エクスプロイト&脆弱性

エクスプロイトの流通状況から考える脆弱性攻撃対策

昨今のサイバー攻撃では、ソフトウェアの脆弱性を悪用する手口が増加しています。代表的なものとして、トレンドマイクロでは新型コロナウイルスによるテレワークの普及に伴って需要が高まったVPNの脆弱性を悪用する通信がここ数年で増加していることを確認しています。

■ 新たな脆弱性への迅速な対応が求められるセキュリティチーム

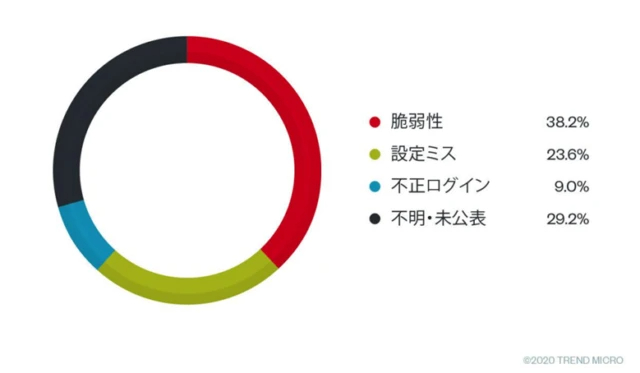

昨今のサイバー攻撃では、ソフトウェアの脆弱性を悪用する手口が増加しています。代表的なものとして、トレンドマイクロでは新型コロナウイルスによるテレワークの普及に伴って需要が高まったVPNの脆弱性を悪用する通信がここ数年で増加していることを確認しています。これらは、例えばランサムウェア攻撃において攻撃者が標的のネットワーク内部に侵入するために積極的に悪用されています。また、日本国内において企業から公表された情報漏えい事例をトレンドマイクロが整理・集計したデータにおいても、インシデントが発生した原因のうちおよそ4割が脆弱性を占めています。組織におけるセキュリティインシデントを防ぐために、自組織をとりまくIT環境が抱える脆弱性を適切に対処することが求められています。

図 1:企業から公表されたWeb/クラウドからの情報漏えい事例 89 件における事故原因割合

(2021 年上半期, 公表内容を元にトレンドマイクロが独自に集計)

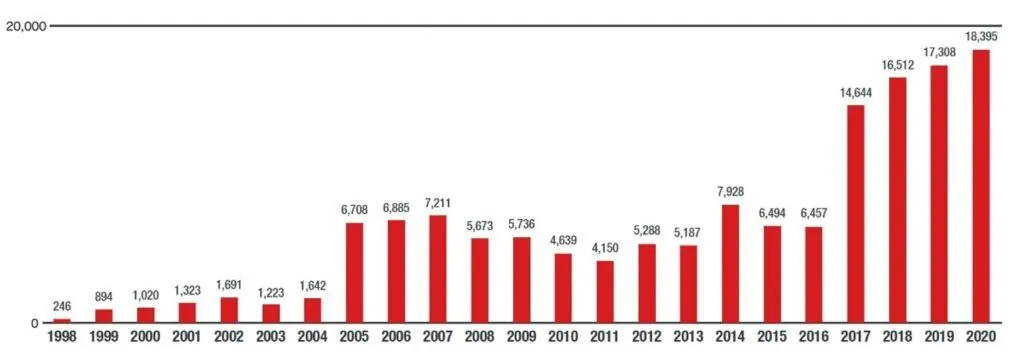

脆弱性対応の重要性が高まる中、新しく発見されるソフトウェアの脆弱性は年々増加しています。2020年には年間の脆弱性発見数が18,395件となっており、これは一日あたり約50件の脆弱性が公開されている計算です。単純な脆弱性公開数の増加に加えて、近年では毎年、非常に深刻かつ影響範囲が広い脆弱性が複数公開されています。実際、2021年においてもMicrosoft Exchange Serverの脆弱性「ProxyLogon」、Apache Log4jの脆弱性「Log4Shell」など影響が甚大な脆弱性が公表されました。このような状況を受けて、組織はこれまで以上に新たに公開される脆弱性に対してタイムリーに適切な対応を行うことが求められており、セキュリティチームも新しい脆弱性に注意が向けられていると言えます。

図 2:ソフトウェア脆弱性の年別公開件数(付与されたCVE識別番号に基づく)

■ 攻撃者はどの脆弱性の悪用に注目しているのか?

防御側の注意が新しい脆弱性に向けられる中、攻撃者はどのような脆弱性の悪用に注目しているでしょうか。これを考えるにあたっては、脆弱性の「Exploitability(攻撃できる可能性)」を参考にすることができます。一般的に、システムやソフトウェアの脆弱性の多くは悪用するために攻撃コード(エクスプロイト)を必要とします。自身でエクスプロイト開発を行うことができる高度な技術をもつ攻撃者を除き、多くの攻撃者は標的組織が抱える脆弱性の中からエクスプロイトが存在する脆弱性の悪用を試みます。すなわち、攻撃者が悪用しようとしている脆弱性の傾向を把握するには、アンダーグラウンド市場で攻撃者が取引しているエクスプロイトに注目することがヒントになります。そこでトレンドマイクロは、2019年~2020年の2年間における、サイバー犯罪者が集う主要なアンダーグラウンドフォーラムである「XSS」と「Exploit」上のエクスプロイトの販売広告、および購入を希望しているエクスプロイトのウィッシュリストを調査してレポートを公開しました。今回は、この調査によって判明した内容の中から、特に注目すべき点について解説します。

■ アンダーグラウンド調査で判明した、エクスプロイトの流通の実態

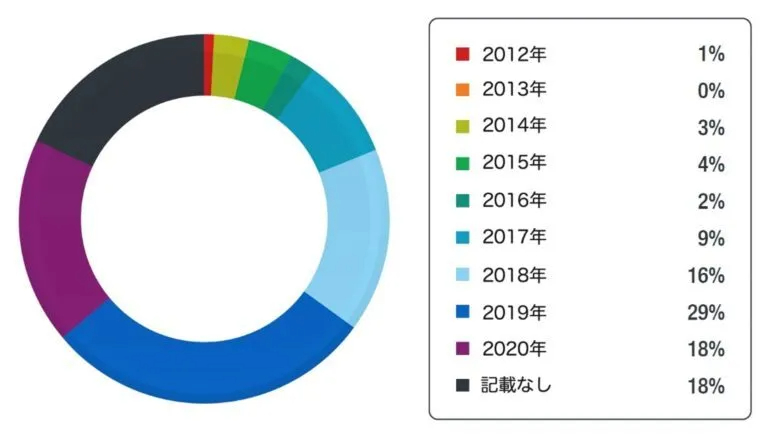

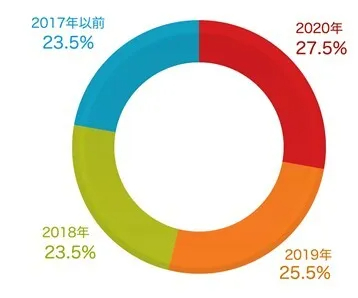

今回のリサーチで発覚した事実の中でも最も注目すべき発見は、「数年前に発見された古い脆弱性を悪用するエクスプロイトが活発に取引されていたこと」です。フォーラム上の投稿のうち、およそ3割以上が調査年である2019年~2020年より前に公開された脆弱性を悪用するエクスプロイトを要求していました。特に、英語フォーラムで要求されているエクスプロイトは、その大半が2017年~2018年の脆弱性を探し求める投稿でした。また、フォーラム上で販売されるエクスプロイトが悪用する脆弱性の公開年内訳についても、調査時点における最新の脆弱性はおよそ半数であり、残りの半数は過去の脆弱性を悪用するエクスプロイトであることが分かりました。

図 3:アンダーグラウンドフォーラムでユーザが求めるエクスプロイトの対象脆弱性の公開年内訳

(2019-2020年のアンダーグラウンド調査より)

図 4:アンダーグラウンドフォーラムでユーザが販売するエクスプロイトの対象脆弱性の公開年内訳

(2019-2020年のアンダーグラウンド調査より)

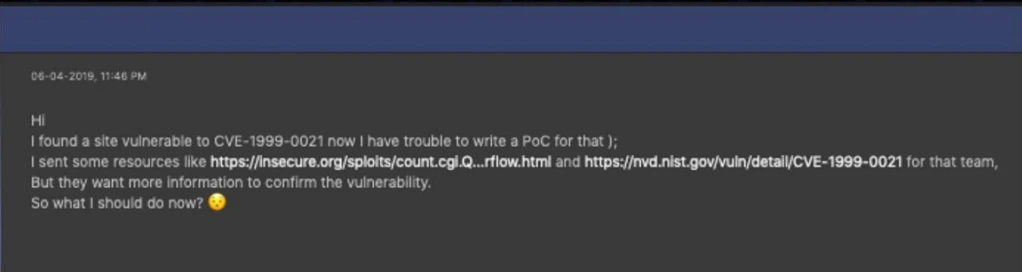

フォーラム上の投稿には、10年以上前の脆弱性に関する悪用情報を求める内容も確認されました。以下の画像は実際に英語フォーラムで確認された投稿で、約12年前に公開されたOracle Application Serverの脆弱性「CVE-2009-0993」、および約23年前に公開されたcgi-binプログラムの脆弱性「CVE-1999-0021」の悪用の支援を求めるものです。後者の投稿では「パッチ未適用のWebサイトを発見した」と記載されており、実際にこの脆弱性を悪用してサイバー攻撃を行おうとする姿勢が伺えます。

図 5:12年前の脆弱性のエクスプロイトを求める英語フォーラムのユーザ

図 6:23年前の脆弱性の悪用に関する情報を求める英語フォーラムのユーザ

(「パッチ未適用のWebサイトを発見した」という記載がある)

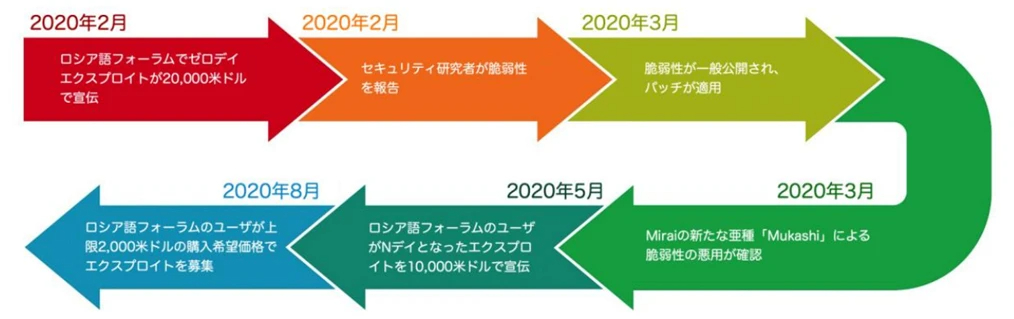

このように攻撃者が古い脆弱性を探し求める理由の一つとして、「価格低下による入手しやすさ」が考えられます。実際に、今回の調査ではエクスプロイトの販売価格が時間経過に応じて下落している様子が確認できました。例として、Zyxel 製のネットワーク接続型ストレージ(NAS)製品における脆弱性「CVE-2020-9054」があります。

図 7:Zyxel 製 NAS の脆弱性 CVE-2020-9054に対するエクスプロイトのライフサイクル

これは、フォーラム上では少なくとも2020年2月から販売が確認されており、当時はゼロデイエクスプロイトとして20,000米ドルという高値で宣伝されていました。その後、脆弱性が公開されパッチが適用されて数カ月経過した2020年5月には10,000米ドルで宣伝されており、8月には2,000米ドルと大きく価格を下げて募集がかけられていました。他の脆弱性のエクスプロイトにおいても、公表日から月日が経つにつれて相場が大きく下落していました。これは、攻撃者の視点では古い脆弱性であるほど買い求めやすくなっていると言えます。

■ 多くの組織には、まだ認識できていない古い脆弱性が存在している可能性がある

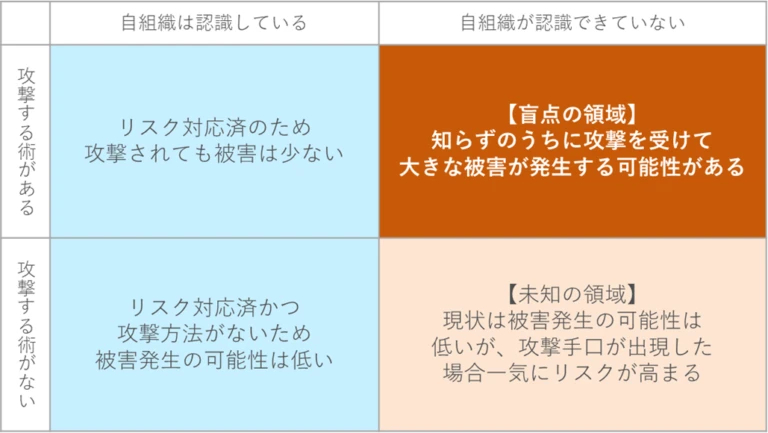

これらの調査結果を踏まえると、「多くの組織には未だ攻撃に悪用する価値のある古い脆弱性が残留し続けている可能性がある」という洞察を得ることができます。ただし、必ずしも古い脆弱性の存在が問題となる訳ではありません。ここで重要なのは、組織が認識できていない古い脆弱性が残留していることが問題であるということです。例えば、ある組織が現在アンダーグラウンド市場でエクスプロイトが活発に取引されている脆弱性を保有しているとします。この組織が既に過去に存在を認識しており、そのシステムがもつ資産やビジネスへの影響を鑑みて「リスク保有(脆弱性に対して何も対応しない)」という判断を行っていた場合、脆弱性自体は残留することになりますが、自組織への影響を評価できていることからその脆弱性を悪用する攻撃を受けても大きな被害を引き起こす可能性は低いといえます。しかしながら、これが認識できていない場合結果は異なります。適切なリスク評価を行えていないことから、その脆弱性を悪用した攻撃を受けると想定外の被害を引き起こす可能性があります。このように、エクスプロイトが存在していて攻撃する術がある中で、かつ組織が認識できていない「盲点の領域」が脆弱性攻撃によるセキュリティインシデントを引き起こす要因となり得ます。

図 8:脆弱性に対する組織の認識と攻撃手法の存在のマトリクス

最新の脆弱性であれば、様々なセキュリティベンダやメディアが注意喚起を行うことから話題に上がりやすく、組織も認識しやすい状況となります。しかしながら、過去に公表された脆弱性は脚光を浴びることが少なく、後から認識するのは難しくなります。今回の調査では古い脆弱性を悪用するエクスプロイトの取引が多数観測されたことから、セキュリティチームは最新の脆弱性だけでなく「まだ認識できていない可能性がある古い脆弱性」の対応にも目を向ける必要があります。

■ 組織は資産を可視化して自組織が保有する脆弱性を認識するべき

自組織が認識できていない古い脆弱性を正しく把握して対応するには、何よりもまず組織における資産(データ、ハードウェア、ソフトウェアなど)を把握することが出発地点となります。これは、自組織が抱える脆弱性の存在を把握するためでなく、把握した未対応の脆弱性の対応を適切に判断する上でも必要となります。これを行う上では、米国のセキュリティ非営利団体のCIS(Center for Internet Security)が公開しているCIS Controls※が参考になります。

CIS(Center for Internet Security): CIS Control

CIS controlsは、組織がサイバーセキュリティのために取るべき基本的な対策に重点を置いたフレームワークです。自組織の脆弱性を適切に把握するために、具体的には以下の項目の対策を参考にするのが望ましいでしょう(2022年2月、バージョン8時点)。

- Control01:組織の資産のインベントリと管理

- Control02:ソフトウェア資産のインベントリと管理

- Control07:継続的な脆弱性管理

ソフトウェアの脆弱性を悪用する攻撃は、今後もランサムウェア攻撃をはじめ様々な攻撃で用いられることが想定されます。新しい脆弱性に対する迅速な対応判断はもちろん重要ですが、攻撃者が過去の脆弱性の悪用を試みていることを踏まえて、今一度自組織内に残留している脆弱性にも注意を払うようにしてください。時に、新たに出現した話題の脆弱性よりも、現在保有している脆弱性の方が早急な対応が求められる場面があるかもしれません。

※ライセンス:https://creativecommons.org/licenses/by-nc-nd/4.0/legalcode.ja