ミニ連載:いまさら聞けない「脆弱性」の話 (2) ― CVE?ゼロデイとは?

脆弱性の言葉の意味からIoT機器における脆弱性対策の重要性までを解説するミニ連載「いまさら聞けない脆弱性の話」。第2回となる今回は、脆弱性をより深く理解するためのいくつかのキーワードを説明します。

脆弱性の言葉の意味からIoT機器における脆弱性対策の重要性までを解説するミニ連載「いまさら聞けない脆弱性の話」。第1回は「脆弱性とは?」の説明に始まり、「Mirai(ミライ)」「WannaCry(ワナクライ)」といった脆弱性を悪用するコンピュータウイルスの被害事例を紹介しました。

第2回となる今回は、脆弱性をより深く理解するためのいくつかのキーワードを説明します。

脆弱性情報はどこから入手する?

脆弱性情報はWebページ上に公開されています。こうした脆弱性情報を悪用するサイバー犯罪者が存在するため、自身(自組織)に関係のある脆弱性情報をいち早く入手し、対応する必要があります。まずは脆弱性情報の入手方法からご紹介します。

そもそも脆弱性は誰が見つけるのでしょうか。大きく分けると、製品メーカ自身が見つけるパターンとメーカ以外の人が見つけるパターンがあります。前者は脆弱性発見時に修正プログラム(パッチ)の作成も行えるため、世の中に公開する際には脆弱性情報とパッチの両方を提供できます。一方後者は、誰が発見したかによって対応が異なります。一般的には情報セキュリティ団体やセキュリティ専門家など、脆弱性を協調的に取り扱える第三者が発見し、メーカに通達します。しかし発見したのが悪意のあるサイバー犯罪者の場合はメーカに通達されず脆弱性情報もパッチも提供されないため、知らないうちに悪用され大きな被害につながる恐れがあります。そのような状況に陥らないよう、セキュリティ団体や専門家などは日々脆弱性の研究に努めています。

脆弱性情報は、例えば以下のようなサイトから収集することができます。

●脆弱性関連情報データベース(JVN)*1

●JPCERT コーディネーションセンター(JPCERT/CC)*2、独立行政法人情報処理推進機構(IPA)*3などの団体のWebサイト

●製品メーカのWebサイト

●IT関連のニュースサイト

●情報セキュリティ専門家や情報セキュリティベンダのWebサイト等(SNS、ブログを含む)

JVNは国内で使用されているソフトウェアなどの脆弱性情報とその対策方法を提供するポータルサイトであり、JPCERT/CCとIPAが共同で運営しているサイトです。組織の中で情報セキュリティ対応を求められる担当者は、短い間隔で上述のような情報源から脆弱性情報を調査しています。特にメーカは自社製品に脆弱性が確認された場合の対応責任が発生するため、監視体制の整備が必要です。

脆弱性の識別子「CVE」と評価システム「CVSS」

脆弱性をより理解するために覚えておきたい2つのキーワードが「CVE」と「CVSS」です。

CVEは脆弱性を識別するための識別子です。「CVE-yyyy(西暦)-xxxx(番号)」の形式で提供されます。CVSSは脆弱性の深刻さを評価する仕組みです。基本評価基準・現状評価基準・環境評価基準という3つの基準から0~10.0のスコアが提供され、値が大きいほど深刻であることを意味します。CVSSはメーカに依存しない共通の評価方法で決められているため、各メーカや製品で生まれる脆弱性の深刻度を同じ基準の下で比較できます。

脆弱性を解消するためにメーカから提供されるソフトウェアの修正プログラム(パッチ)には、CVEとCVSSの情報も併せて提供されることがあります。第1回で紹介したコンピュータウイルス「WannaCry」を例に説明しますと、2017年にMicrosoftから公開されたパッチ「MS17-010」には、後に発行されるCVE(CVE-2017-0143、CVE-2017-0144、CVE-2017-0145、CVE-2017-0146、CVE-2017-0148)の対策が含まれています。いずれのCVEもCVSSのスコアが高く、Microsoftはパッチの深刻度を「緊急」にしました。「緊急」は悪用が容易で、遠隔からでも攻撃が成立する恐れがある等のレベルであり、一刻も早く適用する必要があります。

また、こうした脆弱性を悪用する攻撃コードがネット上に公開され、実際の攻撃が活発化するケースがあります。そのため、脆弱性のCVSSのスコアだけでなく、攻撃コードが公開されているか、すでに脆弱性の悪用が始まっているかも、対応の緊急性を判断する上で重要な要素となってきます。

今後も注視すべき「ゼロデイ攻撃」

脆弱性の存在が分かっていれば早く対応するに越したことはありませんが、メーカがパッチを作成するには時間を要するため、脆弱性の発見から対応まではどうしてもタイムラグが発生します。時には脆弱性情報公開から時間をおいてパッチが提供されることもあります。情報セキュリティの世界では、脆弱性が発見されてからパッチが提供されるまでの期間のことを「ゼロデイ」といいます。これはパッチが提供される日を1日目(ワンデイ)とした時、それより前の状態(0日目=ゼロデイ)であることが由来です。そしてこの「ゼロデイ」の期間に当該脆弱性を悪用するサイバー攻撃のことを「ゼロデイ攻撃」と呼びます。

2017年にはIoT機器に感染するウイルス「Mirai」の亜種である「PERSIRAI(ペルシライ)」により、インターネットに接続しているカメラへゼロデイ攻撃があったことが観測されました*4。同年、スマート電球やルータなど日本でも広く利用されている製品へのゼロデイ攻撃も確認され、サイバー犯罪者の攻撃ターゲットが脆弱なIoT機器に集中する可能性が浮き彫りになってきました。

脆弱性発見コミュニティ「Zero Day Initiative」

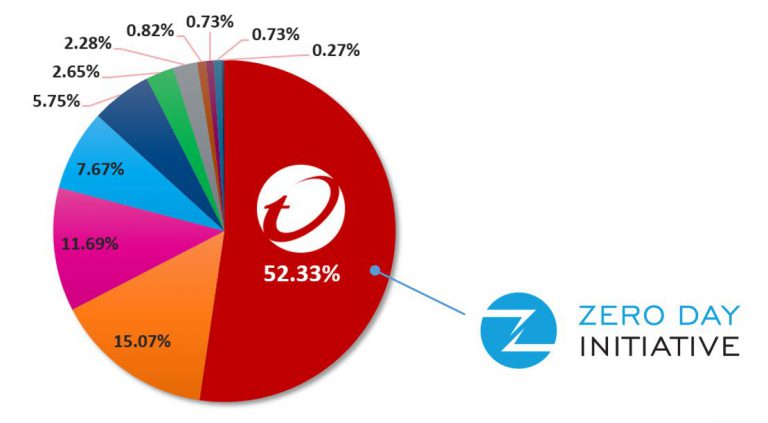

世界には脆弱性の研究者が集まるコミュニティが存在します。その中の1つ、「Zero Day Initiative(ゼロデイイニシアティブ)」は10,000人以上の研究者と連携した世界トップの脆弱性発見数を誇るコミュニティです。2016年にトレンドマイクロの傘下に入り、2019年には主要な組織による脆弱性発見数の約52%にあたる1,095件を公的組織やメーカへ報告しました。脆弱性の発見、防御策を含む様々な研究結果は日々トレンドマイクロのクラウド技術基盤に蓄えられ、その情報が製品にも活用されています。

最終回となる第3回は、トレンドマイクロのクラウド技術基盤と連携したセキュリティ製品を中心に、今からでも間に合う脆弱性対策を紹介します。

執筆者:トレンドマイクロ株式会社 IoT事業推進本部 堀之内 光

● *1)JVN(Japan Vulnerability Notes)

● *2)JPCERTコーディネーションセンター

● *3)独立行政法人情報処理推進機構

● *4)トレンドマイクロセキュリティブログ「IoTの新たな脅威、ネットワークカメラをボット化する「PERSIRAI」の出現」