ICSセキュリティの盲点 ― プロトコルゲートウェイ:(3)ICSセキュリティ管理者ができること

本ブログシリーズでは、本リサーチの結果をもとに、工場のスマート化に欠かせないプロトコルゲートウェイに見つかった深刻な脆弱性の影響を分析し、工場セキュリティ管理者が取るべきセキュリティ対策を提示します。最終回となる本稿では、脆弱性を悪用したステルス攻撃手法の解説とともに、これからのICS環境に求められるセキュリティ対策の勘所をお伝えします。

<バックナンバー>

第1回:プロトコルゲートウェイの重要性

第2回:産業制御システムへのステルス攻撃を可能にする脆弱性

プロトコルゲートウェイは、「プロトコル変換器」「プロトコルコンバータ」とも呼ばれる小型のネットワーク機器で、異なるプロトコルによる通信の仲介役を担ういわばデジタル世界の「通訳」のような存在です。IoTで加速するネットワークの統合により、プロトコル変換の重要性は高まっています。しかし、プロトコルゲートウェイのセキュリティについては、今まで十分に検証されてきませんでした。トレンドマイクロは、プロトコルゲートウェイの持ちうる潜在的なセキュリティリスクに着目し、2020年8月6日、そのセキュリティリスクをまとめたホワイトペーパーをリリースしました。本ブログシリーズでは、本リサーチの結果をもとに、工場のスマート化に欠かせないプロトコルゲートウェイに見つかった深刻な脆弱性の影響を分析し、工場セキュリティ管理者が取るべきセキュリティ対策を提示します。最終回となる本稿では、脆弱性を悪用したステルス攻撃手法の解説とともに、これからのICS環境に求められるセキュリティ対策の勘所をお伝えします。

プロトコル変換バイパスの脆弱性を悪用したステルス攻撃の手法トレンドマイクロは本リサーチの中で、無効なModbus TCPパケットを透過させてしまうプロトコルゲートウェイを発見しました。この脆弱性はトレンドマイクロの脆弱性専門組織Zero Day Initiativeにより「ZDI-CAN-10485」としてベンダーに報告されています。

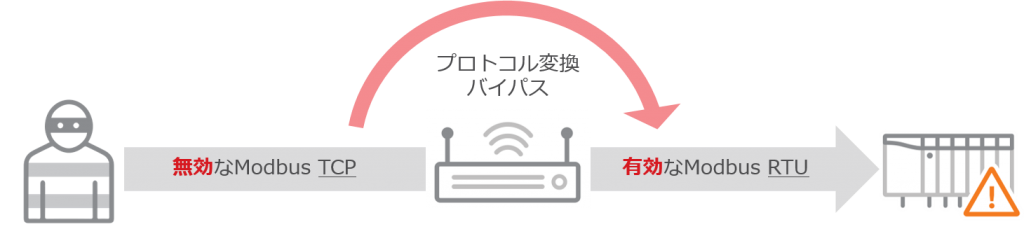

この脆弱性自体は単純なパケット転送でしかありませんが、ある種のパケットと併せて悪用することで、フィールドデバイスに対するステルス攻撃を実行可能であることが実証されました。図1はステルス攻撃の簡略図です。攻撃者は、無効なModbus TCPパケットでありながらModbus RTUにおいては有効かつ有意味なパケットを生成することで、ICS管理者に気付かれずにPLCなどのフィールドデバイスに不正な命令を出すことが可能です。

手法:脆弱性を利用した攻撃用パケット上記の攻撃シナリオを実現するために、トレンドマイクロのリサーチチームは以下の条件を見たすパケットの生成を試みました:

1.プロトコル変換バイパスをトリガーするパケットであること。

2.Modbus TCPとしてプロトコルゲートウェイに入力されるパケットであると同時に、Modbus RTUとして有効なパケットであること。

3.Modbus RTUとして読み込まれたとき、Modbus TCPパケットとして生成された時点とはまったく異なる命令内容となること。

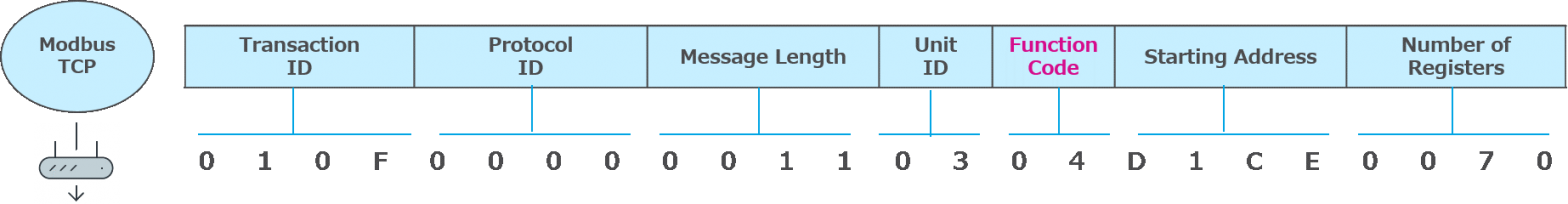

試みは成功し、上記条件を満たすパケットが複数生成されました。以下の数値はそのパケットの一例です。なお以下のコードおよび図中の数値表記は、すべて16進数となっています。

010F000000110304D1CE0070

この命令コードは、Modbus TCPとして「読み込み」命令の意味を持つ一方で、Modbus RTUとしては「書き込み」命令となるパケットです。詳しく見てみましょう。このパケットがModbus TCPのプロトコル仕様に基づいて解析されると、このパケットは「Unit ID 3」に対する『読み取り入力レジスター(ファンクションコード0x04)』という命令として解釈されます(図2)。

しかしながら、このパケットにはデータ上の不備があります。なぜなら、Modbus TCPヘッダのMessage Lengthが17バイト(0x0011)であるにもかかわらず、ペイロードが6バイトしかないためです。したがって、この命令コードは本来、プロトコル仕様に準拠していないパケットとして破棄されるべきものです。しかし、脆弱性を持つプロトコルゲートウェイは、このパケットを破棄せず、Modbus RTUとしてPLCに転送してしまいます。

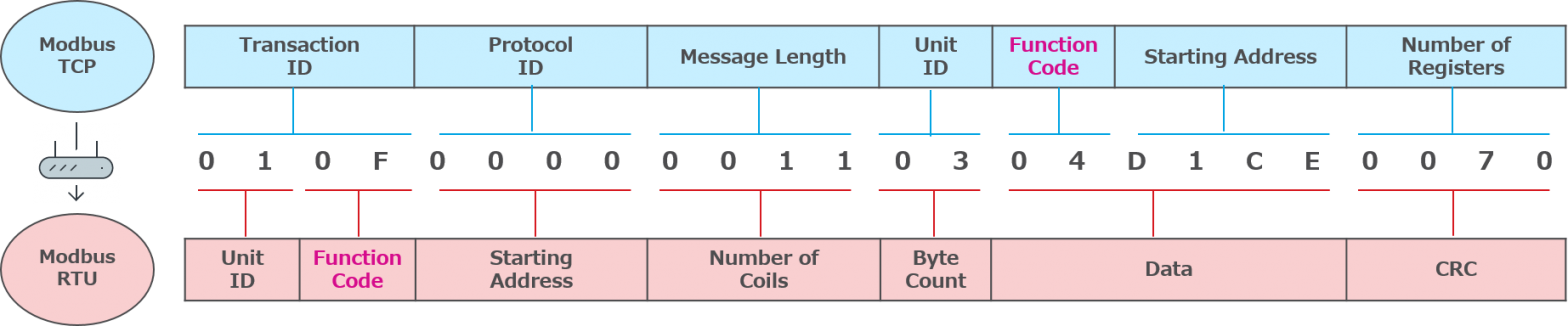

では、このパケットがModbus RTUとしてPLCに転送されてしまうと、いったいどのような問題が起きるのでしょうか?図3を見てみましょう。

図3は、先のModbus TCPの命令コードがプロトコルゲートウェイを透過して、Modbus RTUの命令コードとして解釈されたときの意味合いを示しています。プロトコルゲートウェイの脆弱性により、本来不要であるはずのModbus TCPのヘッダ部分(Transaction ID, Protocol ID, Message Length)を取り除かれることなく、そのままModbus RTUのコマンドとして送信されています。その結果、このパケットはModbus RTUの仕様として「正しい」命令コードとして機能してしまっています。

図3の赤枠部分はModbus RTUの仕様を示しています。このパケットにModbus RTUのプロトコル仕様が適用されると、「Unit ID 1」に対する『複数コイルの書き込み(ファンクションコード0x0F)』として解釈されます。これは、もともとModbus TCPとしては「読み込み」命令だったものが、プロトコルゲートウェイを介することによって「書き込み」命令にすり替わってしまうことを意味します。この攻撃は、プロトコルゲートウェイがパケットをフィルタリングせずに透過してしまうという脆弱性と、特定の命令コードがModbus TCPとModubus RTUのそれぞれで異なる意味になるという特徴を悪用したものであり、高度な攻撃手法と言えます。プロトコルゲートウェイに対する書き込みを制限する産業用ファイアウォールを導入している環境も少なからずありますが、この攻撃手法を用いることによりそのブロッキングを回避することができるからです。高度なスキルを持つ攻撃者にとっての新たなステルス攻撃手法と言えるでしょう。

ICS環境を高度なサイバー攻撃から守る:推奨されるセキュリティ対策ICS環境は、スマート化の流れを受けてその複雑性を増しています。その複雑性のひとつの側面に、通信プロトコルの多様化があります。この複雑性と多様化に伴い、プロトコルゲートウェイが担う役割の重要性が増していると言えます。しかしながら、プロトコル変換プロセスにおけるセキュリティリスクは、セキュリティコミュニティだけでなく、OTやエンジニアリング分野の人々も見落としているトピックであると考えられます。

1.プロトコルゲートウェイを重要なアセットとして管理する

今日まであまり注目を浴びてこなかったプロトコルゲートウェイを、重要なOT資産として認識し、管理する。これが本リサーチを通して、ICS環境管理者に最も伝えたいメッセージです。プロトコルゲートウェイはその性質上、重要なデータと命令をタイムリーかつ適切な方法で中継する必要がある環境に配備されます。それは水道・ガス・電気などの重要社会インフラシステムであり、スマート工場でもあります。まずは、自身が管理しているICS環境にインストールされているプロトコルゲートウェイを把握し、可視化することが最も重要です。

2.パケットフィルタリング機能を持つプロトコルゲートウェイを選定する

本稿で解説したステルス攻撃手法に対する最も有効な対策です。ここでいうパケットフィルタリング機能とは、プロトコル仕様に則っていない入力値を検知・破棄もしくは修正する機能を指します。今回の調査で明らかになったとおり、プロトコルゲートウェイには適切なパケットフィルタリング機能を有しているものと、そうでないものがあります。製品調達の際には、リサーチペーパーの後半に記載しているセキュリティ側面も考慮したうえで、選定プロセスを進めることを推奨します。

3.OTプロトコルに対応した産業用ファイアウォールを導入する

OTプロトコル対応の産業用ファイアウォールは、ふたつの点で役立ちます。ひとつは、プロトコル標準に準拠していないパケットを検出できること。ふたつ目は、プロトコルゲートウェイへのアクセスを承認されたエンドポイントからのみに限定できることです。ICSファイアウォールを使用すると、許可されたデバイスからの安全なアクセスを実施しながら、トラフィックの整合性を確保できます。トレンドマイクロが提供する産業用ネットワークセキュリティ製品であるEdgeIPSおよびEdgeFireも、同様のセキュリティ機能を提供します。透過型のネットワーク機器であるEdgeIPSは、脆弱性を有するプロトコルゲートウェイのアップリンク側に導入しプロトコルフィルタリング機能を活用することで、既存環境のネットワーク設定を変更することなく対策が可能です。EdgeFireはプロトコルゲートウェイ含めたネットワークのセグメント分離を行いつつ、プロトコルフィルタリング機能を利用して問題の解決を図ることが可能です。ただし、ICSファイアウォールはネットワークのイーサネット側のみをカバーします。私たちの知る限り、シリアルベースの産業用ファイアウォールは市場に存在しません。そのため、リスク評価とセキュリティ要件に応じて、ミッションクリティカルな施設はシリアル側にモニターツールを導入し、制御コマンドおよびデータの整合性を確保することが推奨されます。

このリサーチが、ICS環境のさらなるセキュリティ向上の一助になれば幸いです。リサーチペーパーの付録には、本ブログシリーズで解説しきれなかった他の脆弱性に対する、具体的なセキュリティ対策をご紹介しています。合わせてご覧ください。

----------------------------------------------------

石原 陽平 YOHEI ISHIHARA

トレンドマイクロ株式会社 グローバルIoTマーケティング室

セキュリティエバンジェリスト

カリフォルニア州立大学フレズノ校 犯罪学部卒業。台湾ハードウェアメーカーおよび国内SIerでのセールス・マーケティング経験を経て、トレンドマイクロに入社。世界各地のリサーチャーと連携し、IoT関連の脅威情報の提供やセキュリティ問題の啓発にあたる。