スマート工場のセキュリティを取り巻くガイドライン(3) NIST CSF

本連載は、ICSやOTセキュリティの汎用的なガイドラインの代表例を解説し、スマート工場のセキュリティに求められる考え方を理解することを目的としています。第3回ではNIST CSF(Cyber Security Framework)を解説します。

本連載は、ICSやOTセキュリティの汎用的なガイドラインの代表例を解説し、スマート工場のセキュリティに求められる考え方を理解することを目的としています。第3回ではNIST CSF(Cyber Security Framework)を解説します。

第1回はこちら

NIST CSFとは

NIST CSFは米国国立標準研究所(NIST)が発行したサイバーセキュリティのフレームワークです。米国政府と重要インフラを守ることを元々の目的として2014年に初版が公開されました。重要インフラに限らず汎用的に利用されることを意識して開発されており、無償で公開され、他国や一般企業でも幅広く指針として参照されています。ITセキュリティの世界でもすでに標準的に使用されているケースが多く、認知度の高いフレームワークです。

NIST CSFは、組織のリスク管理プロセスの一部として、サイバーセキュリティリスクを検討することにフォーカスしています。文書はCore、Tier、Profileの3部分で構成されています。

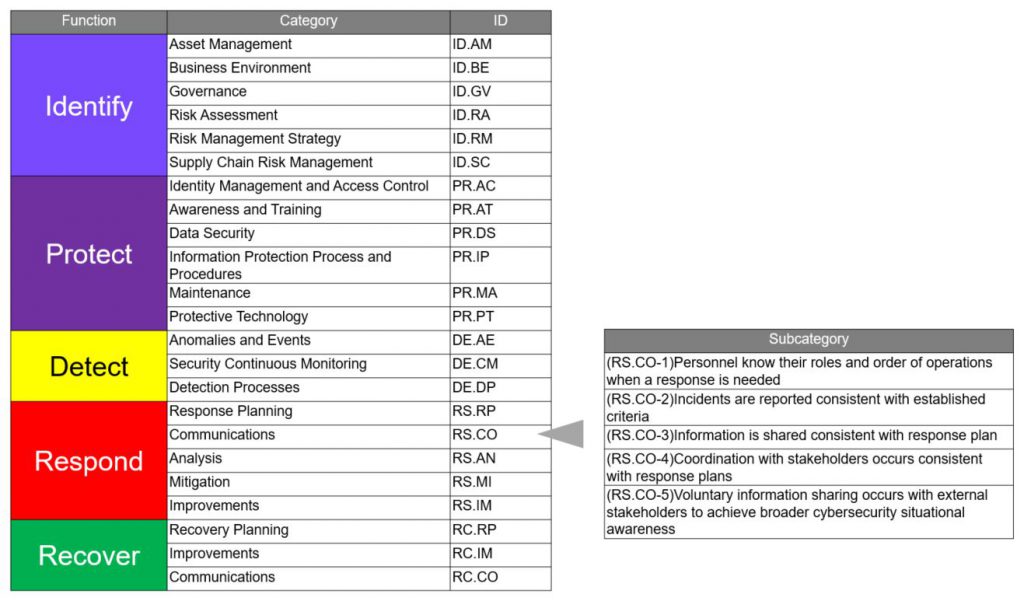

・Core:対策の分類。5つのFunction、23のCategory、108のSubcategoryで構成されます。

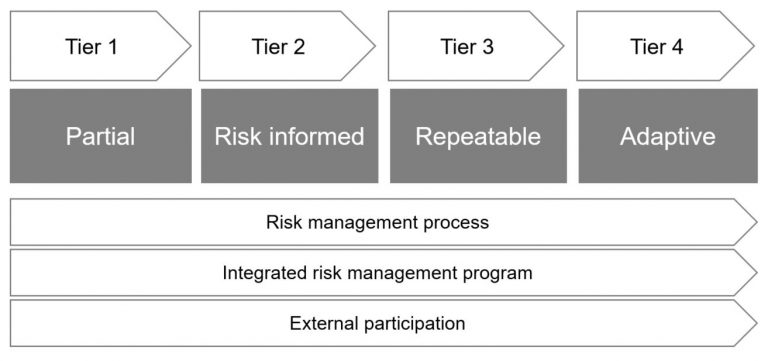

・Tier:組織がリスクを管理しているレベル。4段階で実践の程度を示します。

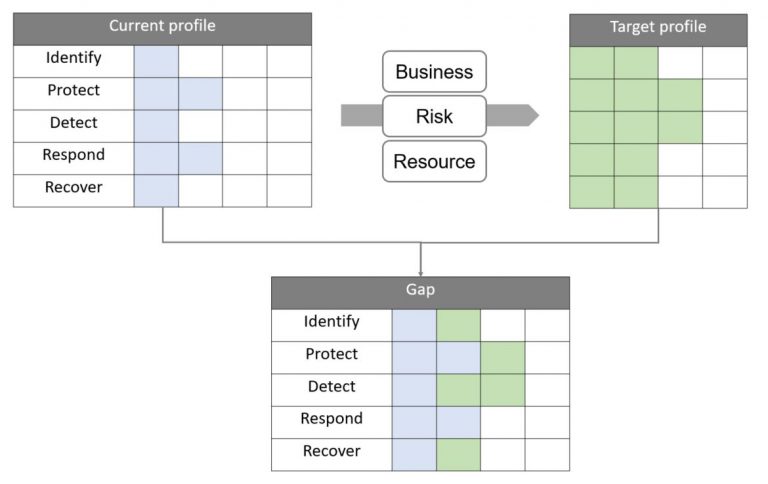

・Profile:固有の環境における対策状況。現在と目標のGapを測りロードマップを作ります

Core:対策のカテゴリ

Coreは5つのFunctionで分類されています。

・Identify:どのプロセスと資産を守るのか?

・Protect:どのような保護が可能か?

・Detect:どのようにインシデントを特定するか?

・Respond:どのようにインシデントの影響を抑えるか?

・Recover:どのように機能を回復するか?

対策のカテゴライズとして、インシデントの発生を前提としており、「Detect」「Respond」「Recover」と事後の対策が厚くなっているのが特徴的です。起きないようにするための対策はもちろん、インシデントを見つけ、影響を最小化し、復旧することにおける組織能力が求められると言えるでしょう。

また、FunctionやCategoryは専門的な用語は避け比較的平易な言葉で表現されています。これは異なるバックグラウンドやレイヤーでのコミュニケーションの共通言語として使われることを目指しているためです。経営層とミドルマネジメントや技術の現場とのコミュニケーション、サイバーセキュリティやリスク管理の専門外の部門とも同じ言葉で議論、検討を行いやすくする意図があります。

なお、2018年のver 1.1への改訂で、「Identify」に「Supply Chain Risk Management」が追加されています。

Tier:セキュリティの度合い

Tierは組織がサイバーセキュリティリスクを管理するプロセスの実践度合を4段階で表現します。

・Tier1: Partial

・Tier2: Risk informed

・Tier3: Repeatable

・Tier4: Adaptive

少々乱暴な解釈ですが、Tier1は場当たり的な対応、Tier2はリスクを認識し現場が実践、Tier3は文書化され定期的に見直し、Tier4は潜在的なリスクまで積極・能動的に対応、というイメージでしょう。

文書上では以下の3つの視点からTierが定義づけられています。

・リスク管理プロセス:管理する機能と再現性

・統合リスク管理プログラム:幅広いリスク管理の中でサイバーが考慮される

・外部参加:組織外への共有、組織外からの共有

プロセスの再現性とサイバーセキュリティ以外のリスク管理、組織外のコミュニティへの積極的な参加といった視点から程度を測るものになります。

Profile:セキュリティの状態

Profileは状態を指す概念です。機能、カテゴリ、サブカテゴリの対策状況を組織固有の環境に応じて作成します。現状と目標のProfileを作成し、Gapに対してロードマップを確立できることがポイントです。現状の対策状況を点検したものを現状のProfileとするならば、それを基に目標としてビジネス要件、リスク許容度、リソースと照らし合わせ、目指す状態を作成します。両者を比較し、優先順位、Gapの大きさ、強化策のコストを一覧するリストが作成可能なためリソースプランに役立つとされています。

使い方の例

NIST CSFの文書内ではいくつかの使用方法も例示されています。

・Basic Review of Cybersecurity Practices

現在の対策状況を照らし合わせて点検し、改善策を検討。コミュニケーションのベースとなる共通言語としてCoreを利用する。

・Communicating Cybersecurity Requirements with Stakeholders

外部のサービスプロバイダに、目標のプロファイルを提示する。またSCMとして「悪意のある可能性のある機能を含む、偽造されている、またはサイバーサプライチェーン内の不十分な製造および開発慣行により脆弱である製品およびサービス」を特定、評価、および軽減する。

・Buying Decisions

優先度の高い要件、Gapの大きい項目に対応する製品・サービスを評価する。製品だけでなく運用と組み合わせて目標を達成する。

また、リスク管理プロセスの一般的な構築・改善のためのステップも提示されており、必要に応じて下記の手順を繰り返すものになります。

1.Prioritize and scope : 対象とするビジネスライン、プロセスを決める

2.Orient: 対象に関連する具体のシステム、資産、組織を特定する

3.Create a Current Profile: コアのカテゴリ、サブカテゴリの達成状況を把握する

4.Conduct a Risk Assessment: セキュリティイベント発生可能性と影響を評価する

5.Create a Target Profile: 目標状況を作成する(外部の利害関係者も考慮)

6.Determine, Analyze, and Prioritize Gaps: ギャップを特定し目標達成のためのプランを作成する(コスト、メリット、リスクを踏まえて)

7.Implement Action Plan:実装する

製造業への適用

NIST CSFを製造業で適用する助けになるドキュメントも発行されています。これは製造業にフォーカスしたターゲットプロファイル(目標の状態)を記述したもので、製造業がNIST CSFを利用して、セキュリティのロードマップを作成する際に参考になります。

製造業における5つのミッションを考慮して執筆されたものであり、人の安全、環境の保全、製品の品質、生産の目標、営業機密の保護に基づいています。CoreとCategoryごとに、3段階のレベルに分けた目標状態が記載されています。レベル分けはいくつかの視点からの影響による目安も示されており(死傷、ファイナンス、環境、生産の停止、企業イメージ、生産製品、業種の小分類)、製造業における目標設定の目安となるでしょう。

※参考:Cybersecurity Framework Manufacturing Profile

NIST CSFはフレームワークであり、これ自体は基準や規制ではありません。記載通りに行うことが正解ではなく、組織個別の状況に合わせ、セキュリティ活動と投資対効果の自己評価をサポートするものです。

NIST CSFが短い期間で幅広い地域、業界、組織で利用されるようになったのは、CoreやCategoryに代表される平易な表現で、共通言語として使いやすいものであることが最大の要因と言えるのではないでしょうか。

スマート工場のセキュリティにおいて、ステークホルダー間のコミュニケーションは大きな課題です。NIST CSFが広く受け入れられたのは、IT部門とOT部門、技術の現場とミドルマネジメントや経営層、システムインテグレータやクラウドサービスのプロバイダなど、様々な視点で、異なる背景や役割を持った者同士の連携を深める必要性が高まっていることの裏返しなのかもしれません。

続く第4回は、NIST CSFをベースに具体性を高めたガイドラインであるNIST SP800シリーズを取り上げます。

※参考:

・NIST Cybersecurity Framework

・An Introduction to the Components of the Framework