スマート工場のセキュリティを取り巻くガイドライン(2)IEC62443のシステム設計とセキュリティレベル

本連載は、ICSやOTセキュリティの汎用的なガイドラインの代表例を解説し、スマート工場のセキュリティに求められる考え方を理解することを目的としています。第2回ではIEC62443のシステム設計とセキュリティレベルの考え方を解説します。

本連載は、ICSやOTセキュリティの汎用的なガイドラインの代表例を解説し、スマート工場のセキュリティに求められる考え方を理解することを目的としています。第2回ではIEC62443のシステム設計とセキュリティレベルの考え方を解説します。

第1回はこちら

ゾーンとコンジット

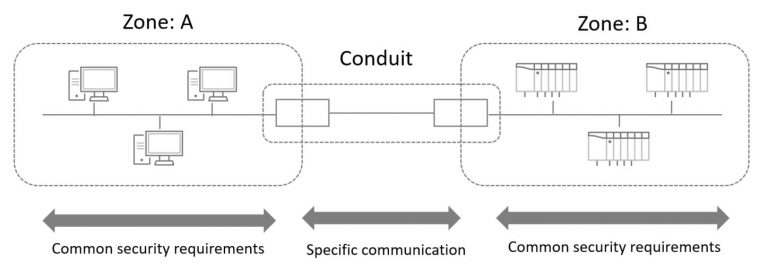

IEC62443のシステム設計において、Defense in Depthに基づくIACS(Industrial Automation Control System)のネットワークセグメンテーションのために、ゾーン(Zones)とコンジット(Conduits)という考え方が推奨されています。これはセキュリティ要件が共通となるグループに資産(デバイス、システム)を分けて、そのグループ間をつなぐ導管の要件を限定するという考え方になります。

ゾーンの分け方のポイントは、まずセキュリティ要件を特定し共通化することです。基本要件(後述)ごとにレベルを規定し、共通の要件・レベルでグループ化します。そして物理的、論理的に分離し境界を明確にします。論理的な要件で分けるだけではなく、物理的な境界を設けられるかは現場によっては困難なことが想定されますが、要件、レベルが異なる資産が混在すると、利用するセキュリティ技術やオペレーションが一定にならず、非効率を招きます。

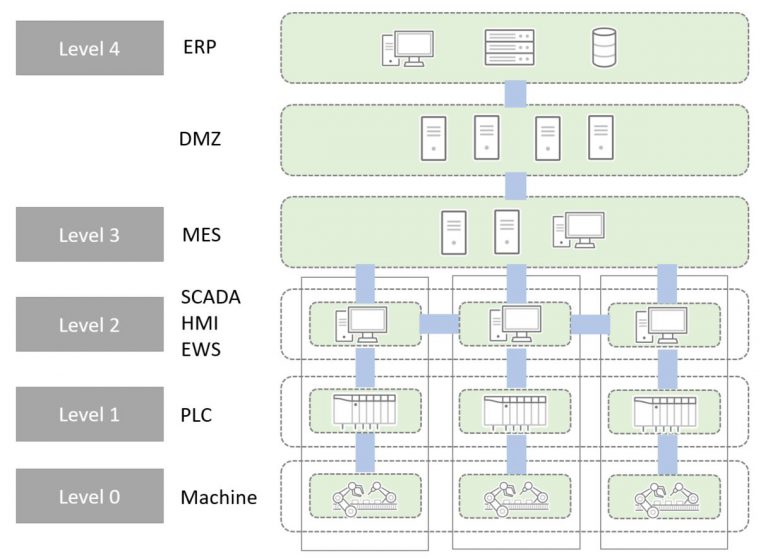

PERA(Purdue Enterprise Reference Architecture)モデルで定義されるレベル0~4は大きなゾーンにもなりますが、必要に応じてレベル内にサブゾーンを設けることが実践的なアプローチとされています。

セキュリティ要件とレベル

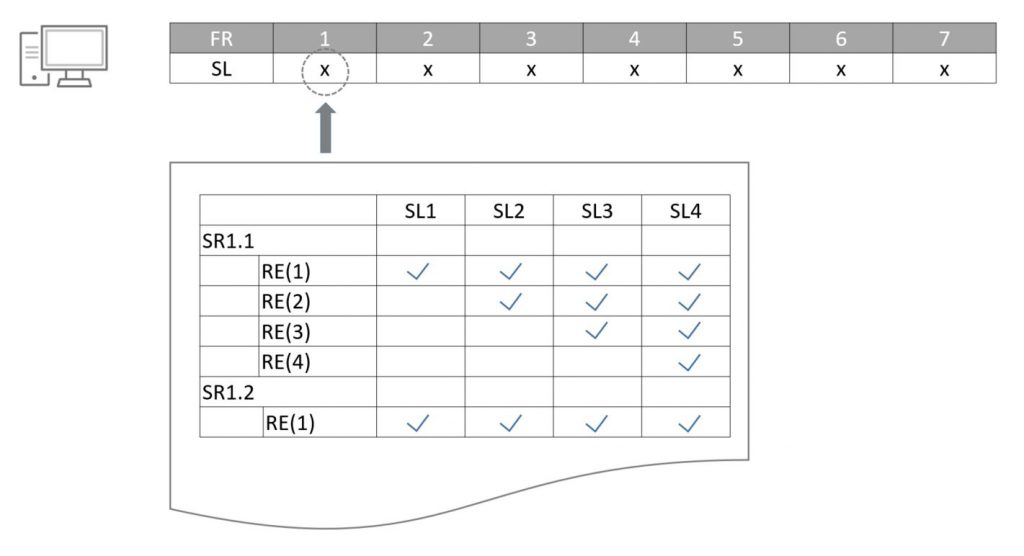

IACSの資産やゾーンに求める基本的なセキュリティ要件は、Foundation Requirement(FR)と呼ばれる7つの観点で定義されています。

〇基本的な要件:Foundation Requirement(FR)

1.認証:IAC(Identification and Authentication Control)

2.アクセス権のコントロール:UC(User Control)

3.データの完全性:DI(Data Integrity)

4.データの機密性:DC(Data Confidentiality)

5.データフローの制約:RDF(Restricted Data Flow)

6.イベントへのタイムリーな応答:TRE(Timely Response to Events)

7.リソースの可用性:RA(Resource Availability)

資産やゾーンの要件はこの7項目の各々でレベル付けして設定します(あるゾーンのFR1はレベル2、FR2はレベル1、FR3はレベル2、など)。

セキュリティレベル(SL)は5段階で、SL0の要件定義も保護がない状態、SL1の偶発的な侵害を防ぐための基礎的な保護からSL4の意図的な攻撃に対する高度な保護までが概念化されています。

セキュリティレベルを測るために、基本要件(FR)毎に具体化されたシステム要件System Requirements(SR)があり、さらにシステム要件(SR)ごとにセキュリティレベル(SL)の各段階を満たすための強化策Requirement Enforcements(RE)が提示されています。

例えば、「FR5. データフローの制約:Restricted Data Flow」を具体化したシステム要件(SR)は、

・SR5-1. ネットワークセグメンテーションNetwork segmentation

・SR5-2. ゾーンの境界保護Zone boundary protection

・SR5-3. 人同士の一般的な通信の制御General purpose person-to-person communication restrictions

・SR 5-4. アプリケーションのパーティショニングApplication partitioning

です。

この中の「SR5-1. ネットワークセグメンテーション:Network segmentation」における、強化策REとしては、

・RE (1) 物理的なネットワークセグメンテーションPhysical network segmentation

・RE (2) 非制御システムからの独立Independence from non-control system networks

・RE(3)クリティカルなネットワークの論理的かつ物理的な分離Logical and physical isolation of critical networks

とあります。

SR 5.1において、RE(1)を満たすとSL2、RE(1)(2)を満たすとSL3、RE(1)(2)(3)でSL4という具合です。7つの基本要件(FR)すべてでSL4とみなすには100件以上の要件を満たす必要があることになります。

また、IEC62443のゾーンとコンジットのシステム設計には、資産の棚卸やネットワーク構成図の作成、要件やレベルを含めた文書化が求められています。

セキュリティレベルと効率

ここで注意したいのは、全てのセキュリティ要件を満たしセキュリティレベルが高ければ良いという意味では必ずしもありません。重要なのはあくまでも共通の要件でグループ化することです。

例えば、設計用途のEWSと機械を制御するPLCが同じゾーンに存在した場合、同じセキュリティ要件・レベルが目標値になりますが、デバイスとしての元々の機能もオペレーションも異なるため、目標とのギャップを埋める対策が異なるでしょう。また、あるWindowsマシンで、システムの監視と制御用プログラミングを兼ねて利用していた場合には、もう1台のマシンを用意し、用途で分離し、ゾーンを別にすることがセキュリティオペレーションの効率化の上で望ましい、ということになります。

セキュリティの要件・レベルでゾーンを区切ることで、ゾーン内での対策技術やオペレーションを共通化できます。さらにゾーン間を接続するコンジットにおいて、使用するプロトコルを限定したり、通信するデータの種類を特定したり、通信の方向を制限することなどで単純化できることが、トータルでセキュリティの効果と効率を向上できるという考え方です。

あるコンジットにおける通信が多数のプロトコルを必要とするなどの複雑な場合には、対象のゾーンが大きすぎることを疑い、見直すことが求められます。ゾーンの中をサブゾーンで区切り、新たなコンジットを設定します。コンジットのセキュリティをコントロールする一般的なツールはファイアウォールです。定めた要件をルールとして設定し、ゾーン間の通信を許可または拒否することができるからです。IPやMACアドレスでゾーン内の資産を識別し、コンジットで通信するプロトコルを制限します。また、通信の制御を強化する面ではIPSで提供されるProtocol filterも有効な技術の一つと言えるでしょう。

トレンドマイクロでは、階層に応じて「Prevention」「Detection」「Persistence」と色分けしたスマート工場向けソリューションを提供しています。ゾーンとコンジットの考え方に則ったシステムの構築と運用を検討される際には、当社のソリューションページも合わせて参照いただければと存じます。

IEC62443のゾーンとコンジットの考え方には、Defense in Depthというコンセプトが根底にありますが、資産の重要性とセキュリティレベルの関係において、IACSとITで異なる面があります。

ITでは重要なシステムや重要なデータほど、外界から深い層にあり高度なセキュリティ技術で手厚く保護されることが多いでしょう。一方、IACSでは、稼働に不可欠なアセットは技術的に手の込んだセキュリティが適しないことが常です。コンピューティングリソースが限定的な端末で負荷の大きいサンドボックスや機械学習は機能しませんし、製造機械の緊急停止を試みる際に、パソコンのように8文字以上のパスワード入力が要求されたり、スマホのようにリトライが発生する指紋認証や顔認証では役に立ちません。資産個別あるいは局所的なセキュリティ能力の強化はそぐわない領域を守らなければならないからこそ、全体を分割し、技術と運用の両面からセキュリティを階層化する意味が大きいとも言えるのではないでしょうか。

第1回と2回は産業制御システムの国際標準規格であるIEC62443について解説しました。次回は、もう一つの汎用的な国際標準と言えるNIST CSFを取り上げます。