サイバー犯罪者の三大分類 ~工場型ハニーポットの結果から見えた「ローエンド型攻撃」の脅威~

StuxnetやBlackEnergyの発現により、ここ10年ほどで認知が高まってきた産業用IoT(IIoT)へのサイバー攻撃。しかし、工場へのサイバー攻撃はそこまで頻繁に発生しているのでしょうか?発生しているとしたら、どのような攻撃が多いのでしょうか?

StuxnetやBlackEnergyの発現により、ここ10年ほどで認知が高まってきた産業用IoT(IIoT)へのサイバー攻撃。しかし、工場へのサイバー攻撃はそこまで頻繁に発生しているのでしょうか?発生しているとしたら、どのような攻撃が多いのでしょうか?トレンドマイクロのリサーチチームはその問いに答えるべく、工場環境を模したハニーポットを構築し、そこに対するサイバー攻撃の傾向を分析しました。今回は、先日行われたトレンドマイクロ主催のイベント「Trend Micro Direction」で発表された研究内容を基に、工場を狙うサイバー犯罪者のタイプと工場が受けるサイバー攻撃の量と質について考察します。

影響度 x 発生頻度「産業用IoT(IIoT)へのサイバー攻撃」と聞くと、どのような事例を思い浮かべるでしょうか?

工場や産業制御システム(ICS)への攻撃でよく引き合いに出されるのが、Stuxnet やBlackEnergyなどの特殊なマルウェアの事例です。これらのマルウェアによって中東の核燃料施設や電力施設が稼働停止に追い込まれたと、いう内容の記事を読んだことがある方も多いでしょう。このような標的型攻撃は、工場や生活インフラに大きな打撃を与え得るものです。インシデントが発生した際の、工場への影響は計り知れません。

しかしその一方で、工場へのサイバー攻撃がどれほどの頻度で発生するのかに言及した研究は多くありません。それゆえ、多くのセキュリティ担当者は「サイバー攻撃の恐ろしさは知っているが、それが自分にとってどれほど身近なものなのかがわからない」という状態にあります。いかにインパクトが大きいからといっても、発生確率が低いセキュリティリスクに対して多額の投資をするわけにはいきません。セキュリティ対策への投資判断は、インシデントの影響度だけでは決められません。影響度に加えて、そのインシデントがどれくらいの頻度で起こりえるのかの情報も必要です※1。したがって、現代のセキュリティ担当者は、適切な工場セキュリティ対策実施のために、工場を狙うサイバー攻撃の種類とその発生頻度に関する情報を必要としています。

ではここから、現代の工場が受けているサイバー攻撃をより深く理解するために、サイバー犯罪者をタイプ別に分けて見ていきましょう。

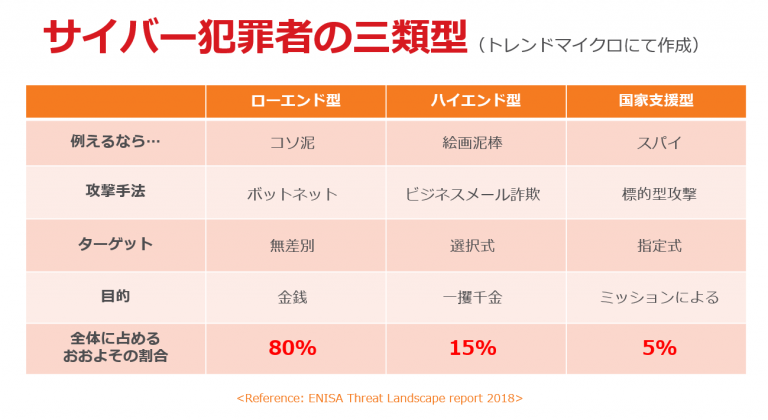

サイバー犯罪者の3類型サイバー犯罪者は大きく3種類に分けられます。下の表1をご覧ください。

サイバー犯罪者は、ローエンド型、ハイエンド型、国家支援型に大別されます。以下に、それぞれのタイプの特徴を見ていきましょう。

タイプ1は、サイバー犯罪のおよそ8割を占めるローエンド型は、特にターゲットを定めずに、楽な方法で金銭を狙うコソ泥タイプの犯罪者です。攻撃のスキルも高くないため、リスクも少ないがリターンも少ない手法を取ります。ボットネットを利用した無差別の攻撃を好みます。

タイプ2は、入念な計画のもとに一攫千金を狙うハイエンド型です。金銭目的で攻撃を行うところはローエンド型と同様ですが、じっくりと時間をかけて大きなリターンを狙うところがこのタイプの特徴です。巧妙なビジネスメール詐欺や内部詮索などの高度な攻撃手法を駆使するだけのスキルを持ち合わせており、じっくりと時間をかけてターゲットの調査と分析を行います。費用対効果(ROI)を重視しており、ビジネス的思考で動く犯罪者です。

タイプ3は、雇い主からのミッションに忠実な国家支援型です。このタイプは先の二つとは違い、ROIが攻撃のモチベーションではなく、ミッションの遂行が目的です。そのため、ミッション完了まで指定されたターゲットを執拗に攻め続けます。いくらセキュリティを強化しても、攻撃そのものを諦めさせることが困難なタイプと言えるでしょう。諜報活動などは国家支援型に分類されます。

ここで注目すべきは、過去のStuxnetやBlackEnergyなどのICS特化型マルウェアによる攻撃は、高度なスキルセットを持つ攻撃者の仕業、つまりハイエンド型および国家支援型に分類されるということです。産業系IoTの脅威としてしばしば取り上げられるこれらの攻撃は、発生率が低く、攻撃が発生した場合のセキュリティ対応も困難を極めるタイプと言えます。つまり、私たちがよく見聞きする上記の事例は、「めったに起きないが影響度が極大の攻撃」であるといえるでしょう。その一方で、メディアが取り上げないような事例、つまり「影響度はまちまちだが頻繁に起きている攻撃」が、統計的に大きな割合を占めているにもかかわらず注目されていないという可能性が示唆されます。

では、本当にローエンド型による攻撃が多いのか、トレンドマイクロリサーチチームの工場型ハニーポットの研究事例から考察してみましょう。

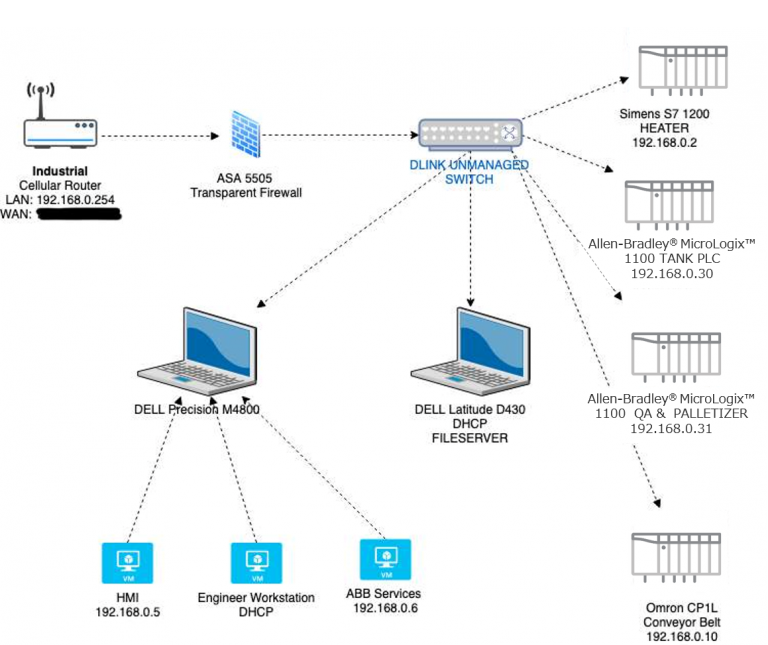

工場型ハニーポットに仕掛けられた攻撃トレンドマイクロのリサーチチームは、多大な人的リソースと時間を投入し、工場環境を模したハニーポットおよびその周辺環境を構築しました※2(図1)。

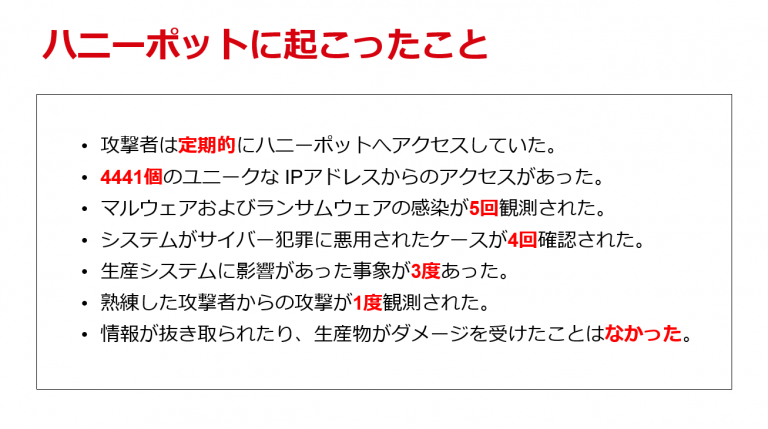

そして、2019年の春からオンライン上に公開し、ハニーポットへのアクセスとその動きを詳細に観察・分析しました。その結果、公開から約5か月間で、以下のデータを収集することができました。

そして、2019年の春からオンライン上に公開し、ハニーポットへ5か月間で観測されたセキュリティインシデントは20件で、そのうち19件がローエンド型の攻撃、そして残りの1件のみがハイエンド型の攻撃とみられるものでした。5か月という短期間でのサンプルではありますが、ローエンド型の攻撃割合が9割を超えています。また、本ハニーポットは「小規模スタートアップ企業」の設定だったにもかかわらず、ハイエンド型からのランサムウェア攻撃があったことは注目に値します。中小企業であっても高度なサイバー攻撃による金銭奪取の対象になると言えます。なお、国家支援型からの攻撃は確認されませんでした。

トレンドマイクロリサーチのシニアディレクターであるマーティン・ルースラーは、『ほとんどのサイバー犯罪者は、工場を数あるIPのひとつとしか見ていません』 と、イベントセッションの中で聴衆を前にこう言及しました。攻撃対象が工場であっても、「ほとんどの攻撃は見えているIPに対するごく一般的なネットワーク攻撃である」という事実を、私たちは再認識すべきでしょう。そして、ローエンド型だからといって、それによる被害が小さいものであるとは限りません。実際に、ハニーポット環境においても生産システムが停止してしまうなどのローエンド型による被害が3件確認されました。大切なのは、ローエンド型の攻撃から工場を守るための基本的なITセキュリティ対策が取られていることです。パスワードを設定する、ネットワーク図を作る、アクセス権限を管理する、資産管理を徹底する。ITの当たり前を、OTの当たり前にすることが、IIoT成功の秘訣と言えるでしょう。

対象:

●工場を保有する法人組織にお勤めの方

●情報システム担当者、セキュリティ担当者の方

アジェンダ:

●攻撃者を知る

-攻撃者の3類型

-攻撃者はどうやって標的を見つけるのか

-アンダーグラウンドの現状

●脅威の現在を知る

-工場環境を模したハニーポット

-工場に対する攻撃の実態

●脅威の未来を知る

-スマート工場環境の攻撃経路

-攻撃経路別のリスク分析

●対策を知る

-リスクマネジメントの考え方

-ソリューションを選ぶ前に

1.IPA 情報セキュリティマネジメントとPDCAサイクル

2.このハニーポットについて詳細を記したリサーチペーパーは2020年2月頃に公開予定。

石原 陽平(いしはら ようへい)

トレンドマイクロ株式会社

マーケティングコミュニケーションマネージャー

カリフォルニア州立大学フレズノ校 犯罪学部卒業。台湾ハードウェアメーカーおよび国内SIerでのセールス・マーケティング経験を経て、トレンドマイクロに入社。世界各地のリサーチャーと連携し、IoT関連の脅威情報の提供やセキュリティ問題の啓発にあたる。