マルウェア

MacでEXEファイルを実行する攻撃を確認、端末情報を窃取しアドウェアをダウンロード

今回確認されたマルウェアは、Windowsのアプリケーション実行環境「.NET Framework」をさまざまなプラットフォームに提供するフレームワーク「Mono」を利用してEXEファイルを実行していました。

トレンドマイクロは、MacでEXEファイルを実行する攻撃を確認しました。EXEはWindowsで正式に利用されている実行ファイルの形式で、macOSやLinux OSで実行してもエラーが表示されるのみです。そのため、基本的にはEXE形式のマルウェアはその他のOSに感染することはありません。 しかし、最近macOSに不正なペイロードを送り込むEXEファイルが実際の攻撃で利用されていることが確認されました。特定のパターンは見られていませんが、感染数の多い国は、英国、オーストラリア、アルメニア、ルクセンブルク、南アフリカ、米国となっています。

■攻撃の流れ

EXEファイルの実行

問題のマルウェアは、正規アプリに偽装しており、さまざまなTorrentサイトに以下のようなファイル名でホストされていました。

- Paragon_NTFS_for_Mac_OS_Sierra_Fully_Activated.zip

- Wondershare_Filmora_924_Patched_Mac_OSX_X.zip

- LennarDigital_Sylenth1_VSTi_AU_v3_203_MAC_OSX.zip

- Sylenth1_v331_Purple_Skin__Sound_Radix_32Lives_v109.zip

- TORRENTINSTANT.COM+-+Traktor_Pro_2_for_MAC_v321.zip

- Little_Snitch_583_MAC_OS_X.zip

このZIPファイルには、偽アプリのインストーラをホストするmacOSのディスクイメージファイル(拡張子:DMG)が含まれていました。

図1:ZIPファイルに含まれていたDMGファイル

このDMGファイルには、正規アプリに偽装したインストーラが含まれていました。

図2:「Little Snitch」に偽装したインストーラ

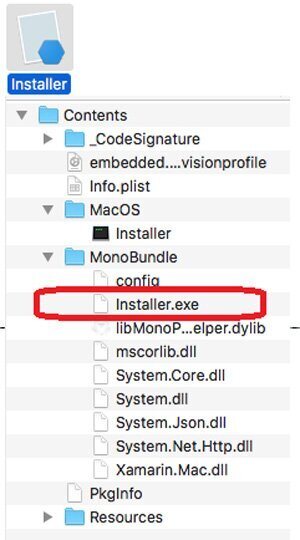

このインストーラには、Mac用のソフトウェアには通常含まれないEXEファイルが存在していました。これが不正活動を行う実行ファイルです。

図3:Macアプリのインストーラに含まれていた不審なEXEファイル

このインストーラを実行すると、メインのMach-Oファイルが問題のEXEファイルを起動します。インストーラに含まれているMonoフレームワークによってこのEXEファイルの実行が可能になっています。MonoはMicrosoft .NETアプリケーションの実行をOSXのようなプラットフォームで実行することを可能にします。

情報窃取

このマルウェアは以下のシステム情報を収集します。

- モデル名

- モデルID

- プロセッサの速度

- プロセッサの詳細

- プロセッサの数

- コアの数

- メモリ

- ブートROMのバージョン

- SMC(システム管理コントローラ)のバージョン

- シリアル番号

- UUID

また、「/Application」ディレクトリにインストールされたアプリの情報も収集します。ただし、以下の基本アプリは対象外となります。

- App Store.app

- Automator.app

- Calculator.app

- Calendar.app

- Chess.app

- Contacts.app

- DVD Player.app

- Dashboard.app

- FaceTime.app

- Font Book.app

- Image Capture.app

- iTunes.app

- Launchpad.app

- Mail.app

- Maps.app

- Messages.app

- Mission Control.app

- Notes.app

- Photo Booth.app

- Photos.app

- Preview.app

- QuickTime Player.app

- Reminders.app

- Safari.app

- Siri.app

- Stickies.app

- System Preferences.app

- TextEdit.app

- Time Machine.app

- UtilitiesiBooks.app

収集した情報はコマンド&コントロール(C&C)サーバに送信されます。

アドウェアのダウンロード

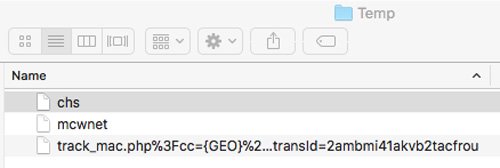

次に、以下のファイルをインターネットからダウンロードし「~/Library/X2441139MAC/Temp/」に保存します。

- hxxp://install[.]osxappdownload[.]com/download/mcwnet

- hxxp://reiteration-a[.]akamaihd[.]net/INSREZBHAZUIKGLAASDZFAHUYDWNBYTRWMFSOGZQNJYCAP/FlashPlayer.dmg

- hxxp://cdn[.]macapproduct[.]com/installer/macsearch.dmg

図4:Tempディレクトリに保存されたファイル

ダウンロードされたDMGファイルはアドウェアで、準備ができ次第マウントおよび実行されます。

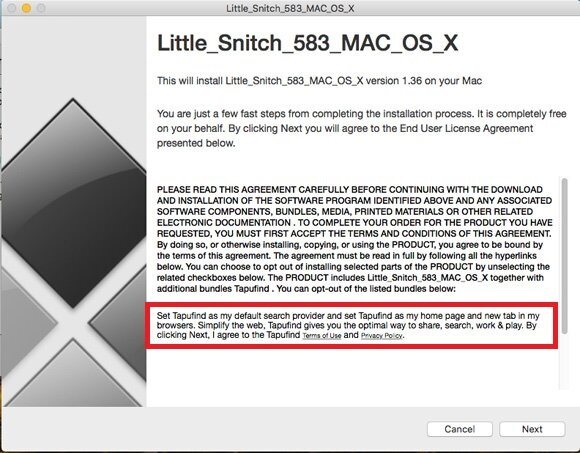

図5:人気のあるアプリに偽装したアドウェアの例

アドウェアのインストール時にはPUA(Potentially Unwanted Application、迷惑アプリ)を設定するという文言が表示されます。

図6:アドウェアのインストール時に迷惑アプリを表示

Monoフレームワークを利用したEXEファイルの実行

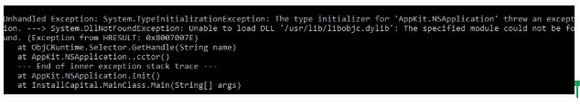

このマルウェアはMacユーザのみを対象としているようです。Windowsで検体を実行してみたところ以下のようなエラーメッセージが表示されました。

図7:Windowsでインストーラを実行した際のエラーメッセージ

現在のところ、Windows以外のプラットフォームでEXEファイルを実行する手法は、macOSのような非Windowsシステムに対して大きな影響を与えないかもしれません。通常、Windowsの実行ファイルとライブラリをコンパイルまたはロードするにはMonoフレームワークがインストールされている必要があるからです。しかし今回の事例では、Monoフレームワークのファイルをインストーラに含めることによりそれを回避しています。Monoフレームワークは、WindowsのDLLと対応するMacのライブラリをマッピングすることネイティブライブラリの差に対処しています。この手口は、攻撃者がObjective-cのコーディングによる制限を乗り越えるために利用されたものと考えられます。

■被害に遭わないためには

設計上MacでサポートされていないEXEファイルを使用することによってデジタル署名のチェックのようなセキュリティの仕組みを回避する手法は、その他の攻撃でも利用される恐れがあると考えられます。もしかすると、この手法についてさらに学習し利用する機会を窺っているサイバー犯罪者がいるかもしれません。トレンドマイクロは、今回利用された機能がサイバー犯罪者によってどのように悪用され得るのか今後も調査を継続していきます。 ユーザは、信頼できる経路やWebサイトからのみファイルやソフトウェアをダウンロードし、多層的なセキュリティ対策製品の導入を検討してください。

■トレンドマイクロの対策

以下のセキュリティ対策製品/ソリューションはこのような脅威からユーザを保護します。

- 個人利用者向けの総合セキュリティ対策製品「ウイルスバスター for Mac」(「ウイルスバスター™ クラウド」に同梱)

- 法人利用者向けの総合セキュリティ対策製品「Trend Micro Security for Mac」

■侵入の痕跡(Indicators of Compromise、IoCs)

メインの実行ファイル

| ファイル | SHA256値 | 検出名 |

| setup.dmg | c87d858c476f8fa9ac5b5f68c48dff8efe3cee4d24ab11aebeec7066b55cbc53 | TrojanSpy.MacOS.Winplyer.A |

| Installer.exe | 932d6adbc6a2d8aa5ead5f7206511789276e24c37100283926bd2ce61e840045 | TrojanSpy.Win32.Winplyer.A |

| OSX64_MACSEARCH.MSGL517 | 58cba382d3e923e450321704eb9b09f4a6be008189a30c37eca8ed42f2fa77af | Adware.MacOS.MacSearch.A |

| chs2 | 3cbb3e61bf74726ec4c0d2b972dd063ff126b86d930f90f48f1308736cf4db3e | Adware.MacOS.GENIEO.AB |

| Installer (2) | e13c9ab5060061ad2e693f34279c1b1390e6977a404041178025373a7c7ed08a | Adware.MacOS.GENIEO.AB |

| macsearch | b31bf0da3ad7cbd92ec3e7cfe6501bea2508c3915827a70b27e9b47ffa89c52e | Adware.MacOS.MacSearch.B |

C&Cサーバ

- hxxp://54[.]164[.]144[.]252:10000/loadPE/getOffers[.]php

【更新情報】

| 2019/06/26 17:05 | マルウェアが正規アプリのインストーラに含まれていたと解説していましたが、インストーラ自体が正規アプリに偽装したものであったことが判明したため本文の一部を修正しました。※調査協力:Objective Development | |

| 2019/06/26 17:05 | マルウェアはGatekeeperによる検出を回避可能と解説していましたが誤りであることが判明したため本文の一部を修正しました。※調査協力:Apple Product Securityチーム |

参考記事:

- 「Windows App Runs on Mac, Downloads Info Stealer and Adware」 by Don Ladores and Luis Magisa

翻訳: 澤山 高士(Core Technology Marketing, TrendLabs)