ランサムウェアの交渉シナリオで予想されること

ランサムウェア攻撃の被害者に届いた攻撃者のメッセージを分析し、得られた知見をもとにランサムウェア対策のガイダンスを紹介します。

2021年10月29日に米国で公開されたブログ記事の翻訳記事です。

トレンドマイクロでは、ランサムウェアの被害者が同じような状況に陥った際に役立つよう、5つのランサムウェアファミリを対象に、攻撃直後と復旧プロセスで被害者が経験することを調査、分析しました。その結果、これらのランサムウェアグループは、被害者を用意したチャットへ誘導し、復旧交渉や「サポート」を持ち掛けていることがわかりました。分析から得られた知見をもとに、ランサムウェア対策のガイダンスを提供します。

RaaS(Ransomware-as-a-Service※1)の攻撃者やアフィリエイト(用意された攻撃インフラを利用し攻撃を行う者、攻撃の協力者)は、これまで被害者との連絡手段にメールを使用していました。メールは、復号化鍵の価格交渉のほか、被害者にとっては自身のデータを攻撃グループのリークサイト※2に暴露させない方法を探るための手段として利用されました。

しかし、この連絡方法では、身代金要求メッセージ(ランサムノート)が、被害組織のすべてのシステムに表示されるという問題がありました。同じ会社にいる複数の人が攻撃者に連絡を取るとどうなるでしょう。攻撃者は、同じ人とのメールのやり取りが維持できなくなり、誤って自分の主張を矛盾させたり、別のメールスレッドで異なる価格を提示する事態が起こりました。

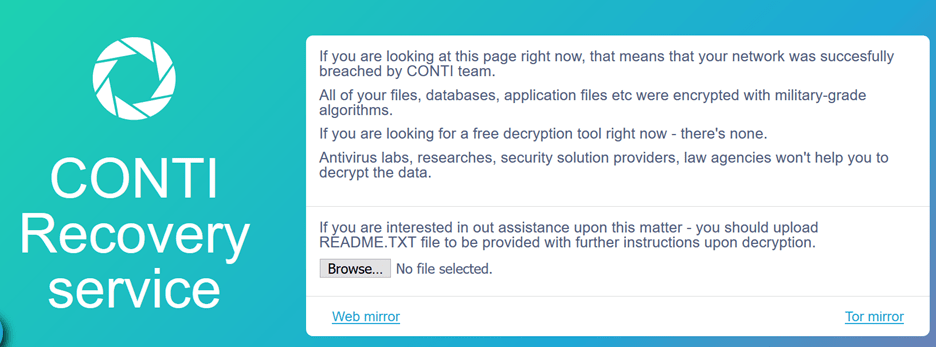

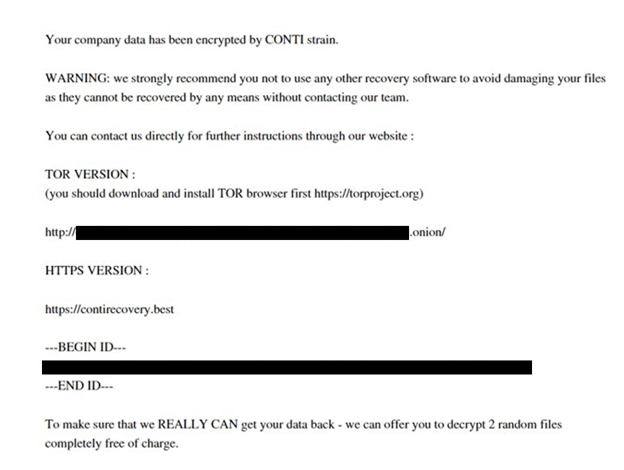

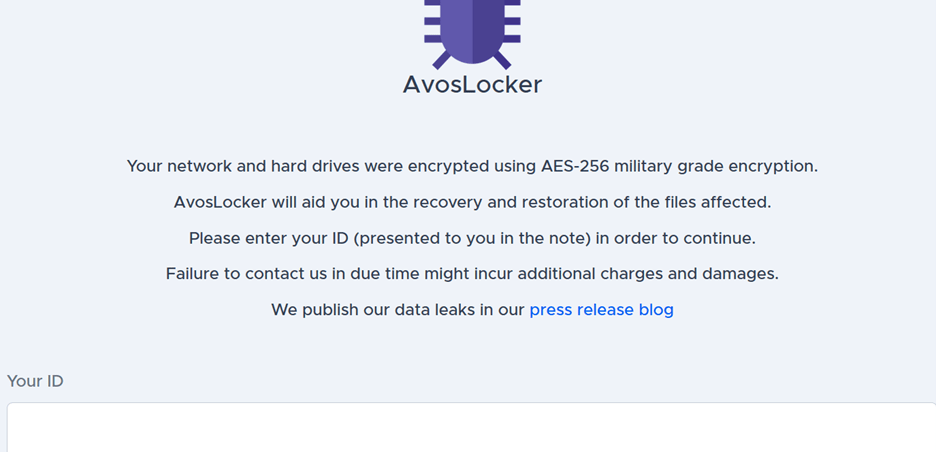

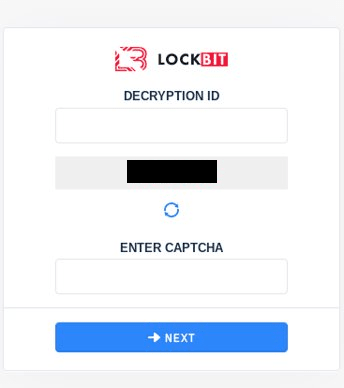

この問題を解決するため、攻撃者は、被害組織それぞれに対して、固有の被害者IDを用いるようになりました。ランサムウェアのグループ、Conti、AvosLocker、HelloKitty for Linuxでは、こうした固有のIDは身代金要求メッセージの一部に記載されています。被害者が特定のチャットサイトにアクセスするには、身代金要求メッセージそのものを、攻撃グループが用意したサイトにアップロードする必要があります。

サイトは身代金要求メッセージ内で指定されており、IPアドレスなど通信経路情報が秘匿化(The Onion Router)されたもの、平文で記載されたものがあります。

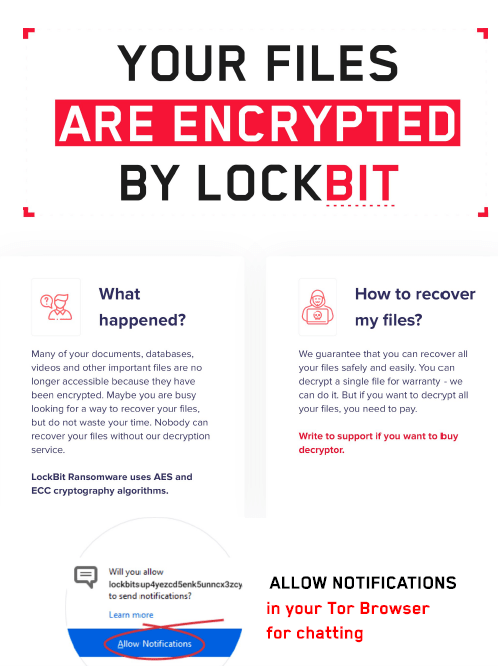

以下では攻撃で確認された、身代金要求メッセージや攻撃者のWebサイトの例をご紹介します。

※1 ランサムウェアをサービスとして提供する取引モデル

※2 攻撃グループの攻撃声明の公表や、交渉決裂時のデータ暴露に利用されるサイト

被害組織は固有の認証情報を用いて「ログイン」しているにもかかわらず、攻撃者が交渉を開始するときに必ずどの組織か尋ねるところも興味深い点です。

これは、攻撃者側で特定のログインと割り当て済みの被害組織を関連付けていないことを示唆しています。あるいは、攻撃者にとって、連絡相手がリサーチャや犯罪捜査機関ではなく、実際に被害組織と連絡を取り合っていることを確認するための手段である可能性もあります。

組織固有のIDモデルにより、30人の従業員が攻撃者と交渉しようと試みた場合でも、全員が同じチャットページに誘導されます。これは、これらのチャットを監視する可能性のあるリサーチャや犯罪捜査官も含みます。

チャットの交渉が公開される危険もこのチャットモデルによって引き起こされる問題の一つは、同じランサムノートを持つ人は誰でもチャットにアクセスできることです。固有のIDは、被害者ごとに固有に割り当てられるものですが、その被害者だけが使用できるIDという意味ではありません。実際にはリサーチャ、犯罪捜査機関、ジャーナリストなど、誰でも被害者との会話を監視することが可能で、ランサムウェアグループもこのことに気づいています。

MountLockerランサムウェアグループは、チャットへの初回ログイン時に、被害者に自分専用のパスワードを設定するよう義務付けることで、この問題に対処しました。独自のパスワードの作成を求めることで、チャットのプライバシーが強化されます。

ここで示唆されることは、万一被害者となり、犯罪者グループと交渉を開始する場合、そのやり取りは公開される可能性を考える必要があります。交渉の機密性を保持する必要がある場合は、身代金要求メッセージを一般にアクセス可能なプラットフォームに公開しないことが最善策となります。

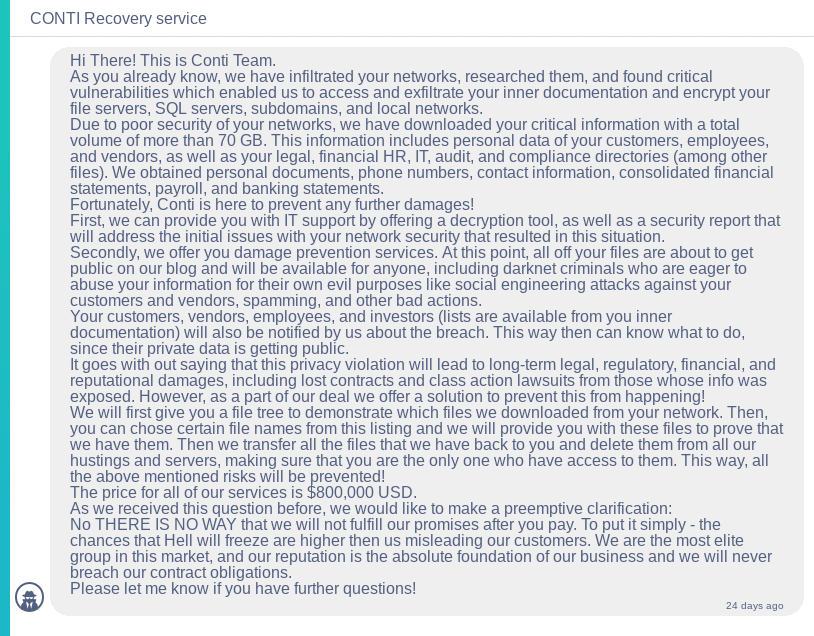

身代金要求メッセージの利用状況を考慮すると、ランサムウェアContiは、最も活発にチャットを駆使しているグループといえます。それぞれのチャットは同じ方法で始まり、被害者には標準で用意されたメッセージが表示されます。トレンドマイクロの調査では、これらのメッセージは被害者の所在地に関係なく必ず英語で書かれていることがわかりました。

調査から得られた教訓この標準化された導入メッセージには、一定レベルのプロ意識が見られ、このランサムウェアグループが交渉スタッフ向けの標準プレイブックを使用していることがわかります。ほかのランサムウェアファミリでは、毎回同じ導入メッセージは利用されていませんでしたが、トレンドマイクロが解析したランサムウェアファミリによるチャットの対話には、以下に示すいくつかの重要な項目が含まれていました。

ランサムウェアのチャット交渉にみられた共通点

窃取されたもの

窃取されるデータの量や性質はさまざまですが、財務、契約、データベース、従業員や顧客に関する個人識別可能情報(PII:Personally identifiable information)など、企業にとって重要な項目が必ず含まれています。ランサムウェアグループは必ず、証拠としてサンプルファイルをいくつか復号することを提案し、場合によっては窃取したファイルのツリー構造図を準備していることもあります。

価格交渉のはじまり

被害者の多くは、データを復号し、漏えいを防ぐために支払いを行う意思はあるというものの、最初の要求に対応できない場合もあります。一方で、攻撃者は、被害者の銀行口座の残高または保険契約情報のいずれかを、彼らの要求額を正当化するための材料として利用します。

割引や値下げ

トレンドマイクロでは、当初の要求額から25~90%の値下がりをしたケースを確認しています。各ランサムウェアグループは、提示する割引率に関する独自の考えや基準を持っているようです。しかし、最初に主張するディスカウントポリシーが守られないケースもあります。価格の合意に至ったにもかかわらず、攻撃者が窃取したデータを暴露することもあります。また最終的に割り引かれた金額が、攻撃者によって最初に提示された最低価格よりもはるかに高額となることもあります。

トーンの変化

大半のやり取りでは、ある時点からトーンが明確に変化します。攻撃者はまず、身代金を支払うことが被害者の最善の選択であることを強く主張します。そして「データが流出すると法的な問題や規制違反による罰金刑が科せられる」、「データ復旧サービスを利用しても復号できないため、時間やお金をかける価値はない」などと被害者を追い込みます。これらの初期段階では、自分たちは被害者を助けようとしているとさえ主張します。

しかし、時間の経過とともに、攻撃者がしびれを切らすことで、そのアプローチは強引かつ攻撃的なものへと変化します。攻撃者がしびれを切らす理由の一つとして考えられるのは、被害組織の緊張感が緩むことで、事態の深刻さを忘れたり、攻撃者の「助け」を得ずに解決の糸口を見出だすことを望まないからだと考えられます。

この段階になると、攻撃者の言葉は、「現在貴社のWebサイトはご利用になれません。これは、貴社を清算するために行った攻撃キャンペーンの初期段階です。貴社がバックアップを保存していないことは十分承知しておりますので、貴社が損失を被っている間、グループ一同は貴社からのご連絡をお待ちしている次第です」などと、より攻撃的なものへと変化します。

潜在的な被害者がすべきこと今日の組織にとって、ランサムウェア攻撃の標的にされるのは時間の問題であることは広く認識されています。この点を理解し受け入れることが、ランサムウェア攻撃の深刻な被害を阻止するために重要です。

最新のランサムウェア攻撃に備えるため、あらゆる規模や業種の組織が以下のことを検討する必要があります。

1.計画を立て、検証することランサムウェアのインシデントレスポンスの計画を立案し、関連するすべてのチームとシミュレーションや机上演習を実施します。取締役会や経営幹部とともに計画の一つひとつに目を通し、合意形成します。

また実際の危機が発生する前に、チームメンバー全員が自身の役割とそれを遂行する方法を理解している必要があります。たとえば、自社が身代金を支払う判断をするかどうかは、必ず決めておかなければならない事項の一つです。トレンドマイクロでは身代金の支払いを推奨していませんが、お客さまの組織がその選択をするなら、財務面のロジスティクスも含め、計画を立てておくことをお勧めします。

2.プロの交渉人を雇うこと被害者企業の代わりに身代金の条件を交渉するというこの分野に特化した組織が存在します。トレンドマイクロの調査によれば、ほとんどのランサムウェア攻撃者は、やり取りの相手が交渉人なのか、被害組織の従業員なのかを気にしていません。ただし、これらのケースに該当せず、交渉人が存在する場合にはデータを破壊するなどと公言する攻撃グループも報告されています※。

攻撃グループ、手口は様々で、変化を続けています。有事の際に、実際の攻撃者の要求、そしてビジネスリスクを踏まえた判断を下せるよう、事前にシナリオを想定し、計画に盛り込んでおくことが必要になります。

交渉のゴールは多くの場合、バックアップからデータを復旧する時間を稼ぐことです。実際、一般的に被害者はデータ漏えいやそれ以上の脅迫を阻止することを望みますが、身代金を支払うつもりもありません。もしこれがお客さまの組織のインシデント対応計画にも当てはまるなら、攻撃が発生する前に、そのゴールについて認識し、全従業員に理解してもらうことが重要となります。

また、攻撃者が多重脅迫モデルを使用することがあるため、二重、三重、四重脅迫について理解し、計画しておくことも重要です。究極的には、ランサムウェア攻撃を防ぐことが一番です。しかし、そのために必要となる包括的なセキュリティ計画は多くの企業にとって課題といえます。

※ Ransomware crims saying 'We'll burn your data if you get a negotiator' can't be legally paid off anyway

万一に備え、計画を策定し、関係者間で理解しておくことが重要です。どの組織も標的となる可能性があることを想定し計画することが、攻撃回避の重要な第一歩といえます。

ランサムウェアからシステムを保護するための出発点として、米国国立標準技術研究所(NIST)などのセキュリティ機関が推奨するフレームワークやランサムウェアに特化した対策を講じることが有効です。

セキュリティ機関のフレームワークやガイド例

NIST

TIPS & TACTICS RANSOMWARE

https://csrc.nist.gov/CSRC/media/Projects/ransomware-protection-and-response/documents/NIST_Ransomware_Tips_and_Tactics_Infographic.pdf

CYBERSECURITY FRAMEWORK

https://www.nist.gov/cyberframework

IPA

ランサムウェア対策特設ページ

https://www.ipa.go.jp/security/anshin/ransom_tokusetsu.html

事業継続を脅かす新たなランサムウェア攻撃について

https://www.ipa.go.jp/files/000084974.pdf

- ランサムウェアに特化した対策

- ハードウェアやソフトウェアを環境に合わせて正しく設定すること。

- 最小特権の原則に従い、管理者権限の付与をできる限り制限すること。

- 修正プログラムを適用し、ソフトウェアの更新を維持すること。

修正プログラムの実装に時間がかかる場合は、仮想パッチを活用してください。 - イベントログの監査・監視を実施すること。セキュリティイベントのログを記録し、

基準値となるログの状況を把握しておくことで、攻撃が疑われる異常の発生を認識できます。 - データのバックアップは、3-2-1ルールに従うこと。3つのバックアップ用コピーを異なる2つのメディアに作成し、その1つは物理的に離れた場所に保存することを推奨します。

- 従業員への教育およびシステムの検証を実施し、セキュリティに関する前提条件が検証時に正しく機能しているかどうかを確認すること。

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)