非標的型のランダム攻撃でも工場は止まる!?

本稿では、工場を操業停止に追い込む可能性のあるリスクの一つ、サイバー攻撃に関するトレンドマイクロの“おとり調査”の結果を報告します。

周知のとおり、新型コロナウイルス感染症(コロナ)の拡大によって、パンデミックなどの有事に備えることの大切さが改めてクローズアップされる結果となった。おそらく、コロナ後の世界では、全ての企業・組織が、コロナ流行の第2波も含めて、自社の事業継続を脅かすさまざまな事態を想定しながら、組織としての有事への耐性を強化する必要に迫られるはずである。それはもちろん、工場についても例外ではなく、工場の操業を停止に追い込む可能性の高い全リスクへの警戒感を強め、備えを強化していかなければならない。そこで本稿では、工場を操業停止に追い込む可能性のあるリスクの一つ、サイバー攻撃に関するトレンドマイクロの“おとり調査”の結果を報告する。ぜひ、本稿の内容を、リスクへの備えの一助とされたい。

ハニーポットを仕かけるサイバー攻撃に対する調査研究の手法として、インターネット上に “ハニーポット” と呼ばれる “おとり捜査” のためのIT環境を構築し、それに対して、どのようなサイバー攻撃が仕かけられるかを点検するフィールドワーク※1があります。

これは大学・研究機関などがよく使う調査手法ですが、トレンドマイクロは今回、この手法を用いて工場を取り巻くサイバー攻撃の実態について調査しました。具体的には、工場に配備されている一般的なICS(Industrial Control System:産業制御システム)環境を模したシステムを仮想環境上に作り上げ、それに対するサイバー攻撃の「発生頻度」と「影響度」を2019 年 5月 6日から 12 月 31 日までの240日間にわたり観測しました。

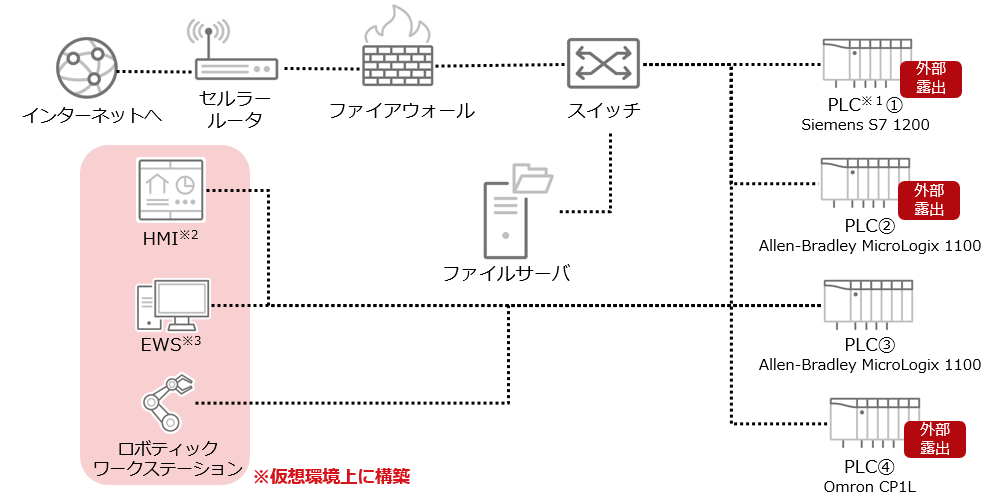

ハニーポットのシステムは、それが “おとり” であることを攻撃者に見破られないようにすることが重要です。その観点から、トレンドマイクロは今回、図1に示す構成のシステムをハニーポットとして構築しました。

※1. フィールドワーク:調査対象についてテーマに即した場所で直接観察し、客観的な成果を挙げるための調査技法

※1 PLC:Programmable Logic Controller の略称。ICSで使用される機械を制御する装置のこと。

※2 HMI:Human Machine Interfaceの略称。システム管理者やオペレーターがシステム全体の状況を確認したり、制御したりするためのインターフェースのこと。

※3 EWS:Engineering WorkStation の略称。PLCのプログラム開発や書き込みを行うための装置のこと。

この図のとおり、工場で一般的に使わるPLCを4台用意し、うち3台を、ファイアウォールとセルラールータ(キャリアの移動体通信網に対応したルータ)を介して、外部(インターネット)からアクセス可能にしました。

事実、リモート管理のために外部からPLCへのアクセスを許可しているケースは多く確認されてます。また、市場に出回っているPLC の多くは、初期設定の段階でパスワードが設定されていないことが多いです。そのためハニーポットのシステムにおいても、パスワードが設定されていない状態にしました。

さらに、今回のシステムが実在する会社のものであるかのように見せるために、架空の企業として「試作品製造/コンサルティングに特化したスタートアップ企業」を作り上げ、その架空会社のホームページも用意しました。

バラマキ型の攻撃でも実害を被る上述したハニーポットシステムを240日間にわたり運用したところ、本システムに対して、合計30件のサイバー攻撃が観測され、工場の生産システムに深刻な影響を及ぼした事象も合計で6回引き起こされました。

その6回のうち2回はランサムウェア感染(CrysisランサムウェアとPhobosランサムウェアの感染)でした。この事象が発生した際、トレンドマイクロでは、攻撃者に対して交渉をしかけてみました。目的は、攻撃者が意図的に工場(のICS)を狙ってきたのかどうか、さらには、攻撃者がICSに対して、どの程度の知識があるかを確認することでした。

交渉では、ランサムウェアの攻撃者に対して、「キミたちが暗号化したデータを複合化できるという確証が得られないかぎり、(データの)身代金は払えない」とのメッセージを送り、

攻撃者から、「暗号化されたファイルの中から、重要ではないファイルを1つだけ送れ。それを複合化してみせる」との返答を得ることに成功した。

この返答に対してトレンドマイクロでは、PLCのシステムの中で最も重要なロジックファイルを攻撃者に送付しました。その結果、攻撃者はそのファイルを複合化し返送してきました。

この結果から、攻撃者がICSやICSで扱われるデータについての知識は乏しいことが推測できたのです。

また、生産システムに影響を及ぼした攻撃の中には、システムのシャットダウンやHMIの不正操作などを行うものがありましたが、どれも場当たり的な犯行で、ICSに対する知識を前提にした動きとは思えませんでした。

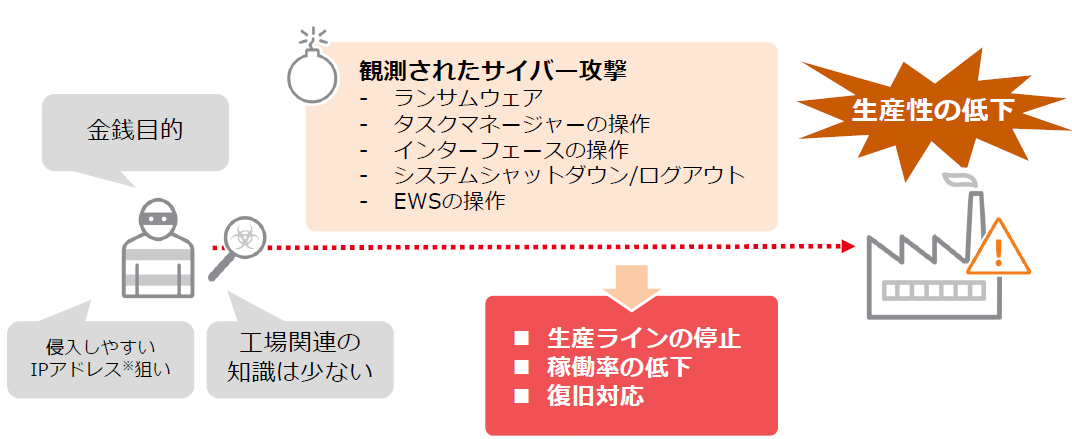

一方、今回観測されたサイバー攻撃の多くは、金銭狙いの犯行でした。代表例は2回のランサムウェア攻撃でしたが、マシンリソースを仮想通貨の不正マイニングに使う金銭狙いの犯行も5回観測されたほか、他者のアカウントを悪用したサービスの不正購入の試みも確認されたのです。

こうした傾向──すなわち、攻撃の多くが金銭狙いであり、かつ、攻撃者はICSに関する知識に欠けるという傾向によって、今日の工場内ICSに着弾する攻撃の大多数は、意図して工場を狙ったものではなく、不特定多数の法人組織を標的にしたバラマキ型の攻撃である可能性が高いことがわかりました。

そして、今回明らかになったより重要なポイントは、意図して工場を狙った攻撃ではなくとも、工場の生産システムを停止に追い込む可能性があるということです(図2)。

「だからこそ、工場を『攻撃しやすい場所』にしないことが重要になります。その重要性は、工場のスマート化が進み、ICSへの侵入経路や攻撃対象が増えることで高まり続けるはずです」と、トレンドマイクロ グローバル IoT マーケティング室セキュリティエバンジェリストの石原陽平は指摘します。

防御のカギはITとICSの知見の融合石原のお伝えした通り、工場を攻撃しやすい場所にしないためには、工場内のICSのセキュリティレベルを、企業の一般的な業務を支えるITシステム(=情報システム)と同水準へと引き上げることが必要です。

ただし、ICSと情報システムとでは、求められる要件が大きく異なり、情報システムのセキュリティ対策をそのままICSに適用することは困難と言えます。例えば、ICSでは、一定のパフォーマンスで計画どおりに安定して稼働し続けることが強く求められます。

ゆえに、OSに対するアップデートやセキュリティパッチの適用をタイムリーに(あるいは自動的に)行うといった、情報システムの基本的なセキュリティ対策すら講じることが難しいのです。

同様の理由から、最新の脅威情報を基にパターンマッチングによってマルウェアを検出する一般的なマルウェア対策もICSには講じられないのが通常です。

したがって、工場のセキュリティレベルを高めるには、ICSの特性や制約条件を考慮に入れたうえで、情報システムの領域では必須、あるいは「こうあるべき」とされるセキュリティ対策を講じていかなければならないのです。

それに向けては、ICSなどのOT(Operational Technology)の制約条件と情報システムのセキュリティの双方に精通した人材を育成することが重要であると石原は言います。

「情報システムのセキュリティとOTの双方に精通している人材は非常に少ないのが現状ですが、その状況を変えていかないかぎり、工場のセキュリティ強化はままなりません。サイバー攻撃の手口を深く理解したうえで、ICSの制約条件を勘案しながら、工場のセキュリティ計画をしっかりと練り上げられる人──。そんな人材が、 “スマートファクトリー” の時代には強く求められます。トレンドマイクロでは、OTの制約条件に適合したセキュリティソリューションを提供するだけではなく、そうした人材の育成にも貢献していく考えです。」(石原)

石原 陽平

トレンドマイクロ株式会社

セキュリティエバンジェリスト

CISSP。犯罪学学士。経済安全保障コーディネーター。世界各地のリサーチャーと連携し、サイバー犯罪の研究と情報発信を担う。また、サイバー空間における脅威概況や特定専門領域(産業制御システム/IoT/5Gなど)のセキュリティ調査/発信も担当。日本の組織の経営・役員に向けた講習、サイバーセキュリティの国際会議での講演などを通じ、ビジネスとデジタル技術の関係性や、サイバー事故の犯罪学的/地政学的考察に基づく、サイバーリスク対策の啓発を行う。

講演実績:Gartner IT SYMPOSIUM/Xpo™ 2023、SANS ICS Summit 2022、CYBER INITIATIVE TOKYO(サイバーイニシアチブ東京)2022、デジタル立国ジャパン・フォーラム 2022、制御システムセキュリティカンファレンス 2021・2022など

更新日:2022年5月9日

Security GO新着記事

アサヒグループへのランサムウェア攻撃事例を記者会見から考察~今、注意すべき「データセンター」への侵害

(2025年12月18日)

アスクル株式会社のランサムウェア攻撃被害報告書を読み解く

(2025年12月17日)

事業者のためのQRコード生成ガイド:安全に作成するためのポイント

(2025年12月16日)