- About Trend Micro

- ニュース&トピックス

- スマホ、タブレット端末を狙う標的型攻撃の兆候を初めて確認 標的型攻撃「Luckycat(ラッキーキャット)」の攻撃インフラで開発途中のAndroid向け不正アプリを発見

スマホ、タブレット端末を狙う標的型攻撃の兆候を初めて確認

標的型攻撃「Luckycat(ラッキーキャット)」の攻撃インフラで開発途中のAndroid™向け不正アプリを発見

2012年9月11日

トレンドマイクロ株式会社(本社:東京都渋谷区、代表取締役社長兼CEO:エバ・チェン、東証一部:4704、以下、トレンドマイクロ)は、Androidを搭載したスマートフォンやタブレット端末を狙う標的型攻撃の兆候を初めて確認したことをお知らせします。

標的型攻撃に関する不正プログラムの多くがWindowsを対象にしている一方で、攻撃者は他のプラットフォームとしてMac OSやLinuxに加え、Androidを対象にした不正プログラムの開発に着手していることが明らかになりました。

本件のリサーチペーパーを下記URLにて公開しています。

当社の調査において、少なくとも2011年6月から行われていると見られる一連の持続的標的型攻撃「Luckycat」は、日本、インド、チベット人コミュニティなどの標的に対して行われた90回の攻撃(キャンペーン)として、累計233台のWindowsコンピュータの感染が確認されていました(2012年3月時点)。トレンドマイクロでは「Luckycat」を継続的に調査し、Windows、Mac OS やLinuxといった攻撃対象のOSを判別して別の不正プログラムを送り込むスクリプトを確認すると共に、開発途中と見られるAndroid向けの不正アプリを発見しました。標的型攻撃のインフラでAndroidの不正アプリを見つけたのは今回が初めてです。

今回、確認したAndroid向けの不正アプリは、攻撃者の指令サーバ(C&Cサーバ)からネットワーク経由でコマンドを受信して端末内の情報を外部へ送信します。本アプリを解析した結果、リモートシェルなどの一部の機能がまだ実装されておらず、実際の攻撃に使用した痕跡が確認されていないことから、「proof of concept(POC:実証段階)」と推測されます。企業や組織がスマートフォンやタブレット端末の導入を進めているからこそ、攻撃者は新しいプラットフォームに目を向けることが推測されます。また、今回一連の持続的標的型攻撃「Luckycat」の攻撃インフラでAndroid向け不正アプリを発見したことから、攻撃がPCからスマートフォンやタブレット端末にも拡張する可能性が高いと想定されるため、家庭向けに関わらず、企業においても情報保護の観点からスマートフォンのセキュリティが求められていると言えます。

■「Luckycat」の攻撃インフラで発見されたAndroid向け不正アプリの概要:

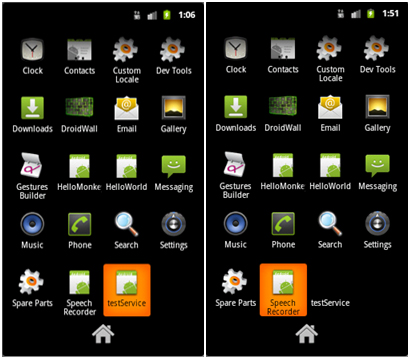

○「Luckycat」の指令サーバ(C&Cサーバ)の調査で2個のAndroid向け不正アプリを確認。アプリの名称は双方ともに「testService」。コードは同様で、一方はアイコンを表示するがもう一方はアイコンを非表示。

○アプリの機能は、遠隔操作ツール(Remote Access Trojan)と酷似。リアルタイムに感染端末を遠隔操作し、識別番号(IMEI)や電話番号などを外部のサーバに送信する。確認したコマンドは下記。

・指令サーバから指定されたディレクトリを閲覧し、確認した情報を送り返す機能

・ファイルのダウンロードおよびアップロード

・感染端末のMACアドレスやIPアドレスなどの情報の送信

・リモートシェルによる感染端末上でのコマンドの不正実行※

※ 未完成

○試験中と見られるアプリ(アイコンの表示/非表示)の存在、アプリ上で未実装の機能の確認、また実際の攻撃に使用された痕跡が見られないことから「proof of concept(POC:実証段階)」と推測

○画面キャプチャ:

図 「Luckycat」の指令サーバの調査で確認した2個のAndroid向け不正アプリ

(右の画面はアイコンが非表示であることがわかる)

※ 参考:2012年3月「インドと日本の標的を狙う持続的標的型攻撃キャンペーンの実態」

※ TRENDMICROは、トレンドマイクロ株式会社の登録商標です。

AndroidはGoogle Incの商標です。各社の社名、製品名およびサービス名は、各社の商標または登録商標です。