- 脅威解説

- ランサムウェア

ランサムウェア

ランサムウェアとはコンピュータの復旧と引き換えに「身代金」を要求する、マルウェアの一種です。

ランサムウェア(Ransomware)の概要

ランサムウェアは、感染したコンピュータをロックしたり、ファイルを暗号化したりすることによって使用不能にしたのち、元に戻すことと引き換えに「身代金」を要求するメッセージ(ランサムノート)を表示します。なお、ランサムウェアという言葉はRansom(身代金)とSoftware(ソフトウェア)を組み合わせた造語です。

動画(音声無し):ランサムウェア「LockBit」がデータを暗号化する過程(検体を使用した感染デモ)。

「内部活動」の過程で高い権限を得た後に暗号化を実行しているため、組織全体へランサムウェアが実行されてしまう。

Lockbitが初めて登場したのは2020年だが、本動画は2021年以降に登場したLockBit2.0の挙動を示している。

詳細はセキュリティブログにて:ランサムウェアスポットライト:LockBit

2026年に組織が直面する可能性のあるサイバーリスクを予測します。事業運営やユーザのセキュリティに深刻な影響を及ぼすと考えられる主要課題については、こちらのレポートをご参照ください。

攻撃の手法

日本では2015年頃からランサムウェアの被害が発生しています。当時は、ランサムウェアをメールに添付し、不特定多数に対して送信する「ばらまき型」の手法がほとんどでした。

その後、2019年後半から、海外では「Human-Operated」、日本では「標的型ランサムウェア攻撃」、「侵入型ランサムウェア攻撃」などとも呼ばれ、特に法人組織を攻撃対象とする攻撃手法が主流となりました。ランサムウェアを使うサイバー犯罪者は、事前に被害組織のネットワークに侵入、組織が持つ情報を窃取し、最終的に被害ネットワーク内にランサムウェアを拡散し、実行します。

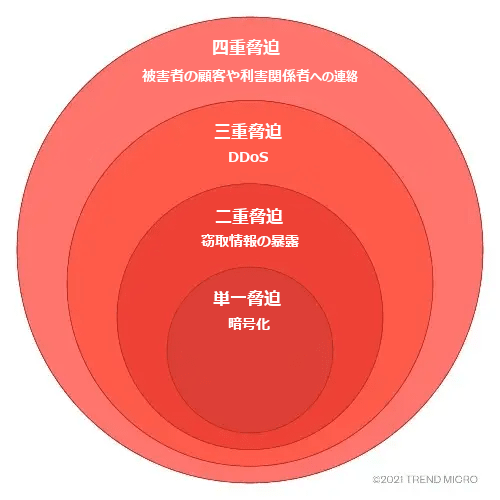

また、その上で、「身代金を支払わなければ、情報を暴露する」といった脅迫を行う手法も登場しました。攻撃者の狙いは、暗号化と情報暴露の「二重の脅迫」により被害組織を追い詰め、より多額の身代金を払わせることです。このような脅迫の手法は、「暴露型」または「二重脅迫型」と呼ばれます。さらに現在では、被害組織のウェブサーバなどに大量のパケットなどを送りつけて正常なサービス提供ができないよう妨害するDDoS攻撃の実施や、取引先などの関連組織に情報漏洩を通知するなどの脅迫を行う「多重脅迫」の手法も確認しています。

動画(音声無し):ランサムウェア「AvosLocker」(2021年登場)がデータを暗号化する過程(検体を使用した感染デモ)。

「暴露型」の脅迫。暗号化に加えて、窃取した情報を暴露すると脅迫している。

ランサムウェア攻撃の手法

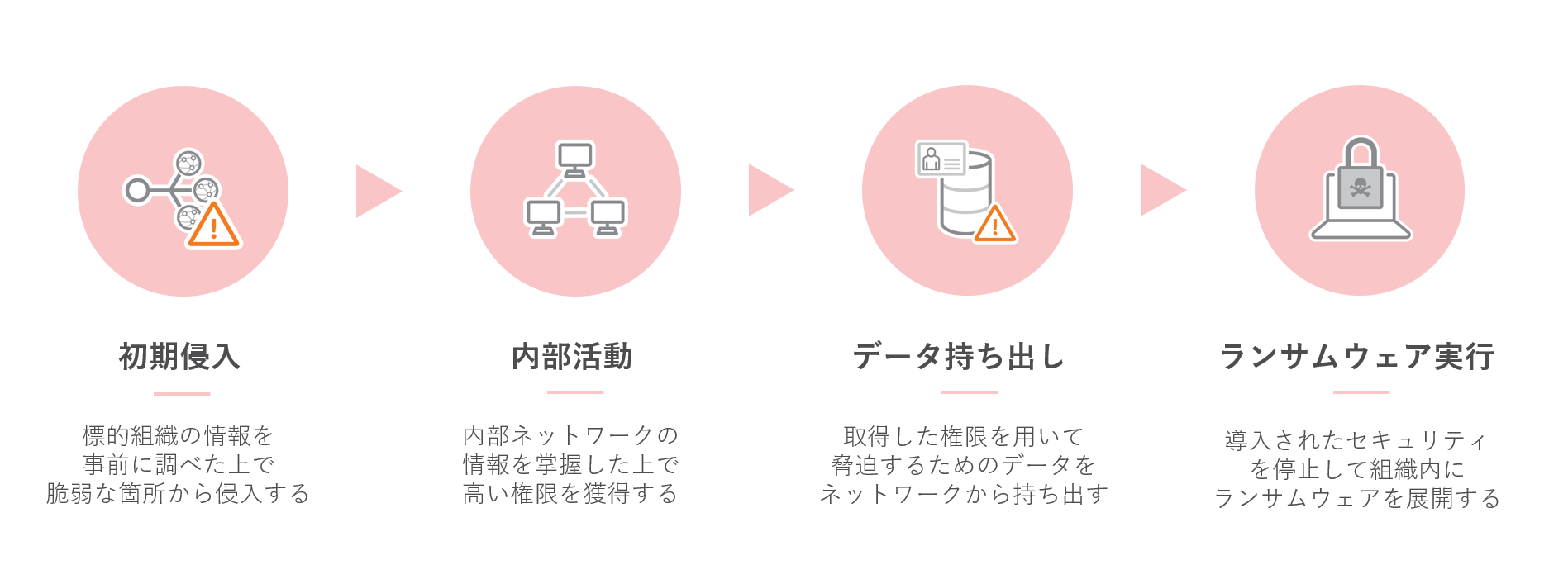

ランサムウェア攻撃は、主に「初期侵入」「内部活動」「情報持ち出し」「ランサムウェア実行」の4つの段階に分けて考えることができます。特に「内部活動」以降では、いわゆる「標的型攻撃」と同様の攻撃手法が使用されています。

図:ランサムウェア攻撃の手口

①初期侵入

攻撃者は、情報窃取およびランサムウェアの感染という目標を達成するために、事前に内部ネットワークに侵入します。内部ネットワークに侵入する方法として、例えばネットワーク機器(VPNなど)の脆弱性を悪用したり、リモートデスクトッププロトコル(RDP)のパスワード管理の不備を利用したり、被害組織の従業員へフィッシングメールを送り、マルウェアに感染させたりするケースがあります。

②内部活動

標的組織の内部ネットワークへの侵入に成功した攻撃者は、遠隔操作ツール(RAT、Remote Access Tool)を用いて企業ネットワーク内の端末を遠隔操作することで、できる限り強力且つ多くの権限の獲得を試みます。多くの場合、攻撃者は検知や監視を逃れるため、正規ツールを悪用します。例えば、通常はシステムの脆弱性を検出するペネトレーションテストに使われるツールや、クラウドストレージなどのクラウドサービスなどが悪用されます。このような攻撃者の手口は、標的組織で使われている環境(システムやツール)を悪用する攻撃、「環境寄生型(Living off the Land)」と呼ばれます。また、近年では、攻撃者による不正な挙動の兆候を検知するソリューションであるEDR(Endpoint Detection and Response)を無効化するアンチEDRを駆使する攻撃者も登場しています。

③データ持ち出し

攻撃者は十分な権限を取得すると、情報暴露の脅迫を行うために必要となる機微な情報を求めて企業のネットワーク内を探索します。窃取した情報は一か所に集約し、攻撃者のサーバにアップロードします。

④ランサムウェア実行

データのアップロードが完了すると、最後に被害組織へランサムウェアを展開して実行します。攻撃者はランサムウェアを確実に実行するために、展開前にセキュリティ対策ソフトを停止させることがあります。その上で、グループポリシー機能などを使ってランサムウェアを組織内ネットワークに展開・実行します。ファイルを暗号化した後は、対象の端末に身代金要求画面を表示させることで脅迫を行います。

動画(音声無し):ランサムウェア「Jigsaw」(2016年登場)がデータを暗号化する過程(検体を使用した感染デモ)。

暗号化したデータを人質として身代金を要求する、典型的なランサムウェアの挙動を示している。

ランサムウェアの特徴と被害

進化するランサムウェア、種類ごとの特色を理解する

「Ryuk」、「MAZE」、「LockBit」など、ランサムウェアには様々な種類があります。これらはファミリーとも呼ばれます。基本的には、それぞれのファミリーに対して異なる攻撃者が背後に存在します。また、攻撃者(すなわち、ランサムウェアのファミリー)によって、攻撃対象の傾向や攻撃手口の詳細は異なります。

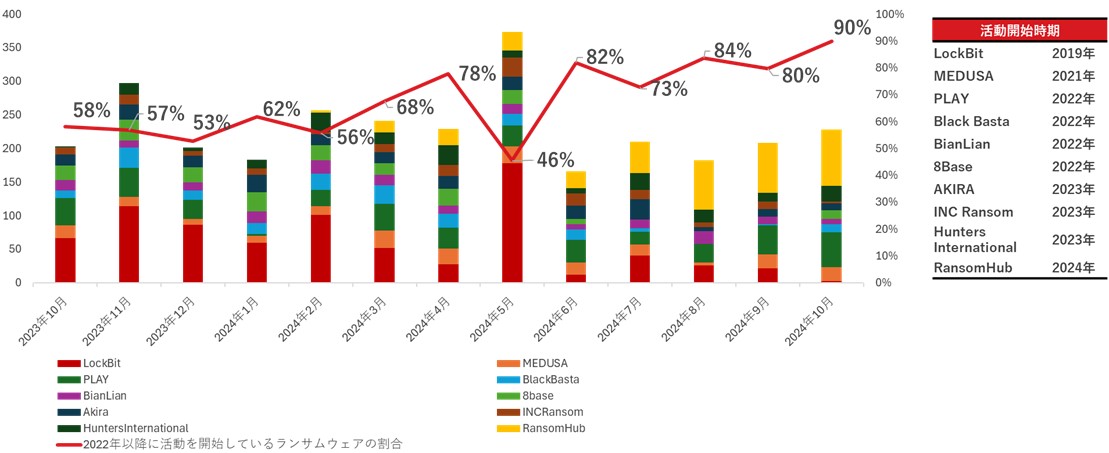

各国の捜査機関が連携して、従来のファミリーのテイクダウンや起訴などが進展しているものの、依然としてランサムウェア攻撃の脅威は拡大し続けていると言えます。この脅威の背後には、2022年以降に登場した新興ファミリーの存在があります。トレンドマイクロのリークサイトモニタリングによれば、RansomHubをはじめとする新興ランサムウェアグループは、2024年下半期から急速に拡大し、10月時点で上位10グループによるリーク数の90%を占める状況となっています。

図:ランサムウェアグループのリークサイト掲載数(上位10グループ)

さらに、トレンドマイクロでは新興ランサムウェアグループによる日本の組織への攻撃も確認しています。以下に、2024年に日本の組織を攻撃した新興ファミリーの例を示します。

| グループ | 活動開始時期 | 特徴等 |

|---|---|---|

| 8base | 2022年3月頃 | 北米および欧州を中心に様々な国・業界の組織を対象にしており、被害組織は従業員数1~200名の中小企業が最も多い |

| Hunters International | 2023年 第3四半期頃 |

これまでに様々な国・業界の組織を対象にしているが、リークサイト上にはロシアの組織は含まれていない。2023年に法執行機関によって解体されたグループHIVEとの関連が指摘されている |

| BlackSuit | 2023年5月頃 | 2024年4月に活動の活発化が観測されているグループ。ContiやRoyalといったグループとの関係性が指摘されている |

| Underground | 2023年7月頃 | 拡張子を変更せずにファイルを暗号化するという特徴を持つ。リークサイトの他にTelegramチャンネルを開設している |

| RansomHub | 2024年2月頃 | 2024年下半期に最も活発的に活動していたグループ。様々なアンチEDR技術を駆使することをトレンドマイクロで確認 |

トレンドマイクロでは、主要なランサムウェアファミリーと、それぞれで想定される攻撃者の特色について、ブログで解説しています。攻撃の特色を把握することは、リスクの特定に役立ちます。また、ランサムウェア攻撃を受けた際にファミリーが特定できる場合は、被害原因の特定などのためにご参照ください。

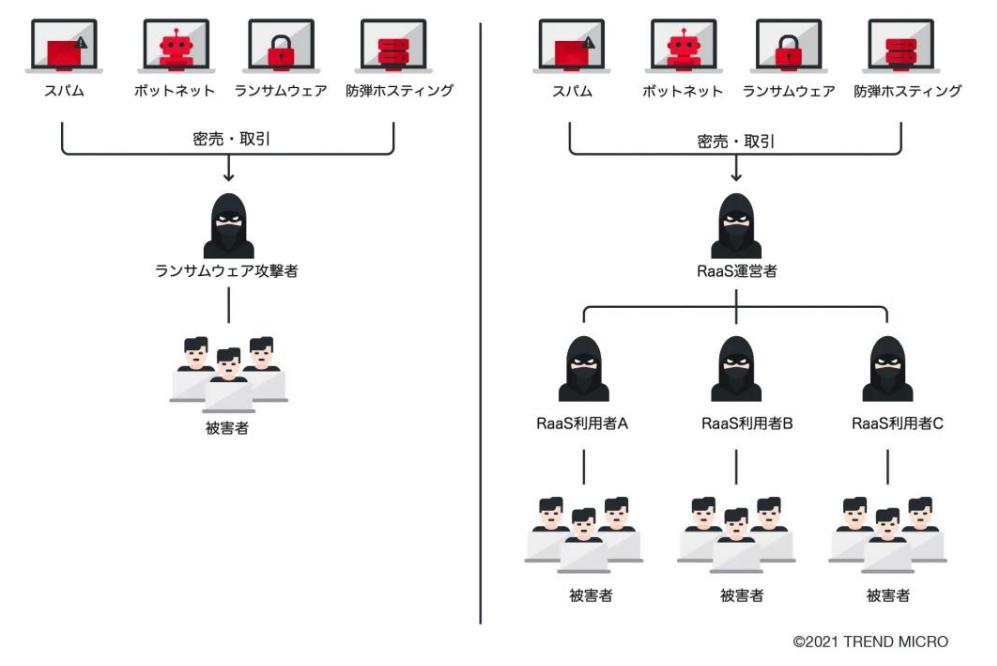

水平分業化するランサムウェア攻撃

最近のランサムウェア攻撃においては、ランサムウェアを攻撃に使いたいと考える利用者(アフィリエイター)向けに、ランサムウェアを販売・レンタルするサービス「Ransomware as a Service(RaaS)」も普及しています。以前のランサムウェア攻撃は、攻撃者自身がランサムウェアを作成し、攻撃も運営する垂直統合型が主でした。しかし、RaaSが登場したことで、技術的な知識を持たない攻撃者でも容易にランサムウェア攻撃を仕掛けることが可能になりました。これが、ランサムウェア攻撃が拡大している要因の一つになっています。

実際に、トレンドマイクロで検出台数が多いランサムウェアファミリーのほとんどは、RaaSによって提供されています。RaaSの詳細については、リサーチペーパー「広範な攻撃を可能にするサービスとしてのランサムウェア(RaaS)」をご覧ください。

図:ランサムウェアの直接運用(左)および RaaS を介した運用(右)の比較

被害と影響

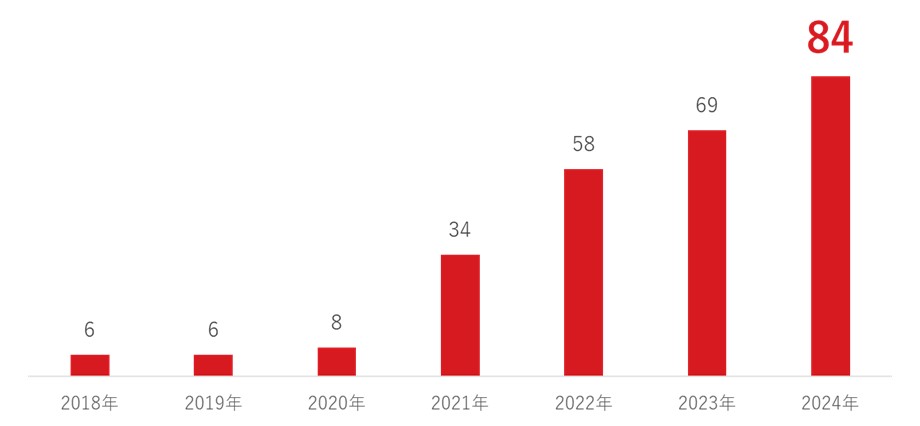

近年、ランサムウェア攻撃は日本国内の企業や組織に対しても猛威を奮っています。特に2021年以降、国内組織がランサムウェア攻撃による被害を公表した件数は急激に増加しており、2024年には80件以上に達しています。

図:国内組織が公表したランサムウェア被害件数推移(海外拠点での被害も含む)

※トレンドマイクロが公表内容を元に整理 ※2024年は12月15日時点

実際にランサムウェアに感染した場合、次の3つの影響が懸念されます。

一つ目は、必要なデータやPCが使えなくなることによる「業務、サービスの停止と機会損失」、二つ目は窃取された情報を暴露されることによる「情報漏洩」、三つ目は被害組織の関連会社や取引先といったサプライチェーンに対する影響が生じることによる「信頼喪失」です。

暗号化や端末ロックによる業務・サービス停止

ランサムウェアに感染すると、ランサムウェアが実行された端末のローカルドライブおよび接続されているネットワークドライブ(ファイルサーバなど)のファイルが暗号化されます。あるいは、感染端末がロックされ、通常の操作ができない状態になります。業務システムやオンラインシステムがランサムウェアの影響を受けると、通常通りのサービスを提供できなくなる可能性があります。

実際に、国内の医療機関においても、ランサムウェア攻撃により電子カルテシステムに障害が発生し、外来診療や一部手術の停止、また救急患者の受け入れなどを制限しなければいけないという被害が発生しました。このケースでは、全面的な復旧までに、約2か月を要しました。

情報漏洩

暴露による二重脅迫を意図したランサムウェア攻撃では、多くの場合、攻撃者は脅迫を行うため事前に標的組織がもつ情報を窃取します。脅迫を成立させるため、攻撃者は窃取した情報の項目や情報の一部を自身のWebサイト上に暴露し、交渉に持ち込みます。また交渉の成り行き次第では暴露内容が増え、漏えい被害が深刻化する場合があります。

実際に、国内のあるソフトウェア開発企業において、従業員の個人情報や業務計画などの機密情報が窃取され、攻撃者のウェブサイト上に公開されるという被害が発生しています。

サービス妨害・顧客や利害関係者からの信頼喪失

攻撃者によっては、暗号化・情報暴露に加えて、更なる攻撃を仕掛ける場合があります。

例えば、ランサムウェア「DarkSide」は、ファイルの暗号化、窃取した情報の暴露(情報漏洩)に加えて、DDoS攻撃を行い、被害組織の顧客やサプライチェーン関係者への脅迫を行いました。

図:脅迫の種類および想定される被害

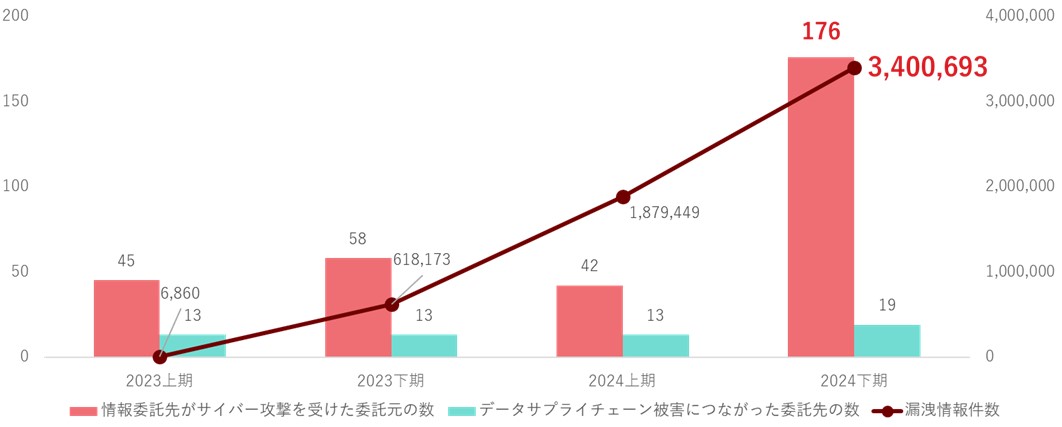

また、特に近年問題となっているのが、ランサムウェア攻撃によるサプライチェーン全体への影響です。2024年は印刷業や配送業などデータ集積型の業種がランサムウェアの被害を受け、相次いで甚大な個人情報漏洩が発生しています。公表された事例をもとにトレンドマイクロが整理したところ、2024年下期には委託先からの情報漏洩件数が300万件を超えるまでに拡大しており、ランサムウェア被害がサプライチェーンからの信頼喪失に繋がることは明らかです。

図:情報委託先が外部からサイバー攻撃を受けたことで委託したデータが漏洩した情報件数

(公表事例を元にトレンドマイクロにて整理)

※2024年は12月15日時点 ※情報漏洩の可能性と言及されているものも含む

ランサムウェアの対策と予防

ユーザ側

- フィッシングメールなど、侵入時に使用される攻撃手法を理解し、騙されないようにする

- 不審なメールやリンクを安易にクリックしない

- 所属組織のセキュリティポリシーを順守し、ソフトウェアを最新の状態に保つ

管理者側

- 総合的、多面的な対策を導入するとともに、侵入を前提とした対策を行う

- エンドポイントやサーバには総合的なセキュリティソフトを導入する

- メールサーバにおいて攻撃メールを検出するソリューションを導入する

- 外部への不正なネットワーク通信・接続を検出するソリューションを導入する

- VPN機器などのネットワークデバイスを最新バージョンにアップデートする

- ネットワーク内部の監視と不審な挙動を可視化するためのソリューションを導入する

- セキュリティポリシーを策定し、管理者権限の管理やシステムの脆弱性管理を適切に行う

- 「3-2-1ルール」に則り、データの冗長性を十分に担保できるようなバックアップポリシーを策定する

- インシデント対応体制を構築する

- 従業員に対するセキュリティ教育、注意喚起を実施する

ランサムウェアに感染してしまったら

「数台のPCやサーバ上のファイルが暗号化された」、「ランサムノートが表示されている」などの事実により、ランサムウェア被害が発覚した場合、早急に適切なインシデントレスポンスを行うことが重要です。

被害の拡大を防ぎ、迅速な復旧につなげるためには、特に「影響範囲の特定」と「封じ込めと根絶」を行います。これらのインシデントレスポンスは必ずしも段階的に行うものではなく、場合により前後したり、同時並行で行ったりすることもあります。

影響範囲の特定

・ランサムウェア被害を受けているエンドポイントやデータの特定

ファイルが暗号化されている、もしくはランサムノートが表示/存在するクライアント、サーバを特定しリストアップします。また、暗号化され使用不能になったデータも特定します。

・遠隔操作の特定

ネットワーク内でのランサムウェア拡散前には、外部からの侵入と遠隔操作が行われている可能性が高いです。プロキシなどの通信ログ、ネットワーク監視ログなどから不審な通信を行っている被疑端末を特定します。被疑端末にEDRなとの挙動監視製品がある場合はそのログも参照し、通信を行っている不審なプロセスなどを特定します。同時に内部活動に必要な管理者アカウントが乗っ取られている可能性もあります。システムログなどを参照し、本来使用されるはずのない端末上でネットワーク管理者アカウントが使われている、などの不審な事象がないか確認します。

・管理者アカウントの乗っ取りを確認する

内部活動に必要な管理者アカウントが乗っ取られている可能性もあります。システムログなどを参照し、本来使用されるはずのない端末上でネットワーク管理者アカウントが使われていないかなど、不審な事象の有無を確認します。

・被窃取情報の特定

現在のランサムウェア攻撃ではネットワーク内の情報窃取とそれらの暴露を元にした脅迫が行われます。通信ログから外部に送出された通信を確認します。また被疑端末上に窃取情報を集約した圧縮ファイルなどが残っていないか確認することで窃取された情報が特定できる場合があります。

また、既にランサムウェアの暴露サイト上で暴露が行われていないか調査することも考慮してください。多くのセキュリティベンダーはランサムウェア種別とその暴露サイトに関する知見を有しており、調査を支援可能です。

封じ込めと根絶

・組織ネットワークをインターネットから切断するか判断する

被害の拡大を防ぐ観点から、被害を受けた端末や遠隔操作の踏み台となっている可能性のある被疑端末は、速やかにネットワークから隔離します。組織のネットワークをインターネットから切断することにより、更なる侵入や遠隔操作による感染拡大や情報漏洩の危険性をほぼ回避することができます。

しかし、これらの措置は、業務に対して大きな支障を生じさせることになります。本来は、被害の発生時にどのような対応を行うかポリシー策定を事前に行っておくことが望ましいです。

・侵害範囲を隔離する

影響範囲が特定できている場合は、組織ネットワーク全体をインターネットから切断するのではなく、侵害を受けているセグメントのみを切り離すなどの対処も可能です。また、ランサムウェアの横展開(組織ネットワーク内を動き、感染を広める工程)の際には、RDPやファイル共有機能の悪用が行われている場合がありますので、それらの通信を遮断することも有効です。

・被害システムを調査し、対応する

被害端末で行われた不審な操作、アカウント、プロセスやセッションの有無などを調査して対応を決めます。

ネットワーク管理者アカウントの乗っ取りや、ドメインコントローラ、ユーザ管理を行うActive Directoryサーバ(ADサーバ)も侵害されている可能性があります。管理者アカウントのパスワード変更や、ドメインコントローラやADサーバ上で変更された設定やポリシーの無効化を行ってください。

トレンドマイクロのソリューション

個人向け

| 予防と対策 | トレンドマイクロのソリューション |

|---|---|

| 個人用端末にも総合的なセキュリティソフトを導入し、常に最新の状態に保つ |

・ウイルス検索機能による不正プログラムの検出 |

法人向け

| 予防と対策 | トレンドマイクロのソリューション |

|---|---|

| エンドポイントやサーバに総合的なセキュリティソフトを導入する | Trend Vision One - Endpoint Security EPP機能に加えてEDR、XDR機能により不審な挙動を検出 |

| メールサービスにおけるセキュリティを強化する | Trend Vision One - Email and Collaboration Security メールサービスに対するフィッシングや標的型攻撃を阻止 |

| クラウド環境におけるセキュリティを強化する | Trend Vision One - Cloud Security コンテナ、サーバレスを含むクラウドネイティブアーキテクチャのセキュリティを統合管理 |

| ネットワーク内部での不審な挙動を可視化する | Trend Vision One - Network Security 組織内に蔓延る高度な脅威イベントの全体像を可視化 |

| 組織のデジタル資産におけるサイバーリスクを管理する | Trend Vision One - Cyber Risk Exposure Management(CREM) アタックサーフェス(攻撃対象領域)におけるリスク管理のサイクル(特定・評価・対応)を自動化 |

| 水平展開を抑えるための最小権限の原則に基づくアクセス制御を強化する | Trend Vision One – Zero Trust Secure Access アカウントやデバイスのリスク状態などに基づいたアクセスの動的な制御を実現 |

ランサムウェアに関する最新情報

法人組織における最新のランサムウェア攻撃による被害や対策の実態

2026年に組織が直面する可能性のあるサイバーリスクを予測します。事業運営やユーザのセキュリティに深刻な影響を及ぼすと考えられる主要課題については、こちらのレポートをご参照ください。

ランサムウェアを含む最新の脅威に関する技術的解説

サイバーセキュリティ専業ベンダであるトレンドマイクロの30年以上にわたるナレッジを元に、専門家がセキュリティや脅威の最新動向を解説します。