ランサムウェア

データサイエンスを活用してランサムウェア攻撃の被害範囲を最小化する

本稿では、データサイエンスの技術を活用して、ランサムウェア攻撃グループの標的パターンに関する貴重な洞察を得る方法について、トレンドマイクロのリサーチペーパー「ランサムウェアのリスクについて意思決定者が知るべきこと」で詳述している事例研究から紹介します。

Waratah Analytics社のErin Burns氏とEireann Leverett氏との共同研究

ランサムウェア攻撃グループは、戦術、技術、手法(TTP)を駆使して拡大し続ける中、サイバーセキュリティの専門家が企業や組織におけるリスクレベルを評価することは重要となっています。こうした評価のためには、多様なデータソースを活用して総合的な視点から調査する必要があります。例えば、Common Vulnerabilities and Exposures(CVE)の脆弱性情報は、修正パッチの優先順位を決定する際に防御する側のガイドとして活用することができます。本稿では、トレンドマイクロのリサーチペーパー「ランサムウェアのリスクについて意思決定者が知るべきこと」で詳述されたとおり、データサイエンスの技術を活用してランサムウェア攻撃グループの攻撃パターンに関する貴重な洞察を得ることができた事例研究を紹介します。

この共同研究では、トレンドマイクロとWaratah Analyticsのリサーチャーが、さまざまなランサムウェア攻撃グループによって悪用された120件の脆弱性を特定し、彼らが利用したコミュニケーション、コラボレーションソフトウェア、仮想プライベートネットワーク(VPN)、リモートアクセス、ファイルストレージなどの傾向を明らかにしました。活動規模の面でトップ5となるランサムウェア攻撃グループConti、Cuba、Egregor、LockBit、REvil(別名:Sodinokibi)は、46件の脆弱性を悪用し、15社のベンダーに渡る合計30件の脆弱性の侵害に成功しました。これら5つの攻撃グループの中で特にContiの攻撃グループが最も多くの脆弱性を悪用し、32件となっていました(図1)。

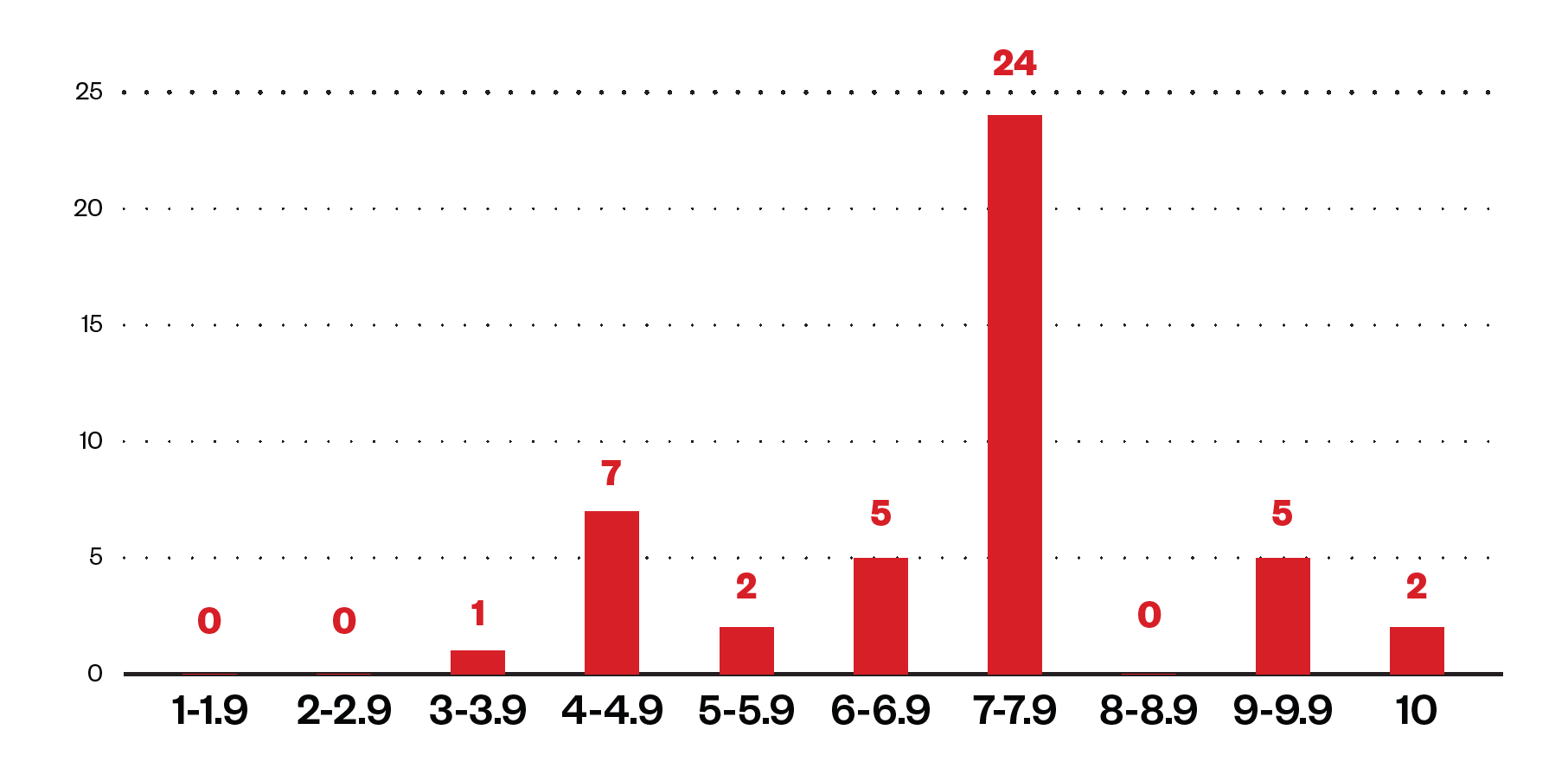

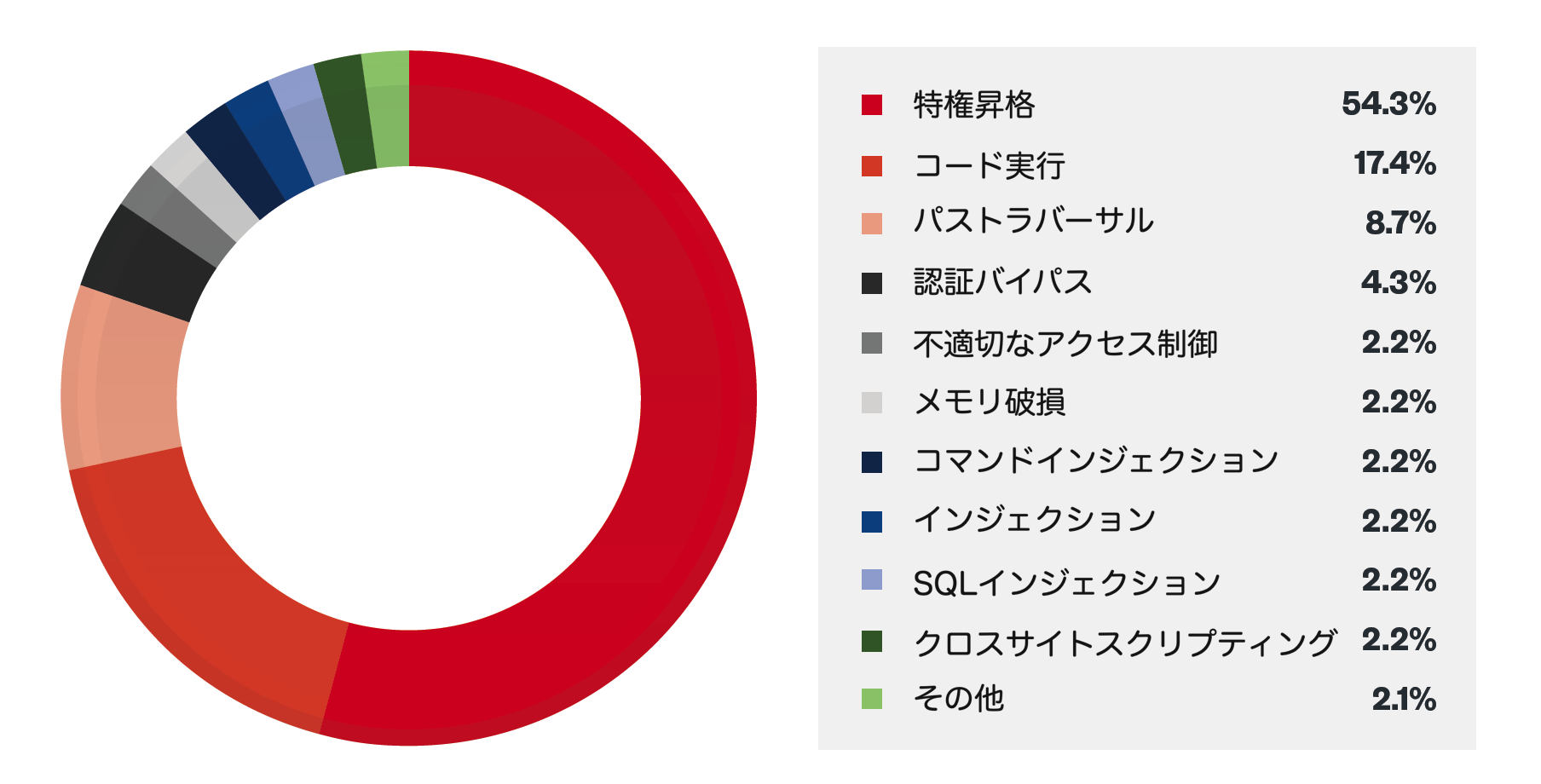

トップ5の攻撃グループが使用した脆弱性は、深刻度も多岐に渡っています(図2)。ただし、これらの脆弱性のほとんどは、CVSSで少なくとも7.2のスコアとなっています。図3に示されているように、これらの脆弱性の大部分は特権昇格の手段として悪用され、その割合は54.3%であり、それに続いてリモートコード実行関連の脆弱性が17.4%でした。

トップ5のランサムウェア攻撃グループによって悪用された脆弱性:

CVE-2021-30119は、今回の調査の中では最も低いCVSSスコアである3.5を持つ脆弱性です。この脆弱性はKaseya社のVSA製品に存在し、2021年7月にはランサムウェアREvilによって、認証や反射型クロスサイトスクリプティングに悪用されました。このランサムウェア攻撃グループは、サプライチェーン攻撃の一環として、CVE-2021-30116やCVE-2021-30120などの脆弱性も悪用していました。

一方、リモートコード実行に悪用される脆弱性のCVE-2018-15982やCVE-2020-0609は、最も深刻度が高く、どちらもCVSSスコア10でした。2020年にはランサムウェアEgregorによって、Adobe Flash Playerの脆弱性CVE-2018-15982が悪用される事例が報告されました。また、最も活発なランサムウェアContiの攻撃グループは、対象となるシステムへの初期侵入の手段としてWindows Remote Desktop Gatewayの脆弱性CVE-2020-0609を悪用していました。

ランサムウェア攻撃活動の早期段階で防御策を構築する

これらの調査結果は、企業や組織のサイバーセキュリティチームが、リモートコード実行や特権昇格などの脆弱性に焦点を当てることで、最も活発なランサムウェア攻撃グループへの効果的な対策が可能であることを示唆しています。さらに、脆弱性のCVEデータを分析することで、脆弱性の悪用がサイバーキルチェーンにおいてどのような役割を果たしているかを判断することが、対策を講じる側にとって有益であるということも示しています。こうした情報分析により、特定のランサムウェア攻撃グループの技術的な能力や優先ターゲットに関する知見を得ることが可能となります。

これらの知見は、対策する側がデータに基づいた適切な意思決定を行い、特に準備、配信、悪用といった攻撃の早い段階(キルチェーンの左側)で悪用される脆弱性に対して修正パッチ管理の優先順位を設定するのに役立ちます。例えば、初期侵入で悪用される脆弱性に対策を講じることで、侵入後に展開される水平移動や内部活動で駆使される脆弱性悪用を大幅に阻止することが可能となります。

サイバーキルチェーンの左側にシフトするためには、企業や組織のセキュリティチームが脆弱性データを含む多様なデータソースを使用して、ランサムウェアのエコシステムを多角的に検証することが重要です。暗号化や情報送出の段階に到達する前に攻撃を検出し、緩和することで、企業や組織はランサムウェア攻撃の影響を最小限に抑えることができます。

現代のランサムウェア攻撃が高度化する中で、法人および個人ユーザの両方にとって包括的な防御戦略が必要です。そして、各自がご使用のシステムを最新の修正パッチでアップデートし、ランサムウェア感染のリスクを軽減することが非常に重要です。そのためにも、以下のセキュリティのベストプラクティスを厳守することが不可欠です:

- 多要素認証(MFA)を有効にすることで、ネットワーク内で攻撃者によるネット内での水平移動や内部活動を阻止することができます。

- 重要なファイルのバックアップでは、3-2-1の原則に従うことが重要です。つまり、2つの異なるファイル形式で3つのバックアップコピーを作成し、そのうち1つを別の場所に保存することです。

- システムを定期的に更新し、修正パッチ管理のプロトコルに従うことで、オペレーティングシステムやアプリケーションのソフトウェアの脆弱性悪用を防止できます。

法人では、Trend Vision One™などの多層検出・対応のソリューションが有効です。このソリューションは、Eメール、エンドポイント、サーバ、クラウドワークロード、ネットワークなど、複数のセキュリティ層でデータを収集し、自動的に関連付けます。これにより、攻撃を効果的に防ぎ、重要なインシデントの見逃しを防止する自動化された保護が提供されます。さらに、Trend Micro Apex One™は、人によるランサムウェア攻撃活動などの高度な脅威に対して、先進的かつ自動化された脅威検出およびインシデント対応を提供します。

ランサムウェア攻撃のリスク評価へのデータサイエンスのアプローチによるセキュリティリサーチャーや業界リーダーが試みた詳細な事例研究については、トレンドマイクロのリサーチペーパー「ランサムウェアのリスクについて意思決定者が知るべきこと」をご参照ください。

参考記事:

Leveraging Data Science to Minimize the Blast Radius of Ransomware Attacks

By: Vladimir Kropotov, Matsukawa Bakuei, Robert McArdle, Fyodor Yarochkin, Shingo Matsugaya

翻訳:与那城 務(Core Technology Marketing, Trend Micro™ Research)