エクスプロイト&脆弱性

2021年12月のセキュリティアップデート解説:「Log4Shell」など156件

2021年最後の第2火曜日となった12月14日は、Microsoft社、Adobe社に加え、Apple社、Google社からも最新のセキュリティアップデートが公開されました。今回リリースされた最新のセキュリティアップデートの詳細について確認しましょう。

2021年最後の第2火曜日となった12月14日は、Microsoft社、Adobe社に加え、Apple社、Google社からも最新のセキュリティアップデートが公開されました。今回リリースされた最新のセキュリティアップデートの詳細について確認しましょう。

■ CVE-2021-44228:Log4Shell(Log4j)

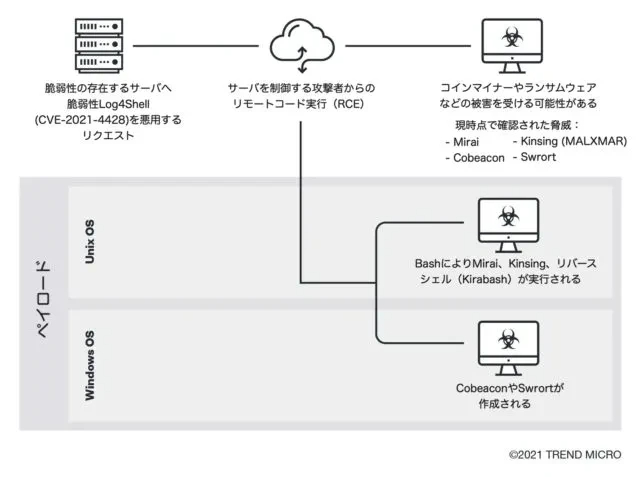

「Apache Log4j」として知られるJavaベースのログ出力ライブラリに内在する脆弱性「Log4Shell」について聞いたことがあるかもしれません。この脆弱性が悪用されると、影響を受けるアプリケーションやサーバ上で特定の文字列をログに記録することにより、任意のコードを実行(Remote Code Execution、RCE)される可能性があります。もちろん、最大の問題は、影響を受けるアプリの範囲がどれくらいの規模になるかという点です。この脆弱性の対象となるライブラリは、多くの企業やクラウドアプリにおいて広く用いられているため、まずはどのシステムがLog4jを使用しているか把握することが課題です。以下は、脆弱性「Log4Shell」を悪用した攻撃の感染フローの一例です。

影響を受ける製品は現在も特定中ですが、影響範囲は「Apache Struts」のようなWebサービスから、「Minecraft」のようなゲーム、銀行や金融アプリに至るまで多岐にわたるとみられています。オープンソースソフトウェア上に構築されたサーバを運用している場合は、この脆弱性の影響を受ける可能性が高くなります。トレンドマイクロは、本ブログ記事を公開することで、セキュリティ上の弱点(バグ)の詳細や、攻撃を検知するための侵入の痕跡(IoC:Indicators of Compromise)、ガイダンスを提供しています。これまでのところ、影響を受けるサーバ上で、IoTマルウェア「Mirai」の亜種やコインマイナー「Kinsing」を作成する攻撃が確認されています。脆弱性が存在するバージョンのLog4jを使用していることが確認されたパッケージの一部については、12月15日の記事でお伝えしています。ベンダからの詳細情報とともにご確認ください。その他の製品に関しては各ベンダからの情報を確認してください。

■ Apple社による2021年12月のセキュリティアップデート

Apple社は、毎第2火曜日の周期で実施していませんが、12月13日に重要なパッチをリリースしました。これにより、「iOS」および「iPad OS」、「macOS Monterey」、「macOS Big Sur」、「tvOS」、「watchOS」に対する新たなアップデートが利用可能です。さらに最新のmacOS「Catalina」に対するセキュリティアップデートもリリースされました。パッチがリリースされたバグの中で悪用の事実が確認されたものはありませんが、これらの脆弱性のうちいくつかは、前回のハッキングコンテスト「天府杯(Tianfu cup)」で使用されたと報告されています。このコンテストで実証された攻撃実証コード(PoC:Proof of Concept)は過去に多くの注目を集めましたが、参加者や関係者も同様にリサーチャや攻撃者から精査される可能性があります。

■ Adobe社による2021年12月のセキュリティ更新プログラム

12月、Adobe社は「Adobe Audition」、「Lightroom」、「Media Encoder」、「Premiere Pro」、「Prelude」、「Dimension」、「After Effects」、「Photoshop」、「Connect」、「Experience Manager」、「Premiere Rush」で確認された60件の脆弱性に対処するパッチを11個リリースしました。このうち31件は、トレンドマイクロが運営する脆弱性発見・研究コミュニティ「Zero Day Initiative(ZDI)」の脆弱性リサーチャであるMat Powell氏によって報告されたものです。これらのアップデートの中で最も深刻なものは、Adobe Experience Managerへの影響です。このパッチは、共通脆弱性評価システム(CVSS)スコアで9.8と評価された1件のバグと、複数保存されたクロスサイトスクリプティング(XSS)の問題を含む、8種類のバグを修正します。Premiere Rushに対するアップデートでは、16件のバグが修正されましたが、その多くが「Critical(緊急)」と評価されています。しかし、CVSSスコアが記載されていないものもあります。バグの多くが任意のコード実行につながることを考慮し、他の高スコアの脆弱性と同様にパッチを適用することが推奨されます。

Premiere Proのパッチは、5件の脆弱性を修正しますが、そのうちの1件は、任意のコード実行を可能にする「緊急」評価された境界外書き込み(Out-of-Bounds write)に関する脆弱性です。この特定のバグは、3GPファイルを解析(パース)している間に生じます。この問題は、ユーザの提供したデータが適切に検証されないために発生します。これにより、割り当てられた構造体の終端を越えて読み取りが行われる可能性があります。After Effectsに対するアップデートでは、10件の脆弱性が修正されており、コード実行を可能にする2件の脆弱性が含まれます。このアップデートのほとんどは、権限昇格(Elevation of Privilege、EoP)のバグを修正するものです。Dimensionのパッチでは、「緊急」評価された3件のコード実行を可能にするバグと、いくつかの権限昇格を可能にするバグが修正されています。

Adobe Auditionのパッチでは、3件の「Moderate(警告)」評価されたバグが修正され、Lightroomに対する修正では、1件の権限昇格に関する脆弱性が修正されています。Media Encoderのパッチは、5件のバグを修正し、そのうち2件は、リモートコード実行を可能にする脆弱性で「緊急」評価されています。同様に、Preludeのパッチでは、「重要」評価されたローカル権限昇格(Local Privilege Escalation、LPE)に関する脆弱性に加えて、「緊急」評価されたコード実行のバグが1件修正されています。Adobe Connectに対するアップデートでは、CSRF(クロスサイト・リクエスト・フォージェリ)のバグが1件修正されています。Photoshopのパッチでは、2件の「緊急」評価されたバグと、1件の「Important(重要)」評価されたバグが修正されています。「緊急」評価されたバグは、特別に細工されたファイルを開くことで、コード実行が可能になる恐れがあります。

Adobe社が今月対処した脆弱性はいずれも、リリース時点で一般に公開されている、あるいは悪用の事実が確認されているものではありません。

■ Google社による2021年12月のセキュリティアップデート

Google社もまた、パッチチューズデーのリリース周期に合わせないベンダですが、12月13日に重要なアップデートをリリースしました。Chrome Stableチャンネルが96.0.4664.110に更新されており、パッチには5件のセキュリティ修正が含まれています。そのうちの1件、「V8」エンジンにおける解放済みメモリの使用(use-after-free)に関する脆弱性「CVE-2021-4102」は、悪用の事実が確認されています。このほかに深刻度が「緊急」に分類されている脆弱性3件と、深刻度が「高(High)」に分類されている脆弱性1件が対処されています。今はネットショッピングが楽しい季節ですが、ブラウザを利用する際はバージョンを最新の状態にアップデートしておくことが推奨されます。これらのバグに対処するパッチは、後述するEdge(Chromiumベース)のアップデートには含まれていません。上記のほかにV8エンジンの脆弱性に興味をお持ちの方は、ZDIの脆弱性リサーチャであるHossein Lotfi氏が最近公開したブログシリーズの第一弾、第二弾をご確認ください。

■ Microsoft社による2021年12月のセキュリティ更新プログラム

12月14日、Microsoft社は、「Microsoft Windows」および「Windowsコンポーネント」、「ASP.NET Core」および「Visual Studio」、「Azure Bot Framework SDK」、「Internet Storage Name Service」、「Defender for IoT」、「Edge(Chromiumベース)」、「Microsoft Office」および「Officeコンポーネント」、「SharePoint Server」、「PowerShell」、「リモートデスクトップクライアント」、「Windows Hyper-V」、「Windows Mobile Device Management」、「Windows Remote Access Connection Manager」、「TCP/IP」および「Windows Update Stack」で確認された67件の脆弱性に対処するパッチをリリースしました。12月初めにリリースされたMicrosoft Edge(Chromiumベース)の脆弱性16件に対処するパッチを加えると、合計83件の脆弱性が12月に対処されたことになります。

これにより、2021年にMicrosoft社がパッチをリリースして対処した脆弱性の総数は887件となり、2020年と比較して29%減少しました。これは、Edge(Chromiumベース)ブラウザからChromeの脆弱性を除いた総数です。サイバーセキュリティニュースサイト「Dark Reading」の最近の報告によると、Microsoft社のバグバウンティプログラムは、ほぼ同数の脆弱性に関する報告を受け取ったとされています。Microsoft社が複数の提出物を1件の脆弱性にまとめているのか、それともリリースされるのをただ待っているパッチのバックログが大量に存在するのかは定かではありません。このような状況は、2022年に実施されるパッチのリリースに影響する可能性があります。少なくとも、年末年始の休暇中に気掛かりとなるようなExchange Serverのパッチはリリースされていません。

12月14日にリリースされたパッチが対処する脆弱性のうち、7件が「緊急」評価、60件が「重要」評価されています。これらの脆弱性のうち、合計10件がZDI programを通じて報告されたものです。これらの脆弱性のうち5件は一般公開された脆弱性として報告されており、1件はパッチのリリース時に悪用の事実が確認されています。12月のセキュリティ更新プログラムにより対処されたバグの中から、より興味深いものを、ゼロデイ脆弱性から順に詳しく見ていきましょう。

- CVE-2021-43890 - Windows AppX Installerのなりすましの脆弱性

過去最悪のマルウェアとも称された「Emotet」は一度テイクダウンされたにも関わらず、先月中旬以降、トレンドマイクロでも活動再開を確認したことを11月18日の記事でお伝えしました。このパッチは、Windowsに影響を与えるAppX Installerのバグを修正します。Microsoft社は、このバグがEmotet/Trickbot/Bazaloaderファミリのマルウェアに悪用されている事実を確認したと言及しています。攻撃者は、このバグを悪用するために、フィッシングキャンペーンで用いる悪意のある添付ファイルを作成する必要があります。次に攻撃者は、特別に細工した添付ファイルを開くようユーザを誘導する必要があります。コード実行はログオンしているユーザレベルで引き起こされるとみられており、攻撃者がこのバグを別のバグと組み合わせて悪用し、システムを制御する可能性があります。このマルウェアファミリは、以前から存在しており、しばらく存続すると考えられます。

- CVE-2021-43215 - iSNS サーバのメモリ破損の脆弱性により、リモートでコードが実行される可能性がある

このパッチは、攻撃者が影響を受けるサーバに特別に細工した要求を送信した場合にリモートでコードが実行される可能性があるインターネットストレージ名サービス(iSNS)サーバのバグを修正します。iSNSは、TCP/IPストレージネットワーク上のiSCSIデバイスの自動検出と管理を可能にするプロトコルです。言い換えれば、企業でストレージエリアネットワーク(SAN)を運用している場合、iSNSサーバを所有しているか、論理インターフェイスを個別に構成しているかのどちらかです。この脆弱性は、今月パッチがリリースされたCVSS 9.8と評価された3件の脆弱性のうちの1件です。ストレージエリアネットワークを使用している場合は、優先的にこのパッチをテストし、展開することが推奨されます。

- CVE-2021-43899 - Microsoft 4K ワイヤレス・ディスプレイアダプタのリモートでコードが実行される脆弱性

この更新プログラムを適用することで、認証されていない攻撃者が影響を受けるデバイス上でコードを実行する可能性がある脆弱性が修正されます。攻撃者は、Microsoft 4K ワイヤレス・ディスプレイアダプタが接続された同一ネットワーク上に存在する必要があります。そうである場合、攻撃者は影響を受けるデバイスに対して特別に細工したパケットを送信することができます。このパッチを適用するのは容易ではありません。脆弱性を保護するためにユーザは、Microsoft 4K ワイヤレス・ディスプレイアダプタに接続されたシステム上に、MicrosoftStoreからMicrosoft ワイヤレス・ディスプレイアダプタ用アプリをインストールする必要があります。その後、アプリの「更新とセキュリティ」セクションを選択して、最新のファームウェアをダウンロードすることで、このバグを軽減することができます。これは、今月パッチがリリースされたCVSS 9.8と評価された2件目の脆弱性です。

- CVE-2021-43907 - Visual Studio Code WSL Extension のリモートでコードが実行される脆弱性

これは、今月パッチがリリースされたCVSS 9.8と評価された最後の脆弱性です。影響を受けるコンポーネントは、Windows Subsystem for Linux(WSL)をフルタイムの開発環境としてVisual Studio Codeから直接使用できるようにします。これにより、Linuxベースの環境での開発、Linux固有のツールチェーンやユーティリティの使用、Linuxベースのアプリの実行やデバッグをすべてWindowsから行うことができるようになります。このようなクロスプラットフォーム機能は、DevOpsコミュニティの多くで使用されています。このパッチは、拡張機能におけるリモートコード実行のバグを修正するものですが、Microsoft社はコード実行がどのように発生するか正確には明示していません。Microsoft社は、認証の必要はなくユーザによる操作も必要としない、としています。このため、この拡張機能を使用している場合はこの更新プログラムをすぐにテストして展開することが推奨されます。

- CVE-2021-42309 - Microsoft SharePoint Server のリモートでコードが実行される脆弱性

このパッチは、ZDI programを通じて報告されたバグを修正します。この脆弱性により、ユーザはサービスアカウントのコンテキスト内で権限を昇格させ、コード実行を可能にすることができます。攻撃者は、SharePointサイト上で「リストの管理(ManageLists)」権限を必要としますが、デフォルトでは、認証された任意のユーザが完全な権限を持つ独自の新規サイトを作成することができます。このバグにより、攻撃者は任意のサーバ側のWebコントロールの運用に対する制限を回避することができます。これは以前にパッチがリリースされたCVE-2021-28474と似ています。ただし今回の場合、問題のコントロールは許可されたコントロールのプロパティ内に「隠匿」されています。

以下は、Microsoft社による2021年12月の更新プログラムで対処している脆弱性一覧です。

| CVE識別番号 | 脆弱性名称 | 深刻度 | CVSS | 一般公開 | 悪用確認 | 種類 |

| CVE-2021-43890 | Windows AppX Installer のなりすましの脆弱性 | 重要 | 7.1 | あり | あり | Spoofing |

| CVE-2021-43240 | NTFS Set Short Name の特権の昇格の脆弱性 | 重要 | 7.8 | あり | なし | EoP |

| CVE-2021-43893 | Windows Encrypting File System (EFS) の特権の昇格の脆弱性 | 重要 | 7.5 | あり | なし | EoP |

| CVE-2021-43883 | Windows インストーラーの特権の昇格の脆弱性 | 重要 | 7.1 | あり | なし | EoP |

| CVE-2021-43880 | Windows モバイル デバイス管理の特権の昇格の脆弱性 | 重要 | 5.5 | あり | なし | EoP |

| CVE-2021-41333 | Windows 印刷スプーラーの特権の昇格の脆弱性 | 重要 | 7.8 | あり | なし | EoP |

| CVE-2021-43215 | iSNS サーバーのメモリ破損の脆弱性により、リモートでコードが実行される可能性がある | 緊急 | 9.8 | なし | なし | RCE |

| CVE-2021-43899 | Microsoft 4K ワイヤレス ディスプレイ アダプターのリモートでコードが実行される脆弱性 | 緊急 | 9.8 | なし | なし | RCE |

| CVE-2021-42310 | Microsoft Defender for IoT のリモートでコードが実行される脆弱性 | 緊急 | 8.1 | なし | なし | RCE |

| CVE-2021-43905 | Microsoft Office アプリのリモートでコードが実行される脆弱性 | 緊急 | 9.6 | なし | なし | RCE |

| CVE-2021-43233 | リモート デスクトップ クライアントのリモートでコードが実行される脆弱性 | 緊急 | 7 | なし | なし | RCE |

| CVE-2021-43907 | Visual Studio Code WSL Extension のリモートでコードが実行される脆弱性 | 緊急 | 9.8 | なし | なし | RCE |

| CVE-2021-43217 | Windows Encrypting File System (EFS) のリモートでコードが実行される脆弱性 | 緊急 | 8.1 | なし | なし | RCE |

| CVE-2021-43877 | ASP.NET Core および Visual Studio のサービス拒否の脆弱性 | 重要 | 7.8 | なし | なし | EoP |

| CVE-2021-43225 | Bot Framework SDK のリモートでコードが実行される脆弱性 | 重要 | 7.5 | なし | なし | RCE |

| CVE-2021-43219 | DirectX グラフィック カーネル ファイルのサービス拒否の脆弱性 | 重要 | 7.4 | なし | なし | DoS |

| CVE-2021-40452 | HEVC ビデオ拡張機能のリモートでコードが実行される脆弱性 | 重要 | 7.8 | なし | なし | RCE |

| CVE-2021-40453 | HEVC ビデオ拡張機能のリモートでコードが実行される脆弱性 | 重要 | 7.8 | なし | なし | RCE |

| CVE-2021-41360 | HEVC ビデオ拡張機能のリモートでコードが実行される脆弱性 | 重要 | 7.8 | なし | なし | RCE |

| CVE-2021-43892 | Microsoft BizTalk ESB Toolkit のなりすましの脆弱性 | 重要 | 7.1 | なし | なし | Spoofing |

| CVE-2021-42312 | Microsoft Defender for IoT の特権の昇格の脆弱性 | 重要 | 7.8 | なし | なし | EoP |

| CVE-2021-43888 | Microsoft Defender for IoT の情報漏えいの脆弱性 | 重要 | 7.5 | なし | なし | Info |

| CVE-2021-41365 | Microsoft Defender for IoT のリモートでコードが実行される脆弱性 | 重要 | 8.8 | なし | なし | RCE |

| CVE-2021-42311 | Microsoft Defender for IoT のリモートでコードが実行される脆弱性 | 重要 | 8.8 | なし | なし | RCE |

| CVE-2021-42313 | Microsoft Defender for IoT のリモートでコードが実行される脆弱性 | 重要 | 8.8 | なし | なし | RCE |

| CVE-2021-42314 | Microsoft Defender for IoT のリモートでコードが実行される脆弱性 | 重要 | 8.8 | なし | なし | RCE |

| CVE-2021-42315 | Microsoft Defender for IoT のリモートでコードが実行される脆弱性 | 重要 | 8.8 | なし | なし | RCE |

| CVE-2021-43882 | Microsoft Defender for IoT のリモートでコードが実行される脆弱性 | 重要 | 9 | なし | なし | RCE |

| CVE-2021-43889 | Microsoft Defender for IoT のリモートでコードが実行される脆弱性 | 重要 | 7.2 | なし | なし | RCE |

| CVE-2021-43256 | Microsoft Excel のリモートでコードが実行される脆弱性 | 重要 | 7.8 | なし | なし | RCE |

| CVE-2021-42293 | Microsoft Jet Red データベース エンジンおよび Access Connectivity Engine の特権の昇格の脆弱性 | 重要 | 6.5 | なし | なし | EoP |

| CVE-2021-43216 | Microsoft Local Security Authority Server (lsasrv) の情報漏えいの脆弱性 | 重要 | 6.5 | なし | なし | Info |

| CVE-2021-43222 | Microsoft Message Queuing の情報漏えいの脆弱性 | 重要 | 7.5 | なし | なし | Info |

| CVE-2021-43236 | Microsoft Message Queuing の情報漏えいの脆弱性 | 重要 | 7.5 | なし | なし | Info |

| CVE-2021-43875 | Microsoft Office Graphics のリモートでコードが実行される脆弱性 | 重要 | 7.8 | なし | なし | RCE |

| CVE-2021-43255 | Microsoft Outlook Trust Center のなりすましの脆弱性 | 重要 | 5.5 | なし | なし | Spoofing |

| CVE-2021-43896 | Microsoft PowerShell のなりすましの脆弱性 | 重要 | 5.5 | なし | なし | Spoofing |

| CVE-2021-42294 | Microsoft SharePoint Server のリモートでコードが実行される脆弱性 | 重要 | 7.2 | なし | なし | RCE |

| CVE-2021-42309 | Microsoft SharePoint Server のリモートでコードが実行される脆弱性 | 重要 | 8.8 | なし | なし | RCE |

| CVE-2021-42320 | Microsoft SharePoint Server のなりすましの脆弱性 | 重要 | 8 | なし | なし | Spoofing |

| CVE-2021-43242 | Microsoft SharePoint Server のなりすましの脆弱性 | 重要 | 7.6 | なし | なし | Spoofing |

| CVE-2021-43227 | Storage Spaces Controller の情報漏えいの脆弱性 | 重要 | 5.5 | なし | なし | Info |

| CVE-2021-43235 | Storage Spaces Controller の情報漏えいの脆弱性 | 重要 | 5.5 | なし | なし | Info |

| CVE-2021-43228 | SymCrypt のサービス拒否の脆弱性 | 重要 | 7.5 | なし | なし | DoS |

| CVE-2021-42295 | Visual Basic for Applicationsの情報漏えいの脆弱性 | 重要 | 5.5 | なし | なし | Info |

| CVE-2021-43891 | Visual Studio Code のリモートでコードが実行される脆弱性 | 重要 | 7.8 | なし | なし | RCE |

| CVE-2021-43908 | Visual Studio Code のなりすましの脆弱性 | 重要 | N/A | なし | なし | Spoofing |

| CVE-2021-43243 | VP9 Video 拡張機能の情報漏えいの脆弱性 | 重要 | 5.5 | なし | なし | Info |

| CVE-2021-43214 | Web メディアのリモートでコードが実行される脆弱性 | 重要 | 7.8 | なし | なし | RCE |

| CVE-2021-43207 | Windows 共通ログ ファイル システム ドライバーの特権の昇格の脆弱性 | 重要 | 7.8 | なし | なし | EoP |

| CVE-2021-43226 | Windows 共通ログ ファイル システム ドライバーの特権の昇格の脆弱性 | 重要 | 7.8 | なし | なし | EoP |

| CVE-2021-43224 | Windows 共通ログ ファイル システム ドライバーの情報漏えいの脆弱性 | 重要 | 5.5 | なし | なし | Info |

| CVE-2021-43248 | Windows Digital Media Receiver の特権の昇格の脆弱性 | 重要 | 7.8 | なし | なし | EoP |

| CVE-2021-43245 | Windows Digital TV チューナーの特権の昇格の脆弱性 | 重要 | 7.8 | なし | なし | EoP |

| CVE-2021-43232 | Windows イベント トレーシングのリモートでコードが実行される脆弱性 | 重要 | 7.8 | なし | なし | RCE |

| CVE-2021-43234 | Windows Fax サービスのリモートでコードが実行される脆弱性 | 重要 | 7.8 | なし | なし | RCE |

| CVE-2021-43246 | Windows Hyper-V のサービス拒否の脆弱性 | 重要 | 5.6 | なし | なし | DoS |

| CVE-2021-43244 | Windows カーネルの情報漏えいの脆弱性 | 重要 | 6.5 | なし | なし | Info |

| CVE-2021-40441 | Windows Media Center の特権の昇格の脆弱性 | 重要 | 7.8 | なし | なし | EoP |

| CVE-2021-43229 | Windows NTFS の特権の昇格の脆弱性 | 重要 | 7.8 | なし | なし | EoP |

| CVE-2021-43230 | Windows NTFS の特権の昇格の脆弱性 | 重要 | 7.8 | なし | なし | EoP |

| CVE-2021-43231 | Windows NTFS の特権の昇格の脆弱性 | 重要 | 7.8 | なし | なし | EoP |

| CVE-2021-43239 | Windows 回復環境エージェントの特権の昇格の脆弱性 | 重要 | 7.1 | なし | なし | EoP |

| CVE-2021-43223 | Windows Remote Access Connection Manager の特権の昇格の脆弱性 | 重要 | 7.8 | なし | なし | EoP |

| CVE-2021-43238 | Windows リモート アクセスの特権の昇格の脆弱性 | 重要 | 7.8 | なし | なし | EoP |

| CVE-2021-43237 | Windows セットアップの特権の昇格の脆弱性 | 重要 | 7.8 | なし | なし | EoP |

| CVE-2021-43247 | Windows TCP/IP ドライバーの特権の昇格の脆弱性 | 重要 | 7.8 | なし | なし | EoP |

| * CVE-2021-4052 | Chromium: CVE-2021-4052 Webアプリにおける解放済みメモリの使用の脆弱性 | 高 | N/A | なし | なし | RCE |

| * CVE-2021-4053 | Chromium: CVE-2021-4053 UIにおける解放済みメモリの使用の脆弱性 | 高 | N/A | なし | なし | RCE |

| * CVE-2021-4054 | Chromium: CVE-2021-4054 Autofillにおける不適当なセキュリティUIの脆弱性 | 高 | N/A | なし | なし | RCE |

| * CVE-2021-4055 | Chromium: CVE-2021-4055 拡張機能におけるヒープベースのバッファオーバーフローの脆弱性 | 高 | N/A | なし | なし | RCE |

| * CVE-2021-4056 | Chromium: CVE-2021-4056: Loaderにおける型混乱の脆弱性 | 高 | N/A | なし | なし | RCE |

| * CVE-2021-4057 | Chromium: CVE-2021-4057 ファイル APIにおける解放済みメモリの使用の脆弱性 | 高 | N/A | なし | なし | RCE |

| * CVE-2021-4058 | Chromium: CVE-2021-4058 ANGLEにおけるヒープベースのバッファオーバーフローの脆弱性 | 高 | N/A | なし | なし | RCE |

| * CVE-2021-4059 | Chromium: CVE-2021-4059 Loaderにおけるデータ検証が不十分の脆弱性 | 高 | N/A | なし | なし | RCE |

| * CVE-2021-4061 | Chromium: CVE-2021-4061 V8における型混乱の脆弱性 | 高 | N/A | なし | なし | RCE |

| * CVE-2021-4062 | Chromium: CVE-2021-4062 BFCacheにおけるヒープベースのバッファオーバーフローの脆弱性 | 高 | N/A | なし | なし | RCE |

| * CVE-2021-4063 | Chromium: CVE-2021-4063 Developer Toolsにおける解放済みメモリの使用の脆弱性 | 高 | N/A | なし | なし | RCE |

| * CVE-2021-4064 | Chromium: CVE-2021-4064 Screen Captureにおける解放済みメモリの使用の脆弱性 | 高 | N/A | なし | なし | RCE |

| * CVE-2021-4065 | Chromium: CVE-2021-4065 Autofillにおける解放済みメモリの使用の脆弱性 | 高 | N/A | なし | なし | RCE |

| * CVE-2021-4066 | Chromium: CVE-2021-4066 ANGLEにおける整数オーバーフローの脆弱性 | 高 | N/A | なし | なし | RCE |

| * CVE-2021-4067 | Chromium: CVE-2021-4067 Window Managerにおける解放済みメモリの使用の脆弱性 | 高 | N/A | なし | なし | RCE |

| * CVE-2021-4068 | Chromium: CVE-2021-4068新規タブページでの信頼できない入力の検証が不十分の脆弱性 | 低 | N/A | なし | なし | Spoofing |

* これらのCVEは、以前サードパーティによってリリースされていたものですが、現在はMicrosoft社製品に組み込まれていることを示しています。

その他のリリースを見ると、Microsoft Defender for IOTに対処する10個のパッチ(1件の「緊急」評価および9件の「重要」評価)が目立ちます。このうちいくつかは、匿名のリサーチャによってZDI programに報告されたものです。より深刻な脆弱性の1つは、パスワードリセットのメカニズムに内在します。パスワードリセット要求は、署名されたJSONドキュメント、署名証明書、および署名証明書に署名するために用いられた中間証明書で構成されています。中間証明書は、アプライアンスに組み込まれたルートCA証明書にチェーンすることになっています。このプロセスにバグが内在するため、攻撃者は他人のパスワードをリセットすることができます。これらのバグにパッチを適用するには、システム管理者がデバイスに対してアクションを起こす必要がありますが、自動更新が利用可能です。

他の「緊急」評価されたバグに話を移すと、別のリモートデスクトッププロトコル(RDP)のバグも確認されていますが、これはサーバではなくクライアントに内在します。Microsoft Officeアプリに認証されていないリモートコード実行を可能にするバグが内在しますが、Microsoft社は、ユーザによる操作を必要としているため、その方法は明確ではありません。Microsoft Storeを通じて自動的に更新される可能性がありますが、Microsoft Storeの自動更新を無効にしている場合は、Microsoft Storeを通じて手動で更新する必要があります。最後に解説する「緊急」評価されたバグは、Windowsの暗号化ファイルシステム(EFS)に影響します。攻撃者がバッファオーバーフローを引き起こしたときに、EFSサービスが実行されていない場合でも、認証されていないサンドボックス化されていないコード実行につながる可能性があります。EFSインターフェイスは、EFSサービスが実行されていない場合、EFSサービスの開始をトリガーします。

残りのリモートコード実行のバグのうち、目立つのは数件のみです。そのうちのいくつかは、HEVCビデオ拡張機能に内在し、「open-and-own(開封させて感染させる)」または「browse-and-own(閲覧させて乗っ取る)」のバグのいずれかに相当します。Officeアプリと同様に、更新プログラムはMicrosoft storeを通じて配信されます。Microsoft storeの自動更新を無効にしている場合、あるいはインターネットに接続されていない環境にある場合は、ビジネス向けMicrosoft Storeまたは教育機関向けMicrosoft Storeのいずれかを利用する必要があります。Webメディア拡張機能についても同様です。Officeアプリにはいくつかのリモートコード実行のバグが内在していますが、それらは通常の方法で更新されます。Windows Fa