- Business

- Products

- セキュリティトレーニング

- インシデントレスポンスコース

- 自組織のセキュリティ人材を育成

自組織のセキュリティ人材を育成

サイバー攻撃対策の実践訓練で専門性を高める

SOC/CSIRT担当者向け「標的型サイバー攻撃 対応・防御トレーニング」

トレンドマイクロでは2019年7月から、標的型攻撃対策に特化した有償のトレーニングプログラム

「標的型サイバー攻撃 対応・防御トレーニング」を法人組織に向けて実施している。

標的型攻撃の手口が高度化する一方で、なかなか解消されないセキュリティ人材の不足。

その問題の解決に向けて、トレンドマイクロの専門知をもって貢献することが、トレーニングの主眼だ。

セキュリティ人材不足という課題

総務省が2018年12月に公表した推計によれば、日本におけるセキュリティ人材の不足数は2016年時点で13万2,000人に上り、2020年には、その数が19万3,000人にまで膨らむという※1。サイバー攻撃の高度化が進むなか、こうしたセキュリティ人材の不足は『攻撃者“有利”、守り手“不利”』の状況を生み、常態化させてもいる。

もちろん、セキュリティ製品の導入によって、サイバー攻撃への備えは強化できる。ただし、セキュリティ製品の導入だけで、サイバーリスクが低減されるとは限らない。相応の知識・スキルを持ったセキュリティ担当者が、製品を使い、セキュリティ管理や監視、インシデント分析を適切に行うことが、サイバーリスクの低減につながっていく。

その意味で、セキュリティ人材の不足は、日本の企業・組織、ひいては社会全体にとって非常に大きなサイバーリスクと言え、一人でも多くのセキュリティ人材を育成することは、社会におけるサイバーリスクの低減をミッションとするセキュリティベンダーの責務でもある。

そうした観点に基づく取り組みの一つとして、トレンドマイクロでは2019年7月から法人組織向けのトレーニングプログラム「標的型サイバー攻撃 対応・防御トレーニング」を実施している。これは、標的型攻撃対策に特化したプログラムであり、トレーニング対象として、セキュリティ管理者やSOC/CSIRTに属するセキュリティ監視・分析・インシデント対応の担当者を設定している。

トレーニングは、実際に起こった標的型攻撃をベースにトレンドマイクロが培ってきた知見と技術を総合的に提供している。

また、トレーニングは、非トレンドマイクロ製品ユーザも対象としており、トレーニング内でトレンドマイクロ製品は一部活用されるものの、プログラムを通じて提供される知見は、セキュリティ製品には依存しない汎用性の高いものとなっている。

攻撃者の視点をハンズオン形式で学ぶ

標的型サイバー攻撃 対応・防御トレーニングは、もともとトレンドマイクロが社内の人材トレーニング用に開発し、2011年から社内展開しているプログラムである。コンテンツ開発には、トレンドマイクロのリサーチャーやマルウェア解析者など、実際のインシデント発生時に顧客対応を行うメンバーが横断的に携わり、現実に発生した標的型攻撃の実例を参考にしながら、実践的な内容のカリキュラムが組まれている。すでに、累計で1,500名のトレンドマイクロのエンジニアが受講している。

トレーニングは5日間に及び、トレンドマイクロが定義する標的型攻撃の6つのステップ、すなわち、「①情報収集」「②初期侵入」「③コマンド&コントロール(C&C)」「④横展開」「⑤資産/データの発見」⑥データの持ち出し」に沿ったかたちで、各攻撃ステップの詳細な手法や防御方法を学習する構成になっている。大きな特徴は、トレーニングの50%が、仮想環境を用いた「自ら手を動かす実機演習・実習」にあてられている点だ。実習の中心は以下の2つのカリキュラムから成る。

①標的型攻撃の模擬実行:受講者自身が攻撃者となり、仮想環境の中で標的型攻撃を実行する。

②インシデントの解析:標的型攻撃後の環境を想定し、複数台のコンピュータを利用した仮想環境下でインシデント調査・解析を行う。この実習では、Windowsの汎用ツールのほか、EDRの「Trend Micro Endpoint Sensor」、ネットワーク監視ツールの「Deep Discovery™ Inspecter」、サーバ対策の「Trend Micro DeepSecurity™」といったトレンドマイクロ製品等も用いられる。

実習の順番は意図的に組まれており、「①標的型攻撃の模擬実行」にて、攻撃のプロセスを実際に体験することで、攻撃手法がいかに多種多様で容易であるか、また攻撃者の視点・心理を理解し、次に「②インシデントの解析」を体験することで、より深い理解に役立てることを目的としている。

業務で経験しにくいリアルな攻撃と防御の実践が、

実務者の視野を広げる

こうした特徴的なプログラムや仮想環境を用いた実習は、受講者から高く評価されている。たとえば、トレーニングに参加した、ある法人組織のSOC担当者は言う。

「自分の手を動かしながら攻撃と防御のプロセスを体験できる機会はあまりなく、その一点だけをとらえても、貴重な学びの場です。実際、受講を通じて、攻撃者の狙いどころなど、今後のインシデント調査に役立つ数多くの知識が得られました。ぜひ、他のSOCメンバーにも受講してもらいたい」

「これまで、セキュリティ製品に頼ったインシデント調査・分析を行ってきましたが、ときにはWindowsの汎用ツールも調査・分析のための有効な情報ソースになりうることを初めて知り、視野が広がりました。こうした気づきは、SOCの日々の業務では得られるものではありません」

また、ある企業のCSIRTのメンバーは、

「トレーニングで攻撃プロセスを体験したことで、インシデント調査の際にあたりをつけるところや、インシデントを扱ううえで何を準備しておくべきかが明確になりました」と評価している。

こうした受講者の評価は、他にも数多く寄せられており、すでに金融、社会インフラ製造、ITなど、さまざまな産業のセキュリティ人材育成に活用されている。また、2020年から3年間、独立行政法人 国際協力機構(JICA)を通じたサイバー攻撃防御演習として、標的型サイバー攻撃 対応・防御トレーニングベースの教育プログラムを、ASEAN諸国を中心とした途上国のサイバーセキュリティ関連組織に対し提供する計画も決 定しており、民間企業にとどまらず公的機関に対しても広がりを見せている。

経済産業省の『サイバーセキュリティ経営ガイドライン Ver 2.0』※2では、サイバーセキュリティを経営問題として位置づけ、サイバーセキュリティ対策を講じるうえでの重要項目として「インシデント発生時の緊急対応体制の整備」や「インシデントによる被害に備えた復旧体制の整備」といった項目を掲げている。そうした体制整備の取り組みを人材育成の側面から支援するものでもある。これからも継続して展開し、より多くの法人組織におけるサイバーリスクの低減に貢献していく。

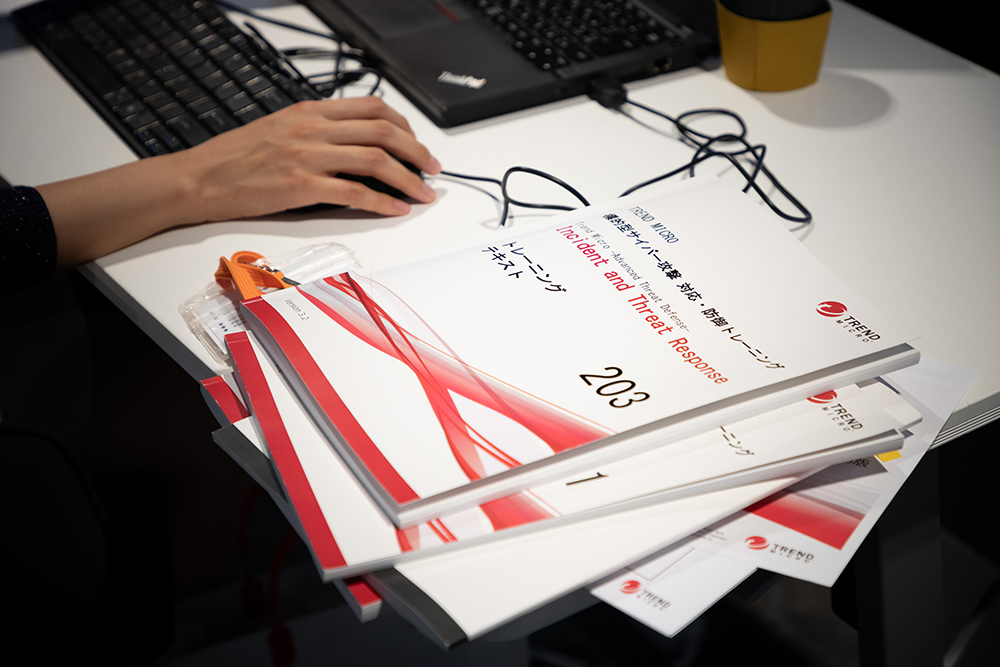

標的型攻撃に関するトレンドマイクロの知見を凝縮させた全6冊のテキストが受講者をバックアップする。

受講者が実機演習を通じて攻撃・防御の手法を学んでいく。

トレーニング後半では、インシデントの原因調査・被害範囲特定のトレーニングが行われ、受講者が突き止めた原因・被害に対する“答え合わせ”が、講師によって行われる。

1 参考:総務省『我が国のサイバーセキュリティ人材の現状について

2 参考:経産省『サイバーセキュリティ経営ガイドライン Ver. 2.0』(2017年11月16日公開)

記事公開日 : 2019.12.12

※ 記載内容は2019年12月現在のものです