クラウドネイティブテクノロジー用語集

クラウドネイティブサービスとその利点に対する理解を深めるためにご活用ください。

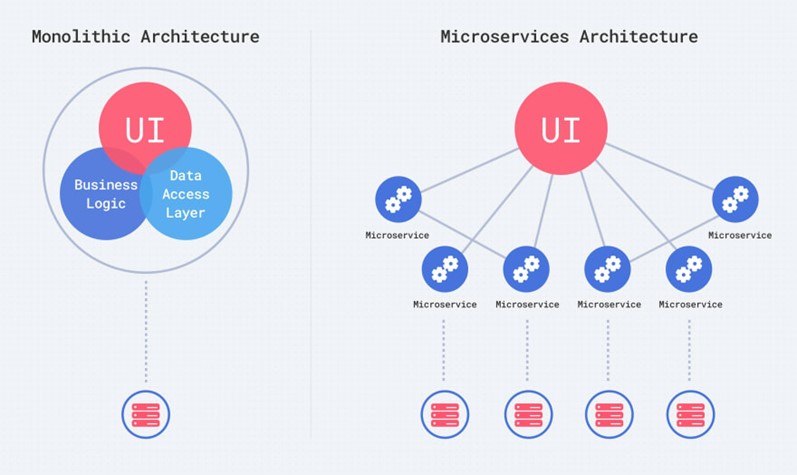

モノリシックアプリケーションは、単一のまとまりとして構築・デプロイされる論理型の実行ファイルです。UI、ビジネスロジック、データアクセスコードなどのあらゆる機能が含まれます。

そのため、拡張、テクノロジースタックの更新(アプリケーションの特定の機能の更新/最新化)などは困難です。

小規模な単一要素として開発を始める方が、開発、デプロイ、テストが容易になります。

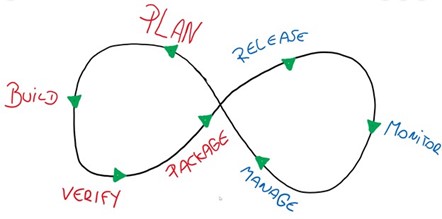

DevOpsは開発チームと運用チームが協力する開発手法です。開発を意味する「Development」と、運用を意味する「Operation」を組み合わせた造語で、明確な定義はありませんが、一般的に開発チームと運用チームとが連携するか、または、組織を統合して開発から運用までを同じ担当者が実施することで、柔軟かつスピーディーな開発を実現する手法を指しています。

- ハンドオフの数、リードタイム/キューの非効率性、コーディングエラー、リリース時間、およびデプロイのリスクを軽減します。

- コードの品質と信頼性を向上します。

継続的インテグレーション/継続的デリバリ(Continuous Integration/Continuous Delivery)

- 継続的インテグレーション(CI: Continuous Integraion)– コード変更をできるだけ頻繁にリポジトリにマージ/コミットし、デプロイ前にさまざまな方法でテストします。DevOpsツールは、多くの人が変更をコミットしている場合、競合が発生する可能性があるため、コードのマージをサポートすることができます。テストとコード品質の最適化を一元化することにより、開発時間を節約できます。

- 継続的デリバリ(CD: Continuous Delivery) – CIがアプリケーションに加えられた新しい変更をテストし、検証した後、継続的にデプロイすることによって、これらの変更がテスト環境と本番環境に自動的にプッシュされます。この仕様により、開発者は開発に集中し、顧客とのフィードバックループを加速できます。

コードリポジトリには、ソフトウェア開発プロジェクトをサポートするさまざまなコード、ドキュメント、メモ、およびその他のリソースが保存されています。

プライベートリポジトリにアクセスできるのは、組織内のリポジトリだけです。通常、カスタムコードや独自コードは、一般の人々や競合他社がこの情報にアクセスするのを防ぐため、プライベートリポジトリに保存されています。

パブリックリポジトリは一般に公開されており、多くの場合、多様な人々によって作り上げられたコードが保管されています。その利点は、カスタムコードの開発にかかる時間を大幅に節約できることです。すでに公開リポジトリに存在しているものを活用することで、アプリケーション開発のスピード向上を図ることができます。

誰もが表示、変更、および改善できるソースコードで、昨今のアプリケーションのコードベースの80%以上を占めています。

作成者のみが表示、変更、改良できる独自ソフトウェアとは異なります。オープンソースソフトウェアは誰でも使用できますが、独自ソフトウェアを使用するには署名済みの契約が必要です。

組織のコードベースに持ち込まれるオープンソースコンポーネント(およびネスト化されたサブコンポーネント)に脆弱性やその他の問題がないことを確認する場合、ソフトウェア構成分析ツール(SCA)を利用するのが一般的です。

SCA – 組織のコードベース内のオープンソースコンポーネントを検知および追跡し、開発者がそれらを管理および更新できるようにします。たとえばリポジトリの選択や更新など、SDLC(ソフトウェア開発ライフサイクル)全体でさまざまなレベルの自動化があります。SDLCの可能な限り早い段階からオープンソースの問題の検知(シフトレフト)を継続的に行うことで、より安全で効率的に本番環境へデプロイすることができます。

- 開発者は、オープンソースの依存関係が組織にもたらすセキュリティの影響を理解することが重要ですが、セキュリティチームは、オープンソースソフトウェアに関連する全体的な組織のリスク体制も理解する必要があります。

- アプリケーションは決して完璧ではないため、最も差し迫った脆弱性に優先付けすることは開発者やDevOpsチームにとって重要です。そのため、既存の統合開発環境(IDE)と親和性があるSCAツールを探しましょう。開発者は通常の開発業務とほぼ同様に、このSCAツールを使えるでしょう。

クラウドネイティブアプリケーションは通常、サポートするクラウドインフラストラクチャが正常に機能することが必要です。Infrastructure as Code (IaC) を利用することで、アプリケーションの実行に必要なものを自動的にプロビジョニングできます。

IaCは単なるコードであるため、DevOpsのプロセスに組み込むことで、CI/CDパイプラインの中でクラウドインフラストラクチャの自動化、一貫性、再現性のある導入を実現できます。

稼働中のインフラストラクチャが意図した設定になっているかを手動で確認することは現実的ではありません。

Trend Vision One – Cyber Risk Exposure Management for Cloudを利用することで、CI/CDパイプラインの初期フェーズにセキュリティとコンプライアンスチェックを迅速に組み込むことができます。トレンドマイクロのInfrastructure-as-code (IaC) テンプレートスキャナーは、コーディングプロセス中にAPIを介してテンプレートを即座に実行できます。

これにより、自動化されたプロアクティブな設定ミスの回避が可能になるとともに、クラウドインフラを支えるコードが、AWS Well Architected Frameworkのような業界のベストプラクティスに完全準拠しているという安心感を得ることが可能になります。

IaC用のTemplate Scannerは追加費用なしでご利用いただけます。インフラストラクチャをデプロイする前に、潜在的なリスクについてテンプレートをスキャンすることができます。

クラウド上のオブジェクトストレージは、非構造化データの保存に適した汎用的で適用範囲の広い方法であり、特に拡張性の高いサポートインフラストラクチャを必要とするクラウドネイティブアプリケーションの使用に適しています。

大規模なデータ追跡は容易ではありません。そのため、多くのオブジェクトストレージサービスは、カスタマイズ可能なメタデータを使用したオブジェクトタグ付けの方法を提供しています。

オブジェクトストレージの普及により、これを利用して悪意のあるファイルを用いる攻撃が増えています。Trend Vision One – File Securityは、不正プログラム検索、カスタムクラウドネイティブプロセスへの統合、およびその他の革新的な技術により、下流のワークフローを保護します。クラウド環境に入ってくる悪意のあるデータファイルが、社内システムに影響を与えることや、社外に広がってしまうリスクを低減させます。

クラウドワークロードとは、クラウドで実行されるアプリケーション/コンピューティングの総称です。

仮想マシンから進化し、コンテナ、サーバーレス機能、データベース、クラウドベースのリソースを消費するその他のサービスをも含むようになりました。

従来型のクラウドワークロードサービスでは今や、OS、プロセッサタイプ、プロセッサ構成の選択肢が増え、人工知能、機械学習、さらにハイパフォーマンスコンピューティング(HPC)向けに計算機能をカスタマイズすることさえ可能になっています。

ハイブリッドクラウドコンピューティングの利点は多数ありますが、その一方で新たなリスクと脅威もあります。組織は、物理サーバ、仮想サーバ、クラウド、コンテナなど、対象となるすべてのワークロードで統一されたセキュリティを維持しながら、コンプライアンス要件を確実に満たさなければなりません。

Trend Vision One – Endpoint Securityは、サーバ、クラウド、およびコンテナ環境に特化した単一のソリューションです。仮想サーバがいずれのクラウド環境にデプロイされているかに関係なく、OSやネットワーク要件などを満たしていれば、包括的な検知と保護を実現します。また、豊富で充実したAPIを提供しているため、セキュリティを自動化することができ、セキュリティチームの運用負荷低減を支援できます。

ホストベースの侵入防御や脆弱性スキャンなどのネットワークセキュリティツールは、ネットワーク攻撃を検知・阻止し、脆弱なアプリケーションやサーバを保護します。一方、ファイル整合性監視、マルウェア対策、行動分析では、標的型攻撃を阻止し、不審な動作を検知します。

クラウドネイティブな仮想パッチは、ビジネスクリティカルなトラフィックからの不正なアクティビティを調査・ブロックし、侵入を検知・防止し、Web向けアプリケーションへの攻撃を阻止し、クラウドネットワーク、ワークロード、コンテナを最適に保護します。TLSの復号化とZero Day Initiativeの調査を活用し、アプリケーションの速度を落とすことなく、既知および未知の脆弱性を攻撃する脅威に対して迅速に対応します。

コンテナはアプリケーションレイヤーを抽象化し、あらゆるインフラストラクチャ上で実行するために必要なすべての要素(設定ファイル、ライブラリ、依存関係など)を含むソフトウェアパッケージのひとつです。

従来、アプリケーションは特定のコンピューティング環境で開発され、異なる環境で実行するとバグが発生することがよくありました。コンテナ化されたアーキテクチャを使用することで、開発者はより迅速に構築し、エラーを減らすことができます。

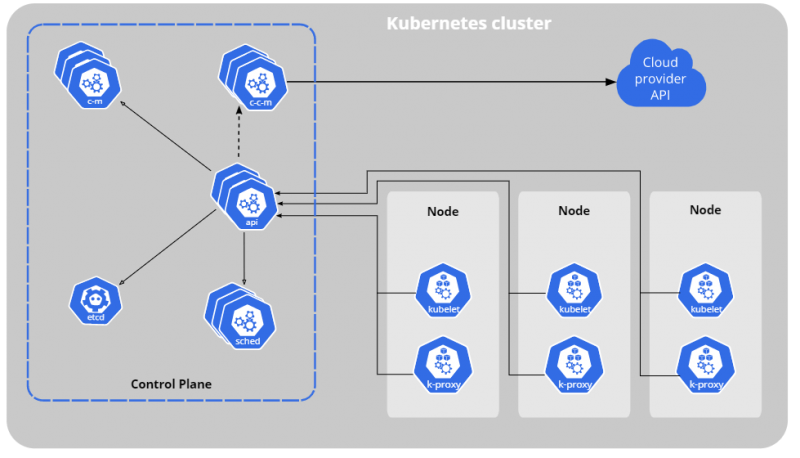

コンテナアプリケーションの開発における課題として、コンテナデプロイの高い管理負荷があげられます。多くの組織は、デプロイやスケーリングなどのプロセスを自動化する手段として、Kubernetesの利用を検討しているでしょう。Kubernetesを使用する場合、コンテナはノード上で実行されるポッドに格納され、ノードはクラスタの一部となります。

多くの組織では、Kubernetesのマネージドサービスを利用して、超過コストを削減しようと考えています。Kubernetesのデプロイはさまざまな次元にわたるため、スケールアップのプロセスは単に「コンテナを増やす」よりも複雑です。

Kubernetesのマネージドサービスは、ポッド内およびクラスタ間でのオートスケールを実現し、異なるインフラに移管する際の信頼性と移植性を高めます。パッチ適用やホストの更新などの他のプロセスもこの一部です。

コンテナインフラストラクチャの管理の複雑さを軽減する別の選択肢として、Container as a Serviceの一種であるサーバレスコンテナを使用する方法があります。クラスタや仮想マシンのようなコンテナインフラストラクチャのサポート要素を管理する必要がなくなります。

コンテナの稼働時間は数秒~数分と短いことが多いため、セキュリティをタイムリーに実装することは容易ではありません。コンテナのライフサイクル全体にわたって保護し、コンテナのデプロイに合わせて検知と保護を拡張できるコンテナセキュリティソリューションを探しましょう。

Trend Vision One – Container Securityはアプリケーションコンテナにセキュリティを提供します。自動化されたビルドパイプライン・コンテナイメージとレジストリのスキャンをはじめとして、開発者と運用チーム向けに設計されています。

Container Securityは、コンテナイメージに含まれるマルウェア、秘密鍵、コンプライアンス違反、脆弱性を早期かつ迅速な検出します。

DevOpsチームは、ビルドサイクルに影響を与えることなく、本番環境に対応したアプリケーションを継続的に提供し、ビジネスニーズを満たすことができます。

ビジネスニーズに応じてコンテナ環境をスケールアップ/スケールダウンする際には、ビジネスに不可欠なクラウドネイティブアプリケーションをサポートする柔軟性の高いセキュリティソリューションをお探しください。Trend Vision One - Container Securityは、保護されたコンテナノードまたは保護されたサーバーレスコンテナごとにのみ課金されます。

サーバレス機能は抽象化機能をさらに一歩進化させ、インフラを管理する必要性を排除します。必要なのは実行したいコードのみで、それ以外はクラウドプロバイダが処理してくれます。

サーバレス機能を起動するたびに、クラウドプロバイダは必要なインフラストラクチャを起動し、使用した分に応じて請求します。サーバレス機能が起動しない場合は課金されません。

クラウドアカウントとは、クラウドビルダー(クラウド利用者)がクラウドサービスやリソースにアクセスするためにログインするアカウントです。ポリシーを設定することで、クラウドアカウントがアクセスできるリソース、サービス、アクション、その他の権限を指定することができます。

Trend Vision One™ - CREM for Cloudで、AWS、Azure、GCPのクラウドサービスの構成を容易に管理できます。クラウドアカウントと連携すると、数分でクラウドのセキュリティ設定状況を包括的に把握することができます。CREM for Cloudは、カスタムアクセスポリシーを使用してクラウドアカウントのメタデータの構成設定を表示します。その際、データへの読み取りまたは書き込みのためのアクセスは発生しません。

クラウド利用企業において、そのデプロイ・運用を担うチームと、セキュリティを担うチームは別に存在することがあります。CREM for Cloudはさまざまなコミュニケーションチャネルやワークフローシステムと統合し、開発者の作業ペースを低下させることなく、適切な担当者が適切な情報を入手し、設定ミスを修正できるようにします。

APIを用いた自動化により、人為的なミスが発生しやすい手作業が不要になります。クラウドインフラストラクチャにセキュリティギャップをもたらす設定ミスを恐れることなく、DevOpsを導入しましょう。

パブリッククラウドでプライベートネットワークを使用すると、ユーザは定義された仮想ネットワークにリソースを導入できます。これは、従来のデータセンタースタイルのネットワークとやや似ています。プライベートネットワーク内のリソースは、パブリッククラウド内の他のリソースから分離されています。

これは、サブネット(OSIモデルのレイヤー3)、パブリッククラウドネットワークをプライベート用にネットワークスライシングしたIPアドレスの予約範囲、および仮想ネットワークの一部としての仮想LAN(レイヤー2)をプロビジョニングすることによって実行されます。

仮想ネットワークは、ルーティングテーブルとネットワークアドレス変換でさらにカスタマイズできます。VPNは、プライベートで安全な接続を介して、オンプレミスのインフラストラクチャをクラウド内の仮想ネットワークにリンクするためにも使用されます。

ネットワークレイヤーのセキュリティで脅威の検出と保護を迅速に取得し、VPC内のデータを保護します。クラウドネットワーク内にデプロイすることで、ビジネスやネットワークトラフィックを減速させることなく、実用的なセキュリティでインフラストラクチャやネットワークセグメントを迅速かつ容易に保護することができます。

既存のクラウドアーキテクチャにインラインでデプロイするTrend Micro Cloud One™ - Network Securityは、ビジネスアプリケーションや確立されたネットワーク接続を中断することなく、すぐにトラフィック検査を開始できます。

Network Securityはクラウドの速度に合わせて動作するため、柔軟な従量課金制により、検査したトラフィックのGBに対してのみ料金を支払うことができます。

今すぐ始めましょう