- About Trend Micro

- プレスリリース

- 「2022年 年間サイバーセキュリティレポート」を公開

日本と海外の脅威動向を分析「2022年 年間サイバーセキュリティレポート」を公開

~正規の法人組織のビジネスモデルを模倣するランサムウェア攻撃者グループ~

2023年4月20日

トレンドマイクロ株式会社(本社:東京都渋谷区、代表取締役社長 兼 CEO:エバ・チェン 東証プライム:4704、以下、トレンドマイクロ)は、日本国内および海外における最新の脅威動向を分析した報告書「2022年 年間サイバーセキュリティレポート」を本日公開したことをお知らせします。

「2022年 年間サイバーセキュリティレポート」全文はこちら

2022年 年間サイバーセキュリティレポートの主なトピック

1.ランサムウェア攻撃者グループが正規の法人組織のビジネスモデルを模倣

近年、サイバー犯罪の「ビジネス化」が進むにつれ、正規の法人組織のビジネスモデルを模倣するランサムウェア攻撃者グループの存在が明らかになっています。

2022年2月、これまで最も活発に活動していたランサムウェア攻撃者グループの1つであるConti(コンティ)の内部チャット情報が大量に流出し、Contiの組織内に人事や研究開発(R&D)などの役割を担う部署の存在、定期的な給与や週休2日制などの労働条件、複数のオフィスを構えているといった活動拠点など、Contiが法人組織と同じような体制でサイバー犯罪を行っていることが分かりました。

Contiは、この内部情報の漏洩後、活動を停止しました。元メンバーたちは、Black Basta(ブラックバスタ)、BlackByte(ブラックバイト)、Karakurt(カラカート)、Royal(ロイヤル)という新たなグループを立ち上げ、ランサムウェア攻撃者グループの「リブランディング」を行いました。このリブランディングは、Contiの内部情報の漏洩やロシアとの関係を指摘されたことでContiの活動が世間から注目されたことに危機感を抱き、計画的にブランドイメージの変更を図ったと考えられます。

またランサムウェア攻撃者グループは、新たな収益源を求め、ポートフォリオを多様化する試みを行っています。具体的には、2022年にAgenda(アジェンダ)、BlackCat(ブラックキャット)、Hive(ハイブ)、RansomExx(ランサムエックス)などのランサムウェア攻撃者グループは、ランサムウェアの作成にクロスプラットフォームのプログラミング言語であるRust(ラスト)言語を利用し、1つのランサムウェアで、Windows、Linux、MacOSといった複数のOSを標的にし、攻撃作業の効率化や攻撃対象の拡大を図りました。Linuxはクラウドシステムを構築する際に利用される傾向があるため、今後ランサムウェア攻撃者グループがクラウドを主な攻撃対象にすることが推測できます。

加えて、2022年にランサムウェア攻撃者グループLockBit 3.0(ロックビット3.0)は、脆弱性の発見やランサムウェアの運用を改善するためのアイデアの提供に対して報奨金を支払う、バグバウンティプログラム(脆弱性報奨金制度)を導入しました。通常この制度は、法人組織が自社の製品やサービスを向上させることを目的に行う取り組みですが、サイバー犯罪者が正規の法人組織の仕組みを模倣していることが伺えます。

このようにランサムウェア攻撃者グループは、正規の法人組織が用いる「組織体制の構築」や「ブランディング戦略やイメージマネジメント」、「ポートフォリオの多様化による収益化の向上」、「サービス向上のための仕組みの導入」といった様々なビジネスモデルを取り入れ、サイバー犯罪による収益拡大を狙っていることが伺えます。

| 1 | ランサムウェア攻撃者グループContiは、人事や研究開発(R&D)などの役割を担う部署、定期的な給与や週休2日制などの労働条件、複数オフィスの活動拠点が存在するといった特徴を持つ。 |

| 2 | ランサムウェア攻撃者グループContiの元メンバーたちは、ブランドイメージの変更を図るために、Black Basta、BlackByte、Karakurt、Royalなどの他のランサムウェアを駆使する新たな攻撃者グループとして「リブランディング」を行い、ブランディング戦略やイメージマネージメントに取り組んだ。 |

| 3 | Agenda、BlackCat、Hive、RansomExxなどのランサムウェアの攻撃者グループがランサムウェアをプログラミング言語Rustで開発した。Rustへの移行は、ランサムウェアの攻撃者がOSに縛られずに多様な環境を攻撃対象とするために採用した技術的な試みであり、ポートフォリオの多様化による収益化の向上につながる。 |

| 4 | LockBit3.0(ロックビット3.0)は、脆弱性の発見やランサムウェアの運用を改善するためのアイデアの提供に対して、報奨金を支払うバグバウンティプログラム(脆弱性報奨金制度)を導入した。 |

図1:ランサムウェア攻撃者グループが正規の法人組織のビジネスモデルを模倣した4つの事例

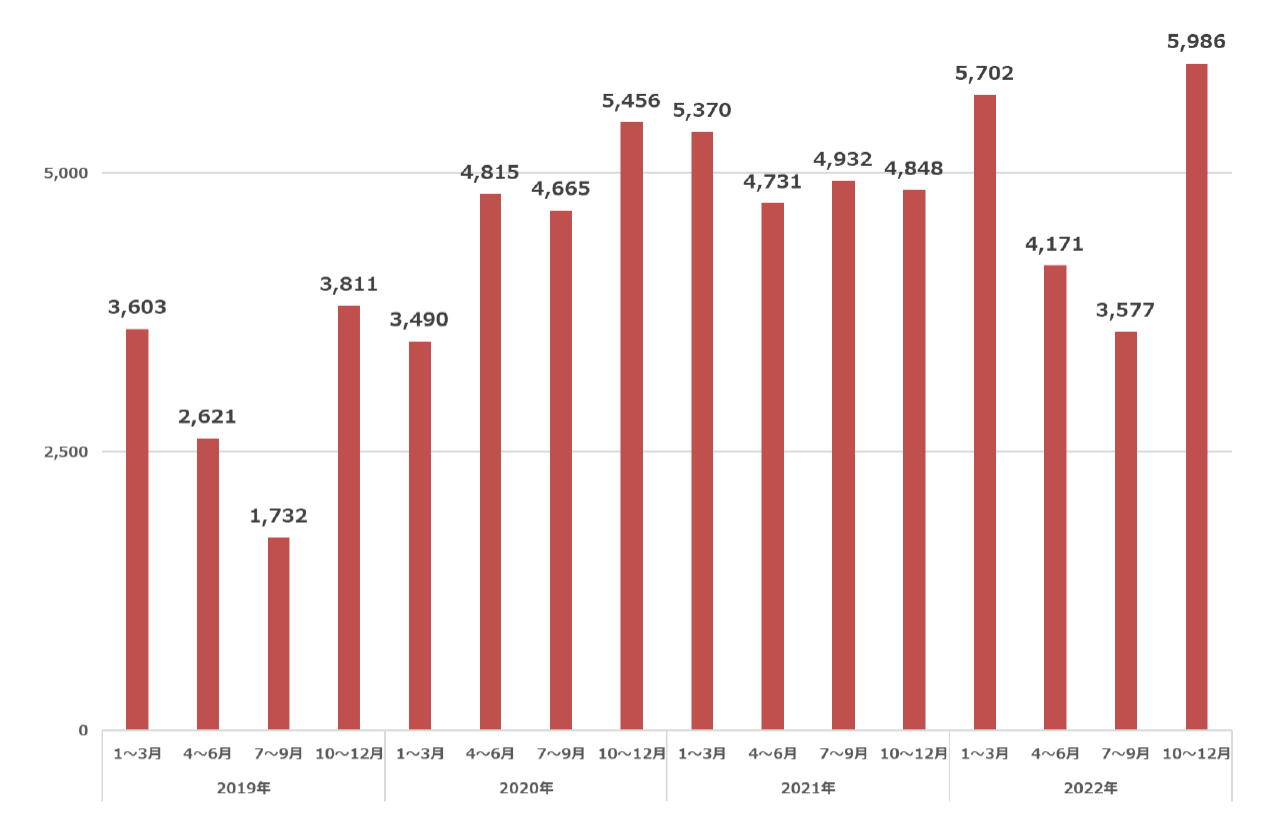

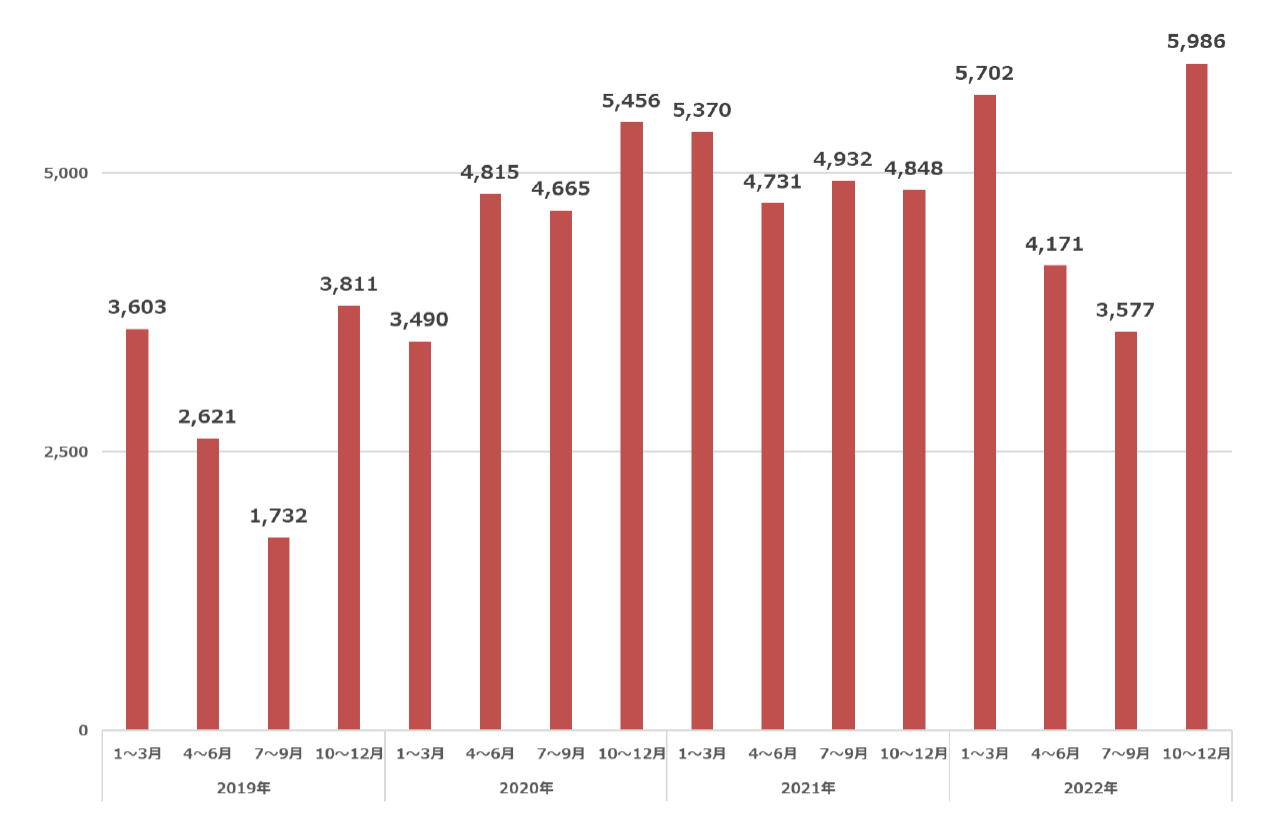

2.2019年以降で日本国内のランサムウェア検出台数は過去最多を記録

日本国内における四半期毎のランサムウェア検出台数は、第4四半期(10月~12月)に5,986件となり、ランサムウェアを不特定多数の標的に感染させる「ばらまき型」の攻撃から、標的組織を入念に調査した上で攻撃を行う「標的型ランサムウェア攻撃」への変化が起こった2019年以降で最も高い検出台数となりました。実被害の面から見ても、2022年の1年間に国内法人が公表したランサムウェア被害は、トレンドマイクロが確認しただけでも58件です。これは、2021年の53件を上回る数字であり、平均すると毎週1件以上のランサムウェア被害が公表されています。

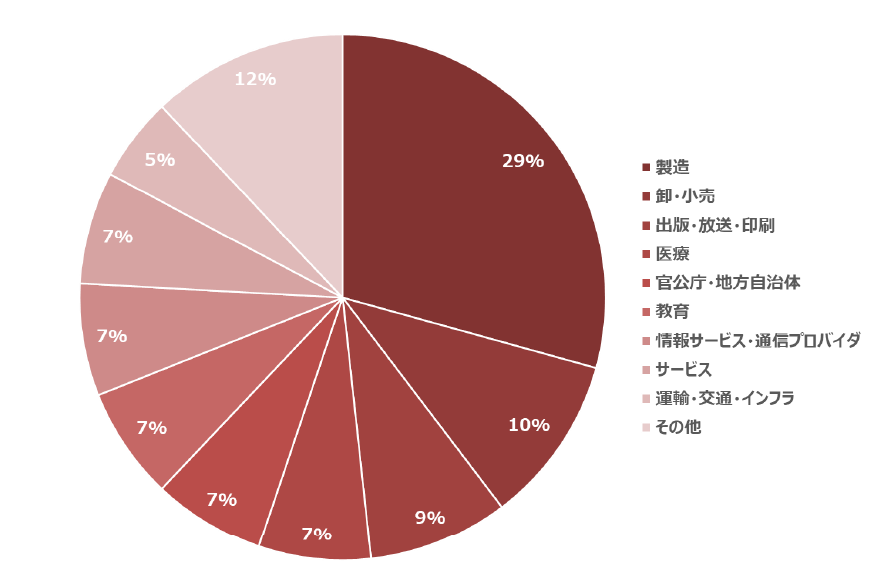

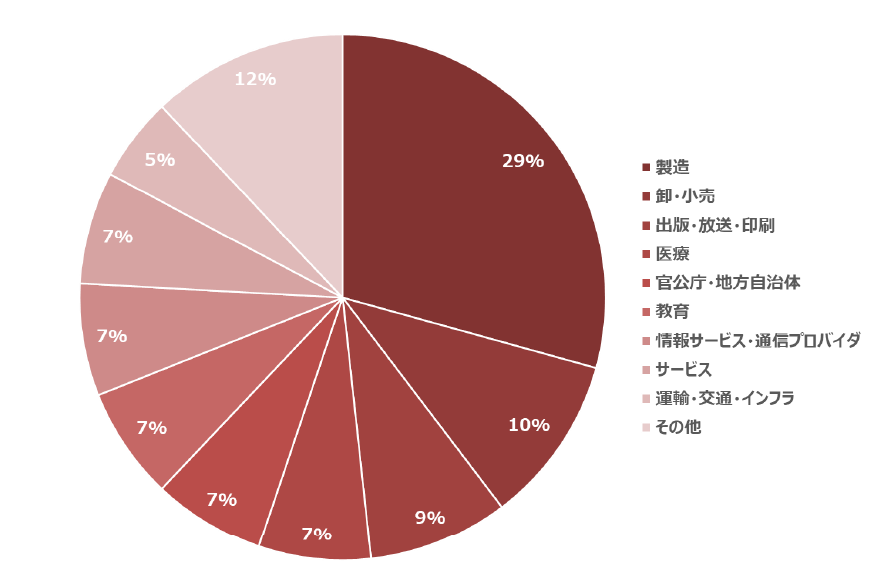

また被害を公表した法人を業種別にみた場合、製造業での被害が全体の約3割となっています。国内法人からトレンドマイクロに被害が報告されたランサムウェア種別については、LockBit(ロックビット)をはじめ、Pandora(パンドラ)、Hive(ハイブ)、Conti(コンティ)、BlackCat(ブラックキャット)、BlackBasta(ブラックバスタ)など、世界的に活発なランサムウェアが国内でも観測されています。特に2022年2月頃に登場したPandora、2022年4月頃に登場したBlackBastaは登場からほどなくして国内での被害を確認しており、新たに登場したランサムウェア攻撃の国内流入が早まっている傾向があります。

図2:日本国内のランサムウェア検出台数推移 (四半期毎)

図3:2022年1~12月に国内で公表されたランサムウェア被害58件における業種別割合(公表内容を元にトレンドマイクロが整理)

3. 脆弱性が過去最多、深刻度レベル「緊急(Critical)」の脆弱性が昨年比2倍以上

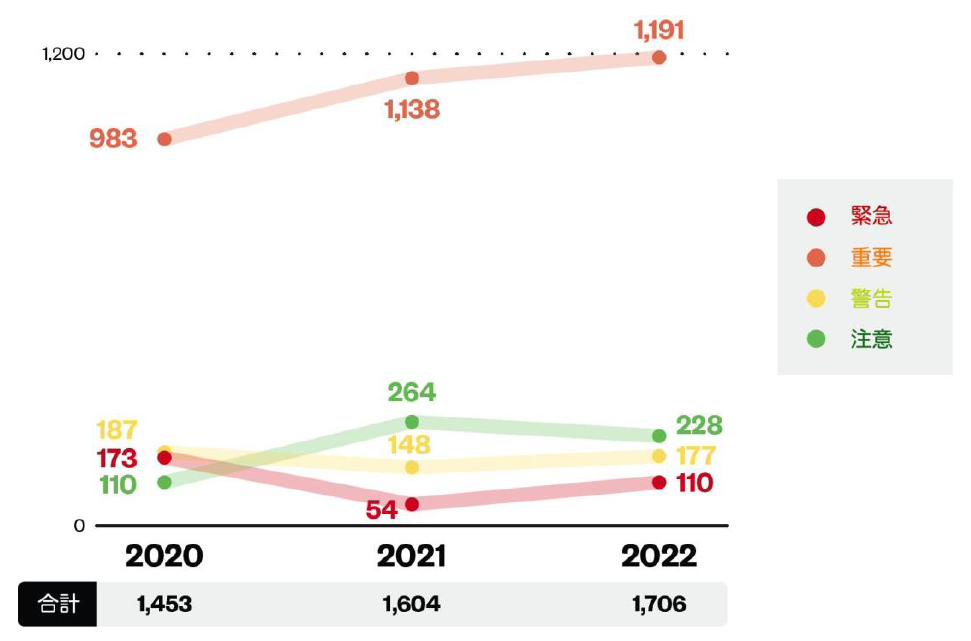

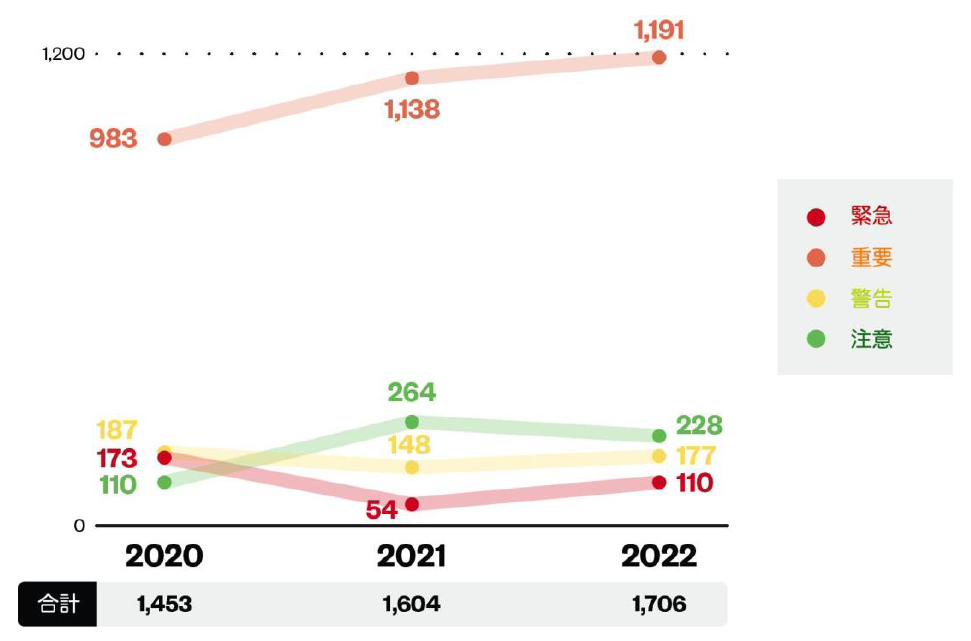

トレンドマイクロが運営する脆弱性発見コミュニティ「Zero Day Initiative:ゼロデイイニシアティブ(以下、ZDI)」が、2022年に公開した脆弱性のアドバイザリ※1は過去最多の1,706件となりました。ZDIが公開した脆弱性の深刻度別のアドバイザリ数を2021年と2022年で比較すると、「緊急(Critical)」の脆弱性は2倍以上(54件→110件)となり、続いて「重要(High)」「警告(Medium)」の脆弱性も増加傾向にあります※2。アドバイザリ数が増えている要因として、リモートワークの広がりによるネットワークの分散化、クラウドの活用、デジタルデータの収集・解析を行うIoTやAI等を用いたシステム、サービスの導入など、事業を推進するために組織が新たに採用するデジタル資産の多様化によるアタックサーフェス (攻撃対象領域) ※3の拡大が考えられます。なお、2019年以降、仮想プライベートネットワーク(VPN)の脆弱性を狙った攻撃を継続して検出しています。

図4:ZDIが公開した脆弱性に関するアドバイザリの深刻度別(脆弱性のCVSSに基づく深刻度別)内訳

※1 ZDIが2022年に公表した脆弱性は識別子CVEが採番されていない脆弱性も含みます。

※2 2020年と2022年の比較では、「緊急(Critical)」および「警告(Medium)」は、2020年の方が高い数値となります。

※3 アタックサーフェス(攻撃対象領域)とは、サイバー攻撃を受ける可能性があるデバイスやソフトウェアを指します。パソコン、モバイル、IoTデバイス、サーバ、VPN機器、クラウドサービス、サプライチェーンを構成するサービスなどがあげられます。また、アタックサーフェス(攻撃対象領域)は侵入起点だけでなく、侵入後に踏み台となる機器や、重要資産が保存されているサーバなども含みます。

- 2023年4月20日現在の情報をもとに作成されたものです。今後、内容の全部もしくは一部に変更が 生じる可能性があります。

- TREND MICROおよびZERO DAY INITIATIVEは、トレンドマイクロ株式会社の登録商標です。各社の社名、製品名およびサービス名は、各社の商標または登録商標です。