- About Trend Micro

- プレスリリース

- 法人組織のセキュリティ成熟度調査を発表

法人組織のセキュリティ成熟度調査を発表

~インシデント平均被害額は約3億2850万円、復旧に着目した見直しを~

2022年12月7日

トレンドマイクロ株式会社(本社:東京都渋谷区、代表取締役社長 兼 CEO:エバ・チェン 東証プライム:4704、以下、トレンドマイクロ)は、日本国内の従業員規模1,000名以上の法人組織に所属する情報セキュリティに中心的・主体的に関わる立場の方、253人を対象に「法人組織のセキュリティ成熟度調査※1」を2022年9月に実施しました。調査結果は以下の通りです※2。

※1 本調査は、米国国立標準研究所(National Institute of Standards and Technology, NIST)が発行する「サイバーセキュリティフレームワーク(Cyber Security Framework、以下、CSF)」が示す、識別・防御・検知・対応・復旧の5つの機能、23のカテゴリ、108のサブカテゴリ(セキュリティ管理策)を参考に質問項目を設計しています。

※2 調査結果のパーセンテージは、小数点以下第二位を四捨五入した数値です。合計が100%にならない場合があります。

法人組織のセキュリティ成熟度調査の詳細はこちら

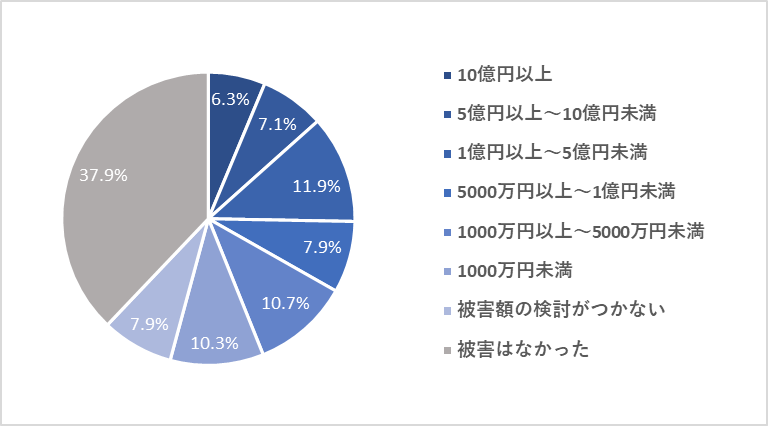

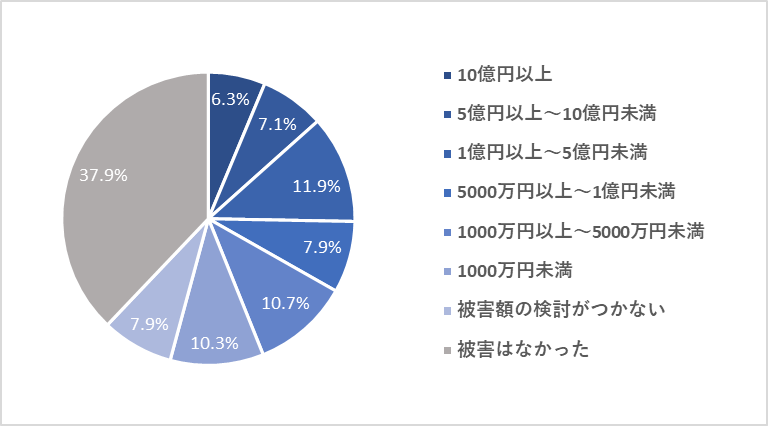

1. 約6割がセキュリティインシデントによる被害を経験、年間平均被害額は約3億2850万円

本調査の結果、回答者の62.1%(157人)がセキュリティインシデントに起因する被害を経験したことが明らかになりました。被害額の見当がつかない回答者を除いた年間平均被害額※3は約3億2850万円にも上ります。また、全回答者(253人)の四分の一以上(25.3%、64人)に、1億円以上の被害が発生していました。

これは、本調査の対象者が従業員規模1,000名以上の法人組織であるため、セキュリティインシデントが発生した際の被害額が大きくなった可能性があります。ビジネスサプライチェーンが増加すればするほど、一つのセキュリティインシデントが関係組織のビジネスにも影響し、被害金額が膨れ上がることが懸念されます。セキュリティインシデントを起こさないことや、万が一起こった際に被害を最小限にとどめるためにも、自組織だけでなく関係組織のセキュリティポリシーの見直しなど、サプライチェーン全体のセキュリティ施策を見直していくことが被害を抑えるためには重要です。

※3 システムの復旧、システム停止中の業務効率低下、売上機会の損失などの直接被害に対応した費用に加え、再発防止策構築のための費用や、イメージ損傷、信頼度下落、株価下落、法的補償など二次的な被害に対応した費用も含むトータルの金額を指します。

図1:2021年度1年間で発生したセキュリティインシデントに起因した被害額(n=253)

質問「昨年度に発生した、セキュリティインシデントの総被害金額はおよそいくらですか?」

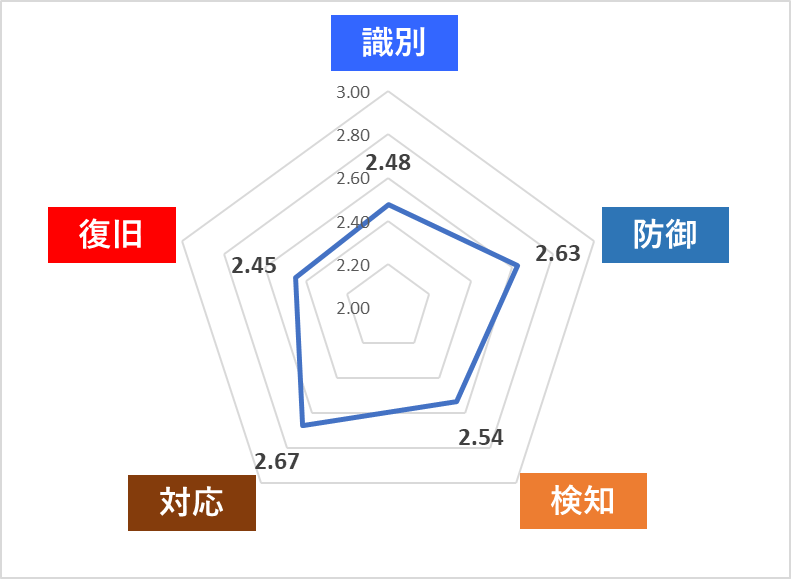

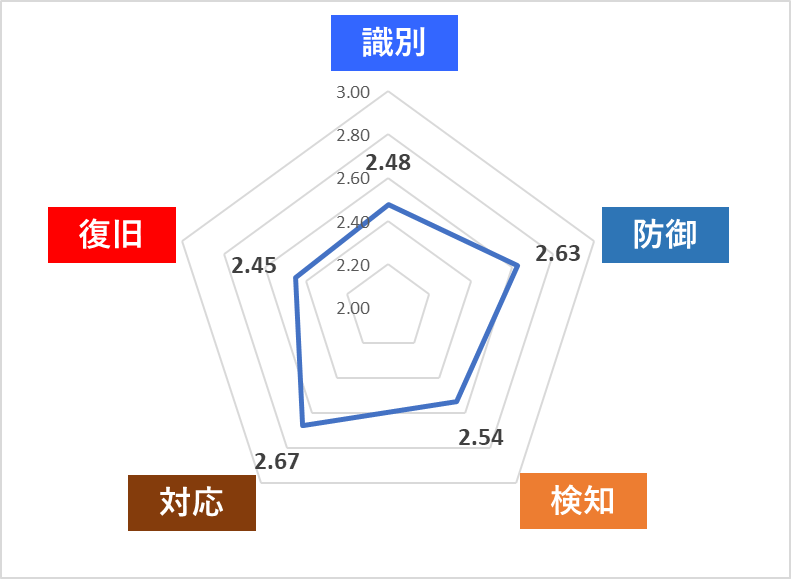

2. セキュリティインシデント発生時の「復旧」に着目した見直しを

本調査では、法人組織のセキュリティ成熟度を評価するため、CSF が示す識別・防御・検知・対応・復旧の5つの機能毎に、自組織のセキュリティ成熟度を0~4の5段階で評価する質問を行いました。結果として、いずれかのセキュリティ機能が大きく高い/低いといった顕著な傾向は見られませんでした。しかしながら、相対的にみると「対応」が最も高く、「復旧」が最も低くなりました。

図2:セキュリティ成熟度の機能毎の平均点 (n=253)

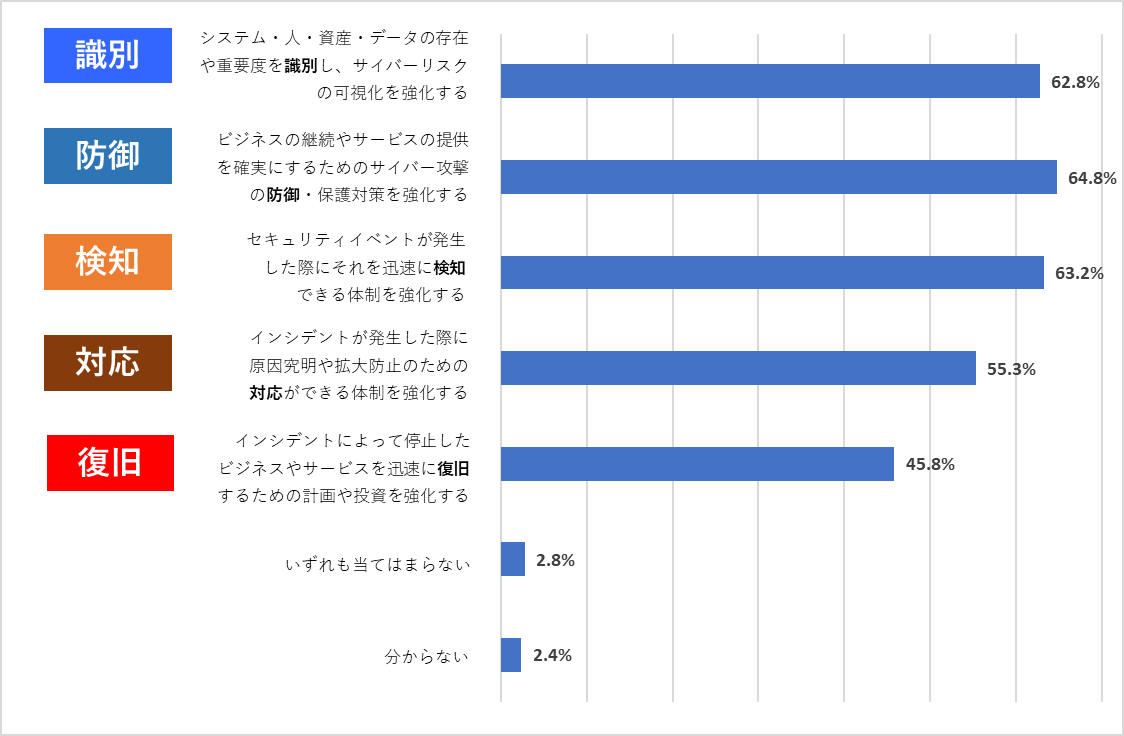

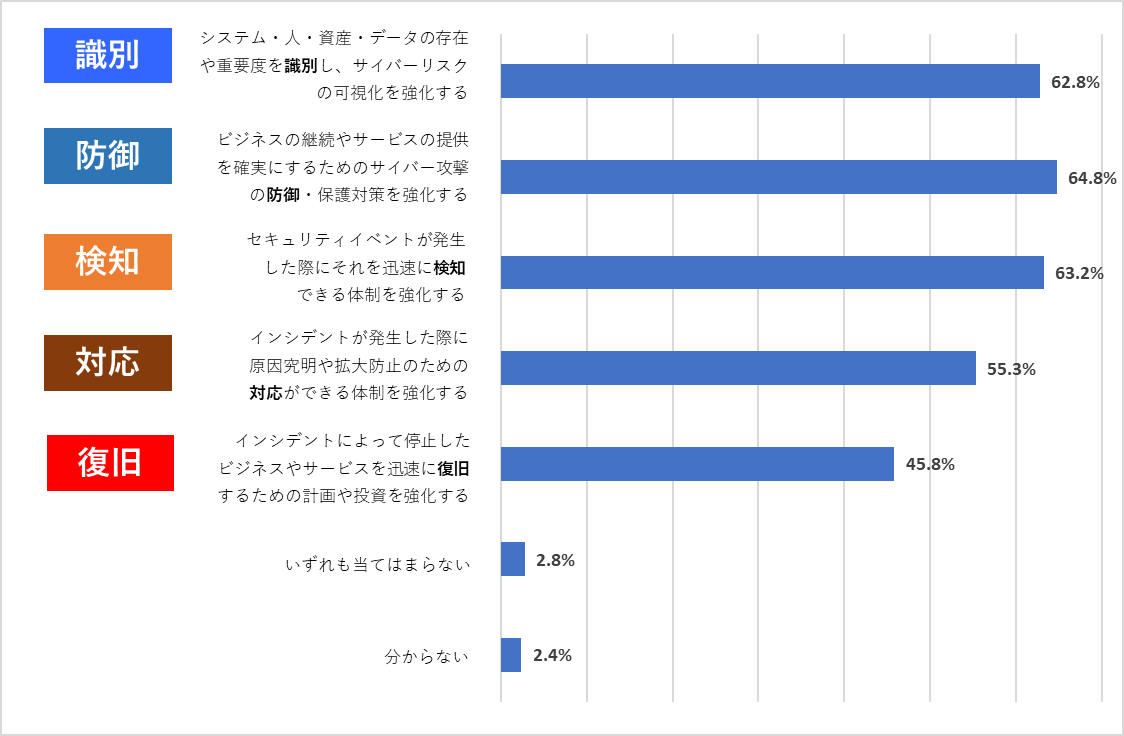

その一方で、今後強化する予定のセキュリティ管理策を尋ねる質問では、「復旧」に関するセキュリティ管理策を強化していきたいとした回答者は45.8%(116人)と半数以下でした。最も高かった「防御」に関するセキュリティ管理策を強化していきたいとした回答者の割合(64.8%、164人)と比べると、19.0ポイントもの差が生まれています。「識別」のセキュリティ成熟度の平均点(図2)が相対的に低いことも踏まえると、多くの国内法人組織の環境ではアタックサーフェス※4が急増しており、資産やリスクを識別して適切な策を検討する事前予防のセキュリティ管理策が急務の課題になっていることが想定されます。その結果として事後対処、特に「復旧」の強化まで十分なリソースを回せていないことが考察できます。

※4 アタックサーフェスとは、サイバー攻撃を受ける可能性があるデバイスやソフトウェアを指します。パソコン、モバイル、IoTデバイス、サーバ、VPN機器、クラウドサービス、サプライチェーンを構成するサービスなどがあげられます。また、アタックサーフェス(攻撃対象領域)は侵入起点だけでなく、侵入後に踏み台となる機器や、重要資産が保存されているサーバなども含みます。

図3: 今後強化したいセキュリティ管理策(n=253)

質問「今後、強化していきたいセキュリティ管理策は、次のうちどれですか?」(複数回答)

サイバー攻撃にあった際、ビジネスの停止期間を短縮させるために「復旧」は重要なセキュリティ対策です。サイバー攻撃によって操業が停止したとしても、1日で復旧できる場合と、1週間で復旧する場合では、結果的に発生する総被害には大きな差が生まれます。対策には、事前に事業部門や関連企業と、有事の際の復旧手順やRTO※5など許容できる水準の合意を取っておき、その許容度に応じた適切なリスク対応策(軽減や回避など)を取っておくことなどが含まれます。このような復旧のセキュリティ対策を定期的に見直し、改善していくことが、サイバー攻撃を受けたとしても、可能な限り被害を最小限に抑え、ビジネスを迅速に復旧させるレジリエンス(強靭性)を強化することに繋がります。

※5 Recovery Time Objective 障害発生時「どのくらいの時間で(いつまでに)」 復旧させるかを定めた目標値

3. ビジネスレジリエンスのため「事後対処」に焦点をあてたガイドラインを参考に

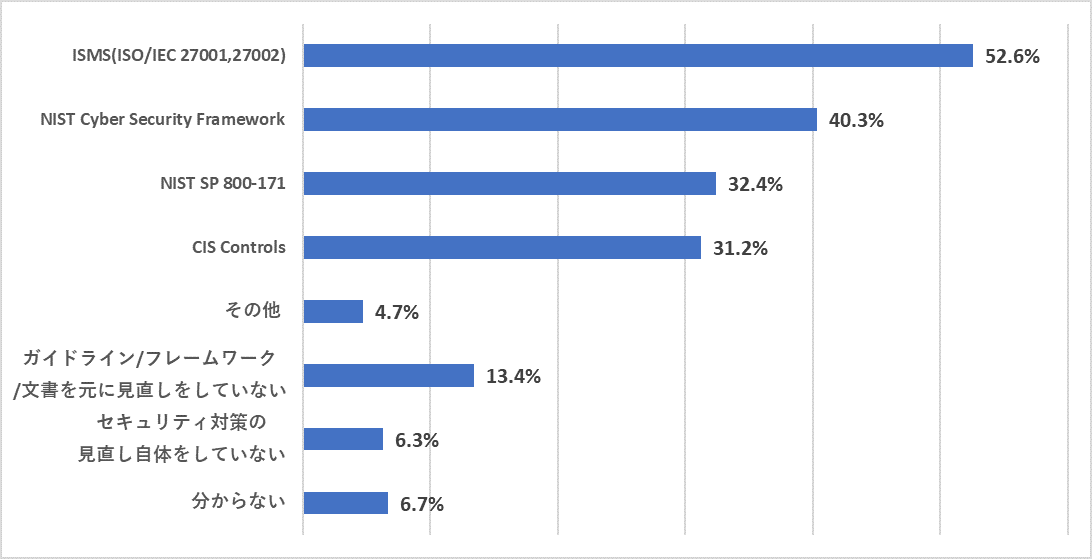

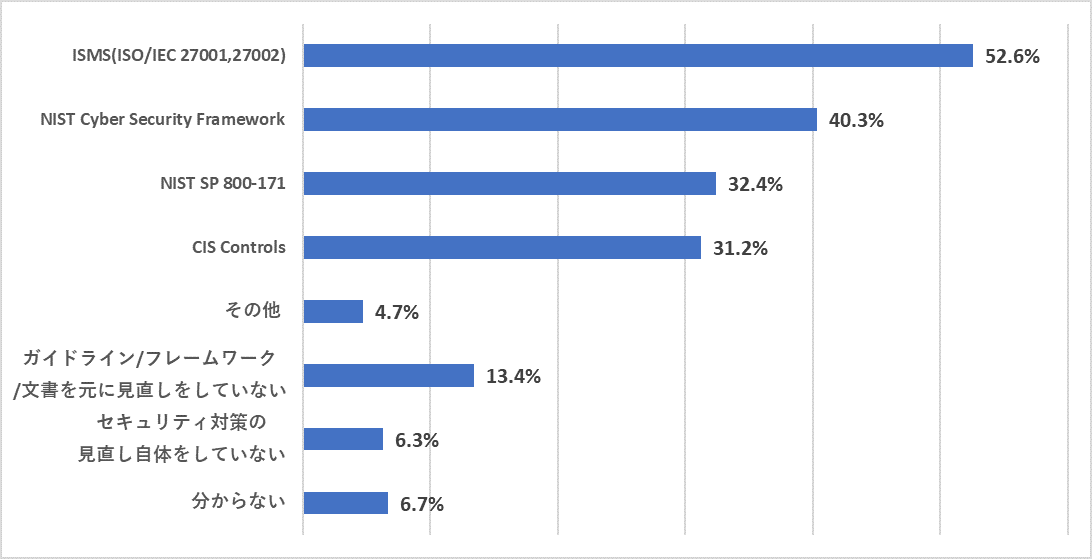

本調査の半数を超える52.6%の回答者(133人)が、自組織のセキュリティ対策の見直しの際に参考とするガイドラインにISMS(ISO/IEC 27001、27002)を選択しました。ISO/IEC27001、27002は、ISO(国際標準化機構)が定めたISMS(情報セキュリティマネジメントシステム)を構築するための要求事項をまとめた国際規格であり、国内でも多くの組織が参考にしていることが本調査の結果でも明らかになりました。

また、本調査の回答者の40.3%(102人)がNIST Cyber Security Framework(CSF)を、32.4%(82人)がNIST SP 800-171を選択していました。近年のサイバー攻撃は、法人組織のネットワーク内外にあるデバイスや従業員が利用するクラウドを経由して標的の組織に侵入し、侵入後は内部活動で、アクセス権限の奪取、情報の窃取などを行います。そのため法人組織は、サイバー攻撃をブロックする「事前予防」だけではなく、ネットワークへの侵入を前提とした「事後対処」のセキュリティ対策が求められるようになっています。

CSFはもともとアメリカの経済安全保障を強化するために、通信、エネルギー、医療など16業界の重要インフラ※6を対象としたサイバーセキュリティを向上させるために公開されたガイドラインです。しかし、重要インフラの事業継続性を担保するための検知・対応・復旧といった事後対処策が整備されていることから、アメリカの重要インフラの産業に限らず、世界各国の企業に参考となるガイドラインといえます。また、このCSFをベースに重要情報を保護するための具体的なセキュリティ管理策の一つとして発行されているNIST SP800-171は、2023年度より適用が開始される防衛省の防衛装備品の調達基準となる「サイバーセキュリティ調達基準」の参考とされたガイドラインです。新基準では、サイバー攻撃後の事後対処である検知・対応・復旧のセキュリティ対策が強化されています。

検知・対応・復旧といった事後対処策は、たとえサイバー攻撃を受けても、可能な限り被害を最小限に抑え、ビジネスを迅速に復旧させるレジリエンス(強靭性)を強化するうえで非常に重要な要素です。事後対処策が整備されているガイドラインへの準拠の動きは今後日本国内でもさらに進むと考えられます。

※6 CYBERSECURITY & INFRASTRUCTURE SECURITY AGENCY「CRITICAL INFRASTRUCTURE SECTORS」

図4:セキュリティ対策の参考にするガイドライン (n=253)

質問「次のガイドライン/フレームワーク/文書を参考に自組織のセキュリティ対策を見直していますか?」(複数回答)

■調査概要

- 調査名:法人組織のセキュリティ成熟度調査

- 実施時期:2022年9月

- 回答者:日本国内の従業員規模1,000名以上の組織に所属する情報セキュリティに中心的・主体的に関わる立場の方 計253人

- 手法:インターネット調査

- 本リリースは、2022年12月7日現在の情報をもとに作成されたものです。今後、内容の全部もしくは一部に変更が生じる可能性があります。

- TREND MICRO、およびSecuring Your Connected Worldは、トレンドマイクロ株式会社の登録商標です。各社の社名、製品名およびサービス名は、各社の商標または登録商標です。