- About Trend Micro

- プレスリリース

- 国内標的型攻撃分析レポート2022年版を発表

国内標的型攻撃分析レポート2022年版を発表

~4つの標的型攻撃者グループによるサイバー攻撃を国内で観測~

2022年5月10日

トレンドマイクロ株式会社(本社:東京都渋谷区、代表取締役社長 兼 CEO:エバ・チェン 東証プライム:4704、以下、トレンドマイクロ)は、2021年の国内に対する標的型攻撃を分析した「国内標的型攻撃分析レポート2022年版」を公開したことをお知らせします。標的型攻撃は、重要情報の窃取などを目的として特定の法人組織に対象を絞って継続的に行われるサイバー攻撃です。攻撃主体として国家が背景にあること※1が推測される攻撃者グループを中心としています。

※1 「National-Sponsored」、「State-Sponsored」などとも呼ばれます。

レポートのダウンロードはこちら

本レポートの主なトピックは以下の通りです。

1. 4つの標的型攻撃者グループによるサイバー攻撃を国内で観測

2021年は年間を通して、4つの標的型攻撃者グループ(LODEINFO、Earth Tengshe、Earth Hundun、Earth Kumiho)によるサイバー攻撃を国内で観測しました※2。

2019年より観測している「LODEINFO(ロードインフォ)」は、標的型メールを用いて、メディアや公的機関の国際関係や安全保障・経済政策を担う人物を攻撃したことを確認しています。LODEINFOは、攻撃で用いる遠隔操作ツール(RAT:Remote Administration Tool)に対して2019年~2022年3月までに計20回アップデートを行い、通信の暗号化機能を追加するなど、攻撃インフラの整備に注力している様子がうかがえます。

「menuPass(メニューパス)/APT10」は、2018年末を最後に活動が見られなくなりましたが、2019年頃から関連グループと推測される「Earth Tengshe(アーステンシェ)」が活動を開始し、2021年は日本国内のエレクトロニクス・エネルギー・自動車・防衛関連組織を対象としたサイバー攻撃を行っています。

国内での活動を継続的に確認している「Earth Hundun(アースフンドゥン)/BlackTech(ブラックテック)」は、通信・防衛や環境関連の人物を狙った攻撃を確認しています。また、国内組織の海外拠点・支社を狙う「ビジネスサプライチェーン攻撃※3」も確認しています。

「Earth Kumiho(アースクミホ)/Kimusky(キムスキー)」は、防衛・外交関係者を狙い、国内向けに水飲み場型攻撃を※4行ったと推測される痕跡を確認しました。

標的型攻撃の対策においては、自組織がどの攻撃者グループにより攻撃されているのかを把握した後、潤沢なリソースをもつ標的型攻撃者グループが自社を攻撃している事実を、組織の経営層や意思決定者が理解することが肝要です。

またセキュリティ担当者やSIRT(Security Incident Response Team)は、自組織内で把握した情報とサイバー攻撃情報フレームワーク「MITRE ATT&CK®(マイター アタック)」の攻撃者ごとのTTPs(Tactics:戦術、Techniques:技術、Procedures:手順)を突き合わせて、悪用されやすい脆弱性の解消や機能の無効化、ネットワーク構成や認証の強化など技術的対策を検討することが必要です。

また、昨今の標的型攻撃では、自社のシステムが直接攻撃されるだけでなく、安全保障に関わる組織や業界の重要人物の私用メールアドレスに標的型メールが送信されたケースも確認しています。そのため、自社のセキュリティを担保する上で、自社が保有する情報資産と自社の誰が重要な情報に関わっているのかを棚卸し、仮に私用のメールアドレスが乗っ取られた場合でも自社のシステムへの侵入を防止するといった、ゼロトラストアーキテクチャに則った対策を行うことも求められます。

※2 2021年に当社が確認し、2022年4月時点で推定されるグループ数です。今後の調査により、グループ数が増減する可能性があります。また、攻撃者グループ名は、当社での呼称とMITRE社が公開するサイバー攻撃情報フレームワーク「ATT&CK®」の記載名を併記しています。

※3 標的組織の関連組織や子会社、取引先などを侵害し、業務上の繋がりを利用して標的組織への攻撃の踏み台とする攻撃。

※4 標的型攻撃の1手法で、攻撃対象の組織や業界内のユーザが頻繁にアクセスするWebサイトを改ざんし、アクセスしてきたユーザをマルウェアに感染させる攻撃。

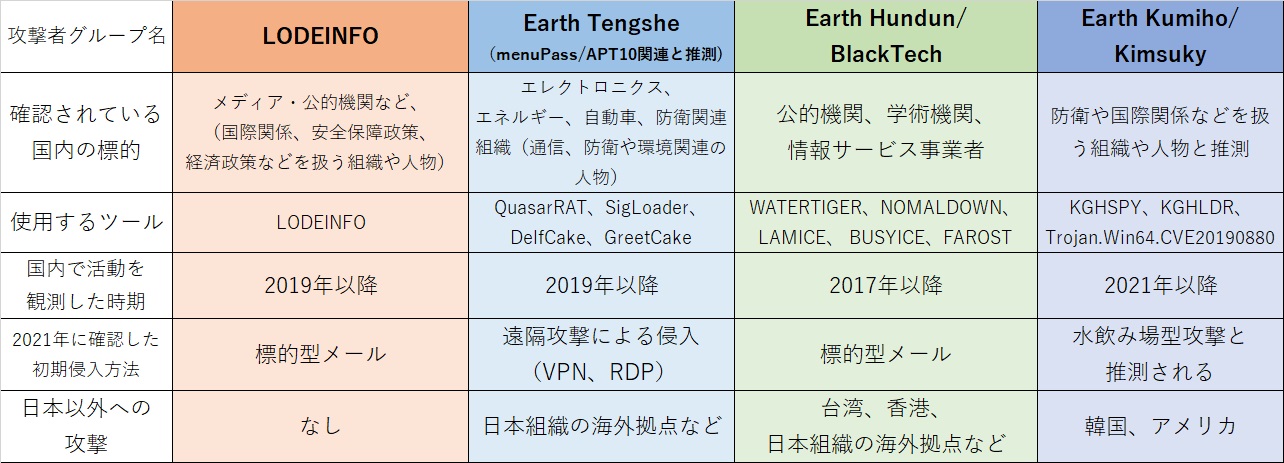

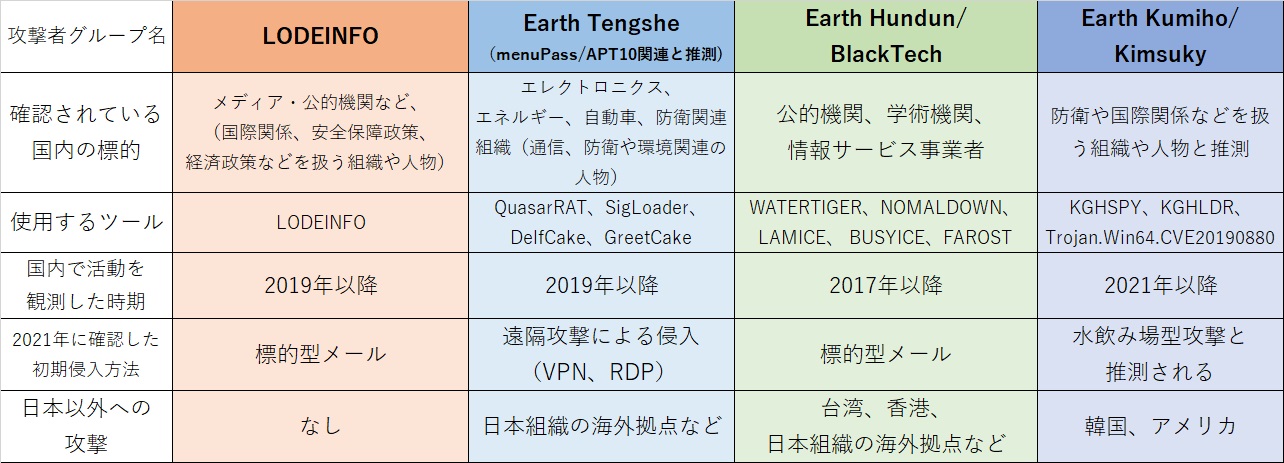

●表1:2021年に日本国内での活動を確認した標的型攻撃者グループ一覧※5

※5 「Earth Hundun/BlackTech」は、マルウェア「LAMICE・BUSYICE・FAROST」を用いた攻撃を、日本組織の海外拠点でのみ確認しています(2022年3月時点)。「Earth Tengshe」は、用いるツールとの関連から、既知の攻撃グループ「menuPass/APT10」と関連するグループと推測します。「Earth Kumiho/Kimsuky」が狙う国内の標的に関しては海外の事例なども参考にした推測。国内の組織で、継続的な攻撃は未確認です(2022年4月時点)。

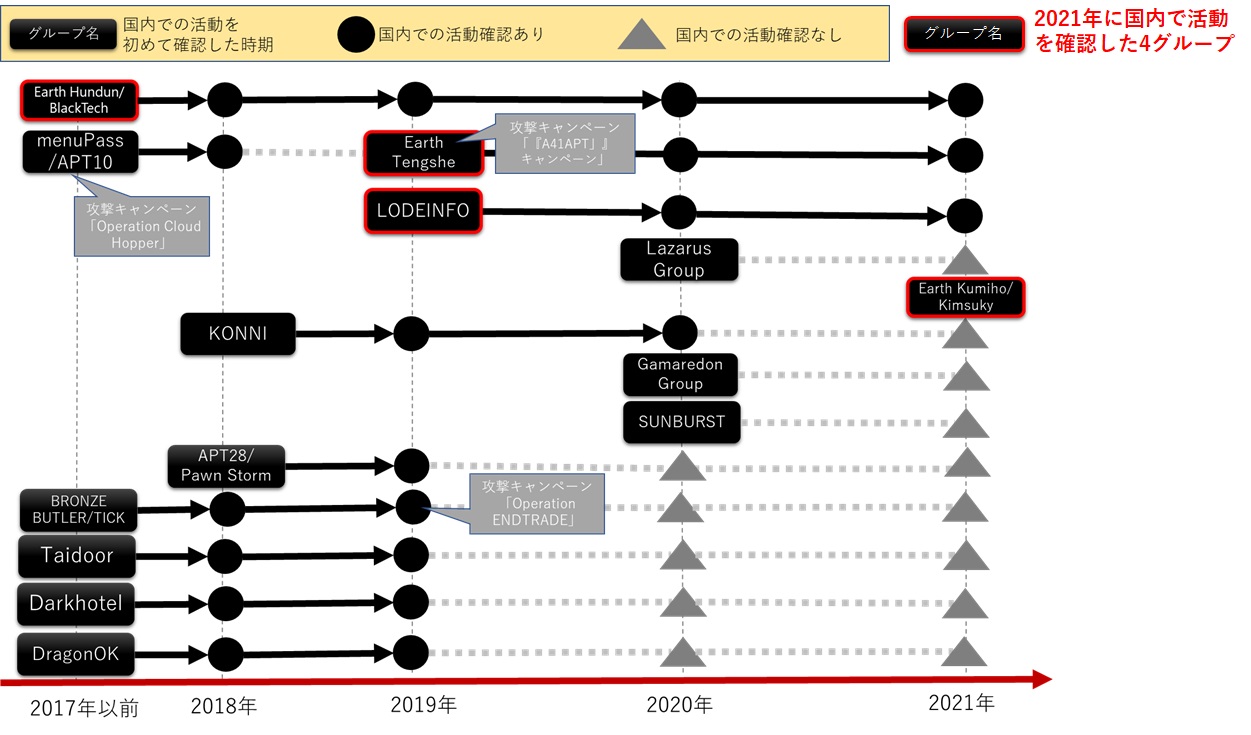

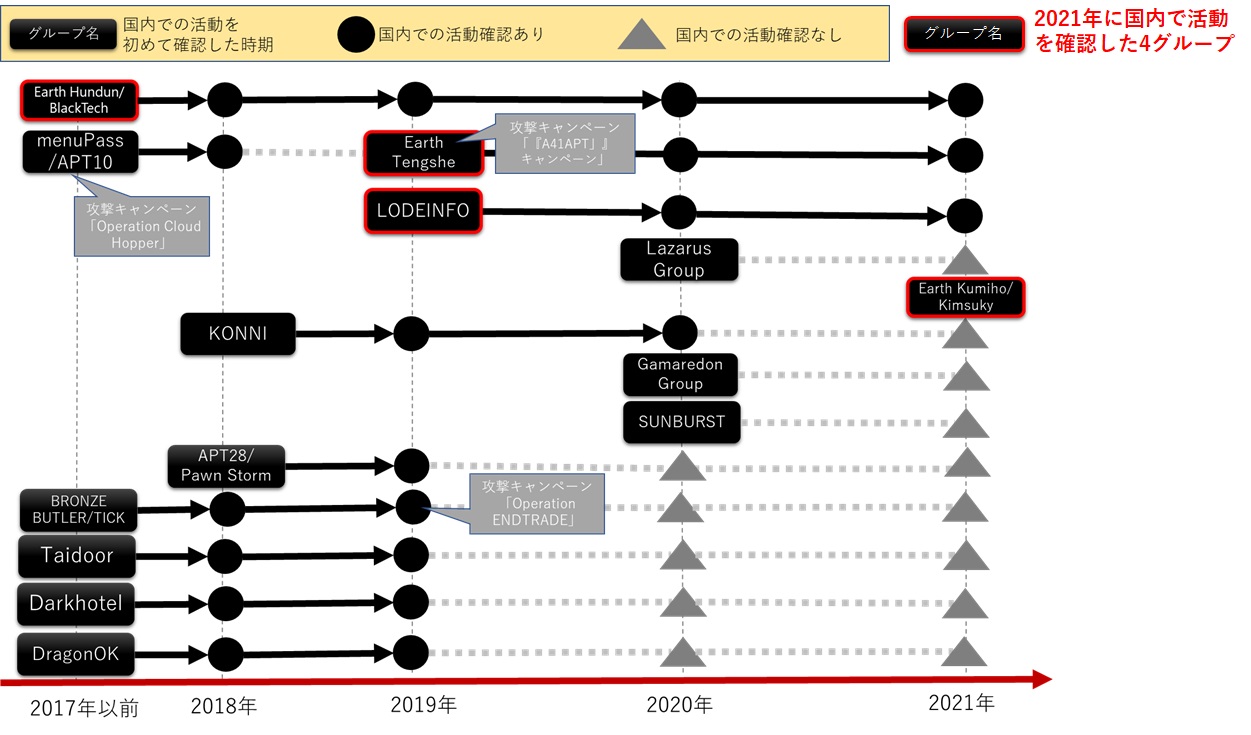

●図1:2018年~2021年に日本国内での攻撃を当社が確認した標的型攻撃者グループ※6

※6 攻撃者グループ名は、当社での呼称およびMITRE社が公開するサイバー攻撃情報フレームワーク「ATT&CK®」の記載名を併記しています。一部、特定の攻撃者グループ名に紐づけるほどの確証がないケースは、便宜的に遠隔操作ツール(RAT)など攻撃ツールの名称を攻撃者グループ名としています。「Lazarus Group」は「Bluenoroff(ブルーノロフ)」を含みます。

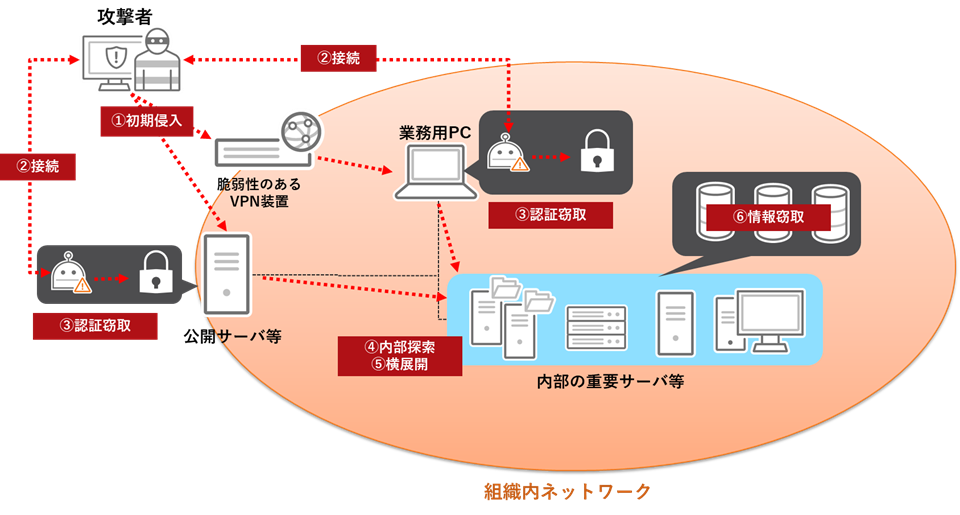

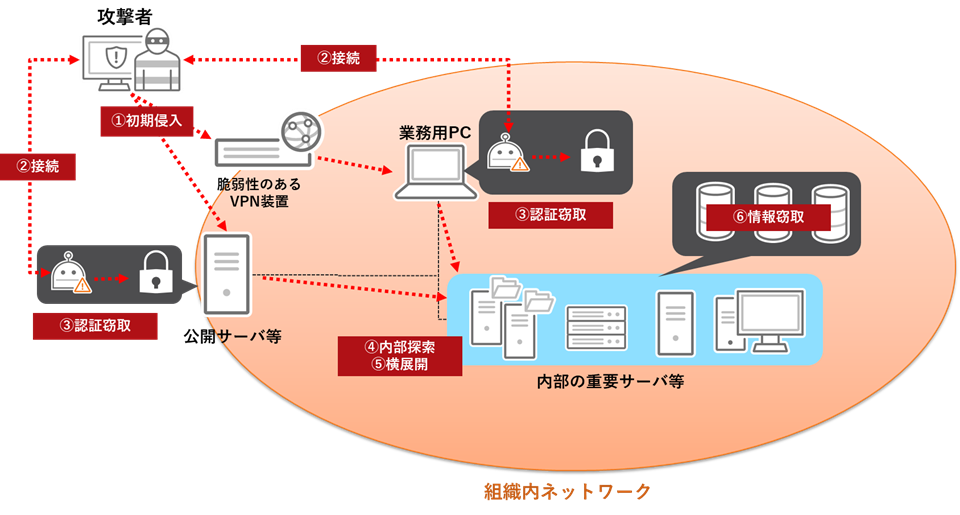

2. VPN等のネットワーク機器の脆弱性を狙った侵入が定番化

2021年に当社が確認した標的型攻撃の事例のうち、被害が発生している可能性が高い攻撃については、その多くが標的型メールを用いた攻撃ではなく、VPNなどのネットワーク機器や公開サーバの脆弱性などを悪用して侵入している事例であると分析しています。メールと比較してこうしたネットワーク機器をした侵入は、侵害の痕跡が残りづらく、事後の被害確認や侵害時期の特定が困難であるため、標的型攻撃者グループによって積極的に悪用されていると推測しています。

また、ネットワーク機器や公開サーバの脆弱性は、ランサムウェア攻撃など金銭目的のサイバー犯罪者も悪用しているため、初期の侵入方法のみで、攻撃者やその属性を判別することは困難です。

侵入後の内部活動では多くの場合、侵入した端末の利用アカウントやネットワーク上、通信可能な端末情報など、初期の情報収集や認証窃取を狙う傾向がみられ、マルウェアなど明らかに不正な痕跡が見つかる端末は少なくなっています。そのためマルウェアの検出対応やそれを基にした感染端末のみの調査では、被害の実態が一部しか確認・把握できていない場合があるため、注意が必要です。

そのため、今後の侵害痕跡調査では、システムやネットワーク機器で取得するログが非常に重要となります。ある程度の長期に渡りログを残すよう設定するほか、ログを各端末や機器上にだけ保存するだけでなく、別の場所へバックアップするなど、非常時に参照可能かつ攻撃者よって攻撃の痕跡を削除されないための対策を講じる必要があります。

●図2:標的型攻撃の一般的な流れ(イメージ図)

- 本リリースは、2022年5月10日現在の情報をもとに作成されたものです。

- TREND MICRO、およびSecuring Your Connected Worldは、トレンドマイクロ株式会社の登録商標です。各社の社名、製品名およびサービス名は、各社の商標または登録商標です