- About Trend Micro

- プレスリリース

- 「2021年 年間セキュリティラウンドアップ」を公開

日本と海外の脅威動向を分析「2021年 年間セキュリティラウンドアップ」を公開

~「標的型ランサムウェア攻撃」の猛威に国内外の法人組織が直面~

2022年4月6日

トレンドマイクロ株式会社(本社:東京都渋谷区、代表取締役社長 兼 CEO:エバ・チェン 東証一部:4704、以下、トレンドマイクロ)は、日本国内および海外における最新のセキュリティ動向を分析した報告書「2021年 年間セキュリティラウンドアップ: ~「サプライチェーン」を経由した攻撃と被害の連鎖~」を本日公開したことをお知らせします。

2021年 年間(1~12月)脅威動向主なトピック

1. 主要な標的型ランサムウェア3種の検出台数が昨年比287%増に

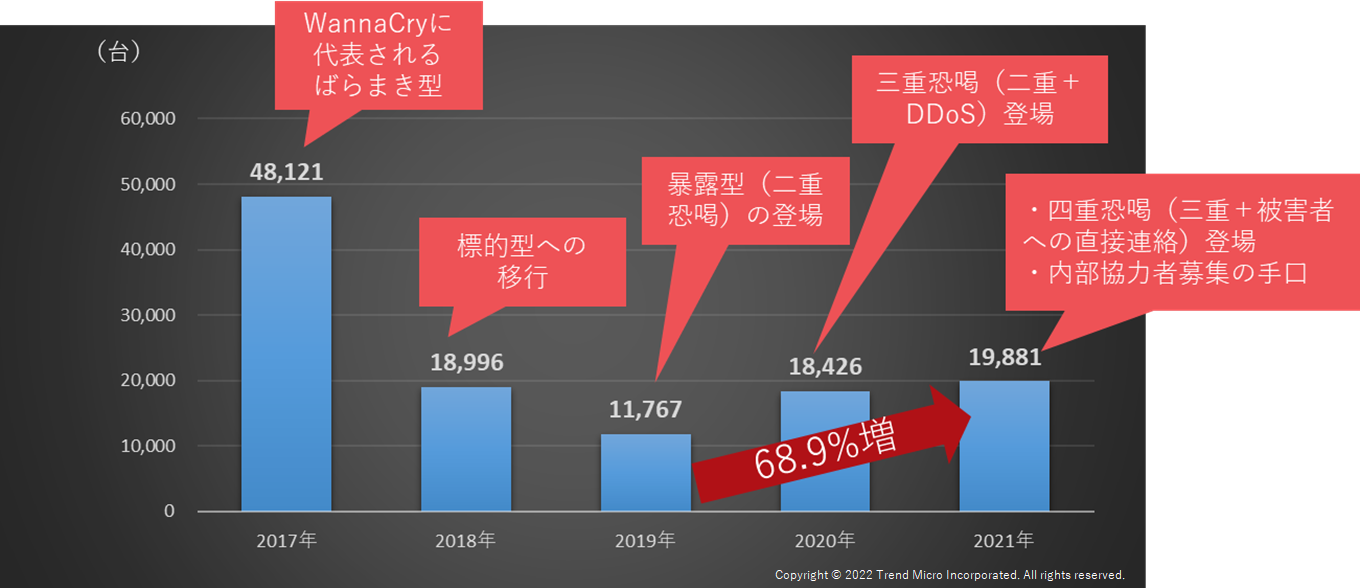

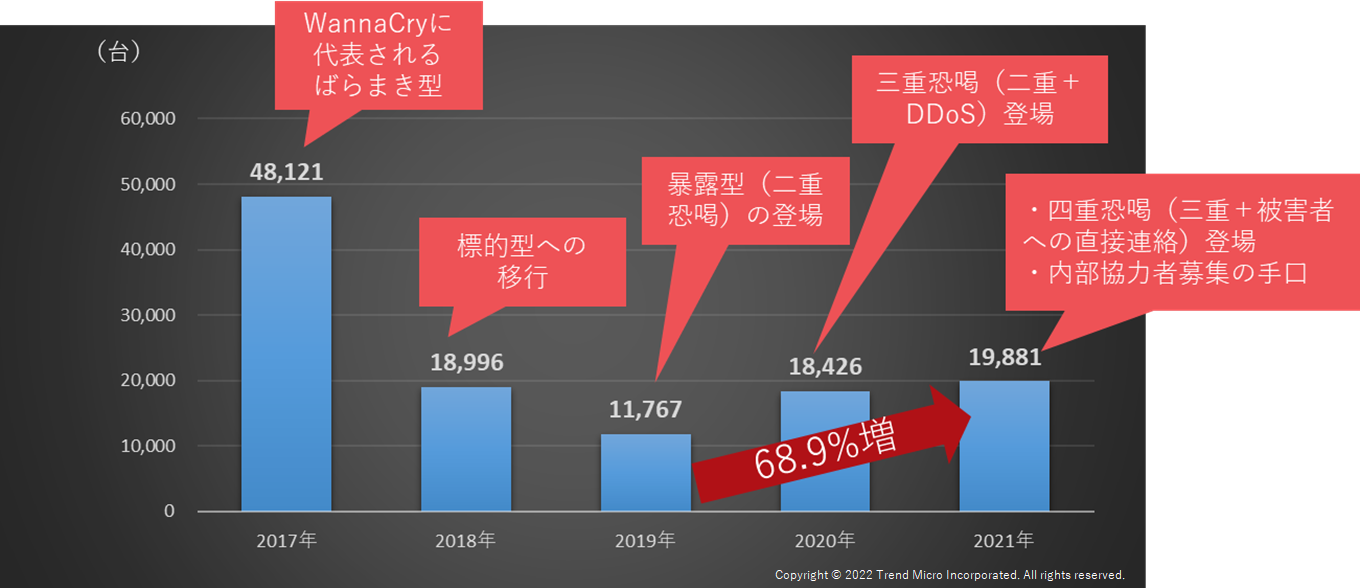

現在、国内外でランサムウェアによる法人組織の被害が多数報告されています。実際、日本の法人組織のランサムウェア検出台数は2019年~2021年の3年間で約7割増加しています。(グラフ1)。

昨今のランサムウェア攻撃は、不特定多数の標的に感染させる「ばらまき型」の攻撃ではなく、標的組織を入念に調査した上で攻撃を行う「標的型ランサムウェア攻撃」が顕著と言えます。標的型ランサムウェア攻撃は、これまで高度な標的型攻撃で用いられていた「サプライチェーン攻撃」や「環境寄生型(Living Off the Land)」の攻撃手法が用いられます。これは、標的組織への侵入時や内部活動時に、攻撃者が遠隔から正規ツールの悪用や痕跡を残さない活動を行うことで対策側の監視や調査を回避することを目的とした攻撃手法です。加えて、標的型ランサムウェア攻撃の場合、身代金の交渉をサイバー犯罪者が標的毎に行うこともあり、「人手によるランサムウェア攻撃(human-operated ransomware attacks)」、「侵入型ランサムウェア攻撃」とも呼ばれます。

標的型ランサムウェア攻撃は、2017年以前に多く見られた「ばらまき型」と比較すると、標的を絞っているため、2019年頃までのランサムウェアの検出台数は減少傾向にありましたが、2020年頃から再び国内の法人組織のランサムウェア検出台数は増加傾向に転じました。

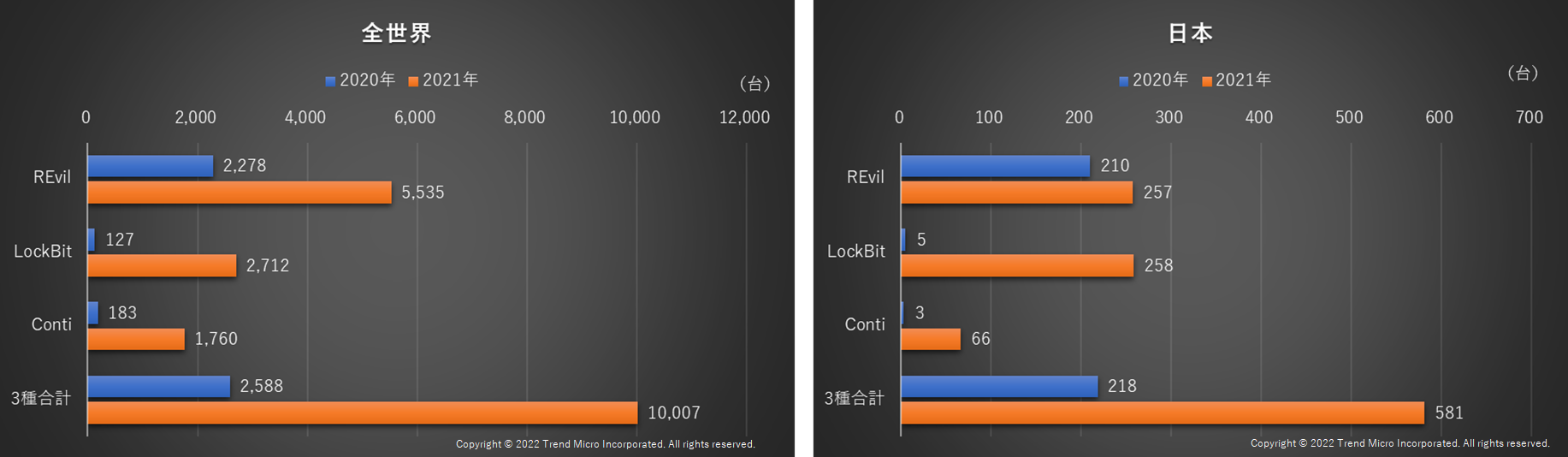

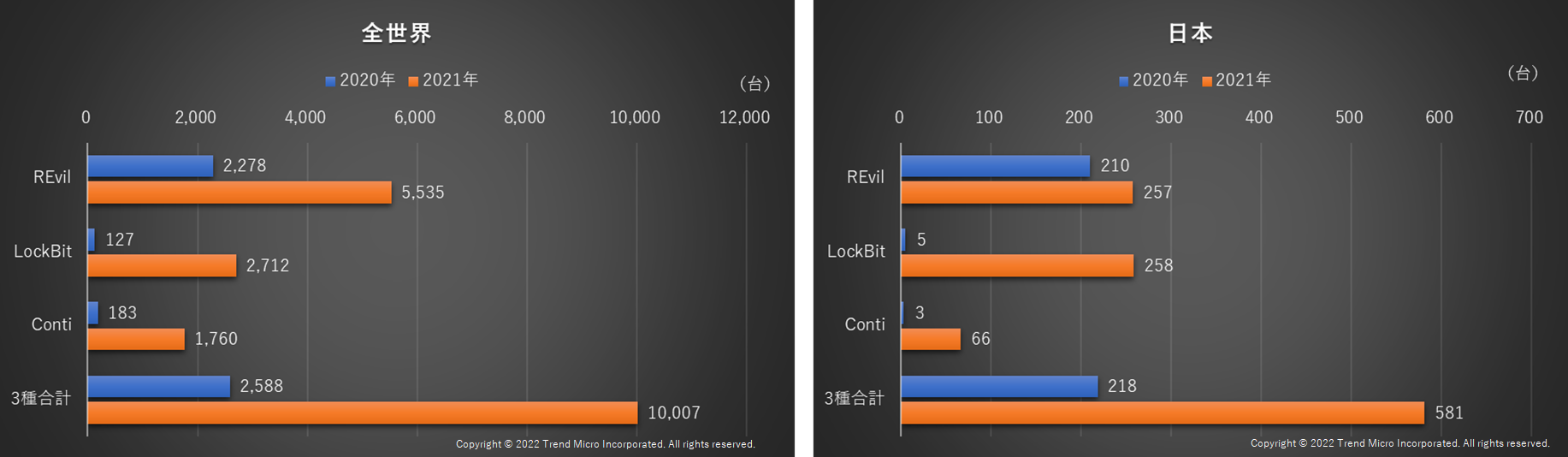

対象を法人に絞り込むことで高額な身代金を請求できる可能性が高いため、標的型ランサムウェア攻撃が盛んであると推測できます。実際に、現在の標的型ランサムウェア攻撃で用いられる主要なランサムウェア3種(REvil(レビル)※1、LockBit(ロックビット)、Conti(コンティ))はともに増加傾向にあり、3種合計の増加率は、昨年比で全世界で287%増、日本だけでも167%増となりました(グラフ2)。

標的型ランサムウェア攻撃は、侵入時にメールの他、VPN※2やRDP※3といった外部ネットワークとの接点となる機器やプロトコルの脆弱性や意図せず公開していたサービスが狙われるケースが多発しています。そのため、ネットワークとの接点部分にあたるシステムへのセキュリティ対策を徹底することが必要です。加えて、万が一侵入された場合でも、組織内の情報の漏洩やランサムウェアの感染を防ぐという「実害防止」の観点から、社内ネットワークの監視体制の強化やサイバー攻撃の全体像を可視化し、より迅速・効率的な対応を支援するEDR/XDR※4などの導入も有効です。

※1 別名「Sodinokibi(ソディノキビ)」とも呼ばれる。

※2 Virtual Private Network:通信を暗号化し、安全な通信ルートを確保する技術。

※3 Remote Desktop Protocol:遠隔からコンピュータを操作する技術の1つ。

※4 Endpoint Detection and Response/ Extended Detection and Response。

●グラフ1:日本の法人におけるランサムウェア検出台数推移(2017年~2021年)※5

※5 トレンドマイクロによる調査(2022年3月)。

●グラフ2:標的型ランサムウェア攻撃で用いられる主要なランサムウェア3種の検出台数推移(全世界と日本:2020年~2021年)※6

※6 トレンドマイクロによる調査(2022年3月)。

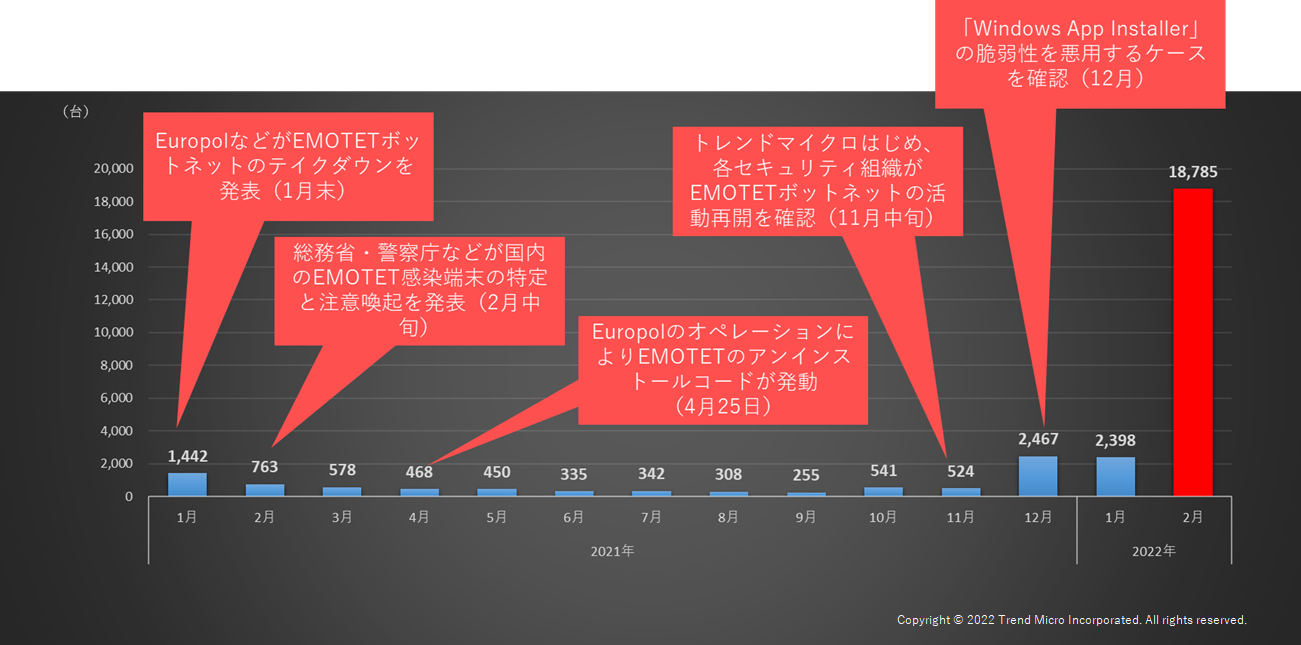

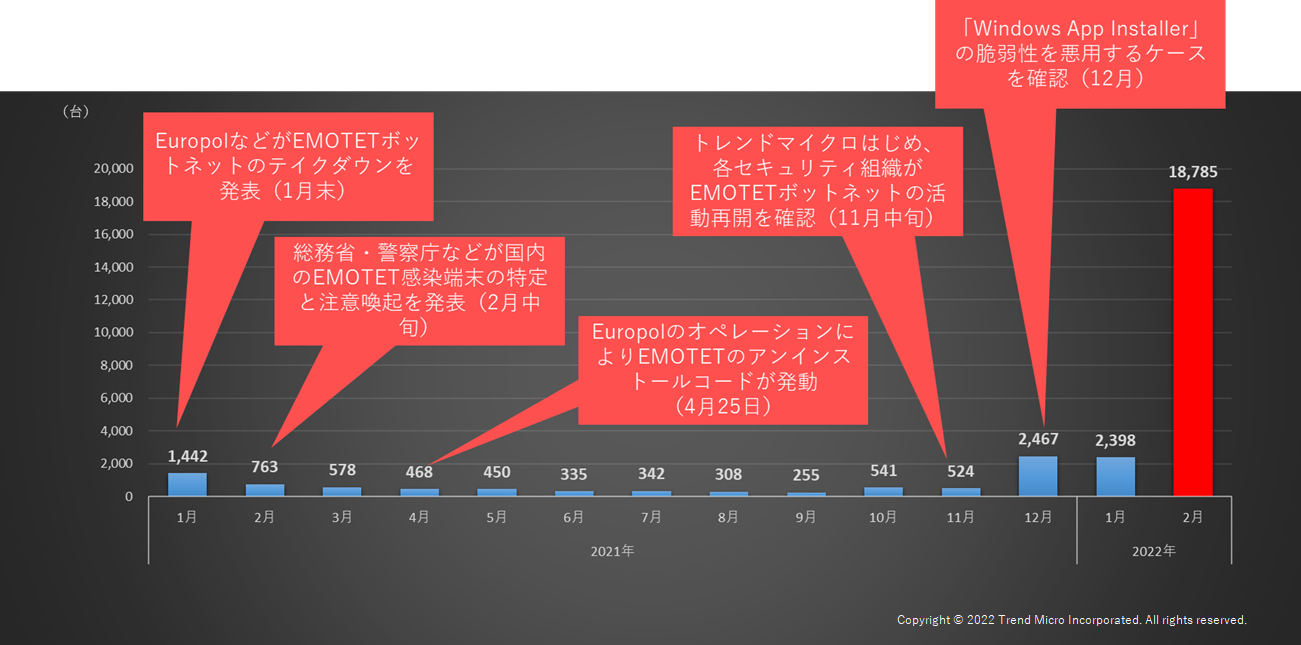

2. ボット型マルウェア「EMOTET」が復活

2021年1月下旬、全世界で猛威を振るったボット型マルウェア「EMOTET(エモテット)」が、ユーロポールを中心とした各国の法執行機関の連携によりテイクダウンされたことが公表されました。以降、EMOTETの活動は見られなくなっていましたが、2021年11月にボットネットの活動再開を当社で確認しました。国内でも2021年12月よりマルウェアスパムによるEMOTETの拡散が拡大し、2021年12月の国内検出台数は2,400台以上に増加、2022年に入っても爆発的に検出台数が増加しています(グラフ3)。

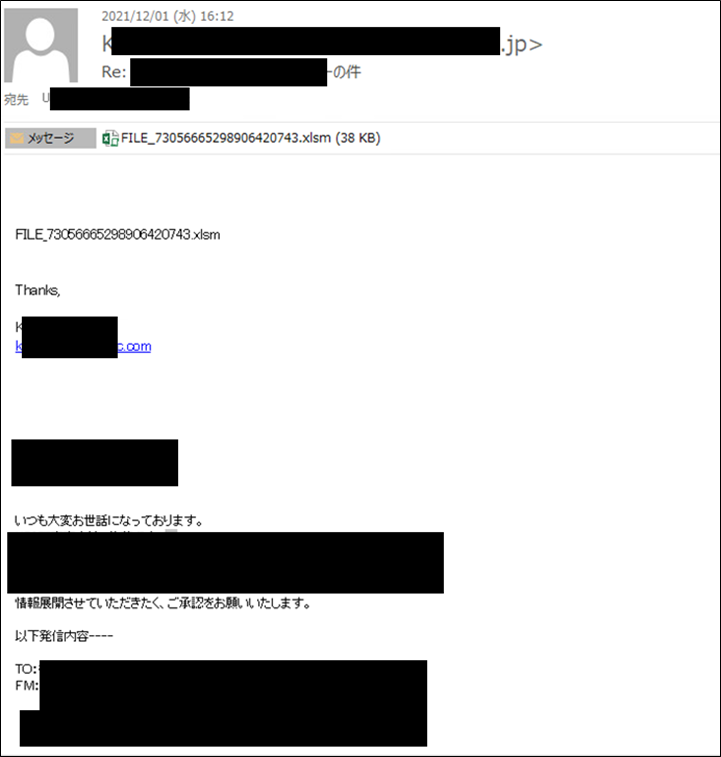

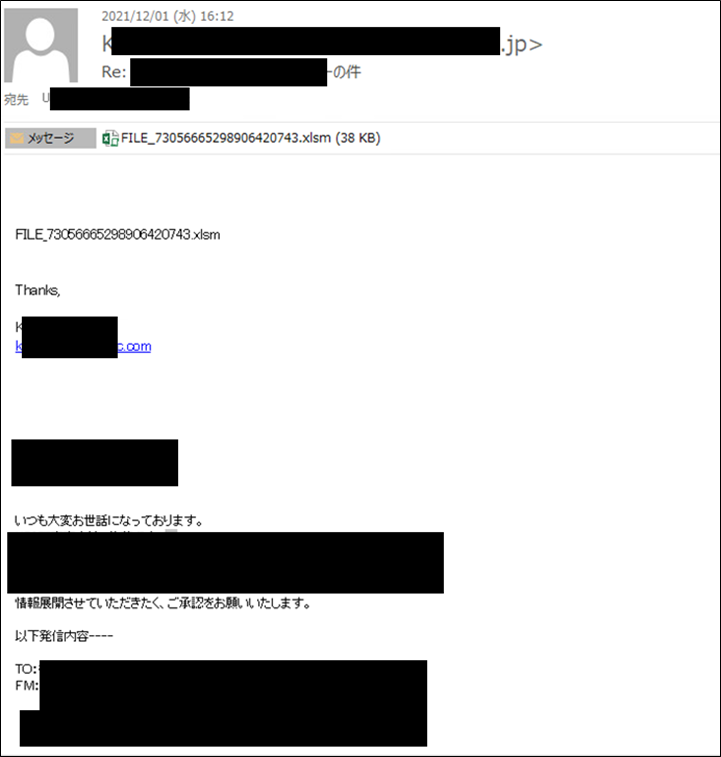

EMOTETは、感染した端末内に保存されているメールアドレスや送受信されたメール本文を窃取し、別のターゲットへの攻撃に悪用するほか(画面1)、Webブラウザに保存されているパスワードなどの情報も窃取します。そのため、感染した端末のWebブラウザから利用したWebサービスへ不正アクセスが発生する恐れがあります。加えて、EMOTETはランサムウェアなど外部から別のマルウェアを呼び込む機能を持つため、別のサイバー攻撃による二次被害を受ける可能性もあります。

EMOTETの拡散手法は、以前と同じく不正なマクロを含んだ文書ファイルを添付したマルウェアスパムによるものが主なものですが、2021年12月には、受信者がメール本文や添付PDFファイル内に記載されたURLにアクセスすることで、Microsoftの正規アプリインストーラ「Windows App Installer」の脆弱性を悪用して感染するケースも確認しました。

●グラフ3: マルウェア「EMOTET」の国内検出台数と時系列※7

※7 トレンドマイクロによる調査(2022年3月)。

●画面1: EMOTETを感染させるマルウェアスパムメール(返信型)の例(2021年12月確認)

3.クラウドサービスの設定ミスによる潜在的な脅威が存在

多くの企業・組織でクラウドサービスの利用が進む一方、意図しない設定ミスによる情報漏洩や設定の隙を突いたサイバー攻撃が国内外で多数報告されています。

著名なクラウドサービスである、Amazon Web Services(AWS)、Microsoft Azure(Azure)、Google Cloud Platform(GCP)などの設定ミスをチェックする当社セキュリティ製品の統計データでは、設定ミスの発生件数が多いサービスはグラフ4の通りでした。設定ミス発生上位3位の設定ミス発生率を調査したところ、一番少ないサービスでも29%であり(AWS:Amazon EBS)、一番多いサービスでは98%に上りました(GCP:Cloud IAM)。クラウドサービスの中では比較的歴史があるAWSの「Amazon S3」でも設定ミス発生率は35%あり、法人組織が利用しているクラウドサービスにおいて、多くの設定ミスがあることが伺えます。

実際のサイバー攻撃・サイバー犯罪でも、クラウド環境の設定ミスを悪用した攻撃やクラウドの環境情報の窃取を足掛かりとした攻撃を行うサイバー犯罪者グループ「Team TNT」の活動が活発化しています※8。今後のクラウドサービスの利用用途拡大に伴い、クラウド環境への攻撃がより盛んになることも懸念されます。各クラウドサービスプロバイダーは「責任共有モデル」を用いて、クラウド環境のセキュリティ対策(環境設定やデータ保護対策)やコンプライアンス遵守について、ユーザ側で対策するように促しています。クラウド環境は、いつでもどこでも接続可能であるという利便性がある一方で、セキュリティ対策上の隙があると、大規模な情報漏えいや外部からのサイバー攻撃に晒されやすい側面があります。今一度、現在稼働中のクラウドサービスのみならず、準備中の環境も含めて設定ミスを含むセキュリティ対策の見直しを推奨します。

※8 トレンドマイクロセキュリティブログ

●グラフ4:主要クラウドサービスごとの設定ミス検出数上位3つのサービスにおける設定ミス発生率(2021年。全世界)※9

※9 クラウド環境の設定の不備を検知し、リスクの可視化を行うセキュリティサービス「Trend Micro Cloud One–Conformity」の2021年の利用データ(設定状況ののべ検索回数に対するリスク検出回数)を基にした調査(2022年3月)。

ここでは、ユーザの意図の有無に関わらず、クラウドサービスベンダーのベストプラクティス設定の非準拠を含む、当社としてセキュリティリスクがあると判断した設定を「設定ミス」と表現しています。

(変更履歴)4月28日:グラフ4の注釈について説明を付加しました。

- 本リリースは、2022年4月6日現在の情報をもとに作成されたものです。

- TREND MICRO、Securing Your Connected World、Trend Micro Cloud One、およびCloud One - Conformityは、トレンドマイクロ株式会社の登録商標です。各社の社名、製品名およびサービス名は、各社の商標または登録商標です。