- About Trend Micro

- プレスリリース

- 「国内標的型分析レポート2021年版」を発表

2020年の国内標的型攻撃を分析した「国内標的型分析レポート2021年版」を発表

~7つの標的型攻撃者グループの攻撃を国内で観測~

2021年9月16日

トレンドマイクロ株式会社(本社:東京都渋谷区、代表取締役社長 兼 CEO:エバ・チェン 東証一部:4704、以下、トレンドマイクロ)は、2020年の国内に対する標的型攻撃を分析した「国内標的型分析レポート2021年版」を公開したことをお知らせします。標的型攻撃は、重要情報窃取などを目的として特定の法人組織に対象を絞って継続的に行われるサイバー攻撃です。攻撃主体として国家が背景にあること※1が推測される攻撃者グループを中心としています。

※1 「National-Sponsored」、「State-Sponsored」などとも呼ばれます。

本レポートの主なトピックは以下の通りです。

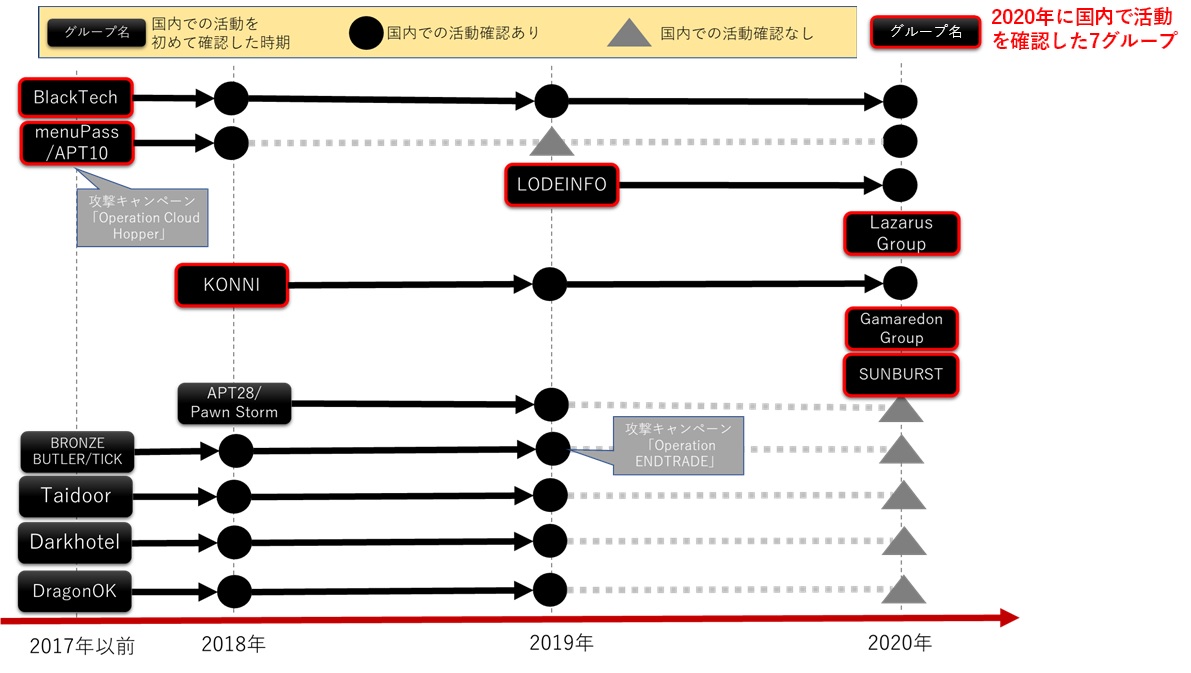

1. 2020年は7つの標的型攻撃者グループの攻撃を国内で観測

2020年は年間を通して、7つの標的型攻撃者グループによる攻撃を国内で観測しました※2。特に、「Lazarus Group(ラザラスグループ)」など、過去に国内での活動が顕在化していなかった攻撃者グループによる攻撃に加えて「menuPass(メニューパス)」など2018年末より一時的に国内での活動が不活発だった攻撃者グループの活動再開が特徴的です。この2つの攻撃者グループの活動変化は、背景にある国家・組織の戦略方針の変更結果と推測され、日本国内の組織が攻撃対象となってきた恐れがあるため、2つのグループの動向には今後注意が必要です。

「BlackTech(ブラックテック)」による攻撃では、国内企業の海外拠点・支社を経由して、日本国内本社ネットワークへの侵害が行われたとみられる事例を当社で確認しています。海外の公的機関の発表では、複数の法人企業のネットワーク監視などを行う情報サービス事業者への侵害からサービスを利用するエンドユーザにまで被害が生じる事例が報告されるなど「サプライチェーン」を悪用したサイバー攻撃を行っていることが伺えます。

攻撃者グループ「Gamaredon Group(ガマレドン グループ)」とマルウェア「SUNBURST(サンバースト)」を用いる攻撃者グループは、関連マルウェアを含む全体的な挙動や拡散状況から国内が最終攻撃目標ではないと見られます。

標的型攻撃において、主体である攻撃者グループを特定することは、自組織が誰からどのような情報が狙われているか把握するために非常に重要です。国家背景の攻撃者グループが、自組織や業界を狙っていることを、組織の経営層や意思決定者が理解することが、自組織・業界、国家レベルの対策を検討するためには必須となるでしょう。

また自組織内で把握した情報とサイバー攻撃情報フレームワーク「MITRE ATT&CK®(マイター アタック)」の攻撃者ごとのTTPs(Tactics:戦術、Techniques:技術、Procedures:手順)を突き合わせて、悪用されやすい機能の無効化やネットワーク構成の変更、認証の強化など、組織として抜本的対策を検討することも肝要です。

※2 2020年中に当社が確認し、2021年9月時点で推定されるグループ数です。今後の調査の進展により、グループ数が増減する可能性があります。また、攻撃者グループ名は、MITRE社が公開するサイバー攻撃情報フレームワーク「ATT&CK®」に準じています。

●図1:2018年~2020年に日本国内での攻撃を当社が確認した標的型攻撃者グループ※3

※3 攻撃者グループ名は、MITRE社が公開するサイバー攻撃情報フレームワーク「ATT&CK®」に準じています。一部、特定の攻撃者グループ名に紐づけるほどの確証がないケースは、便宜的にRAT(遠隔操作ツール)など攻撃ツールの名称を攻撃者グループ名としています。「Lazarus Group」は「Bluenoroff(ブルーノロフ)」を含みます。

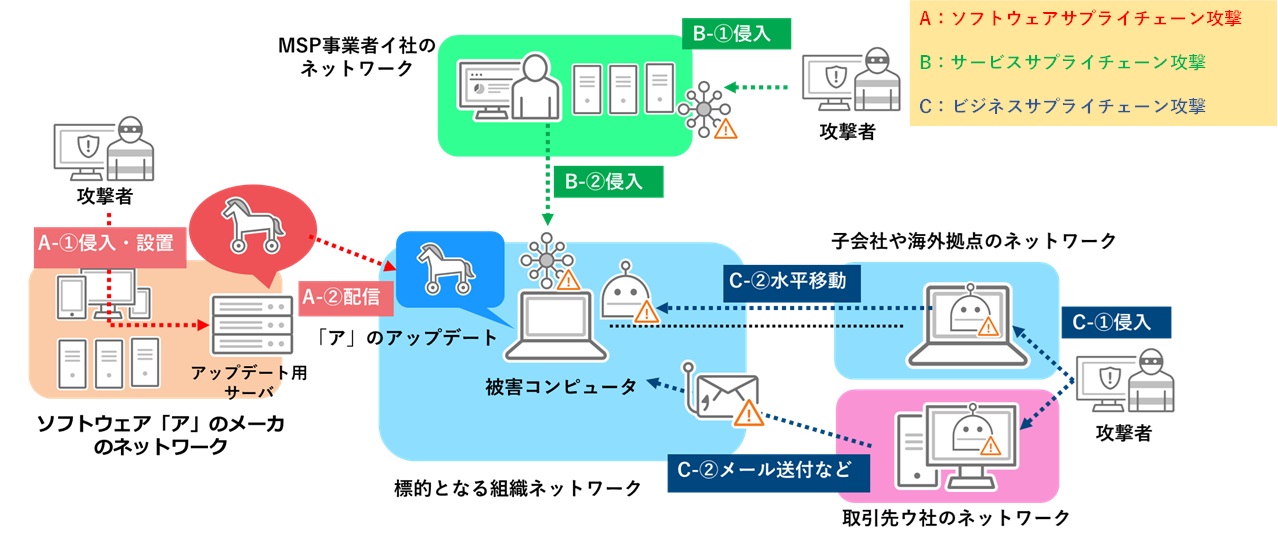

2. 「サプライチェーンの弱点」を突いた侵入が顕著に

2020年は複数の「サプライチェーンの弱点」を悪用した攻撃を確認しました。中でも最も大きな事例はSolarWinds社の侵害を発端とした「ソフトウェアサプライチェーン攻撃」と言えます。これは、2020年12月、ネットワーク監視製品である「SolarWinds Orion プラットフォーム」の開発環境が侵害され、アップデート時にマルウェア「SUNBURST」などが侵入していた事実が公表されたものです。当社の観測では、米国・カナダなど北米地域の他、アルゼンチン、英国、少数ながら国内でもSUNBURSTの検出があり、全世界的な影響があったと見られます。

「ソフトウェアサプライチェーン攻撃」以外でも、標的組織への侵入方法として、ビジネス上での繋がりのある組織・拠点を狙った攻撃を行う「ビジネスサプライチェーン攻撃」や標的組織が利用しているMSP※4など侵害する「サービスサプライチェーン攻撃」も存在します。

特に「ビジネスサプライチェーン攻撃」は、当社が解析を行った事例において、特定の被害組織を起点として、サプライチェーン上の複数の組織で同一マルウェアによる攻撃を観測しています。加えて、国内の情報サービス事業者が公表した被害事例では、海外拠点で運用するサーバが侵害されたことを契機に、複数の拠点を経由し、最終的に日本の社内ネットワークが侵害されていたことが報告されています。

※4 マネージドサービスプロバイダ(Managed Service Provider)。組織で利用しているITシステムなどの運用・監視などを請け負う事業者。

サプライチェーン以外の経路では、在宅勤務下の従業員などを狙ったと見られる、標的型メールも存在します。2020年に当社では、組織のメールアドレス以外に、個人のメールアドレスへ標的型メールが着信したことによる侵害の発生を複数件確認しています。

●図2:3つのサプライチェーン攻撃のイメージ図

3. 内部活動時の「環境寄生型」の攻撃がより巧妙に

法人組織のネットワークへの侵入後のシステム権限昇格や水平移動といった、内部活動の際にセキュリティ製品での検知を逃れるための隠ぺい工作もより巧妙になっています。これらは、正規ツールの悪用や痕跡を残さない活動を行うことで、対策側の監視や調査を回避することを目的としており、「環境寄生型(Living Off the Land)」の攻撃と呼ばれます。

2020年に当社が確認した事例では、遠隔操作ツール(RAT:Remote Admin Tool)実行時にファイル本体を用いない「ファイルレス攻撃」が常態化しているほか、侵害した端末が攻撃対象であることが確認できた場合にのみ、次のマルウェアや不正なスクリプトのダウンロードに進む多段構成の攻撃事例も国内で確認しています。

またRATとC&C(コマンド&コントロール)サーバの通信の際にも、侵害した正規Webサイトや正規のクラウドサービスを悪用することにより、通信先の監視を免れるような手口を確認しています。

加えて、サイバー攻撃者グループ「Lazarus Group」が用いた環境寄生型の攻撃の中では、人気のプログラミング言語「Python」を悪用した事例も当社で観測しました。何らかのコマンドを送信する目的と推測されるこのPythonスクリプトの事例においても、標的組織が利用している環境・アプリケーションを悪用しようとする意図が読み取れます。

また、2020年の国内事例では、正規のソフトウェアベンダーが作成した正規のソフトウェアを改ざんし、署名情報を悪用する不正ファイルを確認しています。これまで、不正なファイルに正規ソフトウェアベンダーなどの有効な署名を施し、正規ファイルに偽装した事例がありましたが、正規ファイルを本来の署名をそのままに改ざんする手法を国内で確認しました。正規の署名が付与されたファイルであっても不正なファイルである可能性があるため、不審ファイルの判断や解析着手の基準を見直すことを推奨します。

- 本リリースは、2021年9月16日現在の情報をもとに作成されたものです。

- TREND MICRO、およびSecuring Your Connected Worldは、トレンドマイクロ株式会社の登録商標です。各社の社名、製品名およびサービス名は、各社の商標または登録商標です。