- About Trend Micro

- プレスリリース

- スマート化された産業制御システムに潜むサイバーセキュリティリスク実証実験の結果を公開

スマート化された産業制御システムに潜むサイバーセキュリティリスク実証実験の結果を公開

~制御不能・誤作動・情報窃取などを引き起こす9つの脆弱性を新たに発見~

2020年10月13日

トレンドマイクロ株式会社(本社:東京都渋谷区、代表取締役社長 兼 CEO:エバ・チェン 東証一部:4704、以下、トレンドマイクロ)は、スマート化された産業制御システムのサイバーセキュリティリスクを明らかにするための実証実験(以下、本実験)結果を、本日公開したことをお知らせします。

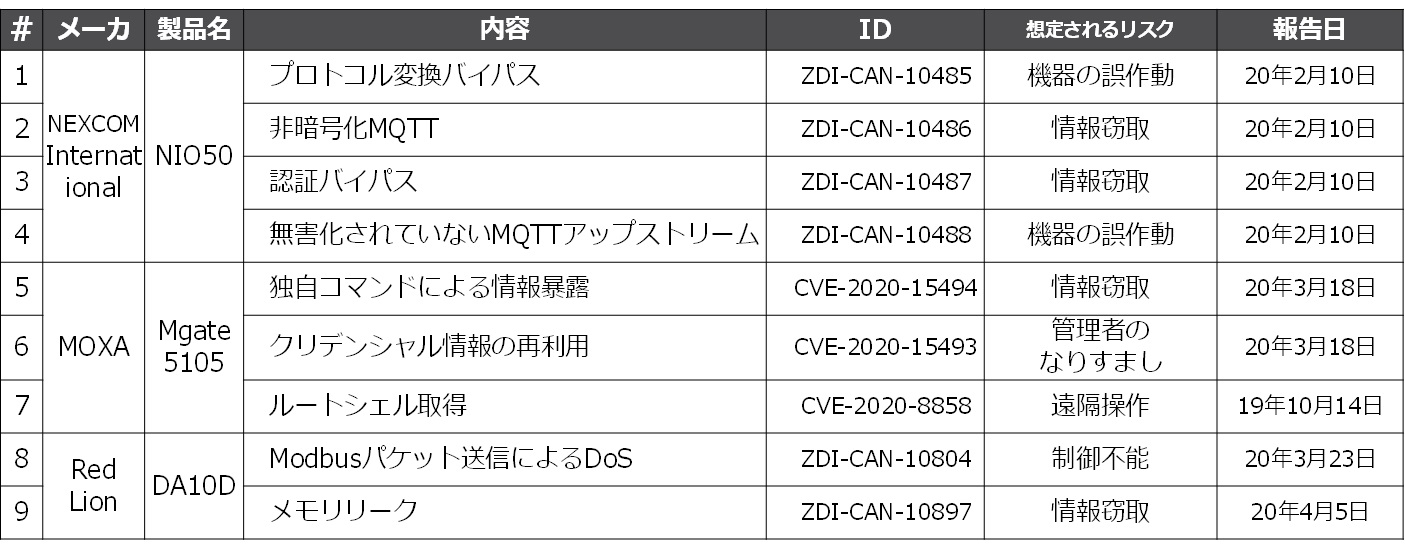

本実験では、電力、ガス、水道などの重要インフラのリモート制御・監視に活用される「産業用IoTゲートウェイ※1」に着目し、サイバー攻撃により発生する被害や攻撃の実現性及び行うべき対策を調査しました。調査の結果、産業用IoTゲートウェイ5機種で機器がサービス停止に陥る事象※2を確認しました。また、3機種に産業制御システム(ICS)※3で使用する機器の制御不能・誤作動・情報窃取などを引き起こす9つの脆弱性を新たに発見しました※4。

本実験の結果を受け、当社では産業用IoTゲートウェイを導入する産業制御システム利用企業に、情報セキュリティ上の重要性から「産業用IoTゲートウェイの資産管理」、「産業制御システム内の機器の脆弱性の確認・対策」、「産業用通信プロトコルに対応した産業用ファイアウォールの導入」の3つの対策を推奨します。 この対策により、本実験で確認された制御不能・誤作動・情報窃取のリスクを低減できます。

※1:「産業用ゲートウェイ」「プロトコルコンバータ」「プロトコルゲートウェイ」などとも呼ばれる。

※2:5機種のうち1機種は脆弱性によるものです。4機種は製品の設計に起因するものと推測されますが、原因を継続して確認中です。

※3:Industrial Control System。生産設備を制御するシステムのこと。

※4:当社が運営する脆弱性発見コミュニティZero Day Iitiative経由で、メーカ側に通知し、一部修正済み。

本実験の概要は以下の通りです。

詳細はこちら(全3回連載予定)をご覧ください。

2020年初より続く、新型コロナウイルスの感染拡大を受け、電力、ガス、水道などの重要インフラにおいてもリモート監視・制御の必要性が高まっています。一方で、電力会社へのサイバー攻撃により発電所が操業停止に陥るなど、重要インフラへのサイバー攻撃のリスクが懸念されます。実際に、2015年のウクライナの電力会社へのサイバー攻撃の際には、遠隔からの電源復旧を困難化するため、産業用IoTゲートウェイが標的となったことが報告されています※5。

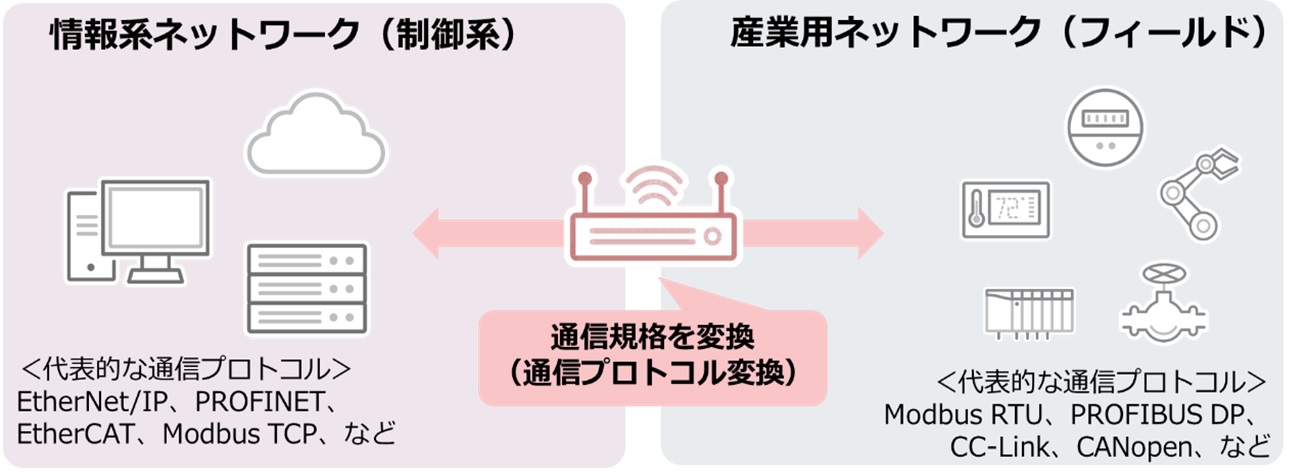

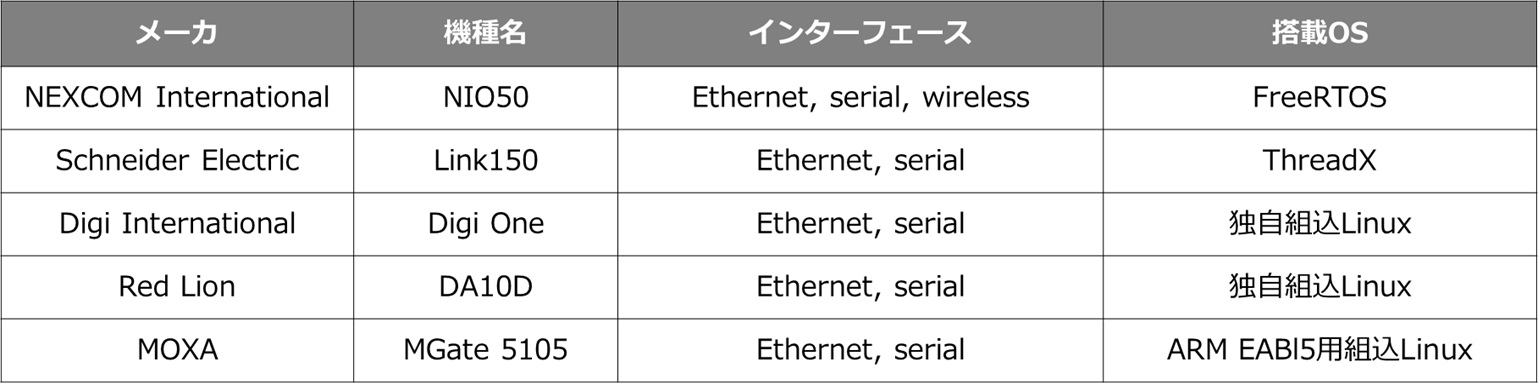

そこで当社は、産業制御システム(ICS)のリモート監視・制御の際に、産業用ネットワークと情報系ネットワークの「架け橋」となる「産業用IoTゲートウェイ」に着目し、実際に市場に流通している5機種(表1参照)を用いて2019年に実証実験を行いました。調査中に確認した事象と考察は、以下の通りです。

※5:E-ISACの調査レポートより。

●図1:産業制御システムにおける産業用IoTゲートウェイの使用イメージ

●表1:調査対象とした産業用IoTゲートウェイ

1. 機器のサービス停止:通信遮断により産業用ネットワークの機器のリモート制御が不能に

調査対象の5機種に対して、微量の通信パケットを送信、また加工した通信パケットを送信する実験を行いました。その結果、5機種全てで「通信プロトコル変換機能の停止」もしくは「機器の再起動」が起こりました※6。サイバー攻撃者がこれらの事象を悪用した場合、産業用ネットワーク内の機器がリモートから制御不能となり、サイバー攻撃による被害からの復旧の長期化や結果的に事業活動に悪影響をもたらす可能性があります。

※6:5機種のうち1機種は脆弱性によるものです。4機種は製品の設計に起因するものと推測されますが、原因を継続して確認中です。

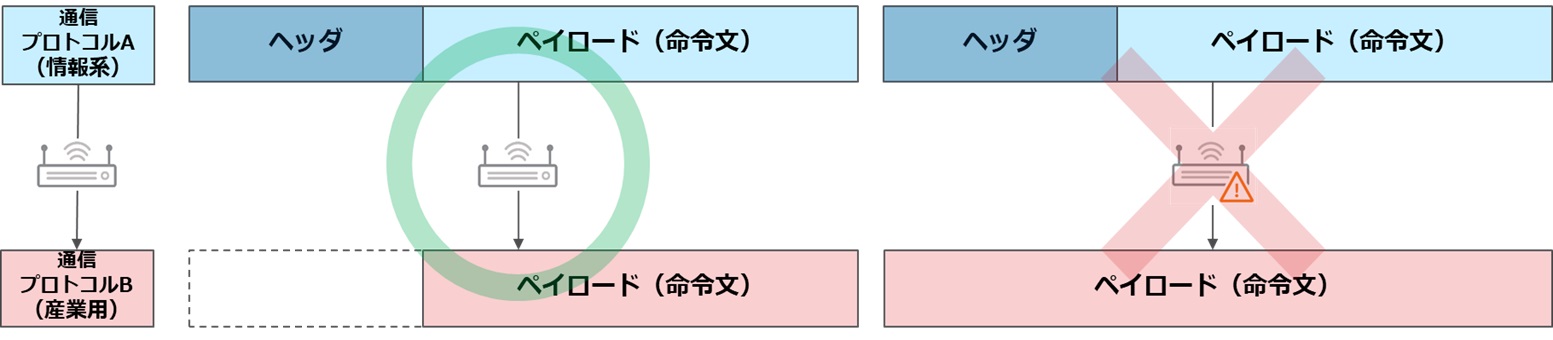

2.通信プロトコル変換エラー:変換せずに通信パケットを透過する脆弱性により誤作動の恐れ

実験中、一部機種に「プロトコル変換バイパスの脆弱性」が存在することを確認しました。これは、通信プロトコルの仕様上、本来であれば変換の際に通信パケットのヘッダ部分が取り除かれて転送されなければならないケースにおいて、産業用IoTゲートウェイが細工された通信パケットを受信した場合、そのまま転送してしまう脆弱性です。

調査対象となった通信プロトコル「Modbus」の場合、情報系ネットワーク側の通信プロトコルと産業用ネットワーク側の通信プロトコルでは通信パケット命令文の内容構成が異なり、受信した産業用ネットワーク内の機器が管理者の意図と異なる動作を行う危険性があります。実際に本実験では、情報系ネットワーク側から送信した「読み込み命令」が「書き込み命令」にすり替わってしまう現象を確認しました。サイバー攻撃者がこの脆弱性を悪用した場合、正規の通信プロトコルを利用して産業制御機器の不正操作を行うステルス攻撃が可能となるリスクがあります。

●図2:「プロトコル変換バイパスの脆弱性」イメージ

3.クラウド接続エラー:通信非暗号化や匿名ログイン可能な脆弱性により情報窃取の恐れ

産業用IoTゲートウェイには、クラウド(MQTTブローカ※7など)に接続し生産活動に関わるデータをアップロードする機能を持つものが存在します。調査対象の一部機種には、クラウドに接続する際の通信の非暗号化の脆弱性や、管理者の設定に関わらず第3者による産業用IoTゲートウェイへの匿名ログインが可能となってしまう脆弱性を確認しました。これらの脆弱性は、産業用ネットワーク内の機器の数や種類といった情報の偵察活動や、生産活動に関する情報(素材の温度や加工内容など)の窃取のため、サイバー犯罪者に悪用される危険性があります。

加えて、一部機種ではModbusからMQTTブローカへのインプットデータの整合性をチェックしていないことが判明しました。MQTTブローカに脆弱性が存在する場合、産業用IoTゲートウェイを介して攻撃が可能となります。実際に本実験では、前述のプロトコル変換の脆弱性を組み合わせ、MQTTブローカに設置したテスト用のSQL※8の脆弱性を攻撃することが可能であることが確認されました。

※7:クラウド通信用のプロトコルMQTT(MQ Telemetry Transport)で使用されるクライアントにメッセージを配信するサーバのこと。

※8:データの操作や定義を行うためのデータベース言語の1つ。

●表2:本実験中に当社が確認した脆弱性一覧

<実験結果からの考察>

本実験中に確認した事象をサイバー攻撃者が悪用した場合、産業制御機器のリモート制御・復旧の不能、産業制御機器の誤作動、生産設備や生産活動に関する情報の窃取、という被害につながる可能性があります。当社から推奨する対策は以下の通りです。これらを行うことで、制御不能・誤作動・情報窃取のリスクを低減できます。

・重要資産として産業用IoTゲートウェイを管理する:

本実験で得られた考察のように、産業用ゲートウェイは産業制御システムにおけるセキュリティの弱点とも言えるため、まずは自社の産業制御環境に存在する端末を把握する(台数、設置場所、メーカ、ファームウェアのバージョン等)ことが重要です。この対策により、本実験で確認された制御不能・誤作動・情報窃取のリスクを低減できます。

・産業用IoTゲートウェイの脆弱性の有無の確認・対策:

機器の棚卸しや選定の際にファームウェアのバージョンやアップデート機能の有無・方法を確認することを推奨します。メーカ側のサポート期間が切れている可能性もあるため、その場合は機器の入れ替えを検討することが必要です。産業制御システムは可用性重視のシステムのため、稼働中のシステムを停止させて行う修正プログラム適用など迅速な脆弱性対策が難しいという現状もあるため、産業用IPS(侵入防御システム)を用いた対策も必要です。

・産業用通信プロトコルに対応した産業用ファイアウォールの導入:

産業用通信プロトコルに対応した産業用ファイアウォールを導入することにより、プロトコルに準拠していない不審な通信パケットのブロック、産業制御機器の管理用ではない端末からのアクセスを防止することで、乗っ取られた組織内端末から産業用IoTゲートウェイへの攻撃を

ブロックすることも有効な対策です。

- 本リリースに記載された内容は2020年10月13日現在の情報をもとに作成されたものです。今後、内容の全部もしくは一部に変更が生じる可能性があります。

- TREND MICRO、Securing Your Connected WorldおよびZERO DAY INITIATIVEは、トレンドマイクロ株式会社の登録商標です。各社の社名、製品名およびサービス名は、各社の商標または登録商標です。