- About Trend Micro

- プレスリリース

- 日本と海外の脅威動向を分析した「2020年 上半期セキュリティラウンドアップ」を公開

日本と海外の脅威動向を分析した「2020年 上半期セキュリティラウンドアップ」を公開

~フィッシングサイトへ誘導された国内の利用者数は約297万人~

2020年8月31日

トレンドマイクロ株式会社(本社:東京都渋谷区、代表取締役社長 兼 CEO:エバ・チェン 東証一部:4704、以下、トレンドマイクロ)は、日本国内および海外における最新のセキュリティ動向を分析した報告書「2020年 上半期セキュリティラウンドアップ: ランサムウェアの新たな戦略『遠隔侵入』と『情報暴露』」を本日公開したことをお知らせします。

2020年上半期(1~6月)脅威動向ハイライト

1.フィッシングサイトへ誘導された国内の利用者は約297万人

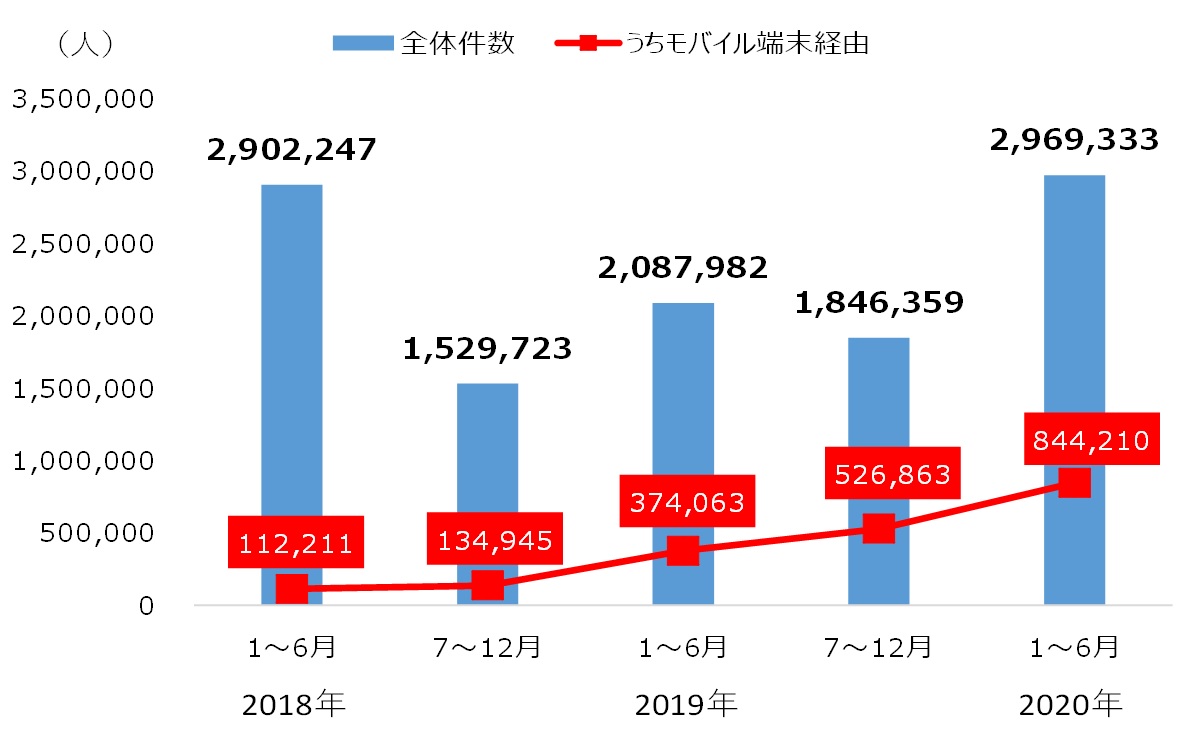

2020年上半期は、フィッシングサイトへ誘導された国内の利用者は約297万人となりました。これは前期比1.6倍(2019年7~12月:約185万人→2020年1~6月:約297万人)となり、当社の2016年の観測以来過去最大となりました(グラフ1。以前は、2018年1~6月の約290万人が最大)。また、スマートフォンなどのモバイル端末でフィッシングサイトへ誘導される利用者数も増加しました(グラフ1。2019年7~12月:約53万人→2020年1~6月:約84万人)。これは、新型コロナウイルス感染拡大を受けた新しい生活様式が人々に普及し、オンラインでの消費行動をとる機会が増え、PCやスマートフォンなどのインターネット端末を利用する場面が増えたことが、増加の背景にあると推測されます。

実際の手口では、主にクレジットカードやネットバンキングのアカウント情報(ID・パスワード)といった認証情報(クレデンシャル)の窃取を目的とした個人利用者を狙う攻撃に加え、法人で利用されているMicrosoft 365のようなクラウドサービス、Zoom、Webex、Microsoft Teamsのようなオンライン会議サービスの認証情報を狙うフィッシング攻撃も確認しています。法人ではこれらのサービスの認証情報を、SSO(シングルサインオン)として利用し、社内ネットワークの認証情報と同一なこともあるため、法人の組織ネットワークへの侵入に繋がるリスクが懸念されます。テレワーク環境の整備が急がれている中、法人組織としては、テレワーク環境を前提としたセキュリティ対策の実施や従業員への注意喚起が重要です。

●グラフ1:フィッシングサイトに誘導された国内利用者数推移※1

※1 トレンドマイクロによる調査(2020年8月)。

2. 新型コロナウイルスに便乗するサイバー犯罪の横行とテレワークの弱点に付け込む脅威の増加

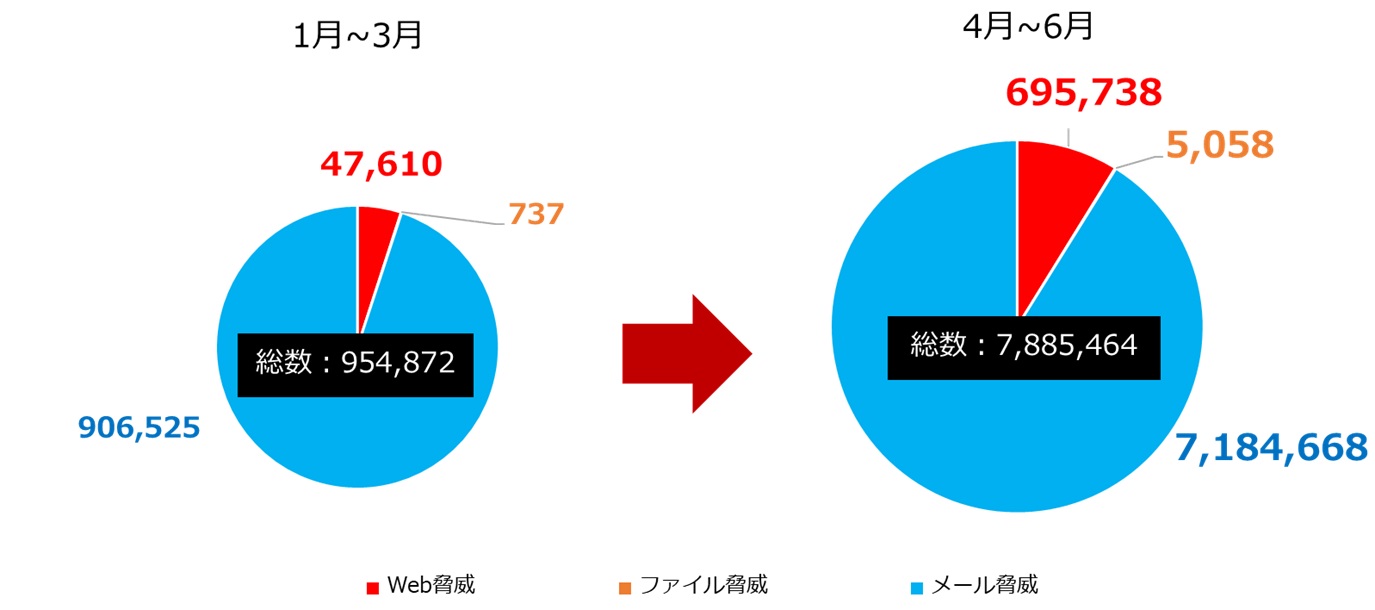

サイバー犯罪者は、新型コロナウイルスの感染拡大に伴う人々の恐怖や不安といった心理的な弱点を利用する攻撃(ソーシャルエンジニアリング)を拡大しています。例えば、新型コロナウイルス関連の不正サイトへの誘導数は、1~3月と4~6月を比較すると約14.6倍に増加(1~3月:4万7,610件→4~6月:69万5,738件)したほか、新型コロナウイルス関連マルウェアの検出台数は、約6.9倍に増加しました(1~3月:737件→4~6月:5,058件)。加えて、メール脅威の検出数においても、約7.9倍(1~3月:90万6,525件→4~6月:718万4,668件)と増加しています(グラフ2)。

実際の事例では、個人利用者を狙った攻撃として国内のマスク不足の際にマスク販売を謳う詐欺メールや10万円給付の情報に便乗した偽メールなどを確認しているほか、海外では法人を狙った新型コロナウイルス関連のトピックを悪用するビジネスメール詐欺も確認しています。

また、急激に移行が進んだテレワーク環境の弱点を狙う攻撃も確認しています。脆弱性の悪用に加えて認証突破などVPN※2システムに対する攻撃も存在します。5月に発表された国内大手IT企業の被害事例では、従業員のBYOD※3端末からVPNを通りVDI※4経由で社内サーバに不正アクセスがあったとされています。その他のテレワーク環境を狙った攻撃では、Zoomなどのオンライン会議サービス用のソフトウェアインストーラーに、マルウェアをバンドルして再配布する攻撃も確認しています。

今後も新型コロナウイルス関連のトピックスを悪用した攻撃手口は、継続・巧妙化することが懸念され、個人・法人ともに、利用している端末・システムへのセキュリティ製品の導入やパスワード管理・脆弱性対策を行うとともに、サイバー攻撃の手口を理解し、対策に反映することが重要です。

※2 Virtual Private Network:通信を暗号化し、安全な通信ルートを確保する技術。

※3 Bring Your Own Device:個人所有端末を業務で利用すること。

※4 Virtual Desktop Infrastructure:複数のデスクトップ環境をサーバ上の仮想環境に集約する技術。

●グラフ2:2020年1月~6月:COVID-19関連の脅威検出件数の推移(全世界)※5

※5 トレンドマイクロによる調査(2020年8月)。各数値は以下の数値を集計したもの。

・Web脅威:URLに「covid」、「covid-19」、「covid 19」、「ncov」、「coronavirus」を含む不正サイト等へのアクセスブロック件数(のべ件数)。

・ファイル脅威:ファイル名に「covid」、「covid-19」、「covid 19」、「ncov」、「coronavirus」を含むマルウェア等の検出台数。

・メール脅威:件名に「covid」、「covid-19」、「covid 19」、「ncov」、「coronavirus」を含む不正メール等のブロック件数。

3. 法人に被害を与える「情報暴露型」ランサムウェア攻撃が顕著化

ランサムウェアの全世界攻撃総数は低下しており(2019年1~6月:約4,618万件→2019年7~12月:約1,496万件→2020年1~6月:約1,459万件)、不特定多数を攻撃対象としたランサムウェア攻撃は減少傾向にあります。ただ一方で、国内法人からのランサムウェア被害報告件数は増加しており(2019年7~12月:17件→2020年1~6月:37件)、法人にターゲットを絞ったランサムウェア攻撃の影響を日本も受けていると言えます。

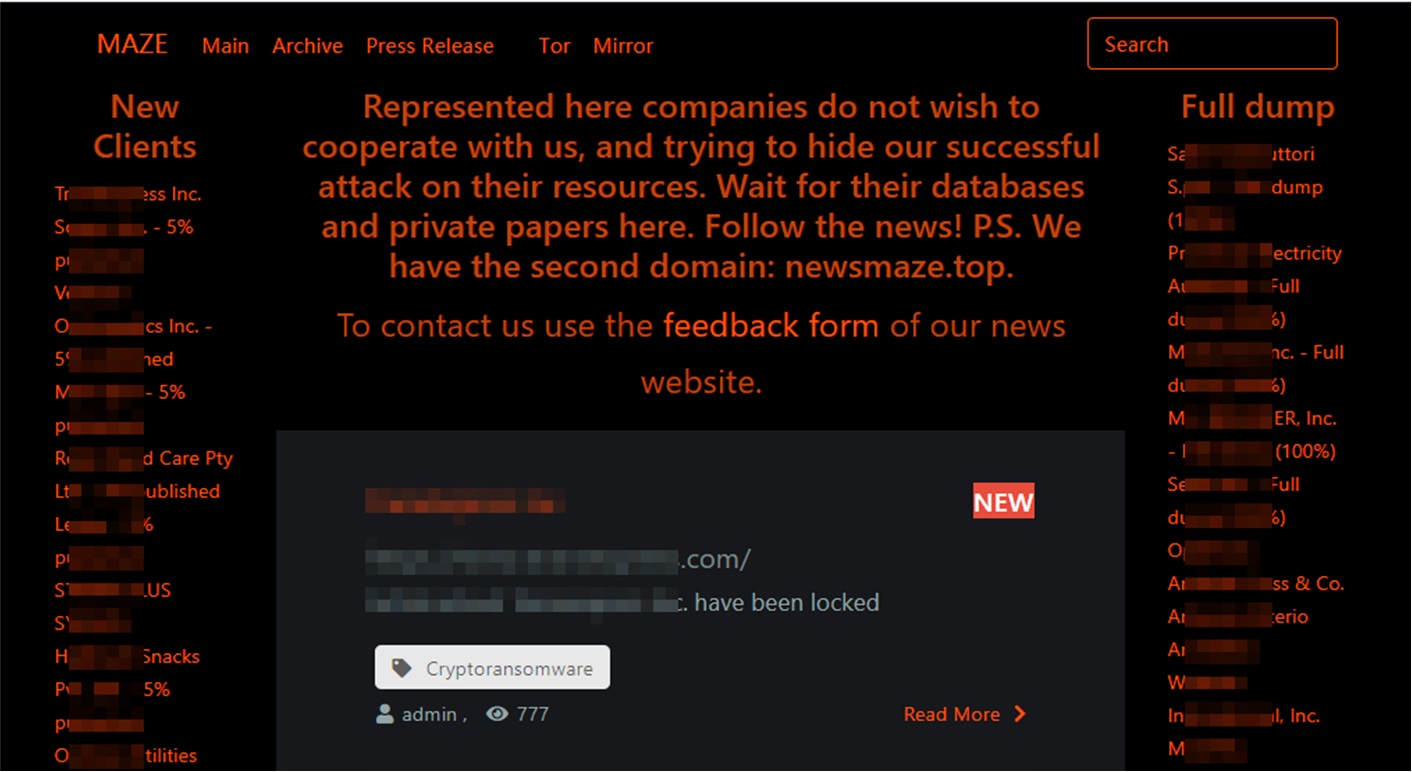

特に法人を狙うランサムウェア攻撃の中では、被害組織が身代金を払わない場合、窃取した情報を外部に暴露する「暴露型」が顕著化しています。(画面1。ランサムウェア名「MAZE(メイズ)」、「SODINOKIBI(ソディノキビ)/Revil(レビル)」、「Nefilim(ネフィリム)」、「DOPPELPAYMER(ドップルペイマー)」など)、日本企業でもこのランサムウェアに感染し、情報を暴露された事例が散見されています。暴露型のランサムウェア攻撃を行うサイバー攻撃者の中には、専用のアンダーグラウンドサイト上で、窃取した情報をオークション形式で販売を謳うなど、さらなる金銭獲得を狙うものが存在します。

当社が対応した国内の法人組織へのランサムウェア攻撃事例では、RDP※6やVPNを経由して社内ネットワークにRAT(遠隔操作ツール)を感染させ、攻撃の起点としていたケースを複数確認しています。ネットワーク内での内部活動により、最終的にはドメイン管理者権限の奪取やADサーバ※7を侵害してネットワーク内でランサムウェアの拡散が行われます。

法人組織としては、RDPやVPNなど外部公開しているサービスの洗い出しに加えて、認証強化(パスワード複雑化や多要素認証の導入など)、脆弱性の対策などが必要です。万が一の侵入リスクを鑑みて、社内システムの認証強化(管理者アカウントのパスワードの複雑化など)、ファイルのバックアップなども重要です。加えてサイバー攻撃者の内部活動を捉えるための社内ネットワークの監視体制の構築も有効です。

※6 Remote Desktop Protocol:コンピュータを遠隔操作するための技術。

※7 Active Directoryサーバ:主に法人組織で利用される、複数のWindows端末を一元的に管理する仕組みを備えたサーバ。

●画面1:ランサムウェア攻撃で窃取した情報を暴露するアンダーグラウンドサイト(MAZEのケース)

- 本リリースに記載された内容は2020年8月31日現在の情報をもとに作成されたものです。今後、内容の全部もしくは一部に変更が生じる可能性があります。

- TREND MICROは、トレンドマイクロ株式会社の登録商標です。各社の社名、製品名およびサービス名は、各社の商標または登録商標です。