- About Trend Micro

- プレスリリース

- トレンドマイクロ、「スマート工場に潜むセキュリティリスク実証実験レポート」を公開

トレンドマイクロ、「スマート工場に潜むセキュリティリスク実証実験レポート」を公開

~工場のスマート化に伴うサイバー攻撃で製造物損害、生産ライン停止のリスク~

2020年5月18日

トレンドマイクロ株式会社(本社:東京都渋谷区、代表取締役社長 兼 CEO:エバ・チェン 東証一部:4704、以下、トレンドマイクロ)は、スマート工場に潜むサイバー攻撃のリスクと生産活動に与える影響について、ミラノ工科大学と共同で行った研究結果をまとめた「スマート工場に潜むセキュリティリスク実証実験レポート」を本日公開したことをお知らせします。

本実証実験により、工場のスマート化に伴い発生し得るサイバー攻撃で製造物損害、生産ライン停止のセキュリティリスクがあることが分かりました。侵入経路となり得るスマート工場の機器・システムは、ユーザ企業の開発者や機器メーカ、SIerなど社内外の人・企業が関わります。これらに有効な対策を行うためには、業界全体のセキュリティレベルの向上が必須で、ユーザ企業とメーカ・SIerで、「ゼロトラスト」、「セキュリティバイデザイン」の考え方に基づく協力体制が必要です。

工場が目指す「生産性向上」と「不良率低下」をデジタル技術で大きく進歩させようとする工場のスマート化は、世界中で始まっています。しかしこの潮流は、一方でサイバー攻撃者にとって、工場内のデジタル資産という攻撃対象の増加と、外界とのネットワーク接続という侵入経路の増加を意味します。

そこで当社は、工場のスマート化を進めるユーザ企業や産業機器メーカ・SIerが考慮すべきセキュリティリスクを明らかにすることを目的に、インダストリー4.0関連の工学研究で実績のあるミラノ工科大学と共同で、実際の製造環境に対してサイバー攻撃を疑似的に行う実験・分析を2019年より行いました。

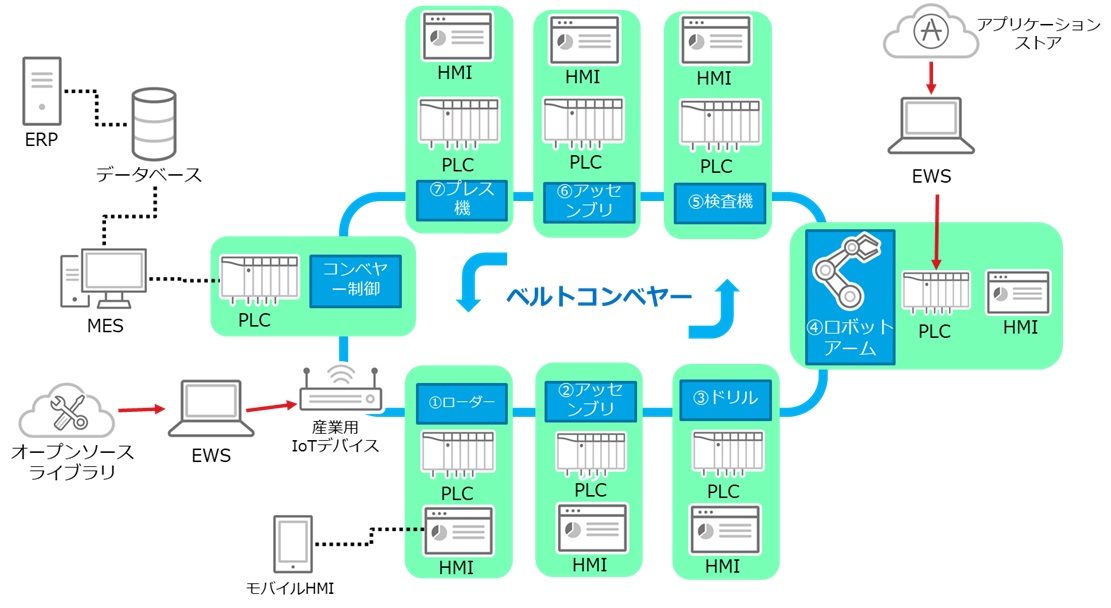

●写真1:本実証実験に用いた工場用のスマート製造装置(ミラノ工科大学構内の研究施設)

●図1:本実証実験の環境イメージ図(各機器は実際に市販されているものを設置)※1

※1 PLC(Programmable Logic Controller):ICS(Industrial Control System:産業制御システム)で使用される機械を制御するための装置。

HMI(Human Machine Interface):システム管理者やオペレーターがシステム全体の状況を確認したり、制御したりするためのインターフェース。

EWS(Engineering Workstation):PLCのプログラム開発やシステムおよび機器の構成・保守・診断を行うコンピュータ。

MES(Manufacturing Execution System):製造プロセスの状態の把握や管理、作業者への指示や支援などを行う情報システム。

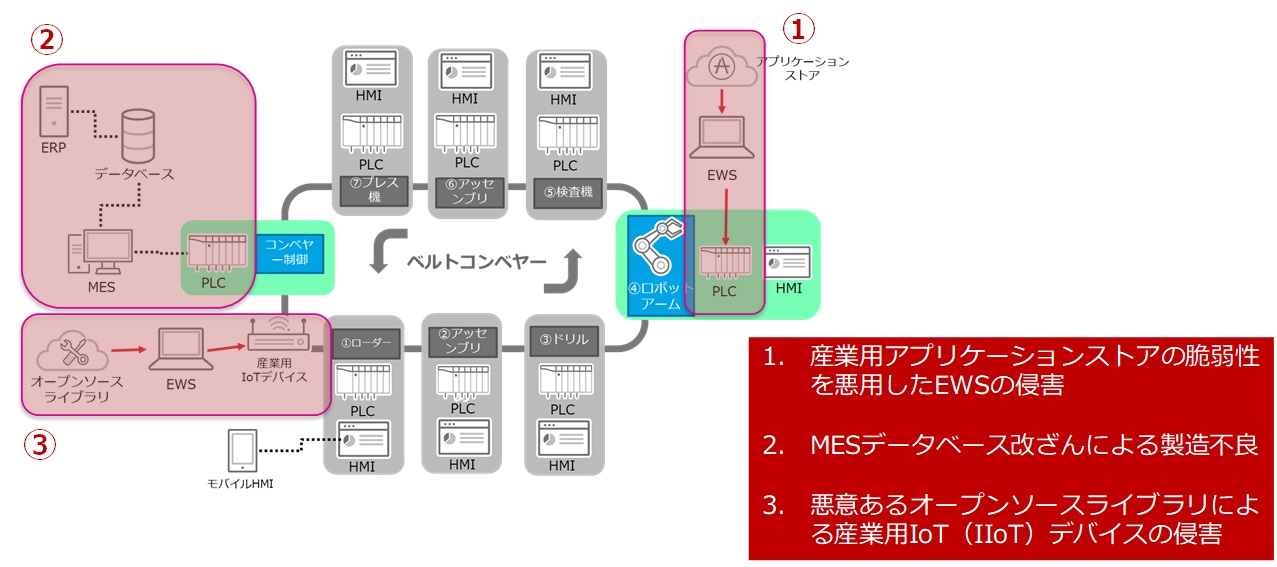

本実証実験で明らかになった主な侵入経路と被害は、以下の通りです。

1. 産業用のアプリケーションストアの脆弱性を悪用したEWSの侵害

EWS(Engineering Workstation)は、産業機器メーカが提供するアプリケーションストアからダウンロードしたプログラムを利用できます。複数の産業用のアプリケーションストアを検証した結果、産業用ロボット製造メーカABB社の産業用アプリケーションストアに、誰でもアプリケーションをアップロードでき、かつ未承認のアプリケーションをダウンロードできてしまう脆弱性を発見しました(当社が運営する脆弱性発見コミュニティZero Day Initiative経由で、メーカ側に通知し修正済み)。こうした脆弱性を悪用され、アプリケーションストアを経由してマルウェアをEWSに感染させられる危険性があります。また、別の産業用ロボットメーカのデジタルツイン※2作成ツールでは、アプリケーションレベルでの完全性チェック機能が存在しないため、デジタルツインのデータを改ざんできてしまうことも確認しました。結果的に、生産ラインの停止など、予期せぬ挙動につながる可能性があります。

※2 サイバー空間上に物理情報を再現しシュミレーションを行うためのシステム。

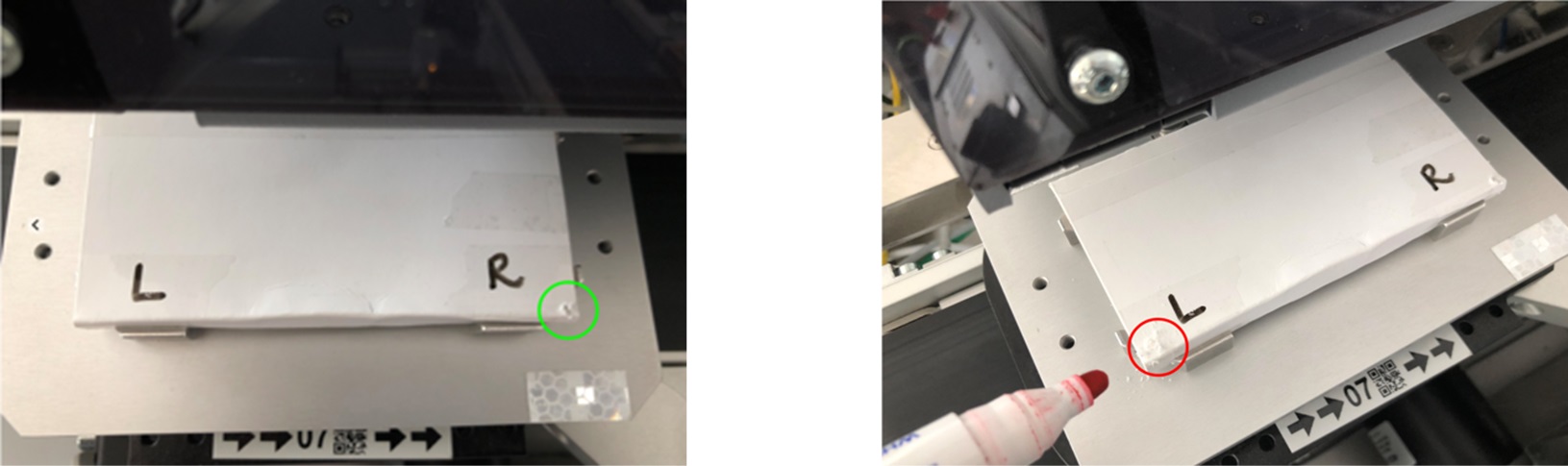

2.MESデータベースの改ざんによる製造不良

MES(Manufacturing Execution System:製造実行システム)は、生産プロセスの中で特に製造工程の実行管理を担っているシステムです。会社全体の資源を管理するERP(Enterprise Resources Planning)から生産計画に関するデータを受け取り、生産資源の把握と分配、製造工程の把握や管理、作業者への指示や支援などを行います。本実証実験では、ERPからMESデータベースに入力される値に関して、それが本当に正しいものかチェックする機能がないシステムがあることが分かりました。MESのデータベースの値を改ざんしたところ、製造物において本来想定していない場所にドリルが穴を開けました。さらに、範囲外の値を入力するとドリルは正常に作動せず、結果的に生産ラインが停止しました。

●写真2:MESデータベースの改ざんによる製造物の損害(左:改ざん前、右:改ざん後)

3.悪意あるオープンソースライブラリによる産業用IoTデバイスの侵害

EWSは、外部のオープンソースライブラリをダウンロードし、自社の産業用IoTデバイス上で稼働させるプログラムを開発することにも用いられます。オープンソースライブラリの特性上、誰でもプログラムをアップロード可能なため、マルウェアをアップロードし、EWSで開発される産業用IoTデバイス向けプログラムを汚染できることがわかりました。

今回の実験では、製造ラインの温度センサーとして稼働する産業用IoTデバイスで使用するライブラリの改ざんを行い、温度センサーのプログラムを汚染しました。その結果、温度の値が異常値を示したため警告が出され、結果的に製造ラインが止まる状況に至りました。

このようなライブラリの改ざんが実際に行われた場合、開発者側では、読み込む対象のライブラリの内容までは見えづらいため、開発上気づくことが難しいと言えます。

●図2:本実証実験で判明したリスクの高い侵入経路のイメージ図

<実験結果からの考察>

スマート工場のシステムやネットワークを構築する際には、工場の管理者だけではなく、社内開発者や産業機器メーカ、SIerなど多くの人・企業が関わっています。このため、工場のスマート化を進めるほど、使用されている機器やプログラムのソフトウェアサプライチェーンは複雑になり、サイバー攻撃の侵入経路も多様化する恐れがあります。スマート工場を安全なものにし、かつそれを維持するためには、業界全体のセキュリティレベルの向上が必須です。そのためには、ユーザ企業はあらゆる工場への侵入経路を疑い、侵入前提のセキュリティ対策を行う「ゼロトラスト」のコンセプトを、メーカやSIerは安全なものを作る・安全なものを提供する「セキュリティバイデザイン」のコンセプトに基づき、セキュリティ対策のための協力体制を構築することが必要です。

- 本リリースに記載された内容は2020年5月18日現在の情報をもとに作成されたものです。今後、内容の全部もしくは一部に変更が生じる可能性があります。

- TREND MICROおよびZERO DAY INITIATIVEは、トレンドマイクロ株式会社の登録商標です。各社の社名、製品名およびサービス名は、各社の商標または登録商標です。