- 脅威解説

- ビジネスプロセス詐欺(BPC)

ビジネスプロセス詐欺(BPC)

概要

「ビジネスプロセス詐欺(BPC)」について

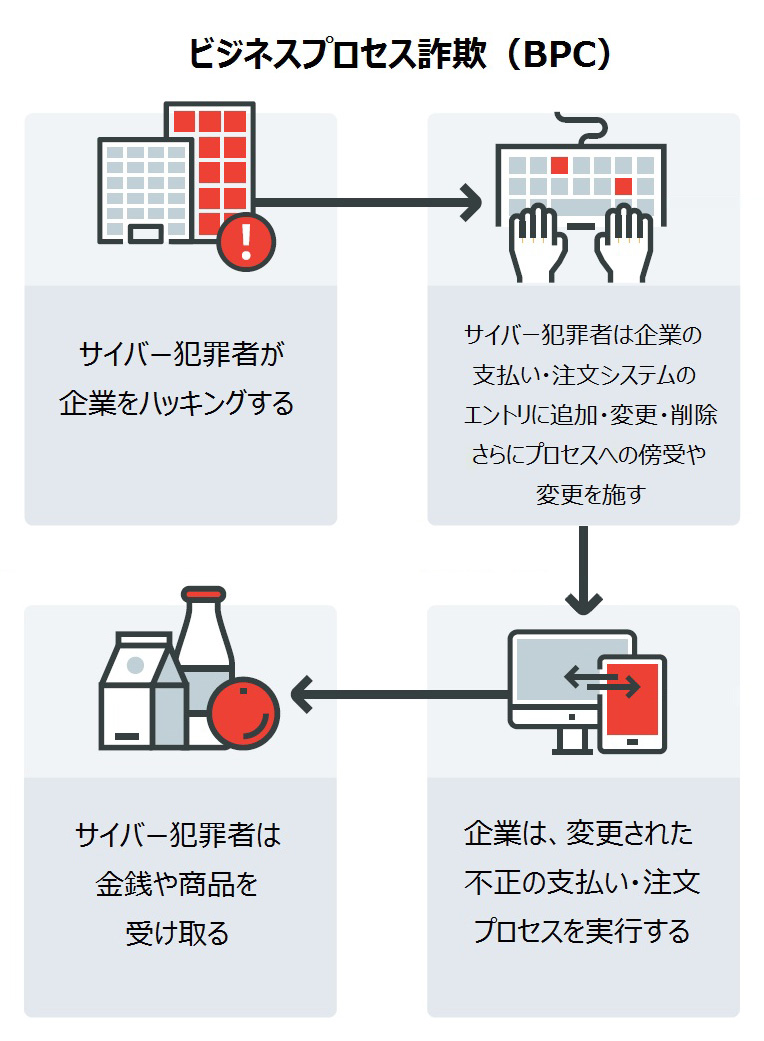

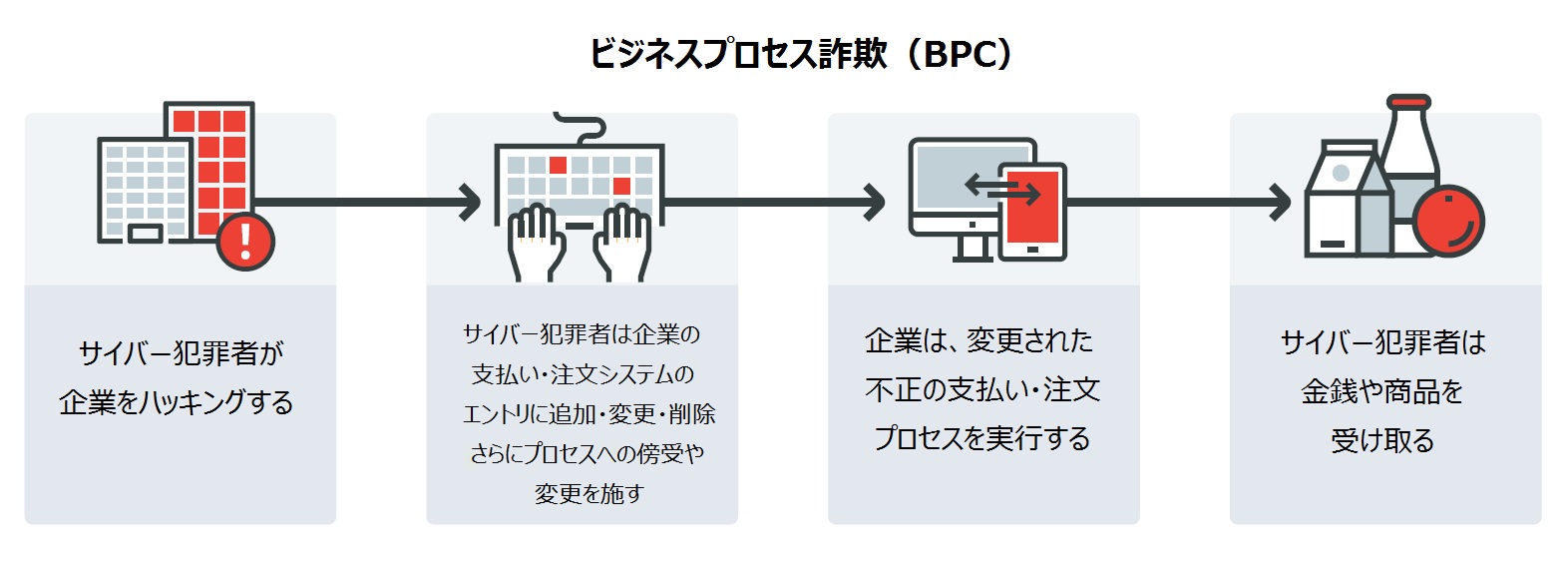

ビジネスプロセス詐欺(以下、「BPC」)とは、サイバー犯罪者が標的企業に侵入し、業務プロセス、システム、オペレーション等の欠陥や盲点を見つけ、全く気づかれない形で業務プロセス等の一部を改変し、金銭や商品、情報等を窃取する攻撃の総称です。このため、サイバー犯罪者が金銭や商品、情報等を窃取しても、被害者側からは通常どおりに業務が遂行されたようにしか見えないのが特徴です。

攻撃の手口

サイバー犯罪者は、標的にした企業に侵入して情報を探索します。こうして一定期間、諜報活動や通信監視等を継続し、企業内の仕組み等を理解しながら業務プロセスに何か欠陥や盲点がないか確認します。欠陥や盲点を探しあてた後、サイバー犯罪者は、それらを改ざんして特定のツール等を設置します。こうした一連の攻撃は気づかれない形で実行され、改ざんされた業務プロセスによってサイバー犯罪者は金銭的利益を得ます。通常はこうした業務プロセスの改ざんに気づくことはなく、被害者からは業務プロセスが通常どおり遂行されたようにしか見えません。

サイバー犯罪者が標的企業の業務プロセスに精通するには、検知されないまま長期間潜伏する必要があります。トレンドマイクロの調査によると、標的型攻撃事例では最初の侵入から発覚までの平均潜伏期間は153日に及び、発覚まで5ヶ月間以上も費やしています。これは、サイバー犯罪者が業務プロセスの欠陥や盲点を見つけて改ざんを施すには十分な時間です。

BPCの特徴

事前調査に時間をかけて標的を絞り込む点でBPCは、標的型攻撃に似ています。攻撃者は、特定の標的を選び、大きな利益を求めて一定の時間とリソースを投入します。ただし、二つの脅威には顕著な差異も存在します。標的型サイバー攻撃は、主に政府系や軍関係の機関を狙った情報収集や諜報活動に利用されるのに対し、BPCは金銭目的で主に企業を標的にします。また、標的型攻撃の場合、必ずしも業務プロセスが改ざんされるわけではなく、通常は標的企業のネットワークに潜んで情報送出に注力します。

「ビジネスメール詐欺(Business Email Compromise、BEC)」も企業に侵入して送金により利益を得る点でBPCと似ていますが、この場合、送金の業務プロセスではなく社員を標的にします。また、BECでも標的企業の業務メールを盗み見るといった事前調査が実施されます。

影響と被害

金融取引関係の業務プロセスを改ざんし、偽の送金リクエストを処理させることで多額の不正送金の被害が発生します。

また、商品の発注システム等を狙い、送金先を改ざんしたり、商品提供側に侵入して支払い先を自分たちの口座に変更したりすることで不正送金の被害が発生します。

対策と予防

規模業種に関係なくすべての企業がBPC攻撃の標的となる可能性があります。どの企業も、それぞれのビジネスに応じた業務プロセスをとっています。そのため、BPC対策では各業務プロセスに応じた対応が必要となります。

組織的対策

- 既存の業務ポリシーに問題がないか定期的な見直しを実施する。その際、各種業務プロセスに想定外の処理が発生していないか分析し、業務全般に問題がないか監視する。

- 自社ネットワークの全体像を正しく把握し、正規オペレーション上に発生し得る異常や不審活動を判別できるようにする。

- ベンダーやサプライヤー等の間の取引プロセスが狙われる危険性があるため、委託先ベンダーも対象に含めたリスクアセスメントを実施する。

- 組織内のセキュリティ意識を醸成し、従業員が順守すべき内容についてセキュリティ教育を実施する。

- 従業員向けの抜き打ちテストや業務プロセスのセキュリティに関する訓練の実施を検討する。

- 従業員が扱う情報の範囲や責任の所在を明確化し、ソーシャルエンジニアリング手法に関する啓蒙活動を実施する。

技術的対策

- 重要システムに関しては、ファイル変更監視やセーフリストによるアプリケーションコントロール等の導入を検討する。

- 不正プログラムや関連ツールの侵入から社内ネットワークを保護するセキュリティ対策を講じる。

トレンドマイクロのソリューション

| 予防と対策 | トレンドマイクロのソリューション |

|---|---|

| 基本対策:エンドポイントへのウイルス対策製品の導入 | 「ウイルスバスター™ コーポレートエディション」、「ウイルスバスター™ ビジネスセキュリティサービス」などのエンドポイント製品の導入

|

| BPC対策:入口・出口・内部対策製品の導入 | 「Deep Discovery™ファミリー」の製品を導入

|

仮想化・クラウド・物理環境にまたがった脅威の侵入阻止: |

|

ネットワークセキュリティ対策製品: |

|

BPC攻撃等で利用される最新のメール攻撃手法に対応した弊社サンドボックス製品との連携: |

|

制御システム・組込機器などの特定用途端末、クローズド環境にある端末、レガシーOS搭載端末の保護: |

新たなサイバー犯罪「ビジネスプロセス詐欺(BPC)」の脅威