- About Trend Micro

- プレスリリース

- 「国内標的型攻撃分析レポート 2019年版」を公開

「国内標的型攻撃分析レポート 2019年版」を公開

~商用や標的組織で使われる正規ツールを悪用する「環境寄生型」攻撃が継続~

2019年8月8日

トレンドマイクロ株式会社(本社:東京都渋谷区、代表取締役社長 兼 CEO:エバ・チェン 東証一部:4704、以下、トレンドマイクロ)は、2018年(1~12月)の国内における標的型攻撃を分析したレポート「国内標的型攻撃分析レポート 2019年版:正規を利用した隠蔽が進む」を、本日公開することをお知らせします。

「国内標的型攻撃分析レポート 2019年版」サマリ

1. 侵入から内部活動に至る全てのプロセスで「正規」ツール、サービスを悪用

2018年の標的型攻撃は、侵入から内部活動に至るサイバー犯罪者が標的の組織に攻撃を行う全てのプロセスにおいて「正規」ツールを悪用する「環境寄生型(Living Off the Land)」と呼ばれる手口が顕著となりました。

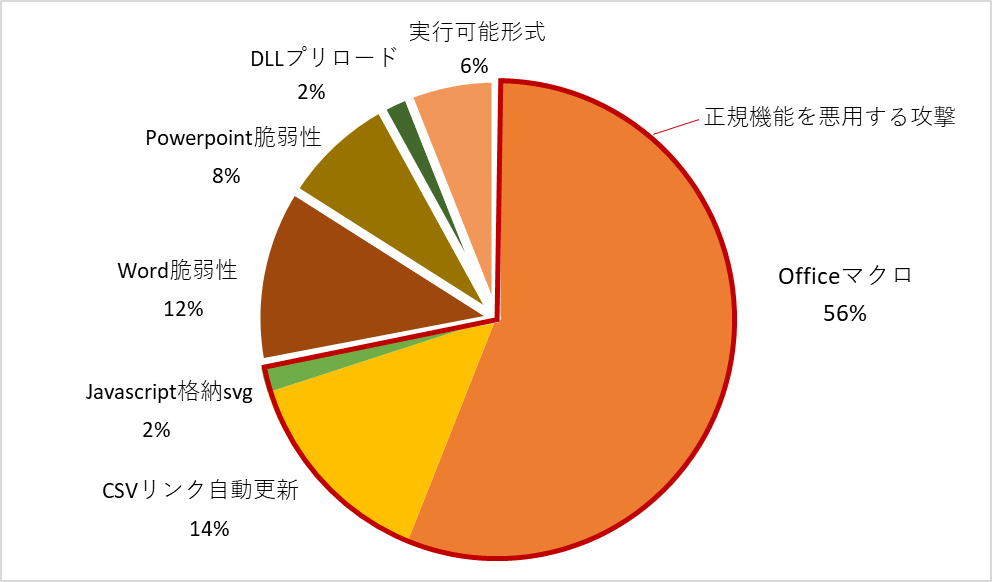

標的組織への侵入は、主に標的組織の従業員へ送付される標的型メールにより行われます。2018年は標的型メールの7割がイベントの開催案内、寄稿原稿の校正確認など受信者の業務と直接関連がある内容を含んだものでした。また、標的型メールに添付されるファイルは、exeなどの実行形式、OSやアプリケーションの脆弱性の悪用、WordやExcelなどの正規機能を悪用する3つのタイプに分類できますが、WordやExcelなどで使われるDynamic Data Exchange (DDE)機能などの正規機能を悪用する攻撃が72%※1でした。

※1 トレンドマイクロが2018年に解析依頼を受けた標的型メールの添付ファイルのうち50サンプルを抽出して分析。

図1:標的型メールの添付ファイルと攻撃手法(N=50)

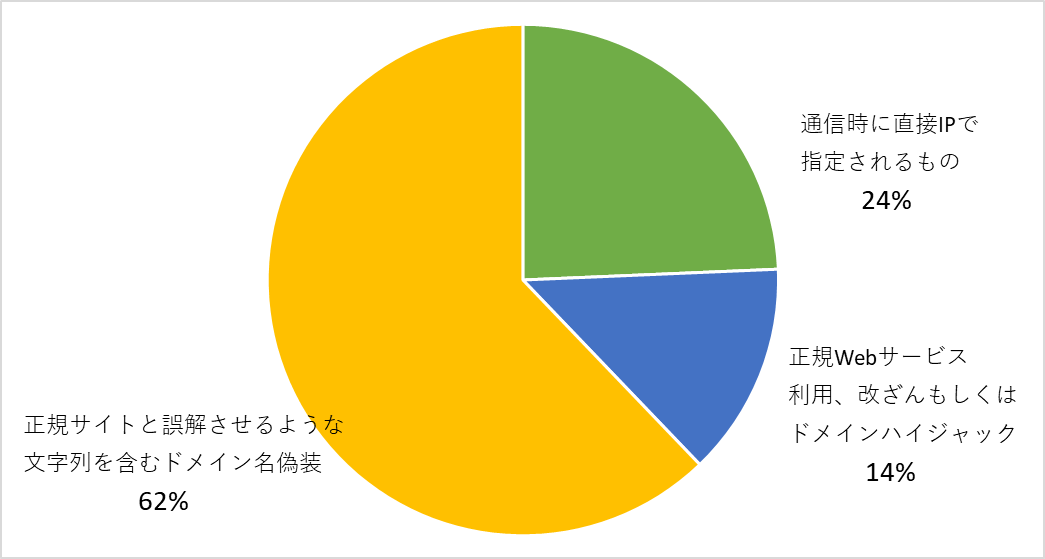

サイバー犯罪者は、標的組織に侵入する際、端末を制御するために遠隔操作ツール(Remote Access Tool:RAT)を用います。端末を操作するための遠隔操作サーバは、6割以上※2が国内の企業や組織、クラウドサービスなど一般のサービスに模した文字列を含むドメインが使用されました。

※2 2018年に遠隔操作サーバとの通信を確認した遠隔操作ツール37件を分析。

図2:遠隔操作ツールの通信先の傾向(N=37)

標的組織内での内部活動においては不正プログラムの使用を控えて正規のツールを悪用し、侵入を隠蔽する手法が2018年も継続しました。具体的には、商用ツール「Cobalt Strike」やオープンソースの遠隔操作ツール「QuasarRAT」などが使われました。これらのツールは不正なツールではないため、セキュリティ製品による検出や監視の目を免れるために使用していることが伺えます。また、これらの商用ツールやオープンソースの遠隔操作ツールを実行する際にも、活動を隠蔽するために標的組織で使われる「PowerShell.exe」や「mshta.exe」といった正規プロセスを悪用し、ツールを実行した痕跡を残さない「ファイルレス活動」も行われています。

システム担当者は、正規の遠隔操作ツールのログを検知した場合、その利用者と利用されている時間などを基に正当性を確認することが重要です。また、ネットワーク上の振る舞いで検知が難しいファイルレス活動は、エンドポイント内で実行されたプロセスを保存し、調査できる仕組みを講じることが有効です。

2. 法人組織の5社に1社で標的型攻撃における遠隔操作ツールの疑いを検出

当社がネットワーク監視を行っている法人組織の21.0%※3で標的型攻撃で使われる遠隔操作ツールによる遠隔操作サーバへの通信の疑いを示す検出を確認しました。サイバー犯罪者が既に法人組織で標的型攻撃による内部活動を行っており、組織の機密情報を外部に持ち出しているリスクがあることを示します。

※3 法人組織100社を抽出し、2018年の標的型攻撃による被害を調査

- 本リリースは、2019年8月8日現在の情報をもとに作成されたものです。今後、内容の全部もしくは一部に変更が生じる可能性があります。

- TREND MICROは、トレンドマイクロ株式会社の登録商標です。各社の社名、製品名およびサービス名は、各社の商標または登録商標です。