Datensicherheit ist der Satz von Richtlinien, Technologien und Kontrollen, die sensible Daten vor unbefugtem Zugriff, Änderung, Verlust oder Diebstahl schützen, unabhängig davon, wo sich diese Daten befinden oder bewegen.

Inhalt

Was ist Datensicherheit?

Einfach ausgedrückt bedeutet Datensicherheit, Geschäfts- und persönliche Informationen vertraulich, genau und nur für autorisierte Benutzer verfügbar zu halten.

Moderne Datensicherheit geht jedoch über das Sperren eines Systems oder Kanals hinaus. Es geht darum zu verstehen, welche Daten Sie haben, wo sie sich befinden, wer sie verwendet und wie sie in verschiedenen Umgebungen offengelegt werden könnten.

Eine vollständige Datensicherheitsstrategie zielt typischerweise darauf ab:

- Unbefugten Zugriff und Exfiltration zu verhindern

- Missbrauch oder anomale Aktivitäten schnell zu erkennen

- Die Auswirkungen von Vorfällen wie Datenverletzungen oder Datenlecks zu begrenzen

- Die Einhaltung von Vorschriften und vertraglichen Verpflichtungen zu unterstützen

Traditionelle Data Loss Prevention (DLP)-Tools konzentrierten sich hauptsächlich darauf, offensichtliche ausgehende Übertragungen zu blockieren. Heutzutage müssen moderne Datensicherheitssysteme mit der Cloud, der Fernarbeit und der KI-Nutzung Schritt halten, bei denen Daten über viele Anwendungen und Identitäten fließen.

Warum Datensicherheit heute wichtig ist

Wenn man sich die gesamte Telemetrie im Cyber Risk Report 2025 von Trend Micro ansieht, sticht ein Thema hervor: Angreifer gehen dorthin, wo die Daten sind.

Diese Forschung zeigt auch, dass der durchschnittliche Cyber Risk Index (CRI) in Unternehmen auch nach einem Jahr stetiger Verbesserungen immer noch fest im Bereich „mittleres Risiko“ liegt, was bedeutet, dass die meisten Organisationen genügend unbehandelte Schwachstellen aufweisen, um attraktive Ziele zu sein. Während Europa den größten Rückgang des Risikos verzeichnete (begünstigt durch Vorschriften wie DORA und das Cyber Resilience Act), bleibt der regionale CRI auf einem Niveau, bei dem datenkompromittierende Angriffe wahrscheinlich sind, wenn die Expositionen nicht aktiv verwaltet werden.

Top 10 riskante Ereignisse insgesamt

1.

Riskanter Zugriff auf Cloud-App

2.

Veraltetes Microsoft Entra ID-Konto

3.

Sandbox erkannte E-Mail-Bedrohung

4.

On-Premises-AD-Konto mit schwacher Anmelde-Sicherheitsrichtlinie – Passwortablauf deaktiviert

5.

Erweiterter Spam-Schutz – Richtlinienverstoß

6.

Datenverlustprävention – E-Mail-Verstoß

7.

Microsoft Entra ID-Konto mit schwacher Anmelde-Sicherheitsrichtlinie – MFA deaktiviert

8.

Microsoft Entra ID-Konto mit schwacher Anmelde-Sicherheitsrichtlinie – Passwortablauf deaktiviert

9.

Veraltetes On-Premises-AD-Konto

10.

On-Premises-AD-Konto mit schwacher Anmelde-Sicherheitsrichtlinie – Passwort nicht erforderlich

(Sortiert nach den meisten Erkennungen, Februar 2024 – Dezember 2024)

Wenn man die wichtigsten riskanten Ereignisse aufschlüsselt, geht es immer darum, wo Geschäftsdaten jetzt leben und sich bewegen:

- Riskanter Zugriff auf Cloud-Anwendungen ist das am häufigsten erkannte riskante Ereignis in Unternehmensumgebungen, getrieben durch die schnelle Einführung von SaaS und inkonsistente Benutzerschulungen. Das bedeutet, dass sensible Daten routinemäßig durch Apps und Dienste fließen, die Sicherheitsteams nicht vollständig kontrollieren.

- Das E-Mail-Risiko steigt, nicht fällt. Trend Vision One™ Email and Collaboration Protection blockierte 2024 57 Millionen hochriskante E-Mail-Bedrohungen, ein Anstieg von 27 % gegenüber 45 Millionen im Jahr 2023, was unterstreicht, wie Phishing, BEC und bösartige Anhänge weiterhin ein primärer Weg in datensichere Systeme sind.

- Cloud-Fehlkonfigurationen sind eine anhaltende Schwachstelle, wobei nicht konforme Zugriffskontrollen und schwache Sicherheitseinstellungen in Diensten wie Amazon S3 und GCP Datenspeicher weit offener machen als beabsichtigt.

- Heim- und Fernnetzwerke sind ebenfalls anfällig. Die Heimnetzwerk-Telemetrie von Trend zeigt immer noch Brute-Force-Anmeldungen und lange gepatchte IoT-Schwachstellen, die auf Geräten ausgenutzt werden, die für die Fernarbeit verwendet werden, und neue Wege zu Unternehmensdaten außerhalb des traditionellen Perimeters schaffen.

Gleichzeitig zeigt die Forschungsanalyse von Trend Micro zu Datensicherheitsfunktionen, dass traditionelle, kanalzentrierte DLP einfach nicht mithalten kann. Es hat Schwierigkeiten, Insiderbewegungen zwischen genehmigten und nicht genehmigten Tools, sensible Daten, die in SaaS- oder AI/ML-Datensätzen gespeichert sind, und mehrkanalige Exfiltrationskampagnen, die E-Mail-, Cloud- und Endpunktaktivitäten kombinieren, zu erkennen.

Im Wesentlichen operieren die meisten Organisationen jetzt in einem Zustand, in dem Angreifer mehrere, bewährte Wege zu sensiblen Daten über eine wachsende Angriffsfläche hinweg haben. Moderne Datensicherheit ist daher besonders wichtig für Unternehmen, denn ohne sie werden diese alltäglichen Expositionen weiterhin zu echten Datenverletzungen, regulatorischem Druck und direkten Geschäftsauswirkungen führen.

Datensicherheit im modernen Computing

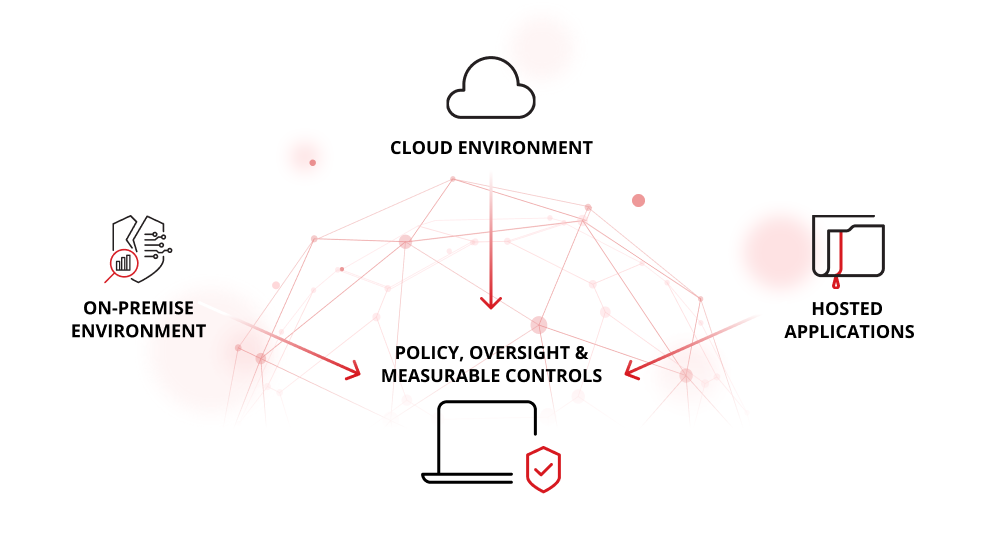

In einer Welt des verteilten Computing umfassen Unternehmensoperationen lokale Systeme, mehrere Cloud-Umgebungen und Services, die „as a Service“ bereitgestellt werden. Datensicherheit muss daher den Schutz sensibler Daten über das gesamte Spektrum von Umgebungen hinweg berücksichtigen. Risikoinformierte Unternehmen erkennen, dass der Schutz von Daten nicht nur eine Frage von Firewalls ist, sondern von einheitlichen Richtlinien, Aufsicht und messbaren Kontrollen.

Das National Institute of Standards and Technology (NIST) definiert den Informationslebenszyklus als Phasen, einschließlich Erstellung, Verarbeitung, Verwendung, Speicherung und Disposition, ein Modell, das moderne Datensicherheitsstrategien unterstützt (NIST, 2016). Die gleiche Studie zeigt, dass das Wissen darüber, wie Daten fließen und wo Kontrollen angewendet werden, für einen effektiven Schutz von grundlegender Bedeutung ist.

Regierungen schätzen die wirtschaftlichen Auswirkungen bösartiger Cyberaktivitäten auf 57 Milliarden US-Dollar bis 109 Milliarden US-Dollar in einem einzigen Jahr und unterstreichen, wie wichtig es für Führungskräfte ist, Datensicherheit als Unternehmensrisiko zu betrachten, nicht nur als IT-Problem (White House, 2018).

8 Wichtige Komponenten der Datensicherheit

Datensicherheit wird am besten als eine Reihe miteinander verbundener Komponenten betrachtet, die jeweils einen Teil der Frage beantworten: Welche Daten haben wir, wo befinden sie sich, wer verwendet sie und wie reduzieren wir das Risiko?

1. Datenentdeckung und Klassifizierung

Datenentdeckung und Klassifizierung beseitigen das Rätselraten beim Datenschutz. Automatisierte Erkennung identifiziert sensible Daten – wie persönliche Informationen, Zahlungsdaten, Gesundheitsdaten und vertrauliches geistiges Eigentum – über Endpunkte, Server, Datenbanken, SaaS und Cloud-Speicher hinweg.

Die Klassifizierung wendet dann konsistente Labels an (zum Beispiel öffentlich, intern, vertraulich, hochvertraulich), sodass Zugriffskontrollen und Richtlinien basierend auf der geschäftlichen Kritikalität und den regulatorischen Verpflichtungen angewendet werden können.

Ohne zuverlässige Entdeckung und Klassifizierung arbeiten die meisten anderen Investitionen in die Datensicherheit blind.

2. Dateninventar und Datenherkunft

Ein Dateninventar ist die strukturierte Aufzeichnung von Schlüsseldatensätzen, einschließlich ihres Standorts, ihres Eigentümers und der Systeme und Dienste, die sie verwenden. Die Datenherkunft verfolgt, wie sich diese Datensätze im Laufe der Zeit bewegen, transformieren und darauf zugegriffen wird.

Sowohl Inventar als auch Herkunft sind entscheidend für die Rekonstruktion von Vorfällen und den Nachweis, dass geeignete Kontrollen vorhanden waren. Diese Kombination ermöglicht es Teams, Fragen wie folgende zu beantworten:

- Welche Anwendungen und Dienste verarbeiten Kundendaten?

- Welche Systeme und Benutzer waren an einem bestimmten Vorfall beteiligt?

- Was sind die nachgelagerten Auswirkungen, wenn ein SaaS-Tool oder AI-Dienst kompromittiert wird?

3. Zugriffskontrolle und Identitätssicherheit

Für die meisten Angriffe ist das Kompromittieren einer Identität der schnellste Weg zu Daten. Daher stehen Zugriffskontrolle und Identitätssicherheit im Zentrum des Datenschutzes.

Effektive Praktiken umfassen:

- Durchsetzung von minimalem Zugriff auf sensible Datensätze

- Anwendung von Multi-Faktor-Authentifizierung und bedingtem Zugriff für risikoreiche Aktionen

- Überwachung ungewöhnlicher Zugriffsmuster, insbesondere für privilegierte und Dienstkonten

Schwache Identitätskontrollen umgehen effektiv viele andere Verteidigungen. Im Gegensatz dazu verhindert eine robuste Identitätssicherheit einen erheblichen Teil potenzieller Datenvorfälle, bevor sie beginnen.

4. Data Loss Prevention und Inhaltsinspektion

Data Loss Prevention (DLP) und Inhaltsinspektionstools untersuchen den Inhalt und Kontext von Datenbewegungen – zum Beispiel E-Mails, Datei-Uploads und Endpunktübertragungen – und wenden Regeln an wie:

- Blockierung ausgehender E-Mails, die unverschlüsselte Finanz- oder Gesundheitsdaten enthalten

- Verschlüsselung von Nachrichten, die bestimmte Kennungen oder Klassifikationslabels enthalten

- Warnung von Benutzern, wenn sie versuchen, große Datensätze an persönliche Konten oder nicht genehmigte Tools zu senden

Da traditionelle, isolierte DLP für moderne, mehrkanalige Exfiltrationspfade blind sein kann, muss DLP jetzt in eine breitere Datensicherheitsarchitektur integriert werden.

5. Data security posture management (DSPM)

Data Security Posture Management (DSPM) bringt eine kontinuierliche Bewertungsmentalität für Daten in Cloud- und Hybridumgebungen. DSPM-Tools:

- Entdecken und klassifizieren sensible Daten über Cloud-Dienste hinweg

- Identifizieren Fehlkonfigurationen, übermäßige Berechtigungen und riskante Freigaben

- Kartieren wahrscheinliche Angriffspfade von internet-exponierten Assets zu hoch wertvollen Datenspeichern

DSPM ist entscheidend, um zu verstehen, welche Cloud-Datenexpositionen ein erhebliches Geschäftsrisiko darstellen, anstatt alle Konfigurationsfunde gleich zu behandeln.

6. Verschlüsselung und Tokenisierung

Verschlüsselung und Tokenisierung sind wichtige Schutzmaßnahmen, wenn präventive Kontrollen versagen:

- Verschlüsselung im Ruhezustand und während der Übertragung schützt Daten, wenn Server, Backups oder Geräte kompromittiert werden.

- Tokenisierung und Anonymisierung reduzieren die Verwendung echter Kennungen in Umgebungen wie Testen, Analysen und KI-Training.

Diese Kontrollen beeinflussen erheblich, wie Regulierungsbehörden und Gerichte Vorfälle betrachten. Ein Vorfall, bei dem ordnungsgemäß verschlüsselte oder pseudonymisierte Daten betroffen sind, wird oft anders behandelt als einer, bei dem Rohdaten offengelegt werden.

7. Überwachung, Erkennung und Reaktion

Moderne Datensicherheit erfordert die Fähigkeit, verdächtige Datenaktivitäten zu erkennen und darauf zu reagieren, einschließlich:

- Ungewöhnliche Downloadvolumen oder Exporte aus Aufzeichnungssystemen

- Zugriff von unerwarteten Standorten oder Geräten

- Anomales Verhalten privilegierter Konten oder Dienstidentitäten

Beispielsweise integriert Trend Vision One™ Datensicherheitstelemetrie mit erweiterter Erkennung und Reaktion (XDR), sodass Analysten Datenbewegungen mit Endpunkt-, Netzwerk-, E-Mail- und Cloud-Ereignissen korrelieren und von einer einzigen Plattform aus reagieren können.

8. Governance, Datensicherheitspolitiken und Compliance

Governance und Compliance stellen sicher, dass die Datensicherheit mit den Geschäftsanforderungen und regulatorischen Anforderungen übereinstimmt. Dies umfasst:

- Datenverantwortung und -haftung

- Richtlinienrahmen und Standards

- Risikobewertungen, Audits und Berichterstattung

Hierbei stimmen Sicherheits-, Datenschutz-, Rechts- und Geschäftsinteressengruppen darüber überein, wie akzeptables Datenrisiko aussieht und wie es aufrechterhalten wird.

Bedrohungen und Angriffe auf die Datensicherheit

Während nicht jede Cyberbedrohung direkt auf Daten abzielt, sind die Angriffe, die den nachhaltigsten Schaden verursachen, fast immer mit Kompromittierung, Diebstahl oder Missbrauch von Informationen verbunden.

Datenverletzungen und unbefugter Datenzugriff

Eine Datenverletzung tritt auf, wenn Daten ohne Genehmigung zugegriffen, gestohlen oder offengelegt werden. Dies geschieht oft durch das Ausnutzen von Schwachstellen, schwachen Anmeldeinformationen oder Fehlkonfigurationen.

Die geschäftlichen Auswirkungen hängen stark von der Art der betroffenen Daten ab: Die Offenlegung von Kundenakten, Gesundheitsdaten oder Geschäftsgeheimnissen birgt andere Risikoprofile als anonymisierte Betriebsprotokolle.

Ransomware und doppelte Erpressung

Ransomware-Gruppen verwenden zunehmend doppelte Erpressungstaktiken, indem sie sensible Daten exfiltrieren, bevor sie Systeme verschlüsseln, und dann drohen, die Daten zu veröffentlichen oder zu verkaufen, wenn die Organisation nicht zahlt.

Das bedeutet:

- Robuste Backups allein sind unzureichend; Datendiebstahl steht im Mittelpunkt des Erpressungsmodells.

- Viele Ransomware-Vorfälle sind auch meldepflichtige Datenverletzungen mit entsprechenden rechtlichen und regulatorischen Verpflichtungen.

- Die Fähigkeit, zu begrenzen, welche Daten exfiltriert werden können – durch Segmentierung, minimalen Zugriff und Überwachung – ist entscheidend.

Datenlecks und versehentliche Insider-Bedrohungen

Ein Datenleck bezieht sich typischerweise auf die unbeabsichtigte Offenlegung oder Exposition von Daten, wie zum Beispiel:

- Senden einer sensiblen Tabelle an den falschen Empfänger

- Teilen von Clouddokumenten mit zu breitem Zugriff (zum Beispiel „jeder mit dem Link“)

- Hochladen interner Dokumente zu öffentlichen KI-Tools zur Unterstützung

Daten der ICO zeigen, dass unbeabsichtigte Offenlegungen zu den häufigsten Ursachen gemeldeter Vorfälle gehören, auch wenn sie weniger mediale Aufmerksamkeit erhalten als große Datenverletzungen.

Insider-Datendiebstahl und Schatten-IT

Böswillige Insider-Bedrohungen – oder Personen unter äußerem Druck – können absichtlich Daten exfiltrieren, indem sie:

- Nicht genehmigte Cloud-Speicher- oder Dateifreigabetools verwenden

- Persönliche E-Mail-Konten nutzen

- Screenshots oder externe Geräte verwenden

Schatten-IT, bei der Teams nicht genehmigte Anwendungen übernehmen, verstärkt dieses Risiko. Überwachung von Datenbewegungen, Einschränkung hochriskanter Kanäle und Durchsetzung klarer interner Konsequenzen für Missbrauch sind wichtige Maßnahmen.

Cloud-Fehlkonfigurationen und exponierte Speicher

Cloud-Fehlkonfigurationen sind ein Haupttreiber unbeabsichtigter Datenexpositionen. Häufige Szenarien umfassen:

- Öffentlich zugängliche Cloud-Speicher-Buckets

- Zu breite IAM-Rollen, die umfangreiche Lesezugriffe ermöglichen

- Test- oder Entwicklungsumgebungen, die mit Live-Produktionsdaten gefüllt sind

DSPM, kombiniert mit starken Cloud-Sicherheitspraktiken, hilft, diese Expositionen zu identifizieren und zu priorisieren, wobei die Behebung auf Fehlkonfigurationen fokussiert wird, die sensible Informationen offenlegen, anstatt alle Abweichungen gleich zu behandeln.

KI-gestützte Datenexfiltration und Modellmissbrauch

Da Organisationen KI-Assistenten und agentische KI einführen, fließen zunehmend sensible Daten in Eingabeaufforderungen, Gesprächsverläufe und Trainingsdatensätze. Von dort aus können Gegner:

- Versteckte Anweisungen in Dokumenten oder Webseiten einbetten, um Agenten zu manipulieren

- Agenten auslösen, um interne Dokumente oder Aufzeichnungen abzurufen und zu übermitteln

- Schwache Agenten-Sicherheitsvorkehrungen ausnutzen, um bestehende Zugriffskontrollen zu umgehen

Dies schafft neue Exfiltrationskanäle, die die traditionelle Überwachung möglicherweise noch nicht abdeckt, was es für Unternehmen entscheidend macht, ihre Cybersicherheitssysteme weiterzuentwickeln, um das KI-Risikomanagement einzubeziehen.

Lieferketten- und Drittparteidatenexposition

Partner, Lieferanten und Dienstleister halten oder verarbeiten oft Kopien Ihrer Daten. Die Kompromittierung dieser Drittparteien – einschließlich KI-, SaaS- oder Managed Service Provider – kann zu sekundären Datenverletzungen führen, die dennoch die Wahrnehmung Ihrer Organisation durch Kunden und Regulierungsbehörden beeinflussen.

Drittparteirisikobewertungen, vertragliche Sicherheitsanforderungen und laufende Überwachung sind daher zentral für die Datensicherheit.

Datensicherheit über verschiedene Umgebungen hinweg

Daten bewegen sich durch viele verschiedene Umgebungen, jede mit ihrem eigenen Risikoprofil. Ein moderner Ansatz wendet konsistente Prinzipien an, während die Kontrollen an den Kontext angepasst werden.

Datensicherheit in der Cloud

Cloud-Plattformen und SaaS-Dienste speichern heute große Mengen geschäftskritischer und persönlicher Daten. Effektive Datensicherheit in der Cloud erfordert:

- Umfassende Entdeckung und DSPM, um zu verstehen, wo sich sensible Daten befinden und wie sie exponiert sind

- Starke Identitätskontrollen und bedingten Zugriff für Cloud-Dienste

- Integration mit breiteren Cloud-Sicherheitskontrollen, einschließlich Konfigurationsmanagement und Workload-Schutz

Datensicherheit für E-Mail und Zusammenarbeit

E-Mail und Zusammenarbeitstools sind zentral für die Geschäftskommunikation und daher für Datenrisiken.

Wenn ein E-Mail-Konto kompromittiert wird, können Angreifer:

- Finanzkommunikation und Zahlungsdetails abfangen oder manipulieren

- Identitätsdokumente und persönliche Informationen für Betrug ernten

- Überzeugende Phishing-Nachrichten an Kunden und Partner senden, um die Kompromittierung zu erweitern

Viele meldepflichtige Vorfälle resultieren auch aus einfachen Fehlern: falsch adressierte E-Mails, falsch konfigurierte Verteilerlisten oder übermäßig geteilte Besprechungsaufzeichnungen.

Effektive E-Mail-Datensicherheit kombiniert:

- Benutzerzentrierte Kontrollen – Bewusstseinsschulungen, Schutzaufforderungen (z. B. Warnungen für externe Empfänger) und klare Handhabungsrichtlinien für sensible Anhänge

- Technischer Schutz – erweiterte E-Mail- und Zusammenarbeitssicherheit zur Verhinderung von Phishing, BEC und Malware sowie ausgehendes DLP und Verschlüsselung zur Kontrolle von Daten, die per E-Mail oder Dateifreigabe verlassen

- Such- und Behebungsfähigkeiten – die Fähigkeit, falsch gesendete oder bösartige Nachrichten schnell zu lokalisieren, zurückzuziehen oder unter Quarantäne zu stellen

Die gleichen Prinzipien gelten für Kollaborationsplattformen, die zunehmend Chat-Protokolle, Dokumente und Aufzeichnungen mit sensiblen Informationen speichern.

Datensicherheit auf Endpunkten und Geräten

Endpunkte – Laptops, Desktops, mobile Geräte und Server – sind die Orte, an denen Daten erstellt, bearbeitet und häufig zwischengespeichert werden. Selbst wenn das Quellsystem in der Cloud ist, synchronisieren Benutzer oft:

- Lokale Kopien von Dateien

- Speichern Anmeldeinformationen und Tokens in Browsern und Anwendungen

- Arbeiten offline mit sensiblen Dokumenten

Dies macht Endpunkte zu attraktiven Zielen für Malware und gezielte Angreifer.

Wichtige Sicherheitskontrollen für Endpunkte umfassen:

- Endpunktsicherheitssoftware, Härtung und Festplattenverschlüsselung

- Endpoint DLP zur Verwaltung von Übertragungen auf Wechselmedien, persönliche Cloud-Apps und Drucker

- Endpoint Detection and Response (EDR), um Bedrohungen schnell zu identifizieren und Reaktionen zu automatisieren

- Fernlöschung, Isolation und Reaktionsfähigkeiten für kompromittierte oder verlorene Geräte

Datensicherheit für Anwendungen, Datenbanken und KI-Workloads

Anwendungen und Datenbanken enthalten bereits einige der wertvollsten strukturierten und unstrukturierten Daten der Organisation. Mit der Hinzufügung von KI hat sich das Cybersecurity-Risiko weiterentwickelt und ist noch datenzentrierter geworden.

KI-Agenten-Forschung zeigt, wie indirekte Eingabeaufforderungen, die in Webseiten, Office-Dateien oder Bildern versteckt sind, multimodale Agenten stillschweigend dazu bringen können, Dokumente, Geheimnisse oder Gesprächsverläufe zu exfiltrieren, auf die sie zugreifen können – ohne ausdrückliche Anweisung des Benutzers.

Mit der Datensicherheit bringt KI sowohl leistungsstarke Verteidigungsfähigkeiten als auch neue Datenrisiken mit sich:

- KI-Sicherheitsverteidigung: KI kann große Mengen an Telemetrie analysieren, anomalen Datenzugriff erkennen und helfen, vorherzusagen, welche Assets am meisten exponiert sind.

- KI-Sicherheitsrisiko: KI-Agenten und große Sprachmodelle können manipuliert werden, um sensible Daten, die sie sehen können, zu leaken.

Für Anwendungen und KI-Plattformen umfassen relevante Datensicherheitsmaßnahmen:

- Sicheres Anwendungs- und API-Design – zur Verhinderung von Injektionen, Logikfehlern und Datenexfiltration über anfällige Dienste

- Datenbank- und Datenlake-Kontrollen – einschließlich Härtung, Verschlüsselung, feingranularer Zugriff und Aktivitätsüberwachung

- KI-Unternehmensrichtlinien und Analytik-Governance – Regulierung, wie Trainingsdaten, Eingabeaufforderungen und Ausgaben gehandhabt werden, und Sicherstellung, dass KI-Agenten sich an Datenzugriffs- und Aufbewahrungsrichtlinien halten

Datensicherheit vs. herkömmlicher Perimeterschutz

Herkömmliche Perimetersicherheit konzentriert sich auf Netzwerkgrenzen und hält Bedrohungen vom „Schloss“ fern. Im Gegensatz dazu geht moderne Datensicherheit davon aus, dass Bedrohungen von überall ausgehen können: Endpunkt, Cloud-Service, Lieferkette. Sie schützt die Daten selbst unabhängig vom Standort.

Diese Verschiebung richtet sich nach Zero-Trust-Architektur: vertrauen Sie standardmäßig nichts, überprüfen Sie jede Verbindung und schützen Sie jedes Objekt. Datenzentrierte Sicherheit bedeutet, sich darauf zu konzentrieren, wie Daten über die gesamte IT-Infrastruktur hinweg abgerufen, verwendet, verschoben und entsorgt werden, nicht nur innerhalb der Netzwerkgrenzen.

Unternehmen müssen sich von der Frage „Wo ist unsere Grenze?“ entfernen. „Wie werden unsere Daten in der gesamten Umgebung und den Services verwaltet, abgerufen und geschützt?“ Die kritische Frage ist nicht der Standort, sondern Kontrolle, Transparenz und Verantwortlichkeit.

Aspekt

Data Security

Herkömmlicher Perimeterschutz

Sicherheitsumfang

Gilt für Daten im Ruhezustand, während der Übertragung und in Verwendung über Systeme und Plattformen hinweg.

Konzentriert sich auf die Sicherung des Netzwerkumfangs (z. B. Firewalls, Router).

Ansatz

Gilt für Daten im Ruhezustand, während der Übertragung und in Verwendung über Systeme und Plattformen hinweg.

Breit gefächert, ortsbasiert und setzt auf die Blockierung unbefugten Zugriffs.

Bedrohungserkennung

Verwendet datenzentrierte Überwachung, Erkennung von Anomalien und Data Loss Prevention (DLP).

Verwendet Intrusion Detection/Prevention Systems (IDS/IPS) an Netzwerkkanten.

Compliance und Governance

Im Einklang mit Datenschutzbestimmungen (z. B. DSGVO, HIPAA).

Möglicherweise werden datenspezifische Compliance-Anforderungen nicht vollständig behandelt.

Beispiele für Technologie

Verschlüsselung, Tokenisierung, DLP, Zero Trust, IAM (Identity & Access Management).

Firewalls, VPNs, IDS/IPS, DMZs (Demilitarized Zones).

Datensicherheit vs. reine Compliance-Ansätze

Compliance-Frameworks sind wertvoll. Sie legen Mindestschwellenwerte für den Schutz fest, fördern Prüfnachweise und unterstützen die regulatorische Ausrichtung. Aber Compliance allein reicht nicht aus. Eine reine Compliance-Mentalität kann betriebliche Lücken, technologische Schwachstellen und Resilienzdefizite hinterlassen.

Datensicherheit muss in die Strategie eingebettet werden, nicht nur in ein Zertifizierungs-Kontrollkästchen. Wenn Unternehmen Datensicherheitskontrollen an Geschäftsrisiken ausrichten, Ergebnisse messen und Richtlinien/Prozesse/Technologien dynamisch aktualisieren, erreichen sie Leistung und Schutz. Im Laufe der Zeit entwickeln sich Richtlinien zu Best Practices und Systeme werden messbar und rechenschaftspflichtig.

Aspekt

Data Security

Nur Compliance-Ansatz

Primäres Ziel

Schützen Sie Daten vor Sicherheitsverletzungen und unbefugtem Zugriff

Erfüllung behördlicher Anforderungen und Vermeidung von Strafen

Fokus

Risikominderung und proaktive Verteidigung

Dokumentations- und Auditbereitschaft

Wichtige Aktivitäten

Verschlüsselung, Zugriffskontrolle, Bedrohungsüberwachung, Patching

Richtlinien, Verfahren, Berichte, Zertifizierungen

Ergebnis

Starke Widerstandsfähigkeit gegen Cyberangriffe

Rechtliche Compliance, aber potenzielle Sicherheitslücken

Risiko

Geringeres Risiko von Sicherheitsverletzungen

Höheres Risiko, wenn Compliance als Endziel behandelt wird

Datenmanagement: Wie der Schutz verwaltet wird

Effektives Cyber-Risikomanagement umfasst typischerweise:

- Definierte Rollen und Verantwortlichkeiten – klare Zuständigkeit für Schlüsseldatensätze, Sicherheitskontrollen und regulatorische Interpretation (einschließlich der Rolle des Datenschutzbeauftragten, wo erforderlich)

- Eingebettete Risikoprozesse – Datenschutz-Folgenabschätzungen (DPIAs) und Risikobewertungen für neue Systeme, SaaS-Tools und KI-Initiativen

- Standardisierte Betriebsverfahren – konsistente Ansätze für Zugriffsanfragen, Berechtigungsüberprüfungen, Onboarding/Offboarding und Drittanbieter-Datenverarbeitung

- Bedeutungsvolle Metriken – Sichtbarkeit der Entdeckungs- und Klassifizierungsabdeckung, Datenexpositionsniveaus (insbesondere in der Cloud), Vorfallsraten und Zeit zur Erkennung und Eindämmung von datenzentrierten Ereignissen

Ohne einen strukturierten Managementansatz können Organisationen starke Werkzeuge besitzen, aber dennoch grundlegende Fragen wie „Wo sind unsere sensibelsten Daten derzeit exponiert?“ oder „Haben wir den letzten Vorfall vollständig eingedämmt?“ nicht beantworten.

Datensicherheitsstandards und -vorschriften

Organisationen unterliegen einer Vielzahl von Datensicherheitsstandards und -vorschriften, einschließlich:

- UK GDPR und dem Datenschutzgesetz 2018

- Branchenspezifische Vorschriften in Finanzdienstleistungen, Gesundheitswesen und kritischer Infrastruktur

- Internationale Informationssicherheitsstandards wie ISO/IEC 42001

- EU-Instrumente wie NIS2 und DORA für viele UK-verbundene Organisationen, die in Europa tätig sind

Diese Rahmenwerke bestimmen Anforderungen an Risikobewertung, Kontrollen, Meldepflichten und Nachweise der Sorgfaltspflicht.

Rolle des Datenschutzbeauftragten in der Datensicherheit

Nach der UK GDPR sind bestimmte Organisationen verpflichtet, einen Datenschutzbeauftragten (DPO) zu ernennen, insbesondere bei der groß angelegten Verarbeitung von speziellen Kategorien personenbezogener Daten.

Der DPO (oder eine gleichwertige Rolle):

- Berät zu Datenschutzverpflichtungen und Datenschutzbest Practices

- Überwacht die Einhaltung und das Bewusstsein der Mitarbeiter

- Beaufsichtigt Datenschutz-Folgenabschätzungen für risikoreiche Verarbeitungen

- Dient als Ansprechpartner für die ICO

Selbst wenn nicht vorgeschrieben, kann eine DPO-Funktion helfen, rechtliche, Datenschutz- und Sicherheitsaspekte im Datenmanagement der Organisation zu verbinden.

Beste Praktiken für Geschäftsdaten über den gesamten Datenlebenszyklus hinweg

Die Betrachtung der Geschäftsdaten durch den Datenlebenszyklus hilft Organisationen zu verstehen, wo Kontrollen am kritischsten sind.

Erstellen und Sammeln

Beschränken Sie die Sammlung auf das, was für definierte Zwecke erforderlich ist.

Schützen Sie Datenerfassungspunkte und APIs vor Injektionen und Missbrauch.

Speichern

Stellen Sie sicher, dass Speichersysteme – vor Ort oder in der Cloud – gehärtet, verschlüsselt, segmentiert und überwacht sind.

Vermeiden Sie unverwaltete Kopien und Schatten-Repositories sensibler Datensätze.

Nutzen und Teilen

Regeln Sie, wie Daten über E-Mail, Zusammenarbeitstools und KI-Dienste zugegriffen und geteilt werden.

Wenden Sie das Prinzip des geringsten Privilegs und datenbewusste Kontrollen an, um unangemessenes Teilen zu reduzieren.

Archivieren

Bewahren Sie Daten nur so lange auf, wie es gesetzliche und geschäftliche Anforderungen erfordern.

Erhalten Sie gleichwertige Sicherheitskontrollen für archivierte Daten und die Fähigkeit, Anfragen von betroffenen Personen zu erfüllen.

Löschen

Implementieren Sie sichere Lösch- und Vernichtungsprozesse für Daten und Medien.

Überprüfen und dokumentieren Sie die Löschung, wo regulatorische oder vertragliche Rahmenwerke dies erfordern.

Datensicherheits-Tools und Datensicherheits-Software

Aus geschäftlicher Sicht sollten Datensicherheits-Tools und -Software danach bewertet werden, wie effektiv sie das Datenrisiko reduzieren und die Governance unterstützen.

Wichtige Kategorien umfassen:

- Entdeckung und Klassifizierung – um eine zuverlässige Karte sensibler Daten über lokale, Cloud- und SaaS-Umgebungen hinweg zu erstellen und zu pflegen.

- DLP und Inhaltsinspektion – um datenbewusste Richtlinien über E-Mail, Web, Endpunkte und Zusammenarbeitstools durchzusetzen. Lösungen wie die integrierten DLP-Funktionen von Trend Micro helfen, sensible Daten in Bewegung und im Ruhezustand zu identifizieren und zu kontrollieren.

- Data Security Posture Management (DSPM) – um Cloud-Datenspeicher auf Fehlkonfigurationen, riskanten Zugriff und wahrscheinliche Angriffspfade zu kritischen Datensätzen zu analysieren.

- Identitäts- und Zugriffssicherheit – um Anmeldeinformationen zu schützen und Privilegien zu verwalten, insbesondere für hoch wertvolle Systeme und Daten.

- Endpunkt- und Serverschutz – um datendiebstahlende Malware zu blockieren, unbefugte Tools zu verhindern und DLP auf Endpunktebene zu unterstützen.

- XDR und Analytik – um Anomalien in der Datenbewegung mit breiteren Bedrohungsaktivitäten zu korrelieren und schnellere Untersuchungen zu ermöglichen

- Verschlüsselung und Schlüsselmanagement – um Daten im Ruhezustand und während der Übertragung zu schützen und Compliance- und Datenhoheitsanforderungen zu unterstützen.

Trend Vision One™ Data Security vereint viele dieser Fähigkeiten, bietet zentralisierte Sichtbarkeit, intelligente Risikopriorisierung und schnelle Reaktion, um versehentliche Lecks, Insider-Bedrohungen und datenzentrierte Angriffe über Cloud- und lokale Umgebungen hinweg zu verhindern.

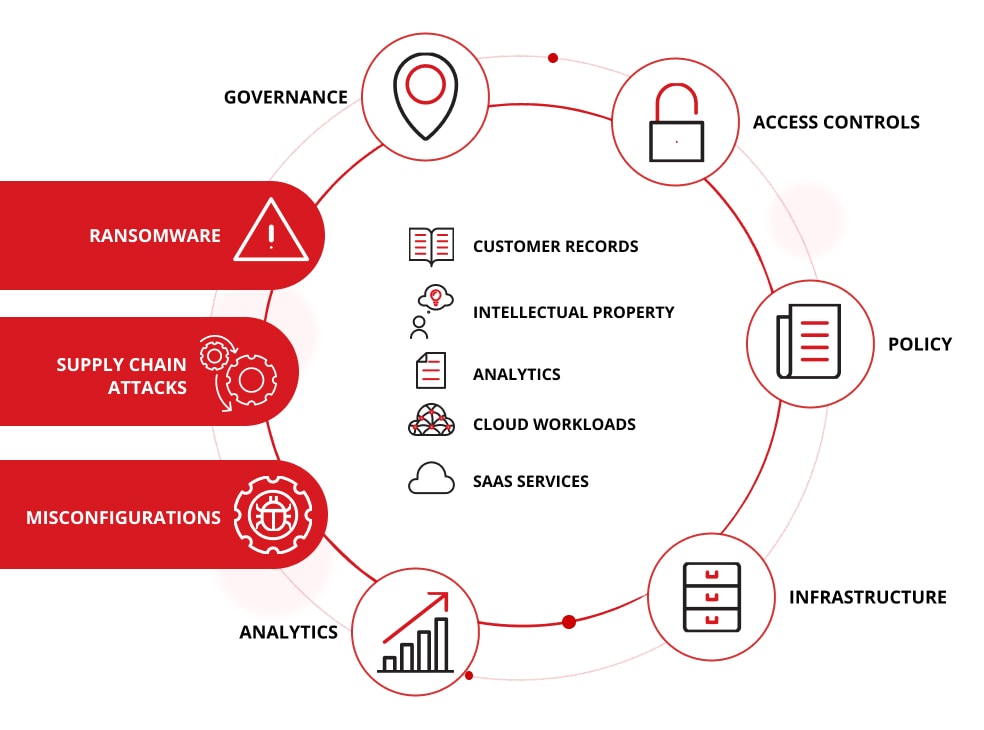

Warum Datensicherheit für Unternehmen von heute wichtig ist

Daten sind das Lebenselixier moderner Unternehmen: Kundendatensätze, geistiges Eigentum, Analysen, Cloud-Workloads und SaaS-Services steigern den Wert. Daten sind jedoch auch Ziel moderner Gegner wie Ransomware, Supply-Chain-Angriffe und die Ausnutzung von Cloud-Fehlkonfigurationen. Organisationen mit fragmentierter Datenüberwachung, nicht unterstützter Infrastruktur oder Legacy-Kontrollen sind exponiert.

Durch einen ganzheitlichen Ansatz für Datensicherheit, der Richtlinien, Infrastruktur, Zugriff, Kontrollen, Analysen und Governance verbindet, reduzieren Unternehmen Risiken, ermöglichen Innovationen und bauen Resilienz auf. Sie erfüllen regulatorische Verpflichtungen und bauen das Vertrauen der Stakeholder auf. Sie machen Daten auch zu einem strategischen Vermögenswert und nicht zu einer Verbindlichkeit.

Moderne Datensicherheit mit Trend Micro

Der Ansatz von Trend Micro zur modernen Datensicherheit konzentriert sich darauf, den Datenschutz als proaktive, risikobasierte Disziplin zu behandeln, anstatt als Sammlung von isolierten Kontrollen.

Trend Vision One™ Data Security ist darauf ausgelegt:

- Zentralisierte Sichtbarkeit zu bieten

- Die Datensicherheitslage zu bewerten

- Intelligente Richtlinien durchzusetzen und Anomalien zu erkennen

- Untersuchungen und Reaktionen zu beschleunigen

Für Organisationen, die über traditionelle DLP und Punktlösungen hinausgehen möchten, bietet Trend Vision One Data Security einen Weg zu umfassendem, datenzentriertem Schutz, der KI-Innovation unterstützt und gleichzeitig das Risiko im akzeptablen Rahmen hält.

Scott Sargeant, Vice President of Product Management, ist ein erfahrener Technologieexperte Er blickt auf über 25 Jahre Erfahrung in der Bereitstellung von Enterprise-Class-Lösungen im Bereich Cybersicherheit und IT zurück.

Häufig gestellte Fragen (FAQs)

Was ist Datensicherheit?

Datensicherheit ist die Praxis, sensible Informationen vor unbefugtem Zugriff, Änderung, Verlust oder Diebstahl durch eine Kombination aus Richtlinien, Prozessen und Sicherheitstechnologien zu schützen, die konsistent über alle Systeme und Umgebungen hinweg angewendet werden.

Warum ist Datenschutz wichtig?

Datenschutz ist wichtig, weil datenzentrierte Vorfälle die bedeutendsten finanziellen, rechtlichen und reputationsbezogenen Schäden verursachen, und Organisationen gegenüber Kunden, Regulierungsbehörden und Partnern dafür verantwortlich sind, wie persönliche und geschäftliche Informationen gehandhabt werden.

Wie können Sie Daten sicher halten?

Sie können Daten sicher halten, indem Sie wissen, wo Ihre sensiblen Daten gespeichert sind, wer darauf zugreifen kann, sie verschlüsseln, wenn sie ruhen und während der Übertragung, datenbewusste Richtlinien für die gemeinsame Nutzung durchsetzen und sicherstellen, dass Sie verdächtige Aktivitäten schnell erkennen und darauf reagieren können.

Was sind die Hauptkomponenten der Datensicherheit?

Kernkomponenten umfassen Entdeckung und Klassifizierung, Dateninventar und -herkunft, Zugriffskontrolle und Identitätssicherheit, DLP und Inhaltsinspektion, DSPM, Verschlüsselung und Tokenisierung, Überwachung und Reaktion sowie Governance durch Richtlinien und Compliance.

Was ist Data Security Posture Management (DSPM)?

DSPM ist ein Ansatz und Werkzeugset, das kontinuierlich analysiert, wo Daten über Cloud- und Hybridumgebungen hinweg gespeichert sind, wie sie konfiguriert sind, wer darauf zugreifen kann und wie Angreifer sie erreichen könnten, damit die wichtigsten Datensicherheitsrisiken priorisiert und angegangen werden können.

Ist Datensicherheit dasselbe wie Datenschutz?

Nein. Datensicherheit konzentriert sich darauf, wie Daten geschützt werden, während Datenschutz sich darauf konzentriert, warum und unter welchen Regeln Daten gesammelt und verarbeitet werden. Beide müssen jedoch zusammenarbeiten, um gesetzliche Anforderungen zu erfüllen und Vertrauen zu erhalten.

Braucht jede Organisation einen Datenschutzbeauftragten?

Nicht jede Organisation ist gesetzlich verpflichtet, einen Datenschutzbeauftragten zu ernennen, aber diejenigen, die groß angelegte Verarbeitung personenbezogener oder spezieller Kategorien von Daten durchführen, sind es oft; viele andere entscheiden sich dennoch dafür, eine gleichwertige Rolle zu schaffen, um Datenschutz- und Datensicherheitsaktivitäten zu koordinieren.