Früher sicher

Scans finden in der Build Pipeline durchgehend statt. Neue Container werden schon während der Entwicklung verifiziert und bieten sofort nach ihrer Bereitstellung kontinuierlichen Zero-Day-Schutz. Automatisierte Scans und Reaktionen versorgen die Fachleute in der Entwicklung sofort mit Daten über vorhandene Bedrohungen und Schwachstellen.

Zuverlässige Umsetzung

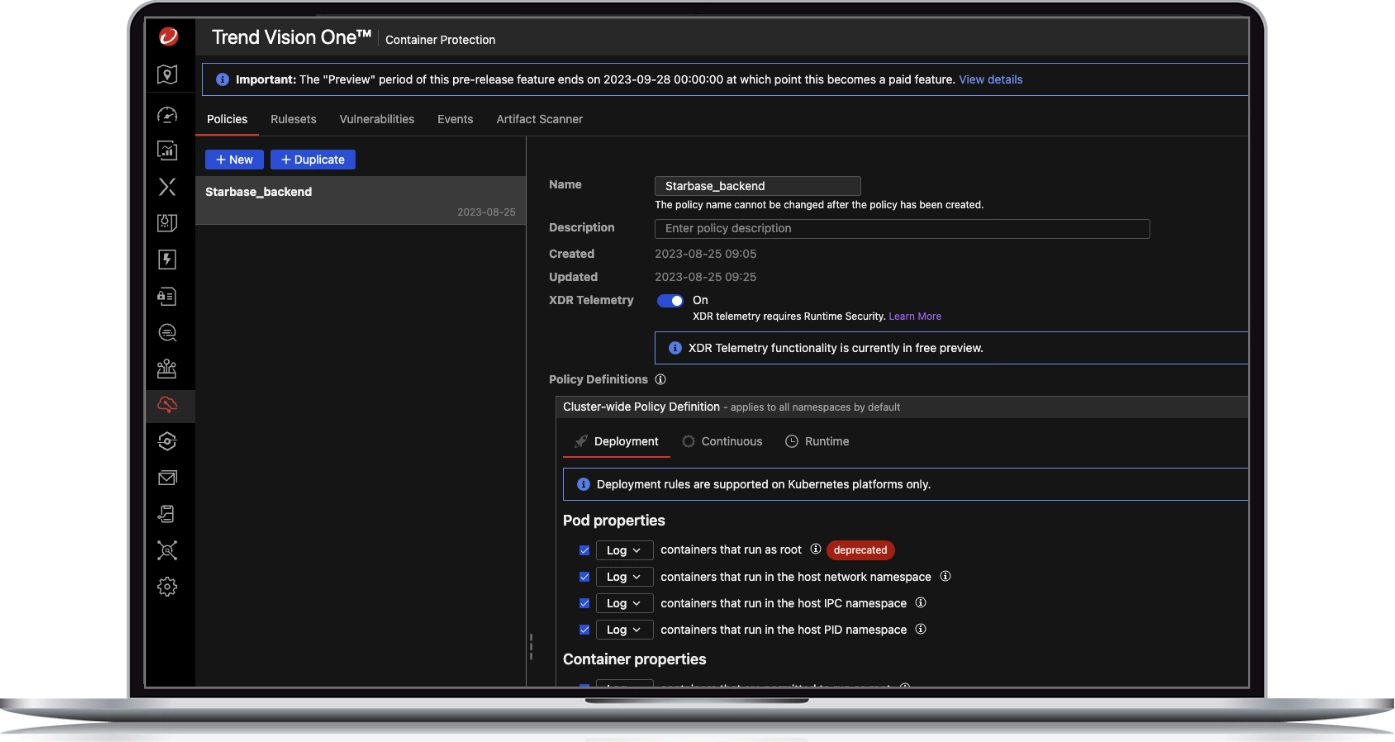

Integrieren Sie eine zentrale Container-Zugriffssteuerung fest in Ihr Container-Sicherheitskonzept. Trend Micro bietet richtlinienbasiertes Image Management. Daher können Sicherheitsteams die Regeln für die Ausführung der Kubernetes Container in ihrer Umgebung selbst wählen und definieren.

Umfassender Schutz

Automatisieren Sie die Schwachstellenerkennung und den Schutz Ihrer containerisierten Anwendungen von der Entwicklung bis zur Laufzeit. Sie gewinnen umfassende Sicherheit für Ihre CI/CD-Prozesse und können Container-Risiken aufdecken, bewerten und eindämmen. Priorisieren Sie Risiken und verbessern Sie Ihren Schutz mit Angriffsflächen-Risikomanagement.

GRÜNDE FÜR CONTAINER SECURITY

End-to-End-Schutz für Container

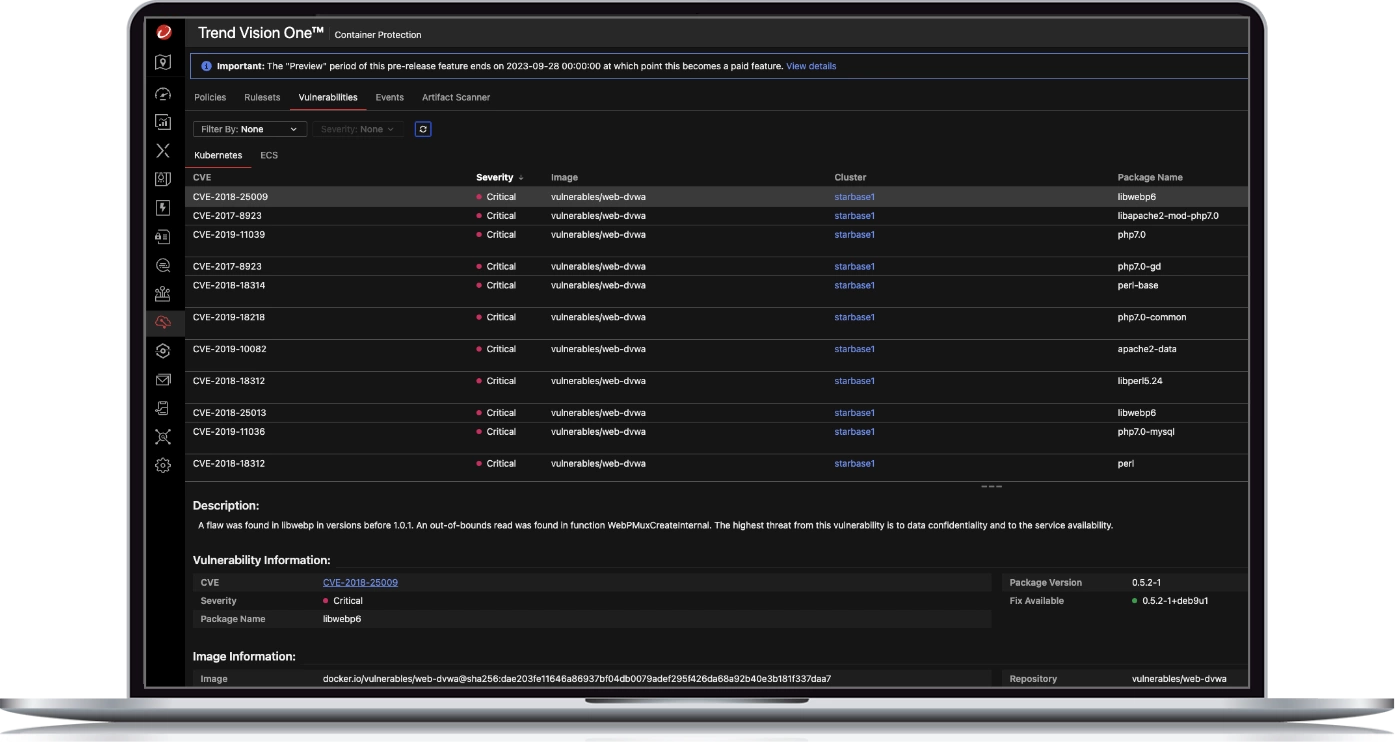

Beheben Sie Sicherheitsrisiken, bevor sie in der Produktion ausgenutzt werden können

- Erkennen Sie Schwachstellen, Malware und Compliance-Verstöße in Container-Images.

- Führen Sie detaillierte Scans mit empfohlenen Fixes an beliebigen Stellen in Ihrer Pipeline durch.

- Beheben und beseitigen Sie Sicherheitsrisiken, bevor sie in der Produktion ausgenutzt werden können.

- Reduzieren Sie False Positives durch Korrelation von Patch-Ebenen mit anfälligen Paketen im selben Image.

Beheben Sie Probleme zügig durch umsetzbare Erkenntnisse

- Ermöglichen Sie Entwicklern, Sicherheitsprobleme vor der Bereitstellung mit bestehenden Tools und Workflows zu beseitigen.

- Geben Sie gängige Richtlinien für mehrere Pipelines frei, ohne dass Regeln für die Verarbeitung der Scan-Ergebnisse fest codiert werden müssen.

- Prüfen Sie Scan-Ergebnisse über die Kommandozeile oder mit der Skriptsprache der Tool-Suite, ohne Sicherheitsfachwissen zu benötigen.

Kontinuierliche Sicherheit für Container

- Erkennen Sie Sicherheitsrisiken frühzeitig, setzen Sie Zugriffsrichtlinien um und sorgen Sie dafür, dass in der Produktion ausschließlich die sichersten Container zum Einsatz kommen.

- Lassen Sie zu, dass Images Ihre Pipeline durchlaufen, die nur bestimmte Richtlinien für Anwendungs- oder Unternehmenssicherheit erfüllen.

- Wählen Sie erweiterte Richtlinien, etwa das Ausschließen von Containern, die als privilegiert eingerichtet wurden, oder das Zulassen von Ausnahmen auf der Grundlage von Namen oder Tags.

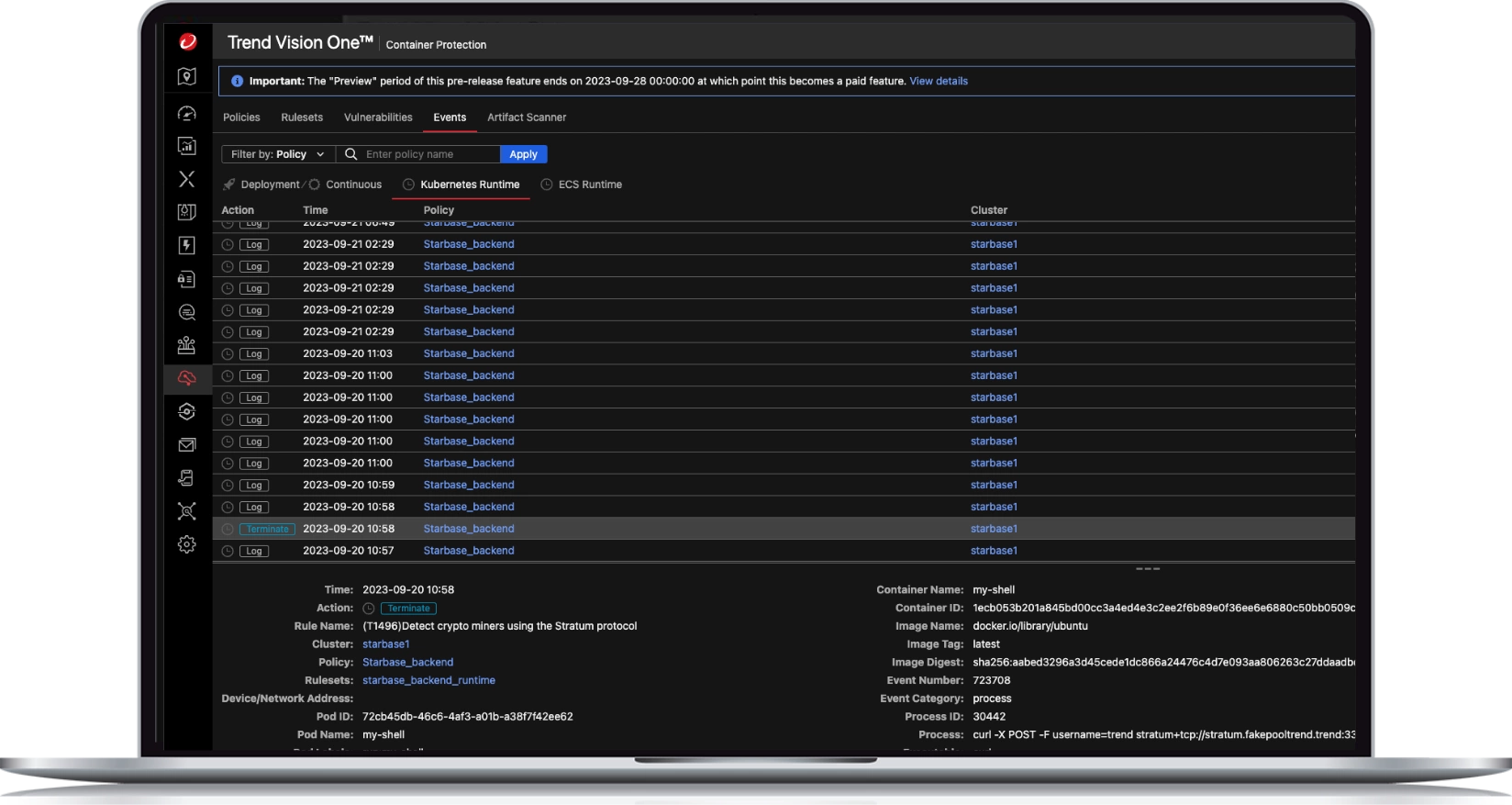

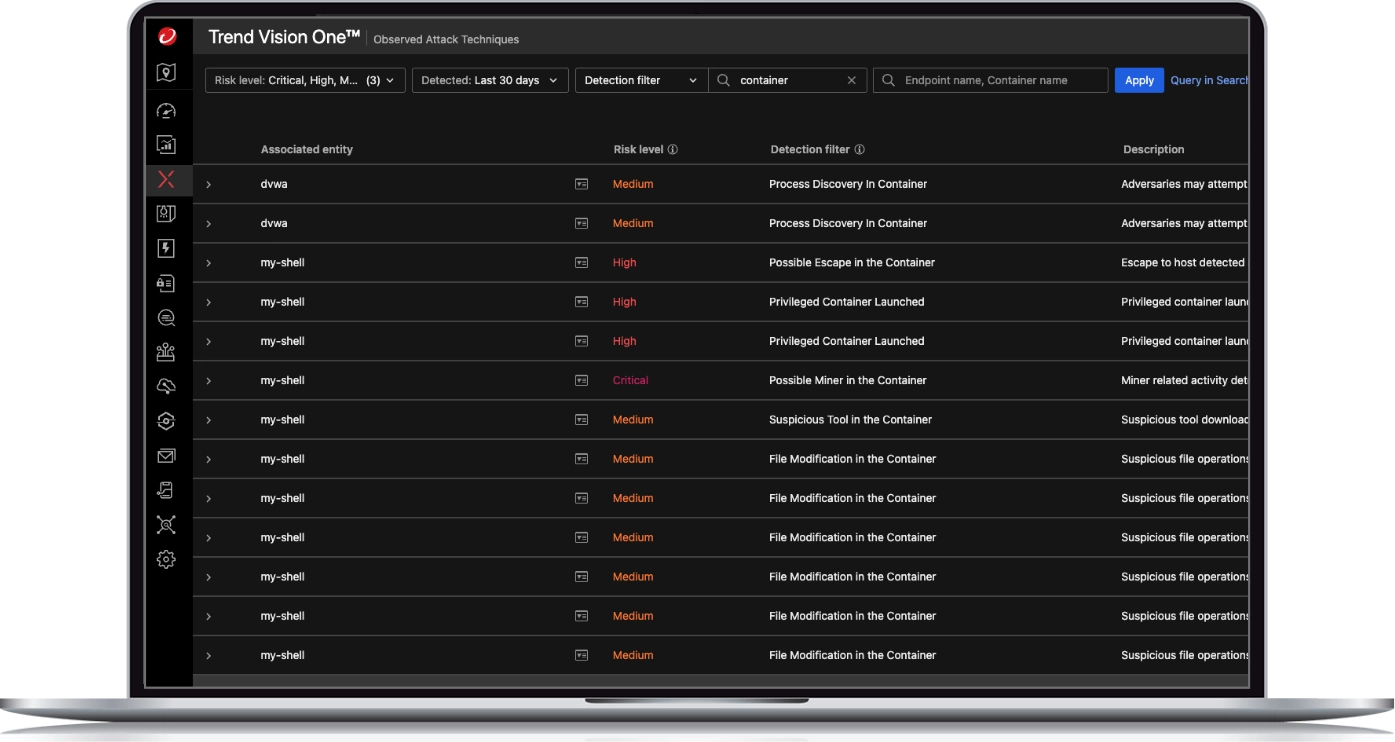

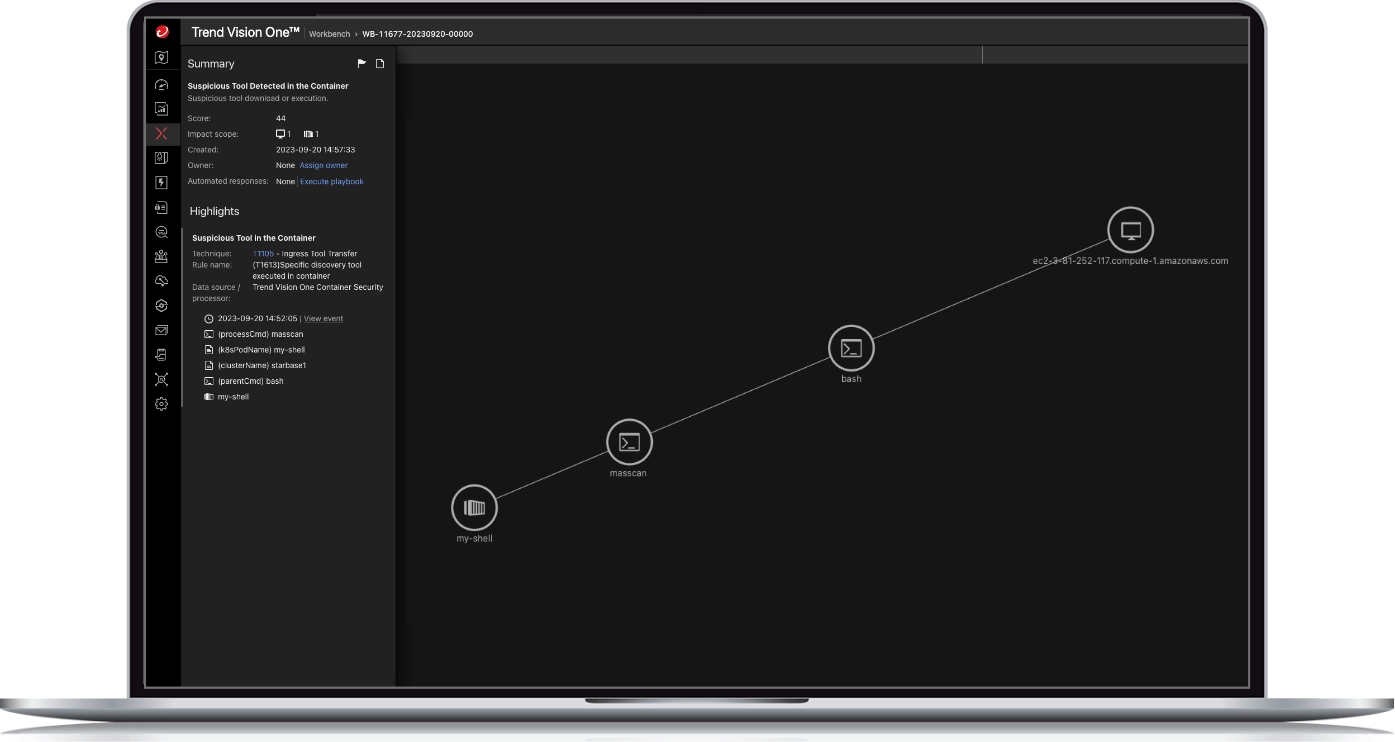

Schutz durch volle Transparenz, Erkennung und Reaktion

- Gewinnen Sie im Handumdrehen einen Überblick über Sicherheitsrisiken in Containern und Container-Drift mit Erkenntnissen nach dem MITRE ATT&CK-Framework.

- Entdecken und blockieren Sie Versuche, unzulässige Befehle auszuführen oder unberechtigt auf Dateien zuzugreifen.

- Erkennen, verfolgen und untersuchen Sie mit Extended Detection and Response (XDR) ebenenübergreifende Bedrohungen oder Aktivitäten.

TRANSFORMATIVE CYBERSICHERHEIT

Erste Schritte mit Trend Vision One – Container Security