Inżynieria społeczna przy użyciu phishingu zastąpi wykorzystywanie luk w oprogramowaniu jako główny obszar ataków

Liczba ataków typu phishing znaczącą wzrośnie w 2019 r. Różnorodność rynku oprogramowania i systemów operacyjnych (OS) jest większa niż kiedykolwiek, żaden z systemów nie ma więcej niż połowy udziałów w rynku (na przykład w porównaniu do sytuacji sprzed pięciu lat), więc cyberprzestępcy dostosowują się i powracają do korzystania z bardziej powszechnego „systemu operacyjnego”: ludzkich emocji. Prawdą jest, że w ostatnich latach obserwujemy wzrost liczby ataków typu phishing, które możemy wykryć ze względu na blokowanie adresów URL związanych z phishingiem.

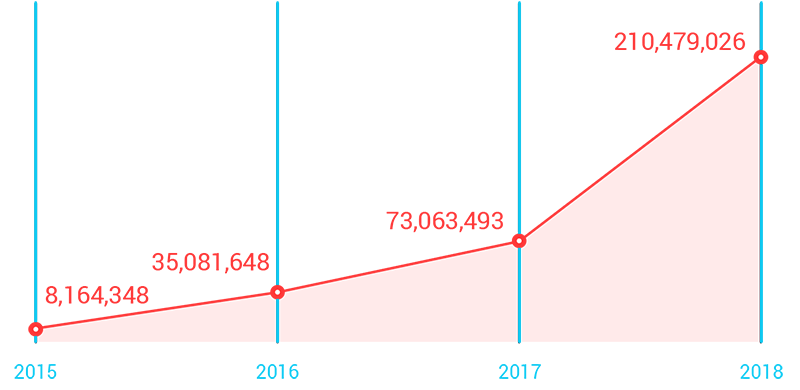

Wzrosła liczba blokad adresów URL w związku z phishingiem, na podstawie danych infrastruktury Trend MicroTM Smart Protection NetworkTM z 3. kwartału 2018.

Wzrosła liczba blokad adresów URL w związku z phishingiem, na podstawie danych infrastruktury Trend MicroTM Smart Protection NetworkTM z 3. kwartału 2018.

Nadal będziemy obserwować spadek aktywności związanej z oprogramowaniem wykorzystującym luki, co odnotowaliśmy już w naszych danych o aktywnościach wykorzystujących luki.

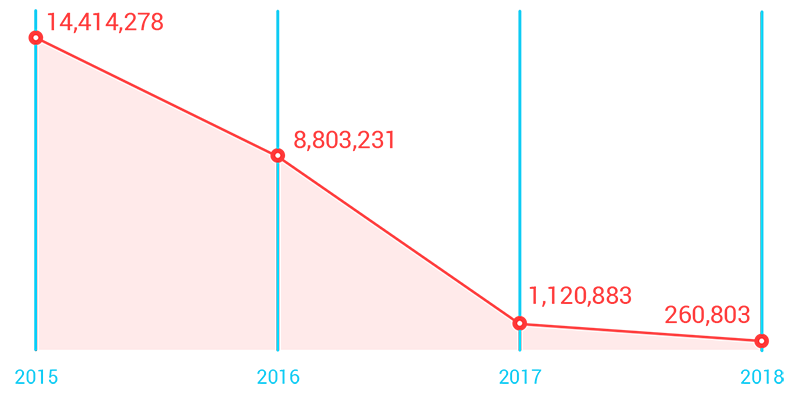

Spadła liczba blokad aktywności związanych z oprogramowaniem wykorzystującym luki, na podstawie danych infrastruktury Trend Micro Smart Protection Network z 3. kwartału 2018 .

Spadła liczba blokad aktywności związanych z oprogramowaniem wykorzystującym luki, na podstawie danych infrastruktury Trend Micro Smart Protection Network z 3. kwartału 2018 .

Będziemy obserwować realne masowe użycie skradzionych danych uwierzytelniania

Skradzione dane uwierzytelnia będą aktywnie i intensywnie wykorzystywane w nieuczciwych transakcjach, ponieważ cyberprzestępcy robią kolejny, logiczny krok, po zgromadzeniu skradzionych danych w ciągu ostatnich lat: używają tych skradzionych danych. Niedawny raport utworzony przez Ponemon Institute i Akamai zwraca uwagę, że ataki typu injection stuffing — automatyczne wstrzykiwanie kombinacji skradzionej nazwy użytkownika i hasła uzyskanych w wyniku pojedynczego ataku do kilku innych popularnych witryn — ma coraz poważniejsze skutki.

Obserwujemy, że cyberprzestępcy rejestrują się za pomocą skradzionych danych kont do programów milowych i lojalnościowych oraz używają ich do rejestracji trolli zajmujących się propagandą w cyberprzestrzeni, manipulacją portali dla klientów przez publikację fałszywych recenzji lub dodawaniem fałszywych głosów do ankiet społecznościowych — zastosowania są nieograniczone.

Liczba przypadków wymuszeń związanych z intymnymi informacjami (sextotrion) będzie rosła

Zaobserwujemy coraz więcej bardziej wyszukanych prób lub iteracji wymuszeń cyfrowych. Spodziewamy się na przykład wzrostu liczby zgłoszeń od nastolatków lub młodych dorosłych, dotyczących wymuszeń niezwiązanych z pieniędzmi. Nawet jeżeli nie ma gwarancji, że szantażysta zrealizuje swoją groźbę, bardzo osobisty charakter takich ataków sprawia, że ofiary na poważnie rozważają spełnianie żądań napastników, niezależnie od tego, czy dotyczą one pieniędzy, czy usług seksualnych. W niektórych przypadkach taka sytuacja będzie prowadzić do fatalnych skutków, takich jak samobójstwo — tego rodzaju ataki zabiorą więcej istnień ludzkich w 2019 r.

Sieci domowe wykorzystywane w pracy zdalnej spowodują dla przedsiębiorstw wzrost ryzyka, podobnego do zagrożeń związanych z BYOD (ang. Bring Your Own Device – przynieś swoje własne urządzenie)

Podłączone do Internetu urządzenia domowe pracowników będą nowym, mało spodziewanym punktem dostępu do sieci przedsiębiorstw. To nieoczekiwane, ale nieuniknione połączenie dwóch trendów:

- Wzrost liczby zadań wykonywanych zdalnie stanowi wyzwanie dla widoczności przepływu danych przedsiębiorstwa, w momencie gdy pracownicy uzyskują z domu dostęp do aplikacji opartych na chmurze i oprogramowania do współpracy bazującej na konwersacjach, wideokonferencjach i udostępnianiu plików.

- Coraz powszechniejsze stosowanie w domu urządzeń inteligentnych, które pracownicy uznają za wygodne do zastosowania w pracy, spowoduje rozbudowę scenariuszy mieszanych.

Nasi badacze już pokazali, jak inteligentne głośniki mogą wpływać na wyciek osobistych informacji. Kilka scenariuszy ukierunkowanego ataku w 2019 r. zakłada wykorzystanie słabości inteligentnych głośników w celu dostania się do sieci przedsiębiorstwa przez domową sieć pracowników.

Automatyzacja będzie nowym zagrożeniem dla procesów biznesowych

Zagrożenia dla procesów biznesowych (Business Process Compromise, BPC) —, w których określone procesy biznesowe są po cichu zmieniane, aby generować korzyści dla atakujących — będą stanowiły nieustające ryzyko dla przedsiębiorstw. Automatyzacja doda nową warstwę wyzwań w obszarze zabezpieczenia procesów biznesowych przeciwko BPC. Forrester przewiduje, że automatyzacja spowoduje utratę 10 procent miejsc pracy w 2019 r.

Ponieważ wiele aspektów monitorowania i funkcjonowania odbywa się za pomocą oprogramowania lub aplikacji online, potencjalni agresorzy będą mieli szersze możliwości infiltracji tych procesów, jeżeli nie będą one dobrze zabezpieczone od samego początku. Oprogramowanie do automatyzacji będzie miało słabe punkty, a integracja z istniejącymi systemami spowoduje luki.

Co więcej, ponieważ potencjalni agresorzy będą próbowali znaleźć słabość u dostawców lub partnerów wybranej firmy, aby osiągnąć swój cel, ryzyko związane z automatyzacją obejmie cały łańcuch dostaw.

Walka z fałszywymi wiadomościami będzie klamrą spinającą wszystkie odbywające się wybory.

Ogromna rola, jaką odegrały media społecznościowe w ostatnich wyborach, szczególnie w rozpowszechnianiu nieprawdziwych informacji, nakreśliła rodzaj wyzwań, z jakimi będą się borykać inne kraje. Na powtarzalność fałszywych wiadomości ma wpływ kilka czynników: motywacja, dostępność narzędzi oraz platform. Rządy wyraziły zainteresowanie regulacjami w zakresie korzystania z platform społecznościowych, ale nie wystarczy czasu na wyczyszczenie „fali” nieprawdziwych wiadomości w Internecie.

Ulepszenia wprowadzone do mediów społecznościowych w ramach walki z fałszywymi wiadomościami po 2016 r. nie będą wystarczające, aby nadążyć za zalewem cyfrowej propagandy podczas wyborów w 2019 r. Dodatkową trudność techniczną w usuwaniu fałszywych wiadomości jest występowanie wielu języków na dużych obszarach geograficznych, takich jak UE.

Niewinne ofiary znajdą się nagle na polu walki, gdy kraje będą rozbudowywać swoją obecność w cyberprzestrzeni

Ukierunkowane ataki będą kontynuowane przez tradycyjnych graczy, ale w 2019 r. zaangażowane będą nawet kraje zwykle unikające tego typu działań. Narody, które wzmacniają swoje możliwości cybernetyczne, będą starały się wspierać lokalnych hakerów w przygotowaniach do ataków i w odpowiedziach na zauważone lub wcześniejsze ataki.

Niestety te zmiany będą miały wpływ na obywateli, całkowicie niezwiązanych z danymi aktywnościami cybernetycznymi. Taka sytuacja miała już miejsce w przypadku WannaCry i NotPetya — te dodatkowe obrażenia będą się zwiększać.

Cyberprzestępcy będą korzystać z większej liczby technik, aby zmylić uwagę

W odpowiedzi na technologie wprowadzane przez dostawców systemów zabezpieczeń, szczególnie w zakresie coraz częściej wykorzystywanego w cyberbezpieczeństwie uczenia się maszynowego , cyberprzestępcy będą wykorzystywali bardziej złośliwe sposoby, aby się „wtopić.” Nowe sposoby wykorzystania normalnych obiektów komputerowych do celów innych niż zamierzone — praktyki nazywanej „życiem z ziemi”, będą nadal odkrywane, dokumentowane i udostępniane. Zaobserwowaliśmy kilka z nich.

Przedsiębiorstwa polegające na technologii machine learning jako głównym rozwiązaniu w zakresie zabezpieczeń, będą stały przed dużym wyzwaniem, ponieważ coraz więcej cyberprzestępców używa między innymi tych technik, aby infekować systemy. Spodziewamy się, że tego typu praktyki będą coraz częściej obserwowane w 2019 r.

99,99% ataków wykorzystujących luki w zabezpieczeniach nie będzie związanych z zagrożeniami typu zero-day

Ataki typu zero-day są punktem koncentracji zespołów IT ze względu na:

- Istniejącą infrastrukturę odpowiedzialnego ujawniania informacji, która nagradza badaczy za ich odkrycia, w tym inicjatywa Zero Day (ZDI) Trend Micro.

- Fakt, że wymaga to tylko odkrycia ataku na dostawcę, który zostanie poproszony o podjęcie odpowiednich działań.

Najbardziej dostępną okazją dla cyberprzestępców jest okno ekspozycji, które otwiera się między wydaniem nowej poprawki, a jej wdrożeniem w systemach korporacyjnych.

W 2019 zakończone sukcesem ataki wykorzystujące luki w zabezpieczeniach będą dotyczyć luk, dla których od tygodni lub nawet miesięcy dostępne są poprawki, ale nie zostały jeszcze zastosowane. Zmorą bezpieczeństwa sieciowego będą nadal przypadki ataków n-day.

Rzeczywiste ataki skierowane przeciwko systemom kontroli przemysłowej (ICS) będą coraz większym problemem

Kraje rozbudowujące swoje możliwości cybernetyczne będą przeprowadzać ataki na krytyczną infrastrukturę mniejszych graczy. Niektóre z możliwych motywacji to chęć zdobycia przewagi politycznej lub militarnej albo przetestowania możliwości wystąpienia przeciwko krajom, które nie mają jeszcze mocy odwetowej.

To, czy obiektem ataku będą systemy kontroli przemysłowej (ICS) przedsiębiorstw związanych z gospodarką wodną, elektryczną czy fabryk, będzie zależało od intencji i możliwości napastników. Ale będą one podkreślać słabości, takie jak te, które powinny zostać ograniczone przez Dyrektywę NIS UE, zawierającą regulacje związane z pracą niektórych dostawców usług.

Efektem skutecznego ataku na ICS może być przerwanie pracy obiektu, uszkodzenie sprzętu, pośrednie straty finansowe lub w najgorszym przypadku zagrożenie zdrowia i życia

Wykryta zostanie większa liczba luk w oprogramowaniu chmurowym

Zarówno Docker, program do konteneryzacji, jak i Kubernetes, system orkiestracji kontenerów, są szeroko stosowane w środowiskach opartych na chmurze. W ciągu ostatnich lat ujawniono już kilka luk w oprogramowaniu Kubernetes, a tuż przed zamknięciem roku wykryto “krytyczną” sytuację związaną z bezpieczeństwem. Tymczasem Kromtech znalazł ponad tuzin złośliwych obrazów Docker, które zostały pobrane co najmniej pięć milionów razy w ciągu roku, zanim zostały usunięte.

Ponieważ coraz więcej przedsiębiorstw migruje do chmury, badania nad podatnością na ataki w chmurze zyskają na popularności, szczególnie dlatego, że środowisko open-source znajduje kolejne zastosowania i głębiej wnika w oprogramowanie związane z chmurą.

Cyberprzestępcy będą konkurować o dominacje w rodzącej się „wojnie robaków” IoT

Routery nadal będą atrakcyjnym celem ataku dla cyberprzestępców, którzy chcą przejąć kontrolę nad dowolną liczbą podłączonych urządzeń. Ujrzymy powtórkę tak zwanej “wojny robaków“ z początkowej ery rozwoju inteligentnych domów we wczesnych latach dwutysięcznych.

Niedawne ataki oparte na routerach, które mają wpływ na inteligentne urządzenia lub ataki IoT, są w większości oparte na tym samym ujawnionym kodzie źródłowym ze złośliwego oprogramowania Mirai lub innego podobnego złośliwego oprogramowania. Wszystkie te programy automatycznie skanują Internet i odkrywają dokładnie te same urządzenia.

Ponieważ istnieje skończona liczba urządzeń i tylko jeden element złośliwego oprogramowania musi mieć kontrolę nad jednym urządzeniem w celu przeprowadzenia rozproszonej odmowy usługi (DDoS) i innych ataków, cyberprzestępcy zaczną dodawać kod, aby zablokować możliwości wykorzystania danego urządzenia przez innego hakera lub wyeliminować istniejącą infekcję złośliwym oprogramowaniem, aby stać się jego wyłącznym kontrolerem.

Pojawią się pierwsze przypadki, w których seniorzy staną się łatwymi celami ataków na inteligentne urządzenia wspomagające zdrowie.

Pierwszymi realnymi ofiarami ataków na inteligentne urządzenia wspomagające zdrowie będą seniorzy. Firmy badają bazę klientów seniorów jako potencjalnych użytkowników inteligentnych urządzeń śledzących lub innych urządzeń medycznych podłączonych do Internetu, takich jak te, które monitorują tętno lub wysyłają alerty do podłączonych kont, gdy starszy użytkownik osuwa się lub upada. W przeszłości seniorzy byli celem oszustw telefonicznych, w skutek których przekazywali swoje oszczędności na rzekome ratowanie zdrowia krewnych.

Jesteśmy przekonani, że seniorzy staną się łatwymi ofiarami ataków związanych z tymi urządzeniami już w 2019 roku. Starsi użytkownicy urządzeń śledzących zdrowie nie będą na tyle doświadczeni, aby sprawdzać ustawienia prywatności tych urządzeń (aby zapobiec wyciekowi danych) lub utrzymywać odpowiedni stopień zabezpieczenia konta (uniemożliwiając cyberprzestępcom dostęp do danych związanych ze zdrowiem i innych danych osobowych).

Większa liczba niewiadomych wymaga inteligentnego, wielowarstwowego systemu zabezpieczeń dla przedsiębiorstw

Realia współczesnych architektur hybrydowych centrów przetwarzania danych oraz ewoluujące sposoby dostępu do punktów końcowych/użytkowników — u partnerów i w innych firmach łączących się z siecią — podniosą wymagania wobec zespołów bezpieczeństwa IT w 2019 roku.

Niskie kwalifikacje w zakresie bezpieczeństwa informatycznego staną się zatem bardziej dokuczliwe, a potrzeba poprawy dotychczasowej sytuacji dzięki inteligentnym, efektywnym i wielowarstwowym technologiom zabezpieczeń stanie się jeszcze bardziej krytyczna.

Programiści muszą poprawić kulturę DevOps, mając na uwadze bezpieczeństwo

DevSecOps — DevOps z naciskiem na bezpieczeństwo — prowadzi do wzmocnienia praktyk związanych z zabezpieczeniami i wbudowania bezpieczeństwa w każdy krok procesu. Deweloperzy oprogramowania powinni zaakceptować to nastawienie wraz z odpowiednim zestawem praktycznych narzędzi. Nie tylko przyniesie to korzyści związane z bezpieczeństwem, ale doprowadzi również do obniżenia kosztów.

Użytkownicy muszą stać się odpowiedzialnymi obywatelami cyfrowymi i wdrażać najlepsze praktyki bezpieczeństwa

Użytkownicy muszą stosować ten sam poziom krytycznego myślenia w stosunku do swoich zachowań w zakresie udostępniania danych w mediach społecznościowych, co do ich staranności w sprawdzaniu, czy e-mail lub telefon rzeczywiście pochodzi z zaufanego źródła.

Zdolność internautów do odróżniania prawdy od nieprawdy w 2019 roku stanie się jeszcze ważniejsza. Mamy nadzieję, że rozprzestrzenianie świadomości mechaniki kryjącej się za fałszywymi wiadomościami spowoduje większą odporność opinii publicznej na manipulacje.

W celu ochrony kont i prywatności danych użytkownicy powinni regularnie zmieniać hasła, mieć unikalne hasła dla różnych kont, jeśli jest to możliwe korzystać z funkcji uwierzytelniania wielostopniowego lub używać narzędzi do zarządzania hasłami, aby bezpiecznie przechowywać dane uwierzytelniające.

Użytkownicy inteligentnych domów muszą zabezpieczać routery i inne urządzenia.

Krajobraz zagrożeń przewiduje wiele wyzwań dla niemal wszystkich sektorów wykorzystania Internetu w 2019 roku. Dogłębne zrozumienie tych kwestii jest krokiem we właściwym kierunku.

Like it? Add this infographic to your site:

1. Click on the box below. 2. Press Ctrl+A to select all. 3. Press Ctrl+C to copy. 4. Paste the code into your page (Ctrl+V).

Image will appear the same size as you see above.

- They Don’t Build the Gun, They Sell the Bullets: An Update on the State of Criminal AI

- How Unmanaged AI Adoption Puts Your Enterprise at Risk

- Estimating Future Risk Outbreaks at Scale in Real-World Deployments

- The Next Phase of Cybercrime: Agentic AI and the Shift to Autonomous Criminal Operations

- Reimagining Fraud Operations: The Rise of AI-Powered Scam Assembly Lines

Complexity and Visibility Gaps in Power Automate

Complexity and Visibility Gaps in Power Automate AI Security Starts Here: The Essentials for Every Organization

AI Security Starts Here: The Essentials for Every Organization Ransomware Spotlight: DragonForce

Ransomware Spotlight: DragonForce Stay Ahead of AI Threats: Secure LLM Applications With Trend Vision One

Stay Ahead of AI Threats: Secure LLM Applications With Trend Vision One