Ransomware ma dla firmy bardzo poważne skutki, ponieważ niszczy dane krytyczne. Oprogramowanie ransomware szuka ważnych plików i szyfruje je w taki sposób, że nie można tego cofnąć, paraliżując działanie organizacji szybciej niż inne złośliwe aplikacje.

Spis treści

Początki zagrożeń ze strony ransomware

Większość ataków typu ransomware zaczyna się od złośliwej wiadomości e-mail. Często taka wiadomość zawiera link do strony WWW kontrolowanej przez atakującego, z której użytkownik pobiera malware. Może też zawierać złośliwy załącznik z kodem. Otwarcie go przez użytkownika spowoduje pobranie ransomware.

Zwykle jako załączników atakujący używają dokumentów pakietu Microsoft Office. Office ma interfejs Visual Basic for Applications (VBA), którego atakujący używają do tworzenia skryptów. Nowsze wersje pakietu Office wyłączają funkcję, która automatycznie uruchamia skrypty makr po otwarciu pliku. Malware wyświetla monit o pozwolenie na wykonanie skryptu na co wielu użytkowników wyraża zgodę. Właśnie dlatego złośliwe makra nadal są niebezpieczne.

Makro pakietu Office pobiera ransomware z serwera atakującego, dzięki czemu malware zaczyna działać na lokalnym urządzeniu. Ransomware skanuje sieć i lokalny magazyn w poszukiwaniu plików o znaczeniu krytycznym, a jeśli je znajdzie – szyfruje je. Zwykle używa do tego standardu szyfrowania Advanced Encryption Standard (AES) ze 128- lub 256-bitowym kluczem. Dzięki temu proces jest odporny na ataki siłowe. Czasem ransomware używa również szyfrowania z kluczem publicznym / prywatnym, np. algorytmu Rivesta-Shamira-Adlemana (RSA).

Odzyskiwanie danych i usuwanie ransomware

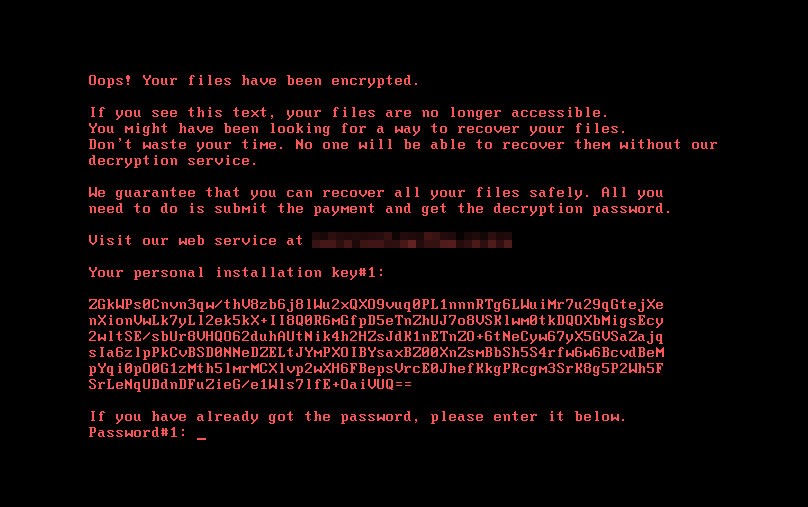

Deweloperzy ransomware tworzą funkcję, która uniemożliwia użytkownikom usunięcie aplikacji bez wcześniejszego opłacenia okupu. Niektórzy hakerzy używają blokad ekranu, aby użytkownicy nie mogli uzyskać dostępu do pulpitu systemu Windows. W związku z tym, że biblioteki kryptograficzne użyte do zaszyfrowania plików są zabezpieczone, po usunięciu malware dane nadal są zaszyfrowane i niedostępne.

FBI radzi firmom, aby nie płaciły okupu. Inni eksperci twierdzą, że po zapłaceniu okupu pliki zostały odszyfrowane. Czasem atakujący nie dostarczają klucza do odszyfrowania, nawet jeśli okup zapłacono. W takim przypadku firma, która stała się celem ataku, zostaje bez plików i bez pieniędzy. Ransomware można usunąć, ale odzyskanie plików bez zapłacenia okupu jest mało prawdopodobne, chyba że wcześniej wykonano kopię zapasową.

Większość dostawców oprogramowania antywirusowego udostępnia do pobrania poprawki lub rozwiązania, które usuwają ransomware. Po pozbyciu się malware można przywrócić pliki z kopii zapasowej. Oprócz tego można przywrócić ustawienia fabryczne komputera. To ostatnie działanie przywraca komputer do stanu z momentu zakupu. Wszelkie oprogramowanie innych firm należy ponownie zainstalować.

Ochrona przed programami ransomware

Urządzenia i dane można chronić przed ransomware na kilka sposobów. Infekcja zwykle zaczyna się od złośliwej wiadomości e-mail, więc warto zacząć od zabezpieczeń cybernetycznych skierowanych przeciwko malware, które skanują wiadomości przychodzące pod kątem podejrzanych linków lub załączników. Jeśli zagrożenie zostanie znalezione, poddają wiadomości kwarantannie, dzięki czemu nie trafiają one do skrzynek odbiorczych użytkowników.

Skuteczne jest również filtrowanie zawartości w sieci. Dzięki niemu użytkownicy nie mogą uzyskać dostępu do stron WWW kontrolowanych przez atakujących. W połączeniu z filtrami poczty e-mail filtrowanie zawartości jest efektywnym sposobem na powstrzymanie ransomware i większości malware przed wniknięciem do sieci wewnętrznej.

Oprogramowanie antywirusowe powinno działać na wszystkich urządzeniach sieciowych, w tym na smartfonach. Oprogramowanie antywirusowe zapobiega zaszyfrowaniu plików przez ransomware i usuwa je z systemu, zanim prześle ono swoje zasoby. Jeśli w organizacji ustanowiono zasady przynoszenia własnych urządzeń (BYOD), ważne jest, aby uruchamiać na urządzeniach użytkowników program antywirusowy.

W zapobieganiu atakom ransomware pomagają również szkolenia użytkowników. Ransomware często zaczyna się od phishingu i inżynierii społecznej, więc przeszkolenie użytkowników w zakresie identyfikowania ataków to jeden ze sposobów walki z malware. Połączenie szkoleń i systemów antywirusowych znacznie zmniejsza zagrożenie ze strony cyberbezpieczeństwa. Jeśli systemy antywirusowe zawiodą, użytkownicy przeszkoleni pod kątem identyfikowania ataków nie dadzą się oszukać i nie uruchomią złośliwych plików wykonywalnych.

Przykłady ransomware

Kilka typów ransomware nadal wpływa na działanie firm, mimo że globalne zagrożenie malware zasadniczo zostało wyeliminowane. Ich celem jest wymuszanie pieniędzy od osób i firm, które nie wdrożyły skutecznych zabezpieczeń.

Jednym z pierwszych znanych programów ransomware o globalnym wpływie był CryptoLocker. Celem jego ataków były komputery z systemem Windows i były one powszechne w 2014 r. Zarażenie zwykle zaczynało się od wiadomości e-mail i złośliwego załącznika. Następnie oprogramowanie szyfrowało ważne pliki przy użyciu szyfrowania asymetrycznego z kluczem publicznym / prywatnym (RSA).

RansomHub

RansomHub to grupa Ransomware-as-a-Service (RaaS), która została po raz pierwszy wykryta w lutym 2024 r. i szybko zyskała rozgłos dzięki swojej strategii polowania na dużą zwierzynę, atakując duże przedsiębiorstwa, które są bardziej skłonne do płacenia znacznych okupów. Wyśledzony przez Trend Micro jako Water Bakunawa, RansomHub został zaobserwowany jako wykorzystujący luki w zabezpieczeniach kopii zapasowych w chmurze i źle skonfigurowanych instancjach Amazon S3, wykorzystując zaufanie między dostawcami a klientami w celu wzmocnienia swojej taktyki wymuszeń.

Rhysida

Rhysida to grupa ransomware, która wyszła na jaw na początku 2023 roku, stosując taktykę podwójnego wymuszenia, zarówno szyfrując dane ofiar, jak i grożąc ich opublikowaniem, chyba że żądanie okupu zostanie zapłacone w Bitcoinach. Podszywają się pod zespół ds. cyberbezpieczeństwa, który pomaga ofiarom, podkreślając słabe strony sieci i systemów. Wykorzystują ataki phishingowe, aby uzyskać początkowy dostęp do sygnałów nawigacyjnych Cobalt Strike w przypadku ruchu lateralnego w zainfekowanych maszynach przed wdrożeniem oprogramowania ransomware.

2024 Najważniejsze zestawy włamań ransomware

Dane Trend Micro z 2024 roku dotyczące podziemia cyberprzestępczego śledzą informacje publikowane na stronach wycieków grup ransomware.

W tabeli „Najważniejsze zestawy włamań ransomware” „naruszenia” oznaczają udane ataki ransomware na przedsiębiorstwa, które zdecydowały się nie płacić okupu. Oznacza to, że rzeczywista liczba udanych ataków może być wyższa, ponieważ niektóre firmy mogły zapłacić.

Monitorowanie stron wycieków przez Trend Micro pokazuje, że najwięcej ofiar ransomware pochodzi z Ameryki Północnej – 369 udanych ataków na firmy, które nie zapłaciły okupu. Na stronach wycieków opublikowano również 104 udane ataki na firmy z Europy i 47 z Azji. Firmy z sektora handlu detalicznego, hurtowego i dystrybucji stanowią większość opublikowanych naruszeń (13,9%), a następnie firmy z sektora produktów i usług przemysłowych (9,4%).

Grupy ransomware opublikowały również informacje o ofiarach z branży transportowej, IT i technologicznej – te branże należą do pięciu najbardziej dotkniętych. Rankingi według regionu i branży prawdopodobnie bardziej odzwierciedlają odporność firm na ataki ransomware niż zachowanie grup ransomware, które nie celują konkretnie w regiony czy branże. Firmy mogą zwiększyć swoją odporność, wykorzystując czujniki końcowe.

Kraje z największą liczbą ataków ransomware – 2024

Ta mapa cieplna przedstawia regiony i kraje, w których telemetria Trend Micro zarejestrowała największą aktywność zagrożeń ransomware. Liczby na mapie oznaczają zagrożenia ransomware wykryte i zablokowane przez nasze czujniki. Należy pamiętać, że cyberprzestępcy nie celują konkretnie w żadne państwo ani region. Niemniej jednak dane te wskazują obszary, które powinny podjąć dodatkowe środki ostrożności, aby zwiększyć odporność systemów firmowych na ataki ransomware.

Zapobieganie ransomware

To tylko kila przykładów ransomware, które wciąż zatruwają życie organizacji. Twórcy ransomware stale opracowują nowe sposoby blokowania plików dla okupu. Zrozumienie jak działa ransomware pozwala wdrożyć odpowiednie środki ochrony. Przed ransomware można się uchronić dzięki skutecznemu rozwiązaniu antywirusowemu, szkoleniom użytkowników i filtrom poczty elektronicznej blokującym złośliwe wiadomości.

Trend Micro Raport o Cyberzagrożeniach – 2025

Ransomware to forma cyberprzemocy, w której atakujący szyfrują kluczowe dane i żądają okupu za ich odszyfrowanie. Jak podkreślono w Trend Micro Cyber Risk Report 2025, ransomware pozostaje jedną z najbardziej widocznych i finansowo szkodliwych form zagrożeń dla organizacji na całym świecie.

Operatorzy ransomware nie polegają już wyłącznie na tradycyjnych punktach wejścia, takich jak wiadomości phishingowe czy otwarte porty RDP. Zamiast tego wykorzystują pomijane i nowe luki w cyfrowym ekosystemie organizacji – czyli tzw. powierzchnię ataku.

Dowiedz się, jak ewoluują zagrożenia ransomware i jakie proaktywne strategie mogą pomóc w ograniczeniu ryzyka – w Trend Micro Cyber Risk Report 2025.

Jak Trend Micro pomaga wyprzedzać zagrożenia związane z ransomware

Ransomware nadal pozostaje jedną z najbardziej destrukcyjnych form zagrożeń dla organizacji, dlatego potrzeba zintegrowanej i inteligentnej ochrony jest dziś większa niż kiedykolwiek. Trend Vision One™ to potężne rozwiązanie, które wykracza poza tradycyjne narzędzia bezpieczeństwa – oferując rozszerzone wykrywanie i reagowanie (XDR), zarządzanie ryzykiem powierzchni ataku oraz zautomatyzowaną neutralizację zagrożeń w jednej, zintegrowanej platformie.

Dzięki Trend Vision One™ zespoły ds. bezpieczeństwa zyskują scentralizowaną widoczność w zakresie punktów końcowych, poczty e-mail, chmury i warstw sieciowych, co umożliwia szybsze wykrywanie i reagowanie na aktywność ransomware. Wspierana przez dekady wiedzy o zagrożeniach i napędzana sztuczną inteligencją Trend Micro, platforma pomaga organizacjom proaktywnie identyfikować podatności, ograniczać ekspozycję i zatrzymywać ransomware zanim wyrządzi szkody.