Ryuk to wersja oprogramowania ransomware przypisywana grupie hakerów o nazwie WIZARD SPIDER, która ma na koncie włamania do systemów rządowych, akademickich, służby zdrowia, fabryk i organizacji technologicznych. W 2019 r. operatorzy programu Ryuk zażądali najwyższego okupu w wysokości 12,5 mln USD, a do końca 2020 r. prawdopodobnie zarobili w sumie 150 mln USD.

Spis treści

Atak ransomware Ryuk

Ryuk (wym. ri-juk) to rodzina ransomware, która pojawiła się w połowie lub pod koniec 2018 r. W grudniu 2018 r. New York Times donosił, że Tribune Publishing padła ofiarą wirusa Ryuk, co zakłóciło procesy druku w San Diego i na Florydzie. Gazety New York Times i Wall Street Journal miały wspólną drukarnię w Los Angeles. Im również zaszkodził atak, który spowodował problemy z wydaniem sobotnich numerów.

Ryuk to wariant starszego ransomware o nazwie Hermes, który znalazł się na liście najniebezpieczniejszych wirusów typu ransomware. W globalnym raporcie na temat zagrożeń CrowdStrike za 2020 r. Ryuk stoi za trzema z dziesięciu najwyższych żądań okupu roku: 5,3 mln USD, 9,9 mln USD oraz 12,5 mln USD. Ryuk z powodzeniem atakuje firmy z różnych branż na całym świecie. Atakowanie dużych firm hakerzy nazywają „polowaniem na grubego zwierza” (big game hunting – BGH).

Co ciekawe, ta rodzina wirusów ma nazwę zaczerpniętą z japońskiego anime Notatnik śmierci. Oznacza ona „dar boży”. To dość niezwykła nazwa jak dla wirusa powodującego straty finansowe. Choć z punktu widzenia hakera rzeczywiście to może wyglądać, jak dar boży.

Za operatora ransomware Ryuk uważa się rosyjską grupę cyberprzestępczą o nazwie WIZARD SPIDER. Wschodnioeuropejska grupa UNC1878 odpowiada za niektóre ataki na placówki służby zdrowia. W tym przypadku hakerzy nie działają wprost, tylko najpierw pobierają na komputer inne oprogramowanie malware.

Infekcja systemu przez wirus Ryuk zaczyna się od wyłączenia 180 usług i 40 procesów, które mogłyby uniemożliwić Ryukowi wykonanie zadania lub są mu potrzebne do przeprowadzenia ataku.

Potem może nastąpić szyfrowanie. Ryuk szyfruje zdjęcia, filmy, bazy danych i dokumenty – czyli wszystko, co może być potrzebne użytkownikowi – za pomocą algorytmu AES-256. Następnie symetryczne klucze szyfrowania szyfruje asymetrycznym algorytmem RSA-4096.

Ryuk może szyfrować nawet zdalne udziały administracyjne. Ponadto może wybudzać komputery przez sieć lokalną za pomocą funkcji Wake-On-Lan, aby wykonać na nich operacje szyfrowania. To właśnie tej funkcjonalności zawdzięcza swoją skuteczność, która pozwala mu wyrządzać poważne szkody.

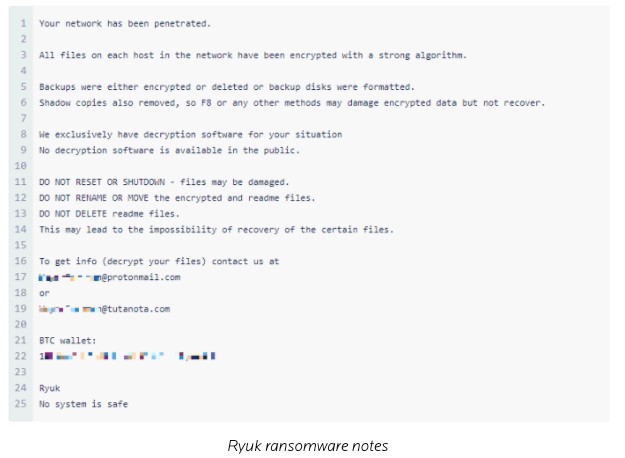

Hakerzy pozostawiają w systemie losowe zapiski w plikach typu RyukReadMe.txt czy UNIQUE_ID_DO_NOT_REMOVE.txt, które wyglądają, jak pokazano na poniższym zrzucie ekranu.

Źródło: Malwarebytes

Wektor ataku Ryuka

Ponadto Ryuk może pomagać w infekowaniu systemów przez oferowanie usługi pobierania danych (DaaS). DaaS to usługa oferowana przez jednego hakera innemu. Kiedy haker stworzy ransomware, ale nie wie, jak go rozdystrybuować, inni hakerzy, posiadający odpowiednie umiejętności, mogą mu w tym pomóc.

Nieuważni użytkownicy często padają ofiarą ataków phishingowych, które wykorzystują wstępną infekcję. AdvIntel donosi, że aż 91% ataków rozpoczyna się od phishingowej wiadomości e-mail. Dlatego niesłychanie ważne jest przeszkolenie użytkowników w zakresie rozpoznawania takich wiadomości. Szkolenie radykalnie obniża ryzyko infekcji. Zobacz Phishing Insights.

Ryuk to jeden z najpospolitszych i najlepiej znanych programów typu ransomware jako usługa (RaaS), jeśli chodzi o zakres infekcji. W modelu RaaS twórca programu ransomware oferuje go innym hakerom, którzy odpalają mu ustalony procent z zysków po udanej akcji. RaaS to forma modelu oprogramowania jako usługi (SaaS).

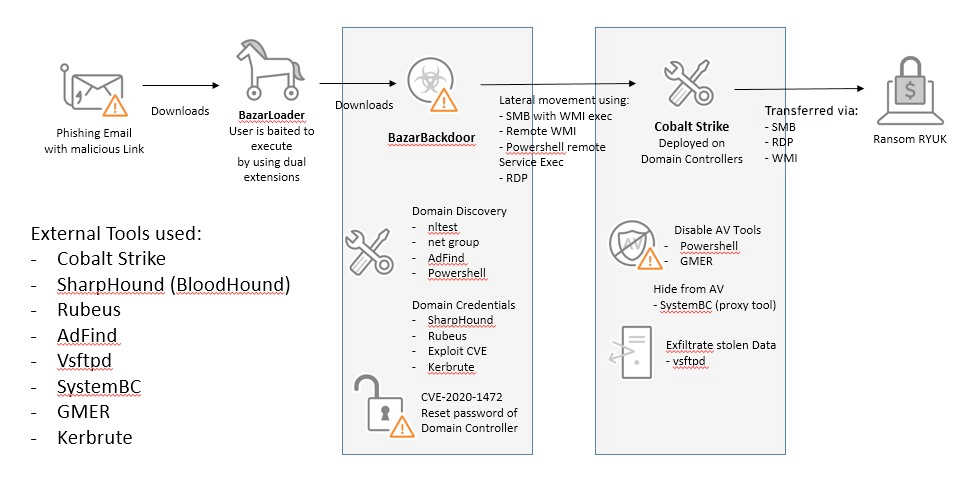

Kiedy użytkownik kliknie phishingową wiadomość e-mail, Ryuk pobiera dodatkowe elementy malware (zwane dropperami). Mogą to być Trickbot, Zloader, BazarBackdoor i wiele innych. Te programy mogą bezpośrednio zainstalować Ryuka.

Ponadto mogą zainstalować inny rodzaj malware, na przykład Cobalt Strike Beacon do komunikacji z centrum dowodzenia (C2). Ryuk jest pobierany po zakończeniu instalacji malware. Ponadto ten wirus wykorzystuje różne exploity, jak na przykład lukę w zabezpieczeniach serwerów Windows o nazwie ZeroLogon.

Na poniższym schemacie pokazano ścieżkę infekcji Ryukiem (tzw. attack kill chain).

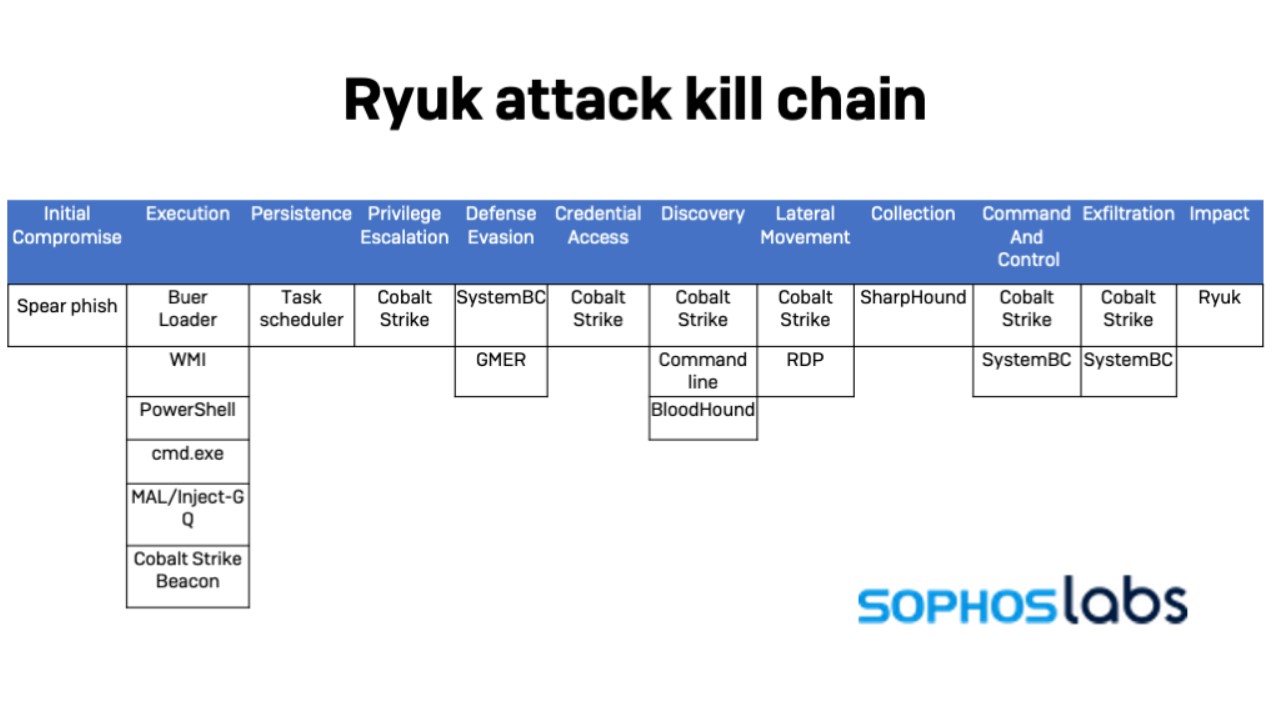

Brytyjska firma z branży zabezpieczeń Sophos Group zbadała ścieżkę ataku Ryuka, która bywa też nazywana „attack kill chain”. Zobacz poniższy schemat.

Źródło: Sophos

Trickbot

Trickbot pojawił się w 2016 r. i podobnie jak Ryuka przypisuje się go grupie hakerów o nazwie WIZARD SPIDER. Jest to trojan bankowy, który kradnie dane uwierzytelniające użytkowników, umożliwiające identyfikację dane osobowe i bitcoiny.

Twórcami Trickbota są wysokiej klasy specjaliści. Wbudowali w niego dodatkowe algorytmy umożliwiające na przykład wyszukiwanie plików w zainfekowanym systemie. Ponadto potrafi on przechodzić między komputerami podłączonymi do tej samej sieci. Do funkcji Trickbota zaliczają się zbieranie danych uwierzytelniających, wydobywanie kryptowalut i wiele innych, ale najważniejszą z nich jest instalowanie ransomware Ryuk.

Wskaźniki świadczące o infekcji Ryukiem

Skutki infekcji ransomware mogą być dramatyczne, dlatego należy za dołożyć wszelkich starań, aby jej zapobiec. Nie zawsze jest to możliwe, więc specjaliści powinni nieustannie monitorować system pod kątem wczesnych objawów ataku i błyskawicznie podejmować działania, aby zapobiec większym stratom.

Ponieważ Ryuk potrafi zainfekować system na wiele sposobów, jego wykrywanie jest skomplikowane. Jest wiele wskaźników infekcji (IOC) informujących administratorów sieci i systemów zabezpieczeń, że zaczyna się infekcja Ryukiem.

Często spotykanym wektorem dla Ryuka jest dropper o nazwie BazarLoader. Dropper, albo DaaS, to malware, który pobiera do systemu inne złośliwe oprogramowanie. Oto niektóre wskaźniki IOC charakterystyczne dla droppera BazarLoader:

- W rejestrze systemu Windows pojawia się zaplanowane zadanie o nazwie „StartAd-Ad” z pozycjami automatycznego uruchamiania

- Pojawiają się pliki wykonywalne z podwójnym rozszerzeniem, np. Report.DOC.exe

Innym często używanym wektorem ataków Ryuka, o czym była mowa powyżej, jest TrickBot. O jego obecności świadczy pojawienie się pliku wykonywalnego o składającej się z dwunastu losowych znaków nazwie. Plik utworzony przez TrickBot, np. mnfjdieks.exe, będzie znajdował się w jednym z następujących folderów:

- C:\Windows\

- C:\Windows\SysWOW64

- C:\Users\[Nazwa użytkownika]\AppData\Roaming

Listę wszystkich wskaźników IOC TrickBota można znaleźć na stronie WWW amerykańskiej agencji Cybersecurity & Infrastructure Security Agency (CISA).

Często pierwszym wskaźnikiem infekcji, jaki zauważa firma, jest widok pokazany na poniższym zrzucie ekranu. To znaczy, że Ryuk zainfekował komputery i zaszyfrował dane. Rozwiązywanie problemu jest znacznie szybsze, jeśli firma dysponuje dobrymi zespołami ds. reagowania na incydenty i procedurami postępowania oraz przechowuje kopie zapasowe danych offline.

Źródło: 2SPYWARE

Ataki ransomware Ryuk w 2020 r.

Jako że Ryuk jest wykorzystywany do ataków typu BGH, jego ofiarą padły instytucje państwowe, firmy technologiczne i systemy szkolne. W 2020 r. ofiarą infekcji Ryukiem padła francuska firma z sektora usług informatycznych zajmująca się także cyberbezpieczeństwem. Uznano, że odzyskiwanie pełnej sprawności zajmie tygodnie.

Ryuk to jedno z największych zagrożeń dla instytucji z sektora opieki zdrowotnej, a epidemia Covid-19 wydaje się ważnym elementem ataków na te organizacje. Universal Health Services (UHS) to notowana na liście Fortune 500 firma z sektora opieki zdrowotnej, która ma szpitale w USA i Wielkiej Brytanii. Padła ofiarą ataku z użyciem Ryuka 27 września 2020 r.

BleepingComputer donosi, że najprawdopodobniejszym wektorem ataku na UHS był e-mail phishingowy. Wiadomość ta mogła zawierać Emotet, fragment trojana. Emotet mógł zainstalować Trickbota, który następnie umożliwił grupie hakerów WIZARD SPIDER ręczną instalację Ryuka za pomocą odwrotnej powłoki.

W grudniu 2020 r. hakerzy zainfekowali Ryukiem dwa kolejne centra medyczne. Jedno znajdowało się w Oregonie – Sky Lakes Medical Center – a drugie w Nowym Jorku – Lawrence Health System. Ataki spowodowały odłączenie komputerów od sieci, co uniemożliwiło dostęp do elektronicznej dokumentacji zdrowotnej. Szpitale i tak już były przeciążone przez pacjentów z chorobą COVID-19, a atak jeszcze pogorszył sytuację. Większość ataków na te szpitale trwała tygodnie.

Najlepsze praktyki ochrony przed ransomware

Firmy i osoby indywidualne mogą bronić się przed malware, a szczególnie ransomware, na wiele sposobów. Oto kilka najważniejszych zasad:

- Instaluj poprawki do systemu operacyjnego, oprogramowania i oprogramowania układowego

- Wszędzie, gdzie to możliwe, stosuj uwierzytelnianie dwuskładnikowe z mocnym drugim składnikiem. Przykładem takiego uwierzytelniania jest 2FA. Amerykański National Institute of Standards and Technology (NIST) odradza używanie wiadomości SMS jako drugiego składnika

- Często kontroluj konta, dostęp, dzienniki i wszystko, co się da, aby zweryfikować poprawność konfiguracji i aktywność

- Regularnie twórz kopie zapasowe danych i przechowuj je bez dostępu do sieci, szczególnie jeśli chodzi o krytyczne systemy

- Zapewnij szkolenia użytkowników, zwłaszcza w kwestii phishingowych wiadomości e-mail. Użytkownicy są na pierwszej linii frontu, ponieważ to oni otrzymują wiadomości, które czytają i na które odpowiadają

Trend Micro Raport o Cyberzagrożeniach – 2025

Ransomware to forma cyberprzemocy, w której atakujący szyfrują kluczowe dane i żądają okupu za ich odszyfrowanie. Jak podkreślono w Trend Micro Cyber Risk Report 2025, ransomware pozostaje jedną z najbardziej widocznych i finansowo szkodliwych form zagrożeń dla organizacji na całym świecie.

Operatorzy ransomware nie polegają już wyłącznie na tradycyjnych punktach wejścia, takich jak wiadomości phishingowe czy otwarte porty RDP. Zamiast tego wykorzystują pomijane i nowe luki w cyfrowym ekosystemie organizacji – czyli tzw. powierzchnię ataku.

Dowiedz się, jak ewoluują zagrożenia ransomware i jakie proaktywne strategie mogą pomóc w ograniczeniu ryzyka – w Trend Micro Cyber Risk Report 2025.

Jak Trend Micro pomaga wyprzedzać zagrożenia związane z ransomware

Ransomware nadal pozostaje jedną z najbardziej destrukcyjnych form zagrożeń dla organizacji, dlatego potrzeba zintegrowanej i inteligentnej ochrony jest dziś większa niż kiedykolwiek. Trend Vision One™ to potężne rozwiązanie, które wykracza poza tradycyjne narzędzia bezpieczeństwa – oferując rozszerzone wykrywanie i reagowanie (XDR), zarządzanie ryzykiem powierzchni ataku oraz zautomatyzowaną neutralizację zagrożeń w jednej, zintegrowanej platformie.

Dzięki Trend Vision One™ zespoły ds. bezpieczeństwa zyskują scentralizowaną widoczność w zakresie punktów końcowych, poczty e-mail, chmury i warstw sieciowych, co umożliwia szybsze wykrywanie i reagowanie na aktywność ransomware. Wspierana przez dekady wiedzy o zagrożeniach i napędzana sztuczną inteligencją Trend Micro, platforma pomaga organizacjom proaktywnie identyfikować podatności, ograniczać ekspozycję i zatrzymywać ransomware zanim wyrządzi szkody.