Hakerzy stosujący ataki typu ransomware mają sposoby, aby obejść zabezpieczenia, ale możesz się przed nimi bronić. Aby ograniczyć ryzyko, możesz wykonywać kopie zapasowe plików, odpowiednio przeszkolić użytkowników, przenosić podejrzane wiadomości e-mail do kwarantanny oraz filtrować zawartość.

Spis treści

Czy należy zapłacić okup?

Wśród ekspertów od cyberbezpieczeństwa zdania na temat tego, czy powinno się płacić okup, są podzielone. FBI odradza płacenie okupu. Niektóre ofiary po zapłacie odzyskują dostęp do swoich plików. Inne jednak i tak nie dostają klucza. Na przykład twórcy programu Petya w ogóle nie przewidzieli metody rozszyfrowywania danych.

Dlatego generalnie eksperci zalecają odradzają płacenie okupu w ramach minimalizacji strat. Z drugiej strony utrata danych może wywrzeć gigantyczny wpływ na organizację, a liczba hakerów próbujących wymuszać okupy stale rośnie. Początkowo twórcy programu Petya żądali 300 dolarów w bitcoinach. Nowsze wersje oprogramowania żądają setek tysięcy dolarów w kryptowalucie. Model biznesowy oparty na ransomware istnieje tylko dlatego, że przestępcy wciąż dostają zapłaty. Gdyby wykluczyć możliwość otrzymania okupu, ta branża błyskawicznie by upadła.

Zapłacenie okupu nie gwarantuje otrzymania klucza prywatnego pozwalającego odzyskać dane. Dlatego pliki należy chronić przez włączenie odpowiednich środków bezpieczeństwa do codziennych operacji. Dzięki temu w razie ataku można przywrócić ich pierwotny stan. To oznacza, że kopie zapasowe są nie do przecenienia.

Środki ochrony

- Kopie zapasowe

- Szkolenie użytkowników

- Wysyłanie podejrzanych wiadomości e-mail do kwarantanny

- Filtrowanie treści

Szkolenie użytkowników w zakresie wykrywania ransomware

Odpowiednie przeszkolenie użytkowników znacznie zmniejsza ryzyko infekcji, ponieważ większość ataków typu ransomware zaczyna się od złośliwej wiadomości e-mail. Każdego można nauczyć rozpoznawania różnych rodzajów cyberzagrożeń, takich jak ransomware, phishing czy podstępy wykorzystujące wiedzę z zakresu inżynierii społecznej. Użytkownicy przeszkoleni w zakresie rozpoznawania złośliwych wiadomości rzadziej otwierają zainfekowane załączniki.

Czasami hakerzy stosują w swoich atakach inżynierię społeczną. Techniki te są wykorzystywane w atakach na konkretnych użytkowników sieci, posiadających wysokie uprawnienia. Haker zakłada, że taka osoba ma w swoim komputerze bardzo ważne dane lub posiada dostęp do systemów i infrastruktury o krytycznym znaczeniu dla firmy. To zwiększa szansę na to, że dana organizacja zapłaci okup.

Aktualizowanie oprogramowania

Zawsze instaluj wszystkie najnowsze łaty bezpieczeństwa oprogramowania układowego, aplikacji antywirusowych, systemów operacyjnych i innych programów. Nowe oprogramowanie typu ransomware pojawia się regularnie, a aktualizacje oprogramowania dają pewność, że program antywirusowy będzie umiał je wykryć.

Przykładem zagrożenia dla systemu operacyjnego jest WannaCry. To malware wykorzystujący exploit EternalBlue stworzony przez amerykańską agencję National Security Agency (NSA). Wykorzystuje on lukę w protokole SMB (Server Message Block) systemu operacyjnego Windows. Firma Microsoft opublikowała łaty powstrzymujące WannaCry na 30 dni przed infekcjami. Bez nich system operacyjny Windows jest bezbronny.

Niedawno obserwowaliśmy, jak w atakach typu ransomware wykorzystywano lukę ZeroLogon.

Zawsze twórz kopie zapasowe

Najlepszym sposobem na powrót do normalności po ataku ransomware jest przywrócenie danych z kopii zapasowej. Kopie zapasowe są dodatkowym magazynem danych, który pozwala uniknąć płacenia okupu za ich rozszyfrowanie. Hakerzy wiedzą o ich istnieniu i dlatego w swoich programach implementują skanery sieci poszukujące plików kopii zapasowych. Po przywróceniu danych z kopii zapasowej nadal trzeba usunąć ransomware z sieci.

Aby skutecznie ochronić kopię zapasową plików przed zaszyfrowaniem, najlepiej jest ją przechowywać w innym miejscu. Większość firm wybiera do tego celu magazyny chmurowe. Przechowywanie kopii zapasowych w chmurze chroni je przed ransomware i innymi cyberzagrożeniami.

Wykrywanie ransomware

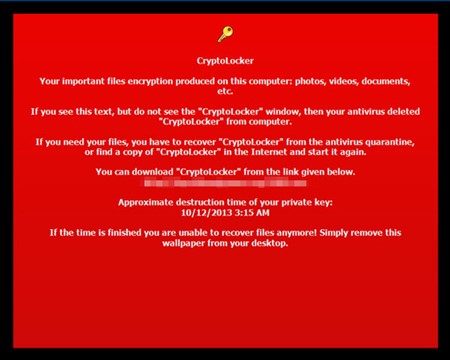

Typowy atak typu ransomware rozpoczyna się od pliku wykonywalnego lub skryptu, który pobiera plik wykonywalny i go uruchamia. Nie każdy atak typu ransomware jest natychmiastowy. Niektóre programy typu ransomware czekają uśpione na określoną datę. Na przykład pewien ransomware o nazwie Locker, naśladujący CryptoLockera, czekał z rozpoczęciem działania do północy 25 maja 2015 r.

Administratorzy sieci wykrywają ransomware za pomocą aplikacji monitorujących podejrzany ruch w sieci. Aplikacje te wysyłają powiadomienie, gdy wykryją, że jakiś złośliwy program zmienia nazwy dużej liczby plików. Oprogramowanie antywirusowe chroni przed tysiącami typów oprogramowania ransomware. Zawiera sygnatury cyfrowe pozwalające na jego identyfikację zanim zostanie uruchomione. Nie zawsze jest w stanie wykryć ataki typu zero-day, czyli takie, które wykorzystują luki, o których istnieniu programiści jeszcze nie wiedzą.

Nowoczesne programy antywirusowe wykorzystują sztuczną inteligencję (AI), machine learning i monitorowanie zachowań. Ich działanie polega na porównywaniu bieżącego stanu pliku ze zmianami i żądaniami dostępu do niego. Jeśli wykryją coś podejrzanego, alarmują administratorów, co pozwala na wczesne rozwiązanie problemu oraz uniemożliwienie zaszyfrowania i zniszczenia danych.

Wczesne wykrycie wspiera prewencję

Do skutecznego zapobiegania ransomware potrzebne są dobra aplikacja monitorująca, częste wykonywanie kopii zapasowych, oprogramowanie antywirusowe oraz szkolenia użytkowników. Choć nie da się całkowicie wyeliminować ryzyka, to można znacznie zmniejszyć szanse hakera na powodzenie.

Trend Micro Raport o Cyberzagrożeniach – 2025

Ransomware to forma cyberprzemocy, w której atakujący szyfrują kluczowe dane i żądają okupu za ich odszyfrowanie. Jak podkreślono w Trend Micro Cyber Risk Report 2025, ransomware pozostaje jedną z najbardziej widocznych i finansowo szkodliwych form zagrożeń dla organizacji na całym świecie.

Operatorzy ransomware nie polegają już wyłącznie na tradycyjnych punktach wejścia, takich jak wiadomości phishingowe czy otwarte porty RDP. Zamiast tego wykorzystują pomijane i nowe luki w cyfrowym ekosystemie organizacji – czyli tzw. powierzchnię ataku.

Dowiedz się, jak ewoluują zagrożenia ransomware i jakie proaktywne strategie mogą pomóc w ograniczeniu ryzyka – w Trend Micro Cyber Risk Report 2025.

Jak Trend Micro pomaga wyprzedzać zagrożenia związane z ransomware

Ransomware nadal pozostaje jedną z najbardziej destrukcyjnych form zagrożeń dla organizacji, dlatego potrzeba zintegrowanej i inteligentnej ochrony jest dziś większa niż kiedykolwiek. Trend Vision One™ to potężne rozwiązanie, które wykracza poza tradycyjne narzędzia bezpieczeństwa – oferując rozszerzone wykrywanie i reagowanie (XDR), zarządzanie ryzykiem powierzchni ataku oraz zautomatyzowaną neutralizację zagrożeń w jednej, zintegrowanej platformie.

Dzięki Trend Vision One™ zespoły ds. bezpieczeństwa zyskują scentralizowaną widoczność w zakresie punktów końcowych, poczty e-mail, chmury i warstw sieciowych, co umożliwia szybsze wykrywanie i reagowanie na aktywność ransomware. Wspierana przez dekady wiedzy o zagrożeniach i napędzana sztuczną inteligencją Trend Micro, platforma pomaga organizacjom proaktywnie identyfikować podatności, ograniczać ekspozycję i zatrzymywać ransomware zanim wyrządzi szkody.