Phishing: co to jest?

Powstrzymaj więcej zagrożeń dzięki Trend Micro Email Security - zaawansowanej ochronie Twojej poczty e-mail!

Definicja phishingu

Phishing to rodzaj cyberataku polegającego na wysyłaniu ogólnych wiadomości e-mail przez cyberprzestępców podszywających się pod legalne firmy. E-maile te zawierają fałszywe linki służące do kradzieży prywatnych informacji użytkownika. Ataki phishingowe są najskuteczniejsze, gdy użytkownicy nie zdają sobie z nich sprawy.

Phishing jest metodą wyłudzania znaną od połowy lat dziewięćdziesiątych ubiegłego wieku. Zaczęło się od grupy młodych ludzi, którzy podszyli się pod administratorów chat roomów AOL. Ukradli numery kart kredytowych innych użytkowników, aby zapewnić sobie stały i bezpłatny dostęp do usług AOL.

Funkcja chat roomu AOL dla nowych użytkowników została stworzona dla osób potrzebujących pomocy z dostępem do witryny. Hakerzy tworzyli nazwy przypominające prawdziwe nazwy administratorów AOL, np. „BillingAccounting”, i informowali użytkowników, że wystąpił problem z dostępem do ich konta.

Następnie prosili ich o podanie numeru karty, aby rozwiązać problem. Potem przestępcy wykorzystywali te dane do płacenia za własne konta. Choć termin „phishing” początkowo oznaczał właśnie tego typu ataki, obecnie głównie kojarzy się z próbami ataku przez pocztę e-mail. Do dnia dzisiejszego oszustwa metodą phishingową są jednymi z najczęstszych. Według Raportu Verizon na temat śledztw w sprawie naruszenia ochrony danych (DBIR) w 36% przypadków jest wykorzystywany phishing.

Ponieważ phishing opiera się głównie na inżynierii społecznej, konieczne jest zrozumienie, w jaki sposób działają atakujący, wykorzystujący ludzką naturę. Po pierwsze, inżynieria społeczna jest oszustwem, które hakerzy wykorzystują, aby przekonać użytkowników do zrobienia czegoś, czego normalnie by nie zrobili.

Może przybrać tak prostą formę, jak poproszenie kogoś o otwarcie drzwi, bo ma się zajęte ręce. Analogicznie, atak z wykorzystaniem inżynierii społecznej może zacząć się od porzucenia przez kogoś pamięci USB z podpisem „zdjęcia rodzinne” na parkingu. Taka pamięć może zawierać malware, który zainstaluje się na komputerze, narażając jego bezpieczeństwo. Nazwa tej techniki to baiting.

Terminem phishing określa się głównie ogólne ataki z wykorzystaniem poczty elektronicznej. Polegają one na wysyłaniu wiadomości e-mail na jak największą liczbę adresów z wykorzystaniem wizerunku powszechnie używanych usług, takich jak PayPal czy Bank of America.

W wiadomości jest napisane, że doszło do włamania na konto i należy kliknąć odnośnik, aby sprawdzić, czy wszystko jest w porządku. Skutki kliknięcia tego łącza mogą być dwojakie:

- Może nastąpić przekierowanie do złośliwej strony przypominającej prawdziwy portal, np. „www.PayPals.com” zamiast „www.PayPal.com”. Zwróć uwagę na dodatkowe „s” w pierwszym adresie. Kiedy użytkownik wejdzie na spreparowaną stronę i spróbuje się na niej zalogować, haker przejmie jego nazwę użytkownika i hasło.

W ten sposób haker może uzyskać dostęp do jego konta bankowego i wytransferować z niego środki gdzie tylko zechce. Jest jednak jeszcze druga możliwość. Kiedy haker wejdzie w posiadanie czyjegoś hasła, może spróbować go użyć do zalogowania się do innych serwisów, takich jak Amazon czy eBay. - Może zainfekować czyjś komputer przez pobranie złośliwego oprogramowania zwanego malware. Tak zainstalowany program może zostać wykorzystany do przeprowadzenia ataków w przyszłości. Może to być na przykład aplikacja zapisująca naciskane klawisze, a więc rejestrująca loginy i numery kart kredytowych, albo oprogramowanie ransomware szyfrujące zawartość dysku twardego i żądające zapłaty za jej rozszyfrowanie, najczęściej w bitcoinach.

Możliwe też, że haker postanowi wykorzystać przejęty komputer do wydobywania bitcoionów. Może to robić, kiedy użytkownik nie korzysta z komputera lub przez cały czas przez wykorzystanie części mocy obliczeniowej procesora. Kiedy haker wydobywa bitcoiny na czyimś komputerze, ten zazwyczaj działa znacznie wolniej niż normalnie.

W toku wielu lat ewolucji phishing przybrał wiele form w zależności od typów danych. Oprócz pieniędzy, celem ataków mogą być także dane wrażliwe lub zdjęcia.

Ataki phishingowe

Atak phishingowy jest działaniem lub serią działań mających na celu wykorzystanie użytkownika. Phishingowe wiadomości e-mail można dość łatwo rozpoznać po niepoprawnej gramatyce i literówkach. Jednak hakerzy stosują coraz bardziej zaawansowane metody i nowe ataki grają na ludzkich emocjach, takich jak strach, złość czy ciekawość.

Atak na RSA z 2011 roku był skierowany przeciwko zaledwie czterem osobom w organizacji. Wiadomość e-mail nie była zbyt wyszukana, ale osiągnęła cel, ponieważ została skierowana do odpowiednich osób. Dostały one wiadomość zatytułowaną „2011 Recruitment plan.xls”, która powinna je zainteresować, ale niekoniecznie byłaby ciekawa dla innych osób z organizacji.

Typy phishingu

Istnieje wiele rodzajów ataków phishingowych. Zaliczają się do nich klasyczne ataki z wykorzystaniem poczty elektronicznej, przez media społecznościowe oraz techniki o niezwykle brzmiących nazwach, takich jak smishing i vishing.

Phishing

Phishing polega na wysyłaniu przez hakerów masowych wiadomości e-mail, które wydają się pochodzić z legalnych źródeł, takich jak banki lub usługi online. Celem jest nakłonienie odbiorców do kliknięcia łączy prowadzących do podrobionych stron internetowych, na których są proszeni o wprowadzenie danych osobowych, takich jak hasła lub numery kart kredytowych.

Spear Phishing

Spear Phishing to ukierunkowana forma phishingu skierowana do konkretnych osób lub organizacji. Hakerzy będą personalizować wiadomości, korzystając z informacji o celu, aby zwiększyć wiarygodność, co zwiększy prawdopodobieństwo, że ofiara zaangażuje się i przekaże wrażliwe dane.

Whaling

Whaling jest skierowany do wysoko rangą kadry kierowniczej lub decydentów w organizacjach, takich jak dyrektorzy generalni lub dyrektorzy finansowi. Ataki te często obejmują wiadomości dostosowane do potrzeb firmy, które wydają się być związane z działalnością biznesową i mają na celu uzyskanie dostępu do wrażliwych danych firmowych lub informacji finansowych.

Phishing wewnętrzny

Wewnętrzny phishing ma miejsce, gdy hakerzy narażają na szwank konto e-mail pracownika i wykorzystują je do wysyłania wiadomości phishingowych w organizacji. Wiadomości te wyglądają na godne zaufania, ponieważ pochodzą ze znanego źródła wewnętrznego, co ułatwia nakłonienie odbiorców do ujawnienia poufnych informacji.

Vishing

Vishing, czyli phishing głosowy, obejmuje atakujących podszywanie się pod zaufane podmioty przez telefon. Oszuści mogą twierdzić, że pochodzą z banku lub agencji rządowej, próbując nakłonić ofiarę do ujawnienia wrażliwych informacji, takich jak numery ubezpieczenia społecznego lub dane konta.

Smishing

Smishing wykorzystuje wiadomości tekstowe (SMS) do oszukiwania ofiar. Atakujący mogą wysyłać fałszywe powiadomienia od banków, firm kurierskich lub agencji rządowych, zachęcając odbiorców do kliknięcia łącza lub udzielenia odpowiedzi na pytanie o dane osobowe.

Phishing w mediach społecznościowych

W przypadku phishingu w mediach społecznościowych hakerzy stworzą fałszywe profile lub zainfekują legalne konta, aby dotrzeć do ofiar. Wysyłają wiadomości lub linki prowadzące do witryn phishingowych lub proszą o podanie danych osobowych pod przyjaźnią lub pod przyjaźnią.

Pharming

Pharming przekierowuje użytkowników z legalnych witryn do fałszywych bez ich wiedzy. Poprzez uszkodzenie ustawień DNS lub zainfekowanie urządzeń hakerzy mogą bezgłośnie przekierowywać użytkowników do witryn phishingowych, które gromadzą dane logowania i inne dane osobowe.

Przykłady phishingu

Obserwowaliśmy kampanię phishingową o nazwie Heatstroke na podstawie zmiennej znajdującej się w kodzie zestawu do phishingu. Pokazuje, jak daleko ewoluowały techniki phishingu dzięki zastosowaniu bardziej zaawansowanych technik, takich jak steganografia.

Sposób, w jaki operatorzy Heatstroke prowadzą badania nad potencjalnymi ofiarami, jest zauważalny. Ich celem jest podanie prywatnych adresów e-mail ofiary, które najprawdopodobniej zebrała z własnej listy adresów ofiary, która obejmuje również menedżerów i pracowników w branży technologicznej. Prywatne adresy e-mail są częściej hostowane w bezpłatnych usługach e-mail z zabezpieczeniami i filtrowaniem spamu. Te bezpłatne konta e-mail mogą zatem stanowić lepszy punkt wyjścia dla atakujących, aby mogli rozpoznawać i zbierać informacje o swoich celach w porównaniu z firmowymi wiadomościami e-mail, które są zazwyczaj bezpieczniejsze.

Kradzione dane uwierzytelniające są wysyłane na adres e-mail za pomocą steganografii (ukrywania lub osadzania danych w obrazie). W trakcie naszych badań udało nam się przechwycić dwa podobne zestawy phishingowe — jeden dla użytkowników Amazon, a drugi dla kradzieży danych uwierzytelniających PayPal.

Taktyki i techniki obu zestawów były podobne, od strony internetowej zawierającej zestaw do phishingu i rodzaju informacji, które ukradli, po stosowane techniki maskowania. Wygląda na to, że oba zestawy kończą również tę samą fazę weryfikacji użytkownika. Podobieństwa te mogą oznaczać, że mają to samo pochodzenie. Podobieństwo może również zostać poprawione przez czas i zakres ataków wykorzystujących te zestawy, ponieważ zostały one dostarczone tej samej ofierze.

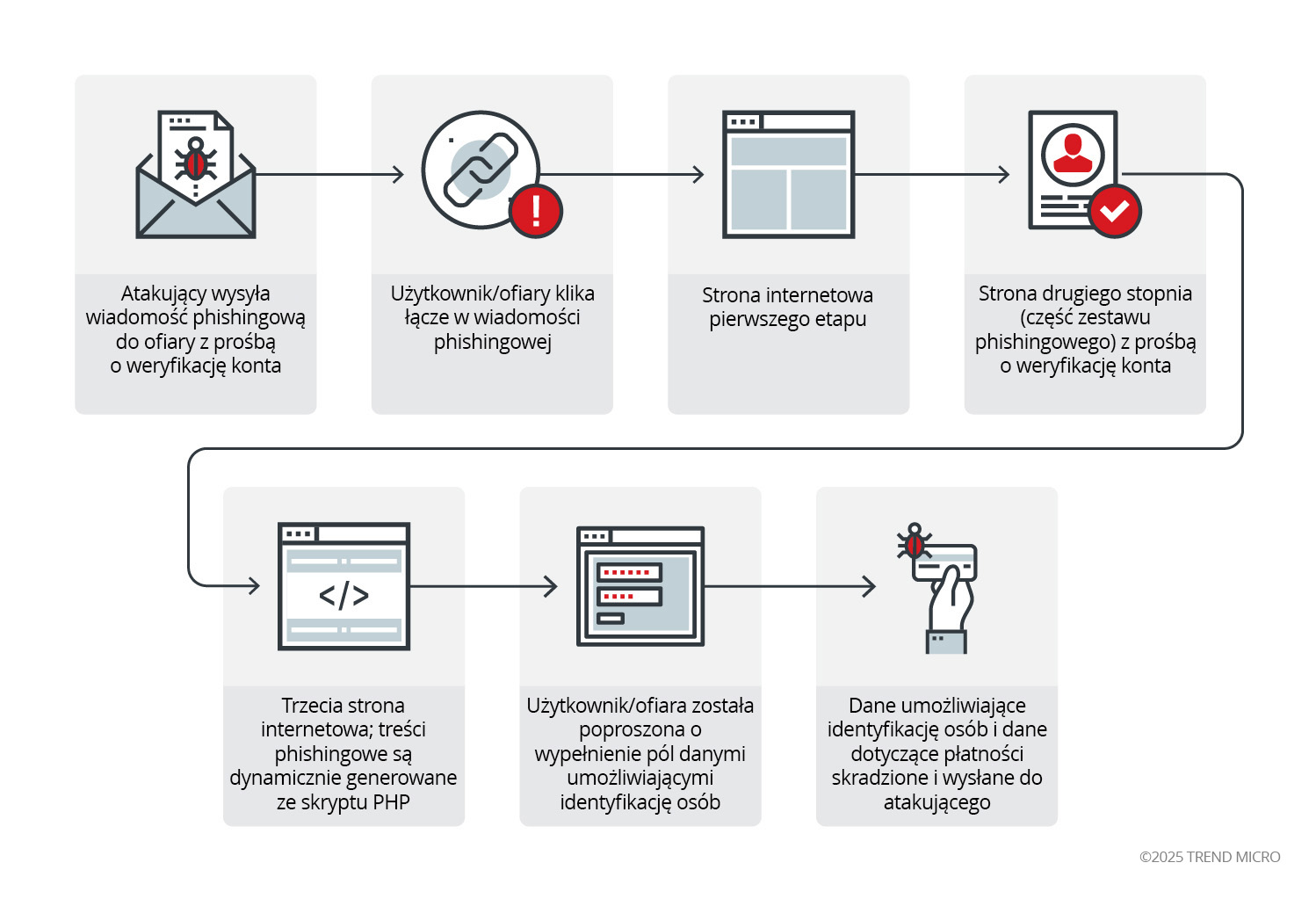

Rysunek 1. Łańcuch ataków phishingowych wywołanych przez Heatstroke'a; należy pamiętać, że łańcuch infekcji może się zmieniać w zależności od właściwości użytkownika/zachowania

Kliknij tutaj, aby dowiedzieć się więcej o tym wieloetapowym ataku phishingowym

Jak zapobiegać phishingowi?

Jest kilka bardzo konkretnych rzeczy, które możesz zrobić, aby się chronić:

- Włącz uwierzytelnianie dwuskładnikowe (2FA) na każdym koncie, na którym jest to możliwe

- Używaj oprogramowania antywirusowego

- Używaj zapór sieciowych

- Podejrzliwie traktuj wszelkiego rodzaju wyskakujące okienka

- Podejrzliwie traktuj załączniki do poczty elektronicznej zarówno ze znanych, jak i nieznanych źródeł

- Podejrzliwie traktuj SMS-y i wiadomości z komunikatorów internetowych zarówno ze znanych, jak i nieznanych źródeł, które zachęcają do odwiedzenia jakiejś strony lub żądają podania danych

- Nie ujawniaj swoich danych osobowych

Obok stosowania się do powyższych zasad, organizacja powinna także:

- Filtrować na wejściu phishingowe wiadomości e-mail i złośliwy ruch sieciowy

- Uwierzytelniać nadawców wiadomości e-mail przy użyciu protokołu Domain-Based Message Authentication, Reporting, and Conformance (DMARC)

- Filtrować phishingowe wiadomości e-mail wg nadawcy, treści, adresów URL i załączników, poszukując charakterystycznych cech phishingu za pomocą technik statycznych i dynamicznych

- Wdrożyć zaawansowane mechanizmy filtracji wykorzystujące sztuczną inteligencję (AI), które wykrywają ataki typu BEC i mające na celu kradzież danych logowania

- Zapobiegać wewnętrznym atakom phishingowym za pomocą rozwiązania zintegrowanego poprzez API z platformą obsługi poczty elektronicznej w chmurze lub lokalną. Rozwiązania takie są dostępne dla usług Microsoft 365, Google G Suite, Microsoft Exchange Server i IBM Domino Server.

Rozwiązanie Email Security Trend Micro

Rozwiązanie Trend Vision One™ Email and Collaboration Security zapewnia wiodącą w branży ochronę przed zaawansowanymi zagrożeniami skierowanymi do platform poczty elektronicznej i współpracy. Zatrzymuje phishing, ataki typu business email compromise (BEC), ransomware i inne ataki ukierunkowane dzięki opartemu na sztucznej inteligencji wykrywaniu zagrożeń i dynamicznej analizie w środowisku sandbox.

Dzięki weryfikacji tożsamości nadawcy, skanowaniu adresów URL i załączników w czasie rzeczywistym oraz wykorzystaniu technik ochrony przed zagrożeniami różnych generacji zapewnia ona kompleksową widoczność i kontrolę w kanałach komunikacyjnych opartych na chmurze.

Powiązane informacje o Smishing

Statystyki i przykłady phishingu e-mail na świecie w 2023 r.

Poznaj potrzebę wyjścia poza wbudowane zabezpieczenia Microsoft 365 i Google Workspace™ w oparciu o zagrożenia e-mail wykryte w 2023 roku.

Najlepsze praktyki bezpieczeństwa poczty e-mail w zakresie zapobiegania phishingowi

Zapoznaj się z najnowszymi trendami phishingu i najlepszymi praktykami w zakresie bezpieczeństwa poczty e-mail, aby zwiększyć bezpieczeństwo poczty e-mail i zmniejszyć ryzyko cybernetyczne.

Powiązane artykuły

Powiązane badania