Nieustanne Zmiany: Roczny raport na temat stanu bezpieczeństwa Trend Micro 2020

Dla wielu organizacji rok 2020 r. był bardzo trudny i wymagający pod wieloma względami. Poważne incydenty, przechodzenie na zdalny tryb pracy i inne rewolucyjne zmiany zmusiły organizacje do zrewidowania wielu zasad i ustaleń. Pokonane przez nie trudności utorowały drogę do stworzenia alternatywnych rozwiązań uwzględniających zarówno ludzką, jak i technologiczną perspektywę.

Jednak dla cyberprzestępców ten rok obfitował w wyjątkowe możliwości. Wiele ważnych wydarzeń zostało przez nich wykorzystanych do uzyskania nielegalnego przychodu. Przy użyciu starych i nowych technik wykorzystywali luki bezpieczeństwa, błędy konfiguracji i inne niedociągnięcia systemów zabezpieczeń, które nieuchronnie musiały powstać podczas pospiesznego wdrażania technologii w reakcji na panującą na świecie sytuację.

W naszym rocznym raporcie na temat cyberbezpieczeństwa przyglądamy się poprzedniemu rokowi, który był wyjątkowy pod każdym względem. Analizujemy najważniejsze kwestie dotyczące bezpieczeństwa, które pojawiły się w 2020 r., oraz dajemy porady, jak odnaleźć się w tym radykalnie innym świecie, z których mogą skorzystać zarówno osoby indywidualne, jak i organizacje.

Ukierunkowane ataki

Ransomware

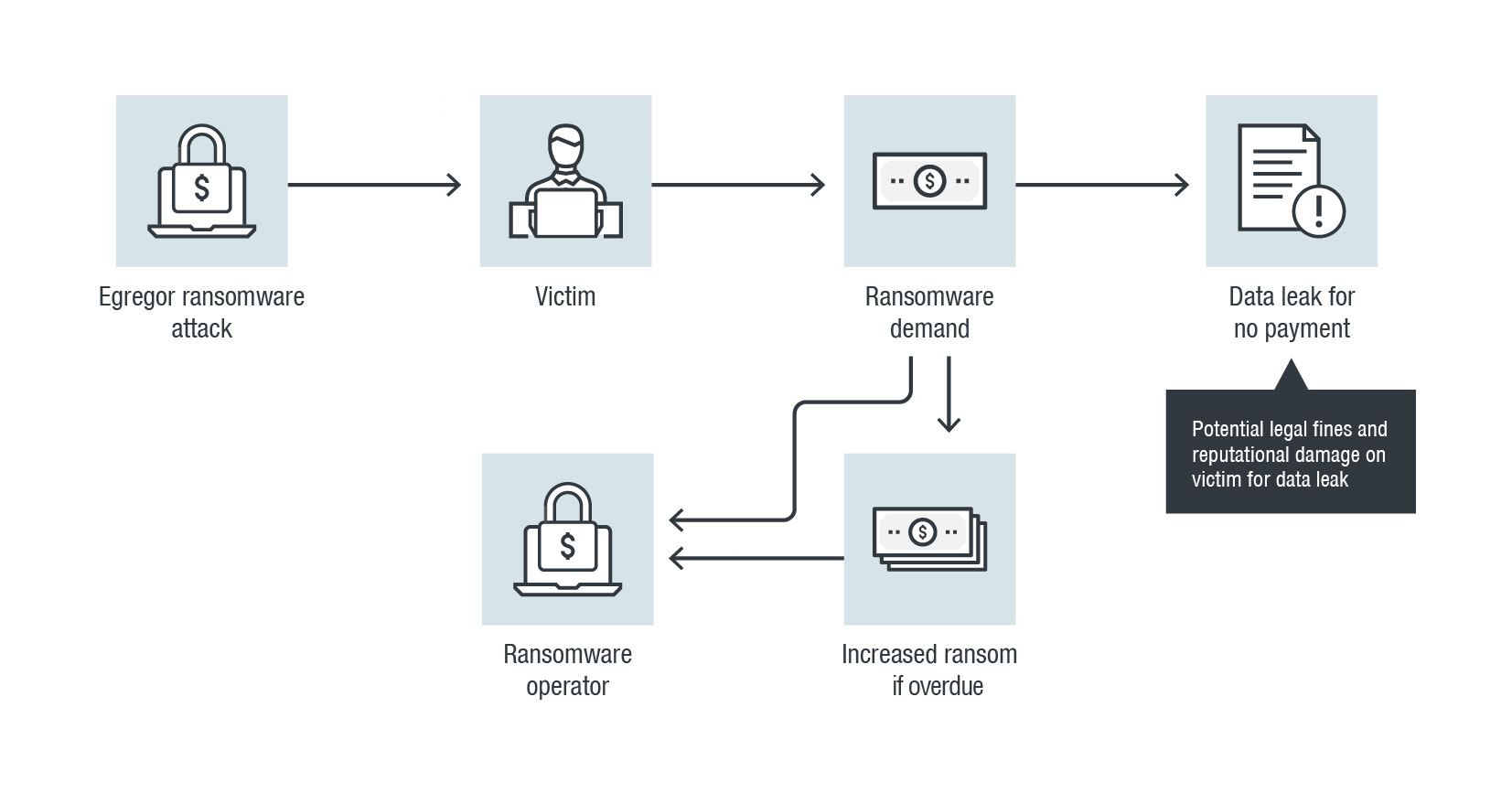

Operatorzy ransomware zmaksymalizowali swoje zyski dzięki zastosowaniu podwójnej strategii. Po pierwsze zarabiali na okupach za przywrócenie ofiarom dostępu do zaszyfrowanych danych (posuwali się nawet do podwyższania stawki za zwłokę), a po drugie grozili ujawnieniem wrażliwych informacji w przypadku braku wpłaty. Zaatakowane w ten sposób organizacje były więc narażone nie tylko na utratę danych, ale również na ryzyko poniesienia strat wizerunkowych. Zasadnicze znaczenie zaatakowanych jednostek dla ich właścicieli — wśród których znalazły się agencje i firmy z sektorów rządowego, bankowego, produkcyjnego i służby zdrowia — zwiększało presję na to, by spełnić żądania przestępców.

Porównanie danych liczbowych dotyczących nowych rodzin ransomware w latach 2019 i 2020

10 branż, które najczęściej były celem ataków ransomware w 2020 roku

Nowy wirus Egregor, który zaznaczył swoją obecność w ostatnich miesiącach, wziął na celownik cele wysokiej klasy, w tym największe organizacje z sektorów handlu detalicznego, gier i zasobów ludzkich, oraz stosował podwójną strategię zastraszania.

Ataki na łańcuchy dostaw

Choć organizacje wzmocniły swoje zabezpieczenia, przestępcy i tak byli w stanie dostawać się do ich systemów, łamiąc zabezpieczenia ich partnerów z łańcucha dostaw. Cyberprzestępcy wykorzystywali zaufane stosunki między firmami i ich dostawcami, co pozwalało im na wdarcie się do systemów organizacji docelowych.

Jednym z najgłośniejszych ataków z wykorzystaniem łańcucha dostaw w ostatnim czasie był grudniowy atak na system zarządzania siecią Orion firmy SolarWinds. W niektórych kompilacjach Oriona przestępcy ukryli lukę bezpieczeństwa, która umożliwiła im włamanie się na serwery, na których działało to oprogramowanie. Kiedy odpowiednia aktualizacja została rozesłana do klientów, hakerzy zyskali możliwość instalacji backdoorów, które dawały im pełny dostęp do sieci i umożliwiały wykonywanie szerokiego wachlarza szkodliwych działań. Wziąwszy pod uwagę typ niektórych celów ataków, wśród których znalazły się ważne agencje rządu USA, należy przyjąć, że cała ta sprawa mogła mieć bardzo poważne skutki.

Zagrożenia wywołane przez pandemię

Oszustwa związane z Covid-19

Podczas gdy Covid-19 zbierał śmiertelne żniwo na całym świecie, przestępcy wykorzystywali niepokoje i niepewność związane z pandemią do swoich niecnych celów. Zdecydowana większość wykrytych przez nas zagrożeń związanych z Covid-19 miała postać złośliwego spamu, mającego na celu wyłudzenie danych osobowych i finansowych. Większość z tych wiadomości e-mail pochodziła z USA, Niemiec i Francji, a więc z krajów, które jednocześnie zostały najbardziej dotknięte przez epidemię. Oszuści wykorzystywali niepokój i panujące poczucie zagrożenia, podsuwając ofiarom między innymi materiały na temat środków stymulujących odporność przeciw Covid-19 czy prac nad szczepionkami. Oszuści posługujący się techniką business email compromise (BEC) także obłowili się na pandemii: W temacie większości wykrytych przez nas wiadomości BEC znajdowała się wzmianka o Covid-19.

ŁĄCZNIE: 16,393,564

Rozkład zagrożeń związanych z Covid-19 wykrytych w 2020 r. wg typu

ŁĄCZNIE: 16,393,564

Rozkład zagrożeń związanych z Covid-19 wykrytych w 2020 r. wg kraju

Wyzwania związane z pracą zdalną

Od kiedy pandemia zmusiła organizacje do przejścia na tryb pracy zdalnej, bardzo ważnym ogniwem łańcucha zabezpieczeń połączeń sieciowych przed zagrożeniami z zewnątrz stały się wirtualne sieci prywatne (VPN). Jednak oprogramowanie VPN, jak każde inne, także może kryć luki bezpieczeństwa umożliwiające hakerom kradzież poufnych informacji i szpiegowanie docelowego systemu. Tylko jedna luka w oprogramowaniu VPN, CVE-2019-11510, jest odpowiedzialna za prawie 800 000 wykryć w 2020 roku, a wykorzystywano ją w atakach mających na celu podrzucenie oprogramowania ransomware. Ponadto przestępcy znaleźli także inne sposoby na wykorzystanie sieci VPN w swoich atakach: We wrześniu odkryliśmy przypadek ukrycia w instalatorze VPN backdoora Bladabindi, za pomocą którego można zbierać informacje z zainfekowanych komputerów.

Ponadto zmiana sposobu pracy na zdalny spowodowała wzrost zainteresowania komunikatorami, takimi jak na przykład Zoom, Slack czy Discord. To z kolei pociągnęło za sobą wzrost liczby ataków z wykorzystaniem tych aplikacji: od żartów „Zoombombing” i złośliwych instalatorów Zoom, przez wariant ransomware wykorzystujący elementy webhook Slack, po kampanie spamu z wykorzystaniem Discord jako wektora podania wirusa.

Liczby wykryć ważnych luk w oprogramowaniu VPN w 2020 r.

Zagrożenia chmury i IoT

Zagrożenia chmury

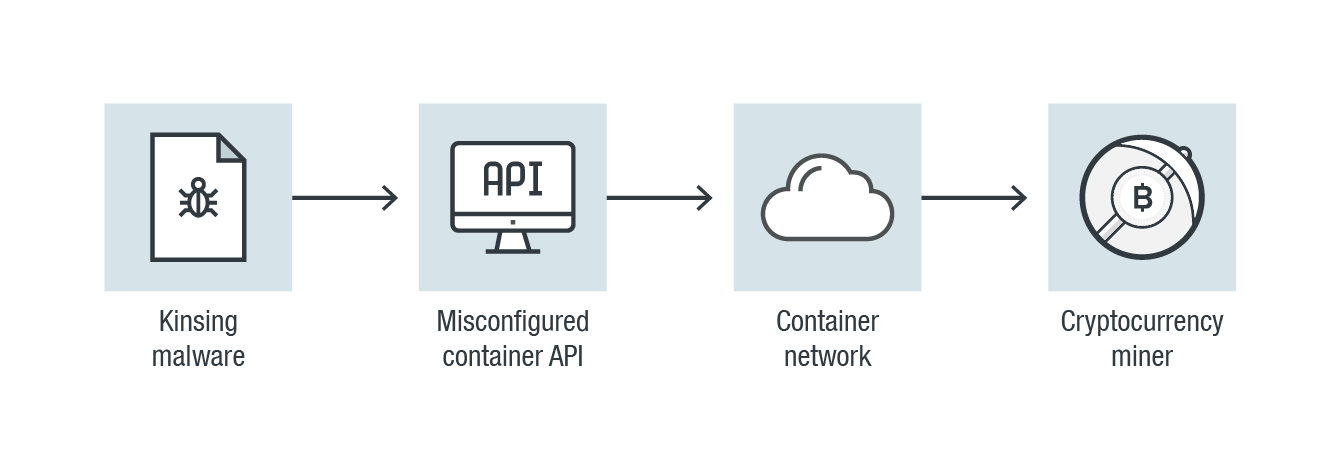

W 2020 roku chmura stała się jeszcze istotniejszym zasobem w działalności wielu organizacji. Mimo to prawidłowa konfiguracja zasobów i usług chmurowych wciąż stanowi poważne wyzwanie. W kwietniu na przykład ujawniono, że hakerom udało się wprowadzić koparki kryptowalut do źle skonfigurowanych portów API demonów Dockera z pomocą złośliwego oprogramowania Kinsing. Natomiast w październiku informowaliśmy o ataku na API Dockera w celu przesłania kodu powłoki Metasploit Framework (MSF) — to był pierwszy odnotowany przez nas przypadek wykorzystania tej techniki.

Ponadto w 2020 roku opublikowaliśmy nasze ustalenia dotyczące tego, w jaki sposób przestępcy wykorzystują podziemną infrastrukturę chmurową. W podziemiu cyberprzestępcy regularnie się ze sobą kontaktują i robią interesy. Czasami podzlecają wykonywanie niektórych zadań, tym samym komercjalizując usługi podziemne. Niektórzy cyberprzestępcy sprzedają w podziemiu zbiory kradzionych danych, które reklamują jako „chmury dzienników” (clouds of logs).

Ataki na IoT

Uwadze cyberprzestępców nie umknął również fakt rosnącego uzależnienia organizacji i ich pracowników od Internetu rzeczy (IoT). Ten problem należy potraktować bardzo poważnie, ponieważ urządzenia podłączone do sieci domowych mogą zostać wykorzystane do uzyskania dostępu do sieci firmowych, z którymi są połączone. Szczególnie podatne na ataki są routery, zwłaszcza że nacisk na kwestie bezpieczeństwa w domach prywatnych jest znacznie mniejszy niż w biurze.

W 2020 roku zaobserwowaliśmy trzykrotny wzrost liczby ataków przychodzących w stosunku do roku 2019 i dwukrotny wzrosty liczby ataków wychodzących w porównaniu do tego roku.

Porównanie liczby wykrytych możliwych ataków przychodzących w 2019 i 2020 roku

Porównanie liczby wykrytych możliwych ataków wychodzących w 2019 i 2020 roku

Krajobraz zagrożeń

57,262,610,930

25,825,951,753

31,436,659,177

Zablokowane zagrożenia w poczcie elektronicznej

3,698,445,871

1,028,006,974

2,670,438,897

Zablokowane złośliwe pliki

1,676,675,194

969,254,232

707,420,962

Zablokowane złośliwe adresy URL

79,743,156,637

36,271,603,944

43,471,552,693

Zapytania o reputację wiadomości e-mail

1,523,957,334,514

708,757,638,233

815,199,696,281

Zapytania o reputację plików

2,338,754,688,044

1,006,547,423,405

1,332,207,264,639

Zapytania o reputację adresów URL

Porównanie liczby blokad niebezpiecznych wiadomości e-mail, plików i adresów URL z zapytaniami dotyczącymi reputacji poczty elektronicznej, plików i adresów URL w pierwszej i drugiej połowie 2020 roku

Porównanie liczby zablokowanych złośliwych aplikacji dla systemu Android zablokowanych w latach 2019 i 2020

Porównanie liczby wykrytych prób ataku typu BEC w latach 2019 i 2020

Pobierz cały raport, aby dowiedzieć się więcej o najważniejszych problemach dotyczących cyberbezpieczeństwa w 2020 roku oraz aby poznać najskuteczniejsze strategie obrony przez istniejącymi i mającymi się pojawić zagrożeniami.

Pobierz Roczny raport na temat stanu bezpieczeństwa Trend Micro 2020: Roczny raport na temat stanu bezpieczeństwa Trend Micro 2020

Pobierz Roczny raport na temat stanu bezpieczeństwa Trend Micro 2020: Roczny raport na temat stanu bezpieczeństwa Trend Micro 2020

Like it? Add this infographic to your site:

1. Click on the box below. 2. Press Ctrl+A to select all. 3. Press Ctrl+C to copy. 4. Paste the code into your page (Ctrl+V).

Image will appear the same size as you see above.

- Proactive Security: The Role of Exposure Management and Detection-Response Capability

- The Trend Micro Underground Series

- The Road to Agentic AI: Defining a New Paradigm for Technology and Cybersecurity

- Stay Ahead of AI Threats: Secure LLM Applications with Trend Vision One

- Slopsquatting: When AI Agents Hallucinate Malicious Packages

Unveiling AI Agent Vulnerabilities Part III: Data Exfiltration

Unveiling AI Agent Vulnerabilities Part III: Data Exfiltration AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One™

AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One™ Trend 2025 Cyber Risk Report

Trend 2025 Cyber Risk Report The Road to Agentic AI: Defining a New Paradigm for Technology and Cybersecurity

The Road to Agentic AI: Defining a New Paradigm for Technology and Cybersecurity