Kalibracja rozszerzenia: Roczny raport o stanie cyberbezpieczeństwa w 2023

Kalibracja rozszerzenia

Roczny raport o stanie cyberbezpieczeństwa w 2023 r.

Z naszego ciągłego monitoringu stanu zagrożeń w 2023 roku wynika, że zamiast szerokich akcji cyberprzestępcy coraz częściej przeprowadzają konkretne ataki, korzystając z przewagi, jaką daje im coraz większa powierzchnia ataku. Dane, jakimi dysponujemy od naszych klientów, wskazują na rosnącą liczbę wykrytych zagrożeń w punktach końcowych, co sugeruje, że hakerzy kalibrują swoje operacje, odchodząc od ataków masowych i skupiając się na węższym zakresie bardziej wartościowych celów, by zyskać maksymalne zyski przy minimalnym wysiłku. W dalszym ciągu stosują sprawdzone techniki, ale znajdują coraz więcej sposobów na maskowanie działań za pomocą legalnych procesów. Delegują i usprawniają operacje, szybko odzyskując sprawność po likwidacjach, czego efektem są ciągłe, coraz odważniejsze i sprawniejsze schematy działania. Zespoły SOC i przedsiębiorstwa muszą doskonalić procesy i protokoły, by móc skutecznie bronić się przed tymi długotrwałymi atakami.

Nasz roczny raport o stanie cyberbezpieczeństwa przedstawia najważniejsze zdarzenia z 2023 roku uzupełnione o najważniejsze dane z naszej telemetrii i spostrzeżenia ekspertów na temat zagrożeń obejmujących ransomware, chmurę i przedsiębiorstwa, krajobraz ryzyka i zaawansowane długotrwałe ataki (APT).

* * *

KAMPANIE

Organizacje cyberprzestępcze poszerzają zakres i efektywność działań

Zaawansowane długotrwałe ataki są podwójnie groźne: jedne grupy wykorzystują sprawdzone techniki, podczas gdy inne rozszerzają je i odkrywają nowe taktyki.

APT34 stosuje proste metody, ale szybko tworzy nowe złośliwe oprogramowanie i narzędzia umożliwiające realizowanie kolejnych cykli. Tymczasem grupa Pawn Storm rozpoczęła kampanię phishingu w warstwie uwierzytelniania wymierzoną w rządy różnych państw europejskich, która może być powiązana z niektórymi kampaniami przekazywania hashy Net-NTLMv2. Void Rabisu udoskonaliła swój główny backdoor ROMCOM, czyniąc go bardziej efektywnym i niebezpiecznym. Został uproszczony za pomocą nowych elementów dostosowanych do konkretnych celów — a wszystko głównie po to, by atakować cele powiązane zwykle z grupami APT i uważanymi za finansowane przez państwo.

W tym samy czasie grupa Earth Lusca rozszerzyła swój arsenał narzędzi dla Linuksa o backdoor SprySOCKS. Earth Eastries używa w swoich akcjach Zingdoora, aby utrudnić rozpakowanie backdoora, podczas gdy ataki niszczące PowerShell i nowatorskie kombinacje side-loadingu bibliotek DLL utrudniają wykrycie.

Skuteczność, z jaką grupy cyberprzestępcze ewoluują i dostosowują się, sugeruje, że tworzą one branżę podobną do tradycyjnych organizacji pod względem wielkości, przychodów i operacji. Nasze badanie z początku tego roku szczegółowo opisuje, jak cyberprzestępcy działają według tych samych reguł, co tradycyjne przedsiębiorstwa.

OPROGRAMOWANIE WYMUSZAJĄCE OKUP

Gangi ransomware usprawniają swoje działania dzięki skutecznej taktyce, odważniejszym planom i szybkim wymianom

Grupy ransomware pracują mądrzej zamiast ciężej: w 2023 r. zaobserwowano kilka rodzin maksymalizujących zdalne i sporadyczne szyfrowanie, a także nadużywających niemonitorowanych maszyn wirtualnych w celu ominięcia funkcji Endpoint Detection and Response (EDR).

Zdalne szyfrowanie

Zaobserwowane w

• Akira

• BlackCat

• BlackMatter

• LockBit

• Royal

Szyfrowanie przerywane

Zaobserwowane w

• NoEscape

• Ransomware Play

• BlackBasta

• Agenda

• BlackCat

Nadużycie maszyny wirtualnej w celu ominięcia EDR

Zaobserwowane w

• Akira

• BlackCat

Grupy przestępcze przeprowadzają coraz odważniejsze ataki. Oto jedne z najaktywniejszych grup cybprzestępczych w 2023 roku: grupa Clop wykorzystała duże luki w zabezpieczeniach, a BlackCat wypuściła nowy wariant kodu, jednocześnie upubliczniając swoje operacje wyłudzania danych, wykorzystując wymóg Security and Exchange Commission dotyczący ujawniania informacji w ciągu 4 dni, aby zachęcić ofiary do szybszego komunikowania się z nimi. Robią też szybkie zwroty: po likwidacji Qakbota grupa BlackBasta sięgnęła po Pikabota stowarzyszonej z Water Curupira w celu przeprowadzenia kampanii spamowej.

Na scenę wrócił także Cerber, do niedawna jeden z głównych graczy, wykorzystując lukę w zabezpieczeniach Atlassian Confluence do wprowadzenia swojego kodu. Znane już programy wykradające informacje, RedLine i Vidar, wprowadzają teraz także ransomware, co wskazuje, że stojący za nimi cyberprzestępcy wprowadzają wielofunkcyjność swoich technik. W 2023 roku grupa LockBit nie jest już tak prężna jak wcześniej. Po kilku problemach logistycznych, technicznych i utracie reputacji wróciła z nadejściem nowego roku z nową wersją kodu, starając się pozostać liczącym się graczem.

POJAWIAJĄCE SIĘ ZAGROŻENIA

Sztuczna inteligencja toruje drogę cyberprzestępcom-amatorom, a zawodowcom pomaga tworzyć nowatorskie środowiska do testowania kodu

Najgroźniejsze są zagrożenia nowe, które umożliwiają penetrację codziennych transakcji i procesów w przedsiębiorstwach: w kontekście interfejsów programowania aplikacji (API) pojawia się kilka wyzwań związanych z bezpieczeństwem, które mogą być wykorzystane przez złośliwych aktorów. Na horyzoncie widać malware BPF (Berkley Packet Filtering), a nasze analizy ujawnionych rejestrów kontenerów ujawniły istotne luki w zabezpieczeniach. W miarę jak na znaczeniu zyskują techniki rozproszonego wytwarzania energii (DEG) i Message Queuing Telemetry Transport (MQTT) ogólne bezpieczeństwo dostawców jest bacznie obserwowane.

Duże modele językowe nie oferują jeszcze pełnej automatyzacji tworzenia złośliwego oprogramowania, lecz szybkość uczenia się na wcześniejszych poleceniach daje obiecujące możliwości adaptacji i zwiększenia wydajności w przyszłości. Uzyskiwanie użytecznych wyników nadal wymaga rozległej inżynierii poleceń, korygowania błędów, dostrajania modeli i nadzoru człowieka, ale dzięki AI cyberprzestępczość staje się niebezpiecznie dostępna, ponieważ dotychczasowe bariery, takie jak znajomość języków programowania i kodowania, praktycznie zniknęły.

Sztuczna inteligencja w 2023 r. okazała się jednak bardzo obiecująca w inżynierii społecznej: jej automatyzacja okazała się bardzo przydatna w przeszukiwaniu zbiorów danych pod kątem użytecznych informacji, a generatywna AI sprawiła, że phishing jest obecnie bezwysiłkowy. Pozwala tworzyć bezbłędne komunikaty oraz przekonujące deepfake'i audio i wideo.

42%

badanych organizacji z sektora przedsiębiorstw aktywnie korzysta z AI*

40%

respondentów uważa, że wykorzystanie AI w ich organizacjach wzrośnie**

1 na 5

organizacji zgłasza luki kompetencyjne w zakresie korzystania z narzędzi AI lub automatyzacji*

* Raport IBM Global AI Adoption Index 2023

** Raport o stanie AI w 2023 roku: Globalne badania McKinsey

KRAJOBRAZ ZAGROŻEŃ

Cyberprzestępcy starają się wykorzystywać większe usieciowienie po pandemii i używają legalnych narzędzi

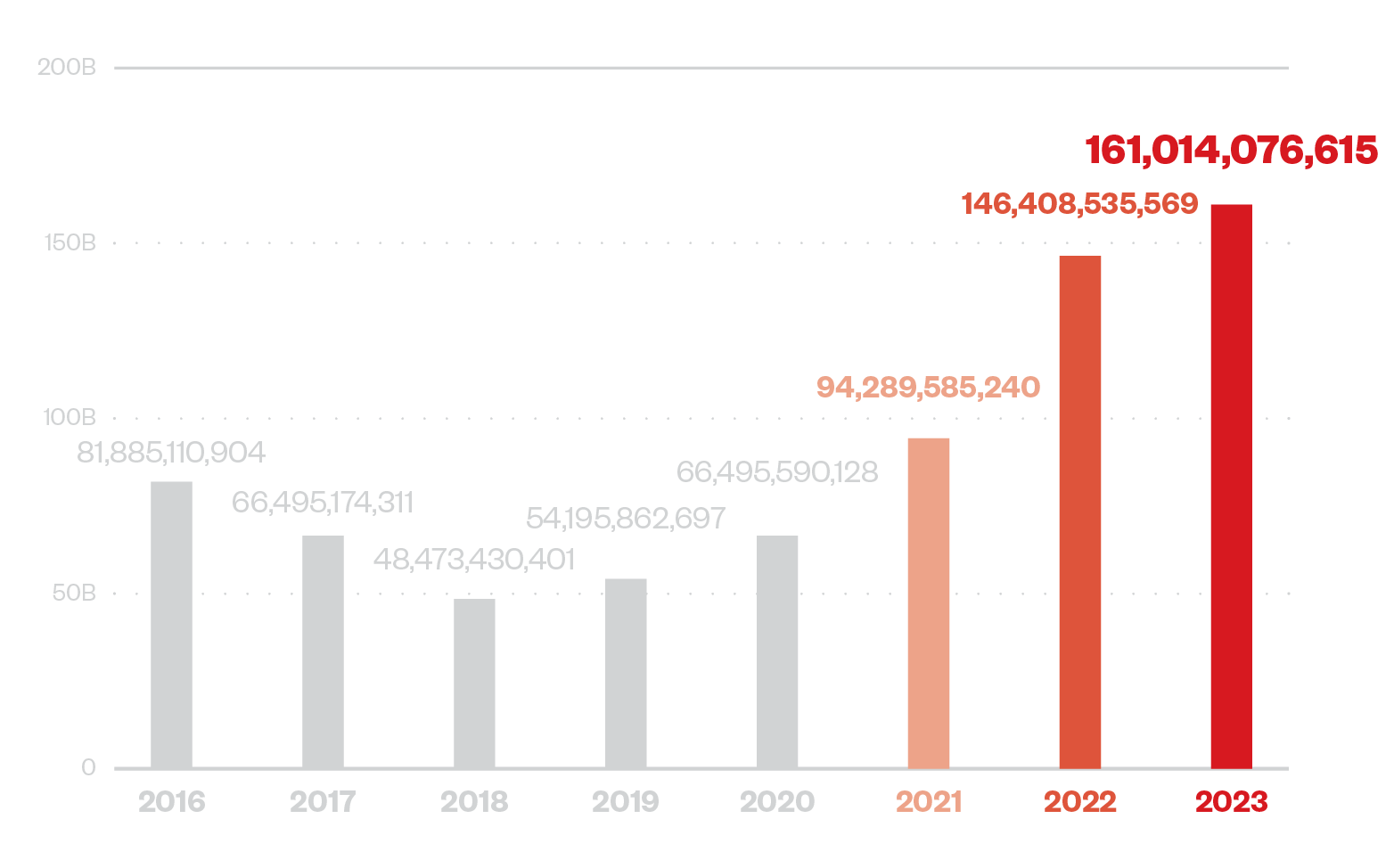

Rok 2023 to kontynuacja dramatycznego wzrostu liczby zablokowanych zagrożeń w sieci Smart Protection Network (SPN). Ponownie zanotowano szczyt w ramach trendu wzrostowego zapoczątkowanego po pandemii. Bliższa analiza spadku aktywności w filtrach wczesnego wykrywania (Email Reputation Service, Web Reputation Service) wskazuje, że cyberprzestępcy mogą odchodzić od szerokich ataków, by skupiać się na skuteczniejszej infiltracji, co widać po coraz większej liczbie zagrożeń wykrywanych w punktach końcowych (File Reputation Service).

ERS

2022 79,9 mld ↑

2023 73,9 mld ↓

WRS

2022 2,5 mld ↓

2023 2,4 mld ↓

FRS

2022 60,9 mld ↑

2023 82,1 mld ↑

Luki w zabezpieczeniach pozostają głównym problemem dla zespołów SOC. W roku 2023 media donosiły o nadużyciach legalnych usług udostępniania plików i obejściach zaufanych metod weryfikacji danych uwierzytelniających, takich jak uwierzytelnianie wieloetapowe, jak w przypadku ataków EvilProxy. Cyberprzestępcy wykorzystują też dobrze znane platformy komunikacyjne, takie jak Skype i Teams, w tym przypadku DarkGate, do dostarczania skryptu ładującego VBA.

Grupy cyberprzestępcze nadużywają legalnych procesów, jak AsyncRAT, która wykorzystała plik aspnet_compiler.exe. W programach wykradających informacje RedLine i Vidar, jak również do ataku wskazującego na powrót na scenę Genesis Market, używane są także techniki podpisywania kodu EV w celu uniknięcia wykrycia. Dane osobowe i dane, które można wykorzystać, takie jak portfele kryptowalutowe czy poświadczenia przeglądarki i poczty, nadal są głównym celem cyberprzestępców. Sklepy z danymi w darkwebie pozostaną jednym z fundamentów cyberprzestępczości, a programy RedLine i Vidar wciąż będą cieszyć się największą popularnością. Zarówno indywidualni użytkownicy, jak i organizacje powinni jak najszerzej korzystać z narzędzi pomagających chronić dane i tożsamość, ponieważ po pandemii większość transakcji przeniosła się do sieci.

KRAJOBRAZ ZAGROŻEŃ W SKRÓCIE

161014076615

OGÓLNA LICZBA ZAGROŻEŃ ZABLOKOWANYCH W 2023 ROKU

73,8 mld

ZABLOKOWANE ZAGROŻENIA W POCZCIE E-MAIL

2,3 mld

ZABLOKOWANE ZŁOŚLIWE ADRESY URL

82,1 mld

ZABLOKOWANE ZŁOŚLIWE PLIKI

87,5 mld

ZAPYTANIA O REPUTACJĘ WIADOMOŚCI E-MAIL

4,1 trl

ZAPYTANIA O REPUTACJĘ ADRESÓW URL

2,3 trl

ZAPYTANIA O REPUTACJĘ ADRESÓW FILE

Like it? Add this infographic to your site:

1. Click on the box below. 2. Press Ctrl+A to select all. 3. Press Ctrl+C to copy. 4. Paste the code into your page (Ctrl+V).

Image will appear the same size as you see above.

- They Don’t Build the Gun, They Sell the Bullets: An Update on the State of Criminal AI

- How Unmanaged AI Adoption Puts Your Enterprise at Risk

- Estimating Future Risk Outbreaks at Scale in Real-World Deployments

- The Next Phase of Cybercrime: Agentic AI and the Shift to Autonomous Criminal Operations

- Reimagining Fraud Operations: The Rise of AI-Powered Scam Assembly Lines

Complexity and Visibility Gaps in Power Automate

Complexity and Visibility Gaps in Power Automate AI Security Starts Here: The Essentials for Every Organization

AI Security Starts Here: The Essentials for Every Organization Ransomware Spotlight: DragonForce

Ransomware Spotlight: DragonForce Stay Ahead of AI Threats: Secure LLM Applications With Trend Vision One

Stay Ahead of AI Threats: Secure LLM Applications With Trend Vision One