PCI DSS to zestaw standardów bezpieczeństwa ustalonych w 2004 r. przez największe firmy obsługujące karty kredytowe, ponieważ aplikacje przetwarzające płatności są bardzo atrakcyjnymi celami dla hakerów i przestępców.

Spis treści

Znaczenie PCI DSS

Misją PCI DSS jest zabezpieczenie transakcji kartami kredytowymi i debetowymi nie tylko w celu ograniczenia strat banków i branży kart płatniczych, ale także zwiększenia zaufania i bezpieczeństwa konsumentów. Osiąga się to dzięki zestawowi mechanizmów kontroli bezpieczeństwa, które chronią poufność, integralność i dokładność danych karty. Ten standard zgodności dotyczy każdej organizacji, która przechowuje, przetwarza i przesyła dane kart kredytowych. W odróżnieniu od NIST, czyli struktury, której zdecydowanie zachęcamy do przestrzegania, ale nie mamy obowiązku przestrzegać, absolutnie musisz przestrzegać PCI DSS.

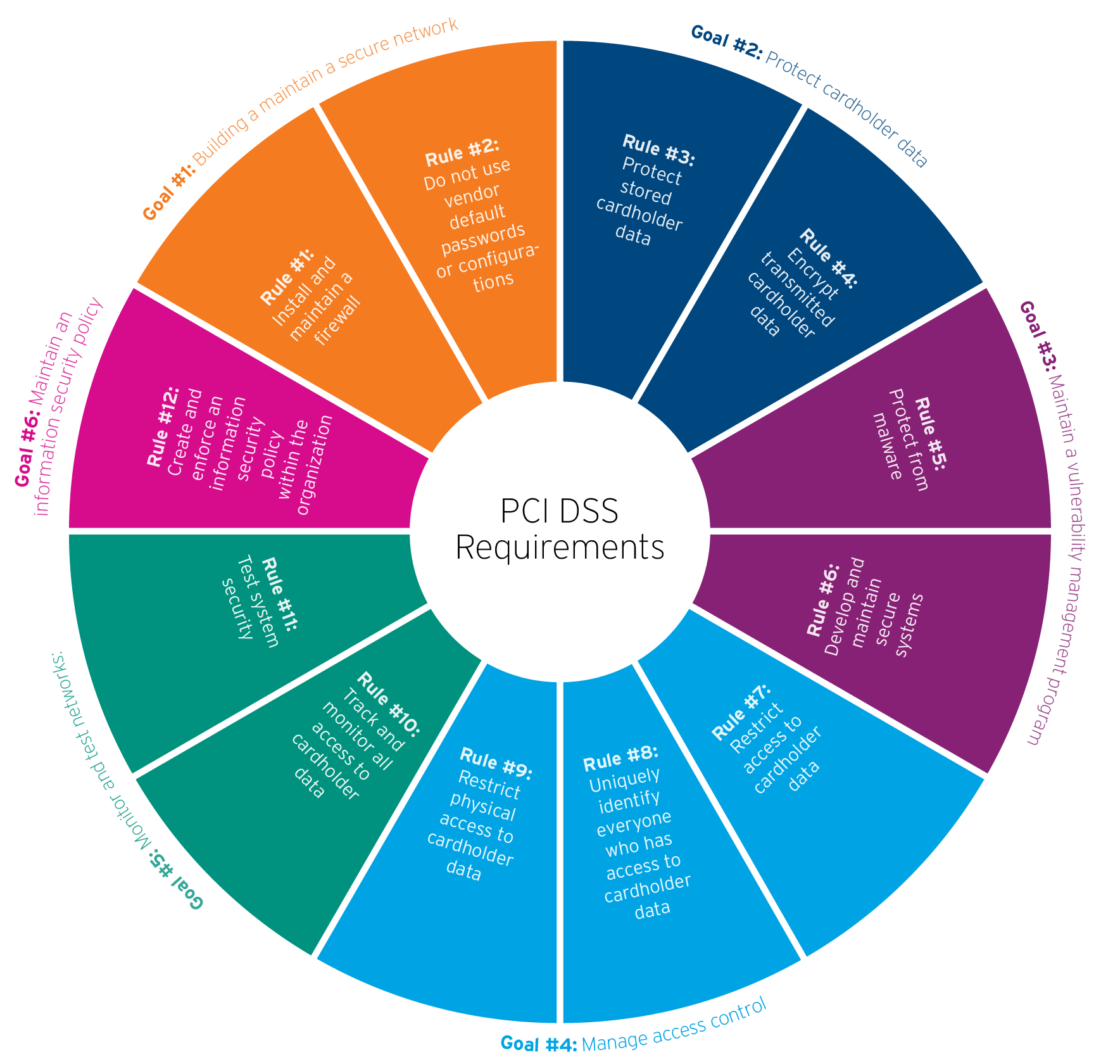

Wymagania PCI DSS

PCI DSS składa się z 12 wymagań pogrupowanych w sześć celów kontroli, dzięki czemu organizacje przetwarzające, przechowujące lub przesyłające dane kart kredytowych utrzymują bezpieczne środowisko. Zgodność z przepisami pomaga chronić informacje o użytkownikach kart i wzmacniać ogólne środki bezpieczeństwa.

Cel nr 1: Budowanie bezpiecznej sieci

- Zasada nr 1: Instalacja i konserwacja zapory sieciowej

- Zasada nr 2: Nie używaj domyślnych haseł lub konfiguracji dostawcy

Cel nr 2: Ochrona danych posiadaczy kart

- Zasada nr 3: Ochrona przechowywanych danych użytkowników kart

- Zasada nr 4: Szyfrowanie przesyłanych danych użytkowników kart

Cel nr 3: Utrzymywanie programu zarządzania lukami w zabezpieczeniach

Zasada nr 5: Ochrona przed złośliwym oprogramowaniem

- Zasada nr 6: Opracowywanie i utrzymywanie bezpiecznych systemów

Cel nr 4: Zarządzanie kontrolą dostępu

- Zasada nr 7: Ogranicz dostęp do danych posiadacza karty

- Zasada nr 8: Niepowtarzalna identyfikacja wszystkich osób, które mają dostęp do danych posiadaczy kart

- Zasada nr 9: Ogranicz fizyczny dostęp do danych posiadacza karty

Cel nr 5: Monitorowanie i testowanie sieci

- Zasada nr 10: Śledzenie i monitorowanie dostępu do danych posiadaczy kart

- Zasada nr 11: Testuj bezpieczeństwo systemu

Cel nr 6: Utrzymywanie zasad bezpieczeństwa informacji

- Cel nr 6: Utrzymywanie zasad bezpieczeństwa informacji

Istnieją również cztery poziomy zgodności, w zależności od rocznej liczby przetwarzanych transakcji kartą kredytową/debetową. Klasyfikacja określa, co organizacja musi zrobić, aby zachować zgodność z przepisami:

- Poziom 1: Ponad 6 milionów transakcji rocznie – wymóg: Coroczny audyt wewnętrzny przeprowadzany przez autoryzowanego audytora PCI. Ponadto raz na kwartał muszą oni przeprowadzać skanowanie PCI przez zatwierdzonego dostawcę usług skanowania (ASV).

- Poziom 2: 1–6 milionów transakcji rocznie: - Wymóg: Wypełnij coroczną ocenę za pomocą kwestionariusza samooceny (SAQ). Może być wymagane kwartalne badanie PCI.

- Poziom 3: 20 000–1 milion transakcji rocznie — Wymóg: Coroczna samoocena i potencjalnie kwartalny skan PCI.

- Poziom 4: Mniej niż 20 000 transakcji rocznie – wymóg: Coroczna samoocena i potencjalnie kwartalny skan PCI.

Dlaczego zgodność ze standardem PCI DSS jest ważna

Każdy w organizacji odgrywa rolę w utrzymywaniu zgodności z przepisami. Zaczyna się od dyrektorów CISO, a następnie każe zespołom SecOps i DevOps. W idealnym świecie DevSecOps nie ma hierarchii w zakresie odpowiedzialności za bezpieczeństwo między obydwoma zespołami — współpracują ze sobą. SecOps musi pomóc zespołom DevOps zrozumieć, co muszą zrobić, a programiści muszą to zrobić na poziomie aplikacji.

Oto kilka przykładów tego, jak nieustanna zgodność z wymogami stanowi wysiłek zespołowy:

- Zasada nr 6: Programiści muszą budować systemy z myślą o bezpieczeństwie

- Zasada nr 8: Zarządzanie tożsamością i dostępem musi przypisać każdemu użytkownikowi unikatowy identyfikator użytkownika wymagany przez osiem

- Zasada nr 9: Dział ochrony fizycznej musi zapewnić kontrolę dostępu do budynku i serwerowni

- Zasada nr 10: Dział bezpieczeństwa musi zapewnić tworzenie dzienników w celu rejestrowania i śledzenia dostępu do danych posiadaczy kart

- Zasada nr 11: Zespoły operacyjne i rozwojowe muszą współpracować, aby testować serwery i oprogramowanie

- Zasada nr 12: Kierownictwo musi opracować zasady i powiązane dokumenty, aby szczegółowo określić poziom bezpieczeństwa informacji i zgodności z przepisami, które muszą zostać osiągnięte w swojej działalności

Wszystko to, co można powiedzieć — każdy odgrywa rolę w zachowaniu zgodności z przepisami. Nie tylko dla większego dobra organizacji, ale także dla zapewnienia wydajnego tworzenia i wdrażania aplikacji oraz pewności, że po uruchomieniu aplikacji nie otrzymasz 10 000 alertów SOS Slack.

Jak już wspomnieliśmy, Twoja odpowiedzialność spoczywa głównie na poziomie aplikacji. Obejmuje to korzystanie z bezpiecznego kodu źródłowego, zapewnienie odpowiednich konfiguracji dla potoku CI/CD i nie tylko. Być może myślisz: Dobrze, ale skąd mam wiedzieć, jak to zrobić? Dobra wiadomość jest taka, że nie musisz być świtem bezpieczeństwa ani zgodności z przepisami, tak jak nie musisz być neurochirurgiem, aby odciąć band-Aid. Chodzi o to, aby znać i stosować odpowiednie zasoby (np. band-aid zamiast naklejać serwetkę na ranę).

Aby uniknąć błędnych konfiguracji, możesz sprawdzić stronę dokumentacji dostawcy usług chmurowych (CSP). Jednak przeczytanie wszystkich tych informacji może być zbyt czasochłonne. Jeśli tak jest, sugerujemy (zamiast zdecydowanie zalecamy) korzystanie z rozwiązania bezpieczeństwa z automatyzacją.

Pierwszym naruszeniem, które może sobie przypomnieć, jest włamanie do Capital One, które ujawniło 106 milionów wniosków o karty kredytowe i doprowadziło do nałożenia grzywny w wysokości 80 milionów dolarów od amerykańskich organów regulacyjnych. Przyjrzyjmy się innym naruszeniom bezpieczeństwa i temu, jak można było ich uniknąć, odwołując się do zasad i celów PCI DSS.

Hobby Lobby

Na początku 2021 r. zhakowano Hobby Lobby. Niezależny badacz korzystający z uchwytu Boogeyman zidentyfikował naruszenie. Odkrył publicznie dostępną bazę danych w serwisie Amazon Web Services (AWS), która zawierała wrażliwe informacje od ponad 300 000 klientów Hobby Lobby. Baza danych miała rozmiar 138GB i zawierała imiona i nazwiska klientów, adresy, numery telefonów i częściowe dane kart. Co dziwne, w tej samej bazie danych znajdował się kod źródłowy aplikacji firmy, co jest kolejnym problemem.

Naruszenie to było wynikiem błędnie skonfigurowanej bazy danych w chmurze, która była publicznie dostępna. Jest to oczywiste naruszenie zasad PCI DSS nr 3, 7 i 9, ponieważ dane kart płatniczych były przechowywane na otwartym serwerze. Hobby Lobby nie przestrzega także zasady nr 10, która mówi, że dostęp do danych posiadaczy kart i odpowiednich zasobów sieciowych musi być śledzony i monitorowany. To wyraźnie się nie wydarzyło. W przeciwnym razie błędy konfiguracji zostałyby usunięte, a ostatecznie udałoby się ich uniknąć.

Macy’s

W październiku 2019 r. główny sprzedawca detaliczny doznał naruszenia, w wyniku którego ujawniono numery kart płatniczych, kody bezpieczeństwa i daty ważności klientów, którzy korzystali z systemu kas internetowych na stronie portfela Moje konto. Chociaż Macy’s nie ujawnił liczby klientów, których to dotyczy, detalista odwiedził 55,7 miliona stron internetowych miesięcznie do kwietnia tego roku. Szczerze mówiąc, kradzież informacji tylko od jednego klienta to problem.

Naruszenie nastąpiło w wyniku ukierunkowanego ataku Magecart, który wstrzyknął złośliwe oprogramowanie do kasy i stron portfela. Macy's najwyraźniej naruszył wiele zasad PCI DSS, a bardziej niepokojący jest fakt, że Magecart jest dobrze znany. W rzeczywistości Macy’s był tylko jedną z wielu ofiar tego roku, w tym FILA, Ticketmaster, British Airways i innych. Wcześniejsze ataki na innych głównych sprzedawców detalicznych powinny zmotywować Macy’s do przeprowadzania audytów bezpieczeństwa i usuwania luk w zabezpieczeniach zgodnie z wymogami PCI DSS.

Od zgodności do odporności

Zgodność z przepisami dotyczącymi cyberbezpieczeństwa to fundament bezpiecznego środowiska cyfrowego – ale to dopiero początek. Aby skutecznie chronić organizację, trzeba wyjść poza formalności i wdrożyć proaktywne zarządzanie ryzykiem.

Cyber Risk Exposure Management (CREM) umożliwia identyfikację, ocenę i redukcję ryzyka cybernetycznego w całym obszarze ataku. To kolejny krok w przekształceniu zgodności w przewagę strategiczną.

Jako Governance, Risk & Compliance Lead na Europę, Udo Schneider jest ekspertem w zakresie takich tematów jak NIS2 i DORA, które omawia podczas webinarów, wydarzeń, spotkań z klientami i partnerami oraz jako rzecznik prasowy. Udo Schneider wspiera również sprzedaż podczas spotkań z klientami i tworzy szczegółowe materiały, takie jak niedawno opublikowana biała księga dotycząca NIS2.

Często zadawane pytania (FAQs)

Co to jest PCI DSS?

PCI DSS to globalny standard bezpieczeństwa chroniący dane kart płatniczych podczas przetwarzania, przechowywania i przesyłania informacji.

Co oznacza skrót PCI DSS?

PCI DSS oznacza Payment Card Industry Data Security Standard – globalny standard ochrony danych kart płatniczych i transakcji.

Jak często jest audyt PCI DSS?

Audyt PCI DSS przeprowadzany jest corocznie dla firm wymagających pełnej zgodności z poziomem 1 standardu bezpieczeństwa.

Co jest regulowane przez PCI DSS?

PCI DSS reguluje bezpieczeństwo danych kart płatniczych podczas ich przetwarzania, przechowywania i przesyłania przez organizacje.

Kwestionariusz PCI DSS – jak wypełnić?

Kwestionariusz PCI DSS należy wypełnić zgodnie z poziomem zgodności, uwzględniając wszystkie wymagania bezpieczeństwa danych kart.