Stworzone i zoptymalizowane pod kątem serwerów i obciążeń w chmurze

- Serwery i obciążenia wymagają specjalnej ochrony, innej niż pozostałe punkty końcowe.

- Chroń serwery i obciążenia w chmurze przed lukami typu zero-day i innymi zaawansowanymi zagrożeniami za pomocą dedykowanych rozwiązań.

- Otrzymuj alerty o nieoczekiwanych zmianach, identyfikuj krytyczne zdarzenia i optymalizuj zabezpieczenia, by chronić automatycznie skalowane obciążenia.

Szybsze wykrywanie i reagowanie dzięki EDR i XDR

- Zyskaj szerszą perspektywę i lepszy kontekst, by skuteczniej wykrywać, badać i eliminować zagrożenia dzięki EDR.

- Rozszerz ochronę na pocztę e-mail, sieć, chmurę, urządzenia mobilne, tożsamość, IoT i OT za pomocą natywnych funkcji XDR wbudowanych w Trend Vision One™.

Zabezpiecz złożone, hybrydowe środowiska chmurowe

- Transformacja infrastruktury wymaga stosowania różnych, często złożonych technologii.

- Jedno rozwiązanie bezpieczeństwa, które chroni wszystkie Twoje obciążenia: serwery fizyczne i wirtualne, chmurę oraz kontenery. Obsługa wielu różnych Linux platform.

Trend Vision One na pierwszym miejscu wśród 59 rozwiązań dla przedsiębiorstw

Rozszerzona platforma wykrywania i reagowania, którą zachwalają klienci.

DLACZEGO WARTO WYBRAĆ TREND VISION ONE – ENDPOINT SECURITY

Widoczność, wiedza o skutkach zagrożeń dla działalności biznesowej i ograniczanie ryzyka

Prewencyjna ochrona przed lukami w zabezpieczeniach

expand_more

Wyprzedzaj zagrożenia

- Zapewnij ochronę przed coraz bardziej zróżnicowanymi zagrożeniami i lukami szybciej niż przy użyciu rozwiązań innych dostawców

- Natychmiast blokuj wykryte luki i korzystaj z doświadczenia naszych analityków oraz inicjatywy Trend Micro™ Zero Day Initiative.

- Powstrzymuj zagrożenia, zanim dojdzie do ataku, za pomocą technologii Web Reputation, zapobieganiu exploitom i kontroli aplikacji

Nowoczesne, natywne zabezpieczenia chmury

expand_more

Obsługa chmury, wielu chmur i chmury hybrydowej

- Bezproblemowe zabezpieczenie wybranej platformy chmurowej

- Ochrona dynamicznych zadań w chmurze dzięki automatycznemu wykrywaniu obciążeń u dostawców usług chmurowych, takich jak AWS, Microsoft Azure i Google Cloud Platform™.

- Elastyczne opcje zakupu za pośrednictwem AWS lub Microsoft Azure Marketplace

Mniejsza złożoność

expand_more

Konsolidacja ochrony punktów końcowych, serwerów i obciążeń

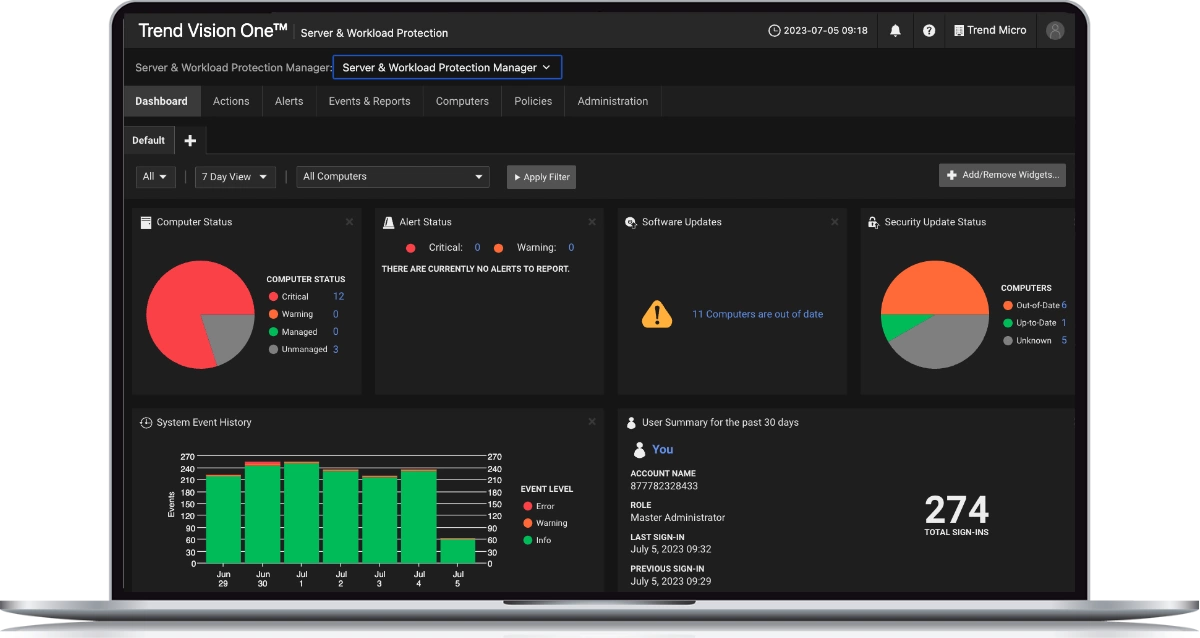

- Skonsolidowany, centralny widok pomaga dostrzegać zdarzenia i ścieżki ataku w różnych punktach końcowych, serwerach i obciążeniach w chmurze

- Lepsza ochrona przed zagrożeniami dzięki centralnej widoczności, szybkiej reakcji i zintegrowanemu zarządzaniu.

- Zarządzanie zasadami, przeglądanie zasobów, reagowanie na wykryte zagrożenia i ograniczanie ryzyka – wszystko z poziomu jednej konsoli.

Ochrona przed zaawansowanymi zagrożeniami

expand_more

Wielowarstwowa ochrona na wszystkich etapach ataku

- Ochrona przed zagrożeniami i ochrona organizacji na każdym etapie ataku za pomocą wielowarstwowym zabezpieczeniom. Najlepsze w branży zabezpieczenia przed włamaniami pozwalają Powstrzymuj ryzyko związane ze znanymi, ale jeszcze niewyeliminowanymi lukami.

- Przewiduj złośliwe pliki i wykrywaj oznaki ataku, zanim dojdzie do naruszenia bezpieczeństwa

Zarządzane wykrywanie i reagowanie (MDR)

- Rozszerz istniejące rozwiązanie XDR o monitoring 24/7. Szybko wykrywaj, badaj i reaguj na zagrożenia we wszystkich warstwach zabezpieczeń.

- Analitycy Trend Micro™ Managed XDR uwalniają Twoich wewnętrznych specjalistów, którzy mogą skupić się na zwalczaniu najbardziej wyrafinowanych ataków oraz ulepszaniu strategii i procesów.

Najlepsza wydajność na rynku

Zoptymalizuj wyniki w zakresie bezpieczeństwa punktów końcowych użytkowników, centrów danych i obciążeń w chmurze dzięki naszej jednej, kompleksowej platformie.