Platforma cyberbezpieczeństwa dla przedsiębiorstw oparta na sztucznej inteligencji

Proaktywna ochrona zaczyna się tutaj

Trend Vision One to jedyna platforma cyberbezpieczeństwa dla przedsiębiorstw, która centralizuje zarządzanie narażeniem na ryzyko cybernetyczne, operacje bezpieczeństwa i solidną warstwową ochronę - umożliwiając przewidywanie i zapobieganie zagrożeniom, przyspieszając proaktywne rezultaty w zakresie bezpieczeństwa.

Widoczność

Wyeliminuj martwe punkty dzięki kompleksowemu wglądowi w całą infrastrukturę cyfrową.

Priorytetyzacja

Skoncentruj się na tym, co najważniejsze - nasza platforma ocenia i klasyfikuje zagadnienia bezpieczeństwa w oparciu o wpływ na biznes i ich pilność.

Łagodzenie skutków

Podnieś bezpieczeństwo do rangi strategicznego partnera w zakresie innowacji, wykraczając poza reaktywne reagowanie na zagrożenia w kierunku strategicznego zarządzania ryzykiem w celu wspierania biznesu.

Wzmocnij swoją obronę dzięki pierwszemu proaktywnemu cyberbezpieczeństwu opartemu na AI

Płynnie zintegrowany z Trend Vision One™, Trend Cybertron - pierwsze w branży proaktywne cyberbezpieczeństwo oparte na sztucznej inteligencji - pozwala wyprzedzać zagrożenia i eliminować luki, zanim zostaną wykorzystane. Łączy w sobie wyspecjalizowaną sztuczną inteligencję do wykrywania, przewidywania i zapobiegania atakom, maksymalizując wpływ działań związanych z bezpieczeństwem. Wspierany przez 35 lat analizy zagrożeń i 20 lat innowacji w zakresie sztucznej inteligencji, umożliwia przyjęcie prawdziwie proaktywnej postawy wobec najbardziej wyrafinowanych zagrożeń cybernetycznych.

70%

Obniżenie kosztów cyberbezpieczeństwa

99,6%

Zmniejszenie liczby codziennych alertów

65%

Skrócenie czasu przestoju

92%

Zmniejszenie ryzyka cybernetycznego

Wycena ekonomiczna z ESG

Zobacz, jak Trend Vision One zapewnia wymierny zwrot z inwestycji.

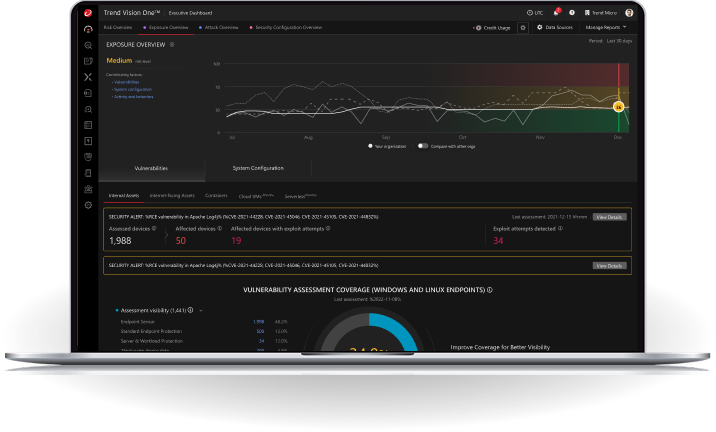

Przejmij kontrolę nad ryzykiem cybernetycznym dzięki rozwiązaniu Cyber Risk Exposure Management (CREM)

Zagrożenia cybernetyczne szybko ewoluują. Twoje podejście do bezpieczeństwa również powinno. Zmniejsz swój wpływ na ryzyko cybernetyczne dzięki ciągłemu monitorowaniu, możliwościom predykcyjnym i praktycznym informacjom.

- Identyfikowanie i ustalanie priorytetów zagrożeń bezpieczeństwa

- Przewidywanie i neutralizacja zagrożeń przed ich eskalacją

- Przekładaj ryzyko na wpływ biznesowy

Atakujący nie mają gdzie się ukryć dzięki operacjom bezpieczeństwa (SecOps)

Przyspiesz dochodzenia i powstrzymaj przeciwników z najszerszą perspektywą i lepszym kontekstem – poluj, wykrywaj, badaj i reaguj szybko i zdecydowanie.

- Bogate w kontekst wykrywanie przyspieszające reakcję

- Wyszukiwanie i analiza zagrożeń oparta na sztucznej inteligencji

- Zautomatyzowane procesy robocze zwiększające wydajność

Połącz punkty z kompleksową

ochroną całego środowiska IT

Zadbaj o to, aby bezpieczeństwo cybernetyczne wyprzedzało konkurencję dzięki wiodącej w branży ochronie

Endpoint Security

Zabezpiecz wszystkie laptopy, komputery stacjonarne, urządzenia mobilne, serwery i procesy robocze przed zaawansowanymi zagrożeniami. Zyskaj scentralizowaną widoczność, korelację zagrożeń i szybką reakcję na ataki, zanim się rozprzestrzenią.

Cloud Security

Kompleksowe zabezpieczenia umożliwiające szybkie przewidywanie zagrożeń, ochronę i reagowanie na nie. Zwiększ widoczność, zarządzanie ryzykiem w chmurze i wydajność operacyjną na swojej drodze do bezpieczeństwa w chmurze hybrydowej.

Network Security

Zyskaj niezrównany wgląd w sieć, wykrywaj zagrożenia, chroń niezarządzane urządzenia i zapobiegaj atakom. Przyspiesz zapobieganie zagrożeniom w czasie rzeczywistym, wykrywanie włamań i kontrolę dostępu typu zero trust.

Email Security

Proaktywne zarządzanie ryzykami związanymi z ludźmi i powstrzymywanie zagrożeń z szybkością, łatwością i dokładnością. Wyprzedzaj phishing, ataki typu BEC, ransomware i oszustwa dzięki zabezpieczeniom poczty elektronicznej opartym na sztucznej inteligencji.

Identity Security

Wyeliminuj naruszenia w obecnym miejscu pracy bez granic dzięki pełnej widoczności, inteligentnemu ustalaniu priorytetów i zautomatyzowanemu ograniczaniu ryzyka związanego z tożsamością.

Bezpieczeństwo dzięki AI

Zabezpiecz swój pakiet AI i wzmocnij swoje bezpieczeństwo dzięki proaktywnym funkcjom AI, które identyfikują i eliminują luki w zabezpieczeniach przed atakami.

Bezpieczeństwo danych

Kompleksowa ochrona wrażliwych danych w środowiskach lokalnych i chmurowych.

Przewiduj, zapobiegaj i chroń dzięki najwyższej jakości analizie zagrożeń.

Bądź na bieżąco z pojawiającymi się zagrożeniami dzięki dogłębnym informacjom Trend™ Research, jednej z największych na świecie sieci badań cyberbezpieczeństwa.

Globalna widoczność zagrożeń

Zyskaj dostęp do bogatego w kontekst wglądu w aktywne ataki, cyberprzestępców i globalne trendy z sieci badawczej Trend.

Wykrywanie zagrożeń w czasie rzeczywistym

Przewiduj ataki i zapobiegaj im za pomocą analizy opartej na sztucznej inteligencji, aby identyfikować pojawiające się zagrożenia, zanim wpłyną one na Twoją firmę.

Aktywne strategie obrony

Wyprzedź przeciwników dzięki wiodącej w branży analizie Trend Zero Day Initiative™ (ZDI), wykrywając i ograniczając luki w zabezpieczeniach, zanim będą mogły zostać wykorzystane, nawet na 3 miesiące przed wprowadzeniem poprawki.

Nasza wiedza to Twoja przewaga w zakresie bezpieczeństwa

Rozszerz swoje zespoły ds. bezpieczeństwa o usługi, które zapewniają spokój ducha. Skoncentruj się na priorytetach strategicznych, jednocześnie poprawiając ogólną wydajność zabezpieczeń.

Zarządzane wykrywanie i reagowanie (MDR)

Wiedza, technologia i zasoby potrzebne do wykrywania zagrożeń w czasie rzeczywistym we wszystkich warstwach zabezpieczeń.

Usługi reagowania na incydenty

Specjalistyczna pomoc w powstrzymywaniu, naprawianiu i odzyskiwaniu danych po atakach.

Kompleksowa pomoc techniczna 24/7

Priorytetowe rozwiązywanie problemów, szkolenia na żądanie i porady ekspertów.

Jedna licencja, nieograniczony dostęp

Odblokuj elastyczny, skalowalny i łatwy w użyciu uniwersalny model licencjonowania. Przydzielaj lub realizuj kredyty w ponad 30 rozwiązaniach i możliwościach Trend Vision One – zawsze i bez problemów.

Zobacz to w akcji:

Poznaj przyszłość proaktywnych zabezpieczeń

Obejrzyj spersonalizowaną prezentację tego, w jaki sposób pomożemy Ci zapobiegać zagrożeniom bezpieczeństwa, zmniejszyć złożoność operacyjną i dostosować zabezpieczenia do celów biznesowych.

Mierzalne wyniki. Mierzalny wpływ.

Lider w dziedzinie bezpieczeństwa punktów końcowych

Lider w dziedzinie bezpieczeństwa chmury

Lider w dziedzinie bezpieczeństwa sieci

Najwyższa wydajność w kompleksowym cyberbezpieczeństwie

Chcesz rozwinąć swoje cyberbezpieczeństwo?

Wyjdź poza reaktywną ochronę dzięki Trend Vision One. Zyskaj widoczność, skoncentruj się na tym, co najważniejsze i przyspiesz proaktywne wyniki w zakresie bezpieczeństwa.