Przejmij kontrolę nad ryzykiem cybernetycznym

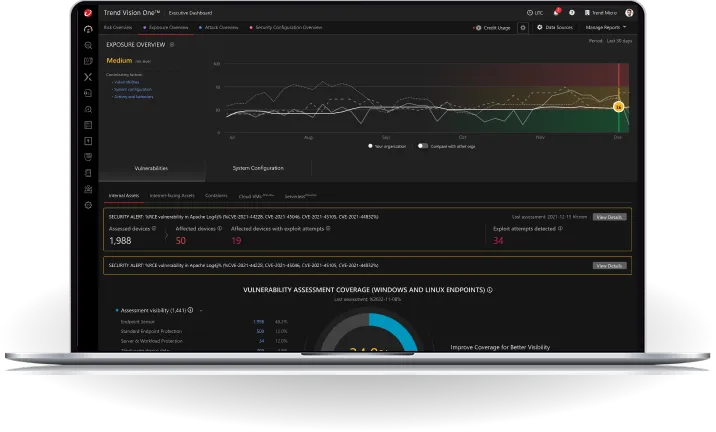

Cyber Risk Exposure Management (CREM), część Trend Vision One™, aktywnie zmniejsza ryzyko cybernetyczne, odkrywając wszystkie zasoby, oceniając ryzyko w czasie rzeczywistym i automatyzując ograniczanie ryzyka w każdym środowisku. Przejście od zabezpieczeń reaktywnych do proaktywnych – budowanie prawdziwej odporności na ryzyko.

Dlaczego zarządzanie ryzykiem cybernetycznym?

Zobacz wszystko, zabezpiecz wszystko

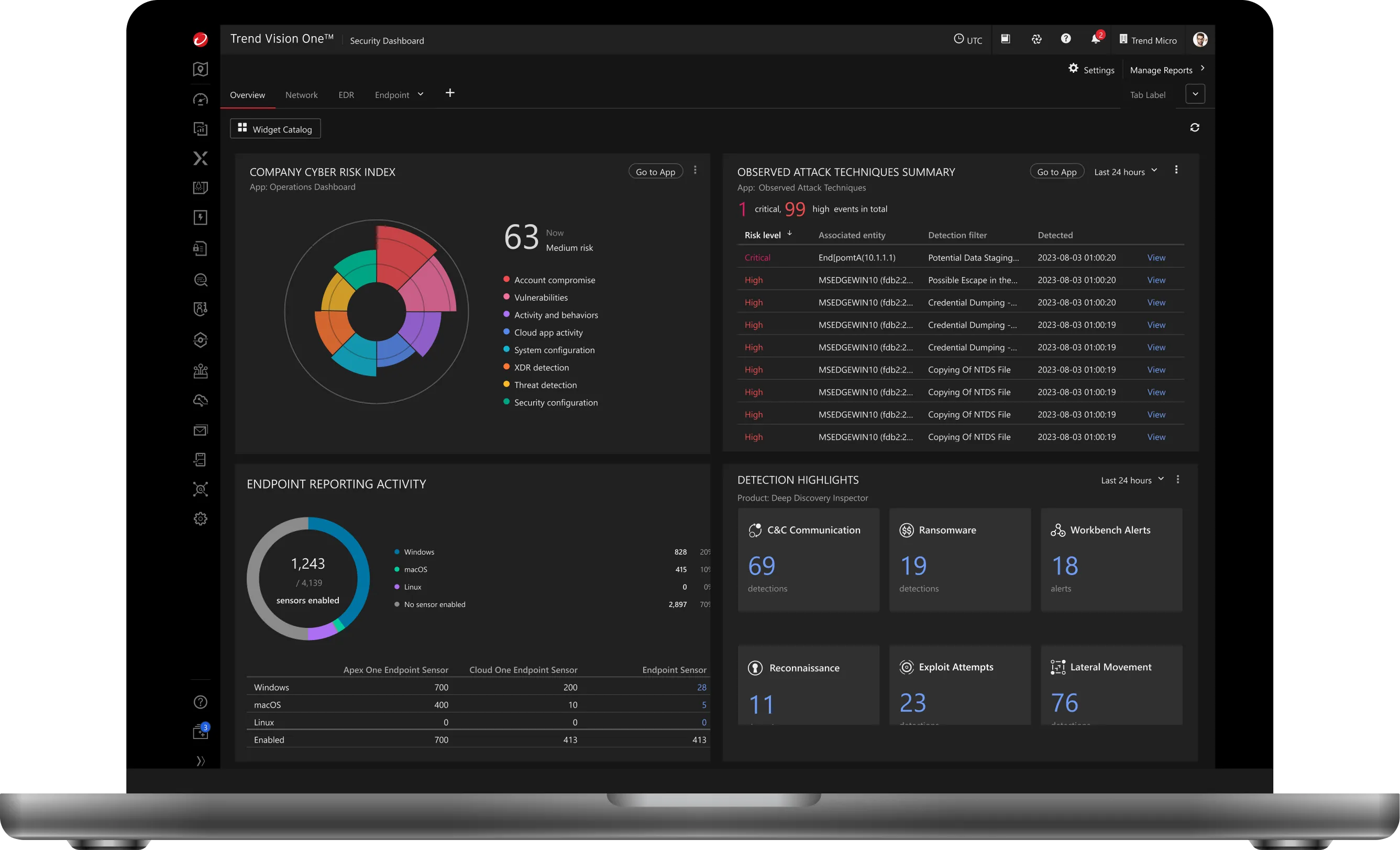

Ciągła widoczność całej powierzchni ataku w czasie rzeczywistym, w tym nieznanych, niezarządzanych i zewnętrznych zasobów. Eliminacja martwych punktów i mapowanie ekspozycji na wpływ na działalność firmy w celu podejmowania lepszych decyzji. Porównaj postawę i stwórz niestandardowe pulpity dla interesariuszy.

Napraw to, co najważniejsze w pierwszej kolejności

Nadaj priorytety zagrożeniom dzięki inteligentnym, opartym na kontekście punktacjom, które wpływają na krytyczność zasobów, aktywność zagrożeń i wpływ na działalność biznesową. Przewiduj ruchy dzięki analizie AI i skoncentruj się na zabezpieczeniach i narażeniach o największym ryzyku.

Automatyzuj, aby być na bieżąco

Przyspiesz reagowanie na zagrożenia i eliminowanie ich dzięki rekomendacjom opartym na sztucznej inteligencji i zautomatyzowanym podręcznikom bezpieczeństwa. Skróć średni czas reakcji (MTTR), pozwalając zespołom skupić się na inicjatywach strategicznych.

Jedno rozwiązanie, jeden obraz ryzyka

Ogranicz koszty, złożoność i rozbieżność narzędzi poprzez konsolidację kluczowych dyscyplin bezpieczeństwa i ryzyka, takich jak zarządzanie powierzchnią zewnętrznych ataków (EASM), zarządzanie postawami bezpieczeństwa chmury (CSPM), zarządzanie ryzykiem luk w zabezpieczeniach (VRM), postawa bezpieczeństwa tożsamości, świadomość bezpieczeństwa i wiele innych w jednym rozwiązaniu do zarządzania ryzykiem cybernetycznym. CREM upraszcza zabezpieczenia i operacje biznesowe, umożliwiając szybsze i bardziej strategiczne ograniczenie ryzyka poprzez zastąpienie rozproszonych rozwiązań punktowych w tych domenach.

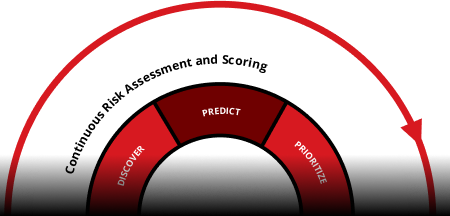

Cykl życia CREM: przekształcanie wiedzy o ryzyku w redukcję ryzyka

Ciągła widoczność, ustalanie priorytetów zagrożeń, uzyskiwanie przewidywalnych informacji, zapewnianie zgodności z przepisami, kwantyfikacja skutków i proaktywne łagodzenie zagrożeń przy przewidywaniu ruchów przeciwników.

Wykrywanie

Odkryj wszystkie zasoby w swoim środowisku — od usług chmurowych po urządzenia i interfejsy API. CREM wykorzystuje wykrywanie luk w zabezpieczeniach w czasie rzeczywistym i zarządzanie nimi w oparciu o ryzyko, aby wyeliminować martwe punkty. Dzięki natywnej telemetrii i integracji z innymi firmami tworzy profile zasobów oparte na sztucznej inteligencji, odkrywając ukryte zagrożenia i zapewniając pełną widoczność i ochronę.

Zmapuj całą powierzchnię ataku, aby natychmiast wykryć ukryte zagrożenia cybernetyczne.

Wykorzystaj sztuczną inteligencję do prognozowania zagrożeń i symulacji prawdopodobnych ścieżek ataku.

Przewidywanie

Przewiduj ataki, zanim do nich dojdzie. Odwzorowując wykryte zagrożenia na krytycznych zasobach i wizualizując ścieżki ataków, CREM zwraca uwagę na luki i potencjalne możliwości wykorzystania. Zaawansowana analiza zagrożeń pomaga przewidywać, gdzie trafią przeciwnicy, aby pomóc zespołom aktywnie usuwać luki i zapobiegać naruszeniom.

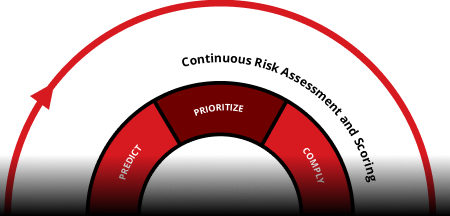

Ustal priorytety

Szybko skup się na tym, co najważniejsze. Inteligentna, kontekstowa ocena ryzyka wykracza poza podstawowe oceny stopnia ważności, biorąc pod uwagę wartość aktywów, krytyczność biznesową i aktywność zagrożeń. Wczesne wskaźniki ostrzegają zespoły o pojawiających się zagrożeniach, a oparte na sztucznej inteligencji wskazówki pomagają kierować zasoby na ważne problemy, skracając czas przebywania i wzmacniając stan bezpieczeństwa.

Identyfikuj istotne zagrożenia i ustalaj priorytety działań naprawczych w oparciu o kontekst biznesowy.

Nieustanne egzekwowanie mechanizmów kontroli bezpieczeństwa i potwierdzanie zgodności we wszystkich środowiskach.

Zgodność z przepisami

Spraw, aby zgodność z przepisami była łatwa i proaktywna. Odwzoruj wysiłki w zakresie bezpieczeństwa na potrzeby wiodących światowych standardów, takich jak NIST, FedRAMP i RODO. Natychmiast generuj gotowe do audytu raporty, automatyzuj rutynowe procesy zgodności i przekazuj informacje o ryzyku kierownictwu i interesariuszom, aby zmniejszyć odpowiedzialność i wykazać należytą staranność.

Określanie ilościowe

Przekształcanie ryzyka cybernetycznego w warunki biznesowe dzięki zintegrowanej kwantyfikacji ryzyka cybernetycznego. Jasno informuj interesariuszy i zarząd o swoim ryzyku, podejmując świadome, strategiczne decyzje i uzasadniając inwestycje.

Przekształć ryzyko cybernetyczne na terminy finansowe, aby pomóc w podejmowaniu decyzji przez kierownictwo.

Przyspiesz reagowanie dzięki ukierunkowanym działaniom mającym na celu ograniczanie i neutralizację zagrożeń.

Łagodzenie

Naprawiaj z rozwagą, szybkością i precyzją. Automatycznie dostosowuj się do zmian w postawie ryzyka za pomocą podręczników opartych na sztucznej inteligencji i zorganizowanych działań naprawczych. Rozwiązanie Trend Vision One umożliwia zespołom proaktywne zmniejszanie ryzyka na dużą skalę, oszczędzając czas i pozwalając skupić się na strategicznych inicjatywach bezpieczeństwa.

Zarządzaj narażeniem na cyberzagrożenia pod każdym względem

Świadomość bezpieczeństwa

Umożliwiaj pracownikom rozpoznawanie i powstrzymywanie zagrożeń, zanim się rozprzestrzenią. Zapewniaj angażujące, interaktywne szkolenia, które tworzą silną ludzką zaporę.

Zarządzanie ryzykiem w chmurze

Uzyskaj pełny wgląd w zasoby chmury, zagrożenia i zgodność z przepisami. Proaktywnie identyfikuj i ustalaj priorytety zagrożeń, aby zapewnić bezpieczeństwo i odporność środowisk chmurowych.

Zarządzanie podatnością na zagrożenia oparte na ryzyku

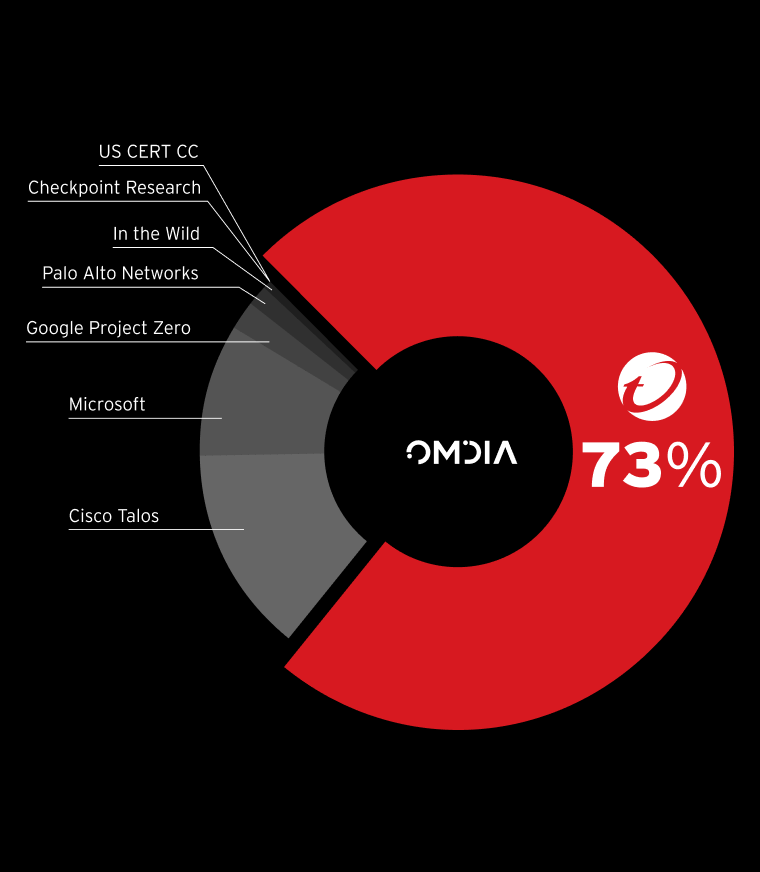

Skorzystaj z szybszej i inteligentniejszej ochrony przed zagrożeniami dzięki widoczności w czasie rzeczywistym, szybkim czasom reakcji i najlepszym na świecie informacjom o zagrożeniach.

Zarządzanie zgodnością

Zautomatyzuj zgodność z przepisami, oszczędzaj czas, ogranicz ryzyko.

Innowacje w zakresie cyfrowych bliźniaków

Zwiększ świadomość ryzyka i gotowość, wykorzystując cyfrowe bliźniaki i sztuczną inteligencję agentową do planowania i zapewnienia odporności.

Poznaj zarządzanie ryzykiem cybernetycznym na żywo

Zapobiegaj atakom, oceniaj ryzyko w czasie rzeczywistym i ustalaj priorytety działań ograniczających ryzyko, ograniczając ryzyko. Pokażemy Ci, jak to zrobić na żywo