Bezpieczna komunikacja, bezproblemowa współpraca

Analiza, strategie informowania i ograniczanie ryzyka

Uzyskaj wgląd w czasie rzeczywistym w poziomy ryzyka pracowników, aby aktywnie zapobiegać zagrożeniom ukierunkowanym na użytkowników, ustalać priorytety i ograniczać ryzyko, identyfikować luki w zabezpieczeniach, monitorować zachowanie użytkowników i automatyzować reakcje dzięki zabezpieczeniom poczty e-mail opartym na sztucznej inteligencji.

Elastyczne wdrażanie i uproszczone procedury zachowania zgodności z przepisami

Niezależnie od tego, czy Twoja infrastruktura poczty e-mail to Microsoft 365®, Microsoft® Exchange Online czy Google Workspace™, wdrażaj zabezpieczenia poczty e-mail, spełniając jednocześnie wymagania dotyczące prywatności i bezpieczeństwa danych w środowiskach poczty e-mail i współpracy.

Usprawnij procedury bezpieczeństwa i wyeliminuj niechronione obszary

Usuwaj silosy, centralizując widoczność i zarządzanie, aby usprawnić analizę, wykrywanie, ustalanie priorytetów ryzyka i ograniczanie ryzyka w celu skutecznego działania w zakresie bezpieczeństwa.

Uruchom ochronę opartą na sztucznej inteligencji

W pełni zintegrowana, solidna ochrona przed phishingiem i atakami typu Business Email Compromise (BEC) w celu skrócenia czasu naprawy wzmocnionego zautomatyzowanymi możliwościami monitorowania i reagowania.

Identyfikacja anomalii w wiadomości e-mail

Zabezpiecz wrażliwe dane i aktywa finansowe za pomocą technik opartych na sztucznej inteligencji, takich jak analiza stylu pisania, wykrywanie anomalii i wzmocnione drzewa decyzyjne, zapobiegając nieprawidłowościom i chroniąc personel przed kompromitacją poczty e-mail i schematami przechwytywania płatności.

Śledzenie złośliwych zachowań

Zadbaj o bezpieczeństwo swoich skrzynek odbiorczych dzięki opartej na sztucznej inteligencji ochronie poczty elektronicznej, która wykrywa podejrzany język, analizuje zachowanie nadawcy i klastruje podobne wiadomości. W połączeniu z zaawansowanymi modelami językowymi i algorytmami, takimi jak SVM, Text CNN i LLM, precyzyjnie odróżnia autentyczne wiadomości e-mail od spamu, wykonuje makra i blokuje ataki socjotechniczne oraz złośliwe pobrania.

Wykrywanie intencji phishingu

Analiza oparta na sztucznej inteligencji wykrywa zagrożenia i przypisuje wyniki wiadomości e-mail. Za pomocą liniowych modeli rankingowych, takich jak N-gram TFIDF oparty na tokenie, przechwytuje i analizuje zawartość i wiadomości tekstowe. Technika wzmacniania zestawu zwiększa dokładność klasyfikacji, podczas gdy automatyczne ustawianie reguł wykrywa do 150K. adresów URL phishingu dziennie.

Skanuj fałszywe strony internetowe

Dostarczaj powiadomienia w czasie rzeczywistym zespołowi IT, gdy pracownicy korzystają z fałszywych stron internetowych. System, oparty na systemach widzenia komputerowego i wizualnej sztucznej inteligencji, skanuje treści internetowe, formularze i obrazy. Zaawansowana analiza stron internetowych wykrywa, ustala priorytety i ocenia elementy wysokiego ryzyka w celu identyfikacji zagrożeń phishingu i BEC.

Dlaczego bezpieczeństwo poczty elektronicznej i współpracy

Chroń aplikacje poczty e-mail i współpracy na całej, dynamicznej powierzchni ataku

Usprawnienie wszystkich usług chmurowych

- Broń się przed złożonymi zagrożeniami z poczty e-mail, których chmurowe zabezpieczenia poczty nie wykrywają.

- Oparte na sztucznej inteligencji i analizie złośliwego oprogramowania w sandboxie, Email and Collaboration Security wykrywa zagrożenia typu zero-day, ataki BEC i zaawansowane techniki phishingu, które mogą zostać przeoczone przez wbudowane zabezpieczenia.

- Zabezpiecz się pod każdym kątem dzięki ochronie zarówno w chmurze, jak i lokalne rozwiązania do obsługi poczty elektronicznej.

Współpracuj z pewnością siebie

- Skanowanie plików w czasie rzeczywistym w poszukiwaniu zagrożeń i egzekwowanie zapobiegania utracie danych na platformach współpracy.

- Uzyskaj dostęp do ponad 200 konfigurowalnych szablonów zgodności dla Microsoft OneDrive® dla Firm, SharePoint® Online, Teams®, Dropbox®, Box® i Google Drive™.

- Wykrywanie i zapobieganie infiltracji za pomocą narzędzi do udostępniania plików i przesyłania wiadomości w chmurze, niezależnie od lokalizacji użytkownika.

Przełam łańcuch ataków

- Popraw widoczność i zarządzanie dowolną usługą e-mail dzięki Email and Collaboration Security.

- Wykrywanie zagrożeń z dodatkowych wektorów ataku, w tym punktów końcowych, sieci, chmury lub analiz innych firm.

- Zbadaj podejrzane zdarzenia, które można przegapić i zareaguj szybko z jednej platformy.

- Aktywnie wyciszaj zagrożenia i przerywaj ataki dzięki Cyber Risk Exposure Management (CREM) poprzez ciągłą analizę ryzyka użytkowników, zachowania i wydarzenia.

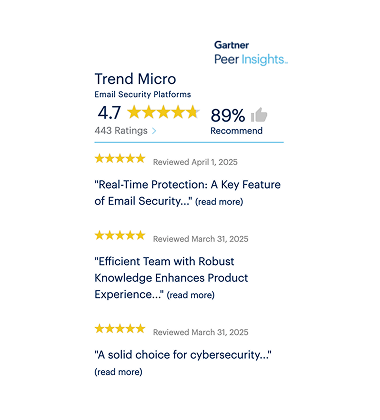

Najlepsza wydajność na rynku

Gartner Peer Insights - Trend Micro reviews in Email Security Platform

Bezpieczeństwo poczty e-mail i współpracy jest oceniane jako nr 1 przez SE LABS® i zdobyło nagrodę AAA Email Security Service.

Co mówią klienci

Większe bezpieczeństwo poczty elektronicznej i współpracy

Zarządzanie ekspozycją na ryzyko cybernetyczne (CREM)

Znacznie zmniejsz ekspozycję na ryzyko dzięki ciągłemu wykrywaniu powierzchni ataku, ocenie ryzyka w czasie rzeczywistym i ustalaniu priorytetów oraz zautomatyzowanemu łagodzeniu skutków.

Security Operations

Uzyskaj lepszą widoczność, rozbij silosy i osiągnij szybsze, bardziej precyzyjne wykrywanie.

Szkolenie w zakresie świadomości bezpieczeństwa

Zminimalizuj ryzyko ludzkie i daj pracownikom możliwość stania się pierwszą linią obrony przed ewoluującymi cyberatakami.

Trend Email Solutions

Wybieraj spośród szerokiej gamy czołowych funkcji do ochrony poczty e-mail i narzędzi do współpracy

Cloud App Security

Chmurowa usługa zaawansowanej ochrony przed zagrożeniami, która zabezpiecza pocztę elektroniczną i pliki udostępniane w chmurze w ramach usług Office 365, Google Workspace™, Salesforce®, Box™ i Dropbox™.

Email Security Advanced

Powstrzymuj jeszcze więcej ataków w formie phishingu, oprogramowania typu ransomware oraz oszustw, stosując połączenie technik zabezpieczających różnej generacji.

Trend Micro™ Deep Discovery™ Email Inspector

Zapewnia najbardziej zaawansowaną ochronę przed ukierunkowanymi atakami.

Trend Micro™ ScanMail™ Suite dla Microsoft Exchange (SMEX)

Najbardziej kompleksowy w branży system zabezpieczeń serwera pocztowego chroni wewnętrzną i zewnętrzną pocztę e-mail przed phishingiem, ransomware i atakami ukierunkowanymi.

Trend ScanMail™ for Domino (SMD)

Czołowy system zabezpieczeń przed złośliwym oprogramowaniem i spamem jako natywna aplikacja do serwera Domino chroni wewnętrzną i zewnętrzną pocztę elektroniczną przed phishingiem, programami ransomware i atakami ukierunkowanymi.

Trend Micro™ PortalProtect™ dla Microsoft SharePoint

Zapewnia ochronę przed złośliwym oprogramowaniem, filtrowaniem zawartości i utratą danych, umożliwiając bezpieczny kontakt z pracownikami, partnerami i klientami.

Trend Micro IM Security™ for Microsoft Skype for Business Servers

Zapewnia ochronę komunikatorów przed złośliwym oprogramowaniem, zagrożeniami pochodzącymi z sieci Web, naruszeniami bezpieczeństwa zawartości i utratą danych.

Wypróbuj już dziś platformę Trend Vision One