Dlaczego warto wybrać rozwiązanie Trend Vision One Cloud Security?

Zapewnij swojej organizacji kompleksową widoczność i kontrolę w środowiskach wielochmurowych i hybrydowych. Dzięki scentralizowanym pulpitom nawigacyjnym zyskasz możliwość oceny ryzyka w czasie rzeczywistym, zarządzania narażeniem, monitorowania i prognozowanych ścieżek ataku.

Kompleksowa widoczność i kontrola

Nie możesz chronić tego, czego nie widzisz. Skorzystaj z oceny i monitorowania ryzyka w czasie rzeczywistym, aby uzyskać szczegółowe informacje na temat potencjalnych ścieżek ataku z poziomu jednego pulpitu nawigacyjnego.

Ciągła ocena i ustalanie priorytetów

Bądź na bieżąco z ewoluującym krajobrazem zagrożeń dzięki ciągłemu monitorowaniu w celu identyfikowania i łagodzenia zagrożeń, zanim wpłyną one na środowisko chmurowe. Aktywnie identyfikuj ścieżki ataków, oceniaj luki w zabezpieczeniach i usuwaj zagrożenia, zanim będą miały szansę.

Uproszczona zgodność i zarządzanie kosztami

Usprawnij bezpieczeństwo, zgodność i reagowanie na incydenty. Ujednolicony widok środowiska chmurowego dzięki szczegółowym raportom umożliwiającym szybkie identyfikowanie i ustalanie priorytetów obszarów wymagających natychmiastowej uwagi. Dzięki elastycznemu licencjonowaniu i ograniczeniu rozbudowy narzędzi, zmniejszasz złożoność i oszczędzasz pieniądze.

Wszystko, co musisz wiedzieć o tym, jak zabezpieczyć swoje środowiska chmurowe.

Bez obaw zarządzaj ryzykiem związanym z chmurą

Dzięki rozwiązaniu Cloud Risk Management możesz stale wykrywać i oceniać w czasie rzeczywistym ryzyko związane z powierzchniami ataku w obrębie obciążeń, kontenerów, interfejsów API i zasobów chmury. Ujednolicona widoczność, bieżące oceny luk w zabezpieczeniach, predykcyjna analiza ryzyka, monitorowanie zgodności i bezproblemowa integracja z istniejącymi narzędziami bezpieczeństwa.

Kluczowe funkcje obejmują CSPM, ASM, EASM, CIEM, AI-SPM, DSPM, skanowanie IaC/szablonów, skanowanie luk w zabezpieczeniach i złośliwego oprogramowania bez agenta, analizę ścieżki ataku i widoczność ryzyka API.

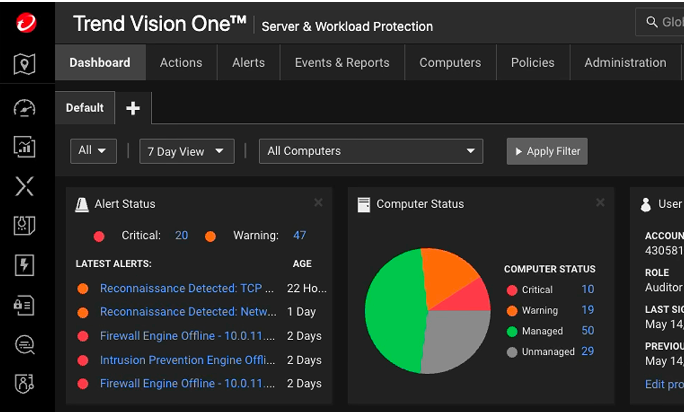

Solidne zabezpieczenia serwerów i procesów roboczych w chmurze

Dzięki Trend Vision One™ Server and Workload Security (SWP) Twoja organizacja zyska ochronę serwerów i obciążeń w środowiskach hybrydowych i wielochmurowych. Wykrywanie zagrożeń w czasie rzeczywistym, zaawansowane szyfrowanie, zautomatyzowane zarządzanie lukami w zabezpieczeniach, egzekwowanie zgodności oraz kompleksowa widoczność i kontrola sprawią, że stale zmieniające się zagrożenia nie będą pasować do Twojej organizacji.

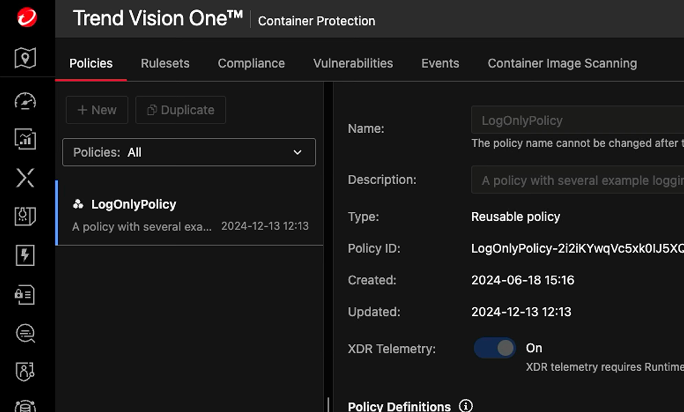

Ujednolicona ochrona, szybsze tworzenie

Rozwiązanie Trend Vision One™ Container Security zapewnia zespołowi kompleksową ochronę przed uruchomieniem i środowiskami wykonawczymi, w tym skanowanie obrazów kontenerów pod kątem luk w zabezpieczeniach, złośliwego oprogramowania i tajemnic.

Uzyskaj dostęp do rozwiązania Kubernetes Security Posture Management (KSPM), ciągłego skanowania środowiska wykonawczego, egzekwowania zasad i ochrony przed złośliwym oprogramowaniem. Zapewnij bezpieczeństwo dzięki kontroli dostępu, inteligentnej segmentacji sieci i zautomatyzowanym kontenerowym kontenerowym kontenerom.

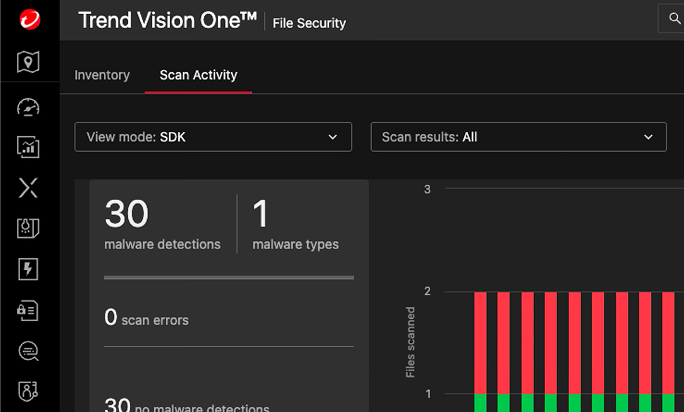

Kompleksowe i bezproblemowe zabezpieczenia plików

Trend Vision One™ File Security zapewnia elastyczność, skalowalność i kompleksową ochronę dzięki pakietowi programistycznemu, urządzeniu wirtualnemu, integracji pamięci masowej w chmurze i skanerowi kontenerowemu. Zabezpiecz swoje kontenery Amazon S3 za pomocą uczenia maszynowego, aby zapewnić zgodność z przepisami. Zapewnij wysoki poziom bezpieczeństwa, skanując pod kątem złośliwego oprogramowania, kwarantanny zagrożeń, usprawniając wykrywanie i skalując w razie potrzeby.

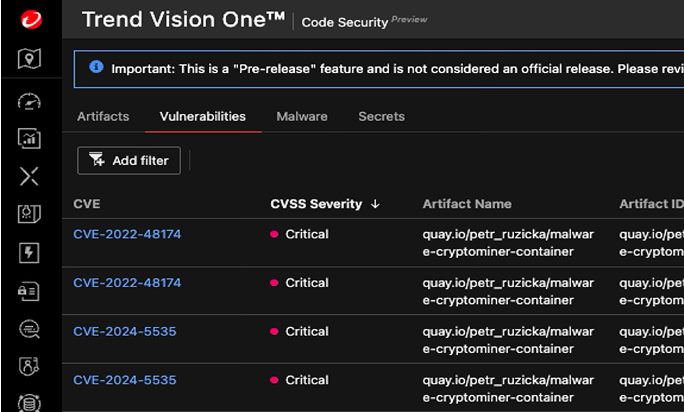

Bezpieczny kod od opracowania do wdrożenia

Trend Vision One™ Code Security stosuje proaktywne podejście, integrując zabezpieczenia na wczesnym etapie rozwoju, wykrywając i zapobiegając lukom w zabezpieczeniach, złośliwemu oprogramowaniu i tajemnicom przed uruchomieniem. Korzystaj z ciągłego wglądu od tworzenia kodu po wdrażanie w chmurze, zautomatyzowane testowanie zabezpieczeń CI/CD i egzekwowane praktyki bezpiecznego kodowania.

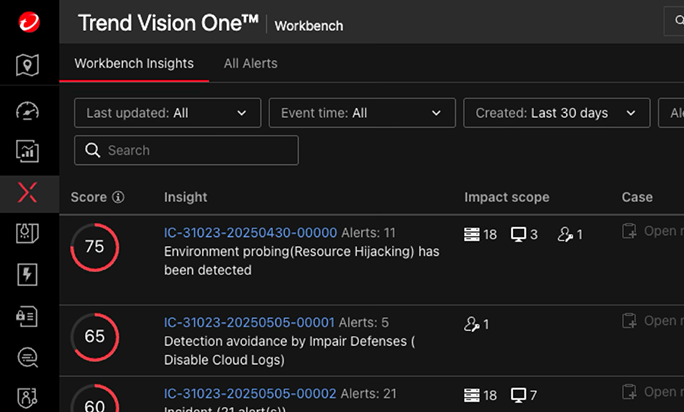

Niezrównane wykrywanie zagrożeń i reagowanie na nie

Trend Vision One™ XDR for Cloud wykorzystuje ponad 700 modeli wykrywania i globalną analizę zagrożeń, aby usprawnić wykrywanie i reagowanie. Rozwiązanie to, zintegrowane z AWS CloudTrail, zapobiega zagrożeniom, takim jak eskalacja uprawnień i eksfiltracja danych S3. Zautomatyzowane podręczniki zapewniają widoczność między platformami, zaawansowaną korelację i szybką reakcję. Dzięki takim funkcjom, jak XDR, CDR i AI-DR, możesz sprawić, że szumy w chmurze staną się bardziej przejrzyste, zapewniając bezpieczne i skalowalne operacje.

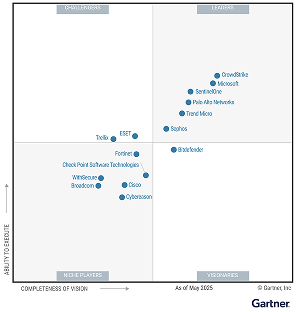

Trend Vision One na pierwszym miejscu wśród 59 rozwiązań dla przedsiębiorstw

Rozszerzona platforma wykrywania i reagowania, którą zachwalają klienci.

Zobacz rozwiązanie Cloud Security w akcji

Dowiedz się, jak odblokować kompleksową ochronę i widoczność zasobów chmury we wszystkich środowiskach chmurowych.

OCHRONA PRZED

- Znane i nieznane zagrożenia

- Pakiety stron trzecich

- Podejrzany dryf

- Zagrożenia sieciowe

- Błędy konfiguracji

INTEGRACJE ZEWNĘTRZNE

Ponad 20 lat

DOSTAWCY USŁUG W CHMURZE

Ponad 125 usług chmurowych

Ufają nam eksperci