Phishing

Modernes Phishing – eine Fallstudie

Die nähere Betrachtung einer Phishing-Mail zeigt deutlich, worauf die Angreifer beim Erstellen ihrer Fallen mittlerweile mehr achten. Sie scheinen sich beispielsweise beim Fälschen von URLs und dem Umgehen von Sicherheitsschranken mehr Mühe zu geben.

Schulungen zu Phishing und anderen IT-Angriffsmethoden gehören zum Standardrepertoire der meisten Organisationen. Darüber, wie sinnvoll diese sind, gibt es immer wieder Diskussionen. Dabei wird häufig außer Acht gelassen, dass sich auch die Täter weiter entwickeln - und es ist ihnen bekannt, was in Schulungen mitgeteilt wird.

Aus beruflichem Interesse sehe ich mir deshalb regelmäßig „Phish“ an. In welche Bereiche investieren Täter, in welche nicht? Eine Mail erregte dabei meine Aufmerksamkeit. Denn neben Überzeugungsarbeit für den Empfänger muss eine Phishing-Mail auch immer erst die technischen Hilfsmittel überwinden. Worauf achten die Täter dabei?

Herkunft

Will man überzeugen, sollte man zumindest so tun, als wäre man der, für den man sich ausgibt. Das Einmaleins des Betrugs gilt auch für Phishing. Nun bieten gängige Mailprogramme die Möglichkeit, einen Anzeigenamen über die Mailadresse zu legen. Dieser kann vom Absender mehr oder weniger frei gewählt werden. Theoretisch, aber aufwändiger, sind auch die folgenden Möglichkeiten verfügbar: Fälschung der Mailadresse, das Anlegen/Registrieren einer eigenen Domain oder sogar das Hacken valider Accounts.

In besagtem Fall tarnte sich die Mail als Information der Commerzbank. Überprüft man die tatsächliche Adresse, fällt auf, dass die Domain „edu.az“ zu Forschungs- und Bildungseinrichtungen Aserbeidschans gehört. Sie wird deshalb nicht als bösartig gelistet.

So umgehen Angreifer Reputationschecks auf Seiten der Verteidiger.

Bildungseinrichtungen wurden in den letzten Jahren häufig angegriffen. Neben anderen kriminellen Methoden ging es dabei wie in diesem Beispiel, häufig darum, persistente Accounts anzulegen oder Identitäten zu übernehmen. Trotzdem ist das „einfache Spoofing“ des Anzeigenamens aus Sicht des Security Nerds eher enttäuschend ausgefallen, weil sich die Täter zu wenig Mühe gegeben hatten. So etwas sollte Verteidigern immer sofort ins Auge fallen.

Sprache & Ausdruck

Wird in deutschsprachigen Ländern gefragt, wie man Betrug in Mails erkennt, spielt die Sprache eine gewaltige Rolle. Noch 2024 nannten 34% der Befragten einer Studie der „Global Anti Scam Alliance“ diese Methode des Erkennens. Das ist schon deutlich weniger als im Jahr davor, als noch mehr als 50% diese Antwort gaben. Deutsch ist eine verhältnismäßig schwere Sprache - auch für reine Übersetzungsprogramme. Die Höflichkeitsform der Geschäftssprache wie auch kulturelle Eigenarten unserer Gesellschaft minderten den Erfolg von Kriminellen.

Hier ändert KI die Situation massiv. Nicht nur, dass Ausdruck und Rechtschreibung korrekt sind, die KI kann auch die kulturellen Aspekte übernehmen. So kann man sie anweisen, die Mail „als jemand“ zu schreiben – beispielsweise als Kundenportal einer Bank in Deutschland. Diese Funktion ist gewollt – tatsächlich eine der wichtigsten der KI - so genanntes „Prompt Engineering“. Kriminelle zweckentfremden diese Funktionen regelmäßig.

Auch wenn die KI darüber hinaus noch einen „echten“ Grund erfinden kann, wurde das im analysierten Fall nicht in Anspruch genommen. Der Täter entwickelte einen eigenen Text und ließ diesen lediglich kontextbezogen übersetzen. Dennoch entsteht eine einigermaßen überzeugende Mail.

Persönliche Ansprache & Call to Action

Betrachtet man den Inhalt der Mail, fallen zwei weitere Warnsignale ins Auge Erstens erfolgt keine persönliche Ansprache. Als Kunde einer Bank kann man aber davon ausgehen, dass man dort bekannt ist. Hier wurde schlampig gearbeitet. Denn durch Daten-Leaks und -Diebstähle sind genügend Mail-Adressen gepaart mit Namen vorhanden. Teilweise existiert sogar die zugehörige postalische Adresse. Selbst ein einfach geschriebenes KI-Programm kann aus vielen Mail-Adressen die tatsächlichen Nachnamen der Adressaten errechnen und automatisiert in die Anrede übernehmen. Hätte der Angreifer etwas mehr investiert, wäre die Ansprache viel persönlicher geworden. Aber anscheinend funktioniert die Billigvariante noch gut genug.

Der nächste Warnhinweis ist die Aufforderung, tätig zu werden. Dabei wird meist mit Druck gearbeitet. Das Opfer muss sofort handeln, denn sonst könnte es nachdenken und den Betrug durchschauen. Die Mail wurde am Montag, den 07. Juli verschickt und gibt dem Opfer Zeit bis zum 15. Juli. Das ist erstaunlich für eine solche Mail. Meist werden diese freitags verschickt, weil Menschen vor dem Wochenende anfälliger sind. Auch der Zeitraum ist ungewöhnlich lang. Normalerweise geht es um Stunden oder eben „übers Wochenende“. Eine Frist von acht Tagen ist deshalb nicht besonders auffällig. Man fühlt sich informiert aber nicht notwendigerweise sofort unter Druck gesetzt. Möglicherweise ist eine „Follow up“-Mail geplant. Eine Erinnerung wenige Tage oder sogar Stunden vor dem „Event“ sowie der Hinweis auf diese frühere Ankündigung. Das wäre zwar ungewöhnlich, hätte aber durchaus Wirkung.

Allgemeine Links – Vertrauen aufbauen

Phishing funktioniert nur, wenn das Opfer den Köder schluckt und die URL anklickt, die man ihm präsentiert. Moderne Phishing-Mails enthalten dabei mehr als einen Link. Zur Tarnung gehört es eben auch, das Impressum einer tatsächlichen Banken-Mail zu imitieren. Es werden deshalb die Original-Links und Kontaktinformationen ebenfalls in die Mail kopiert. Das Kalkül ist einfach: Traut das Opfer der Mail nicht, wird es diese Informationen ohnehin selbst recherchieren. Das Integrieren in die Mail dient der Vertrauensbildung. Zudem täuscht es Reputationsdatenbanken, die derartige Links als eindeutig gutartig erkennen.

Der eigentliche Schadteil

Für alles bisher Beschriebene gibt es etwas komplexere, aber dafür sehr wirkungsvolle Methoden, um das Opfer weiter zu täuschen. Im Angriff wie in der Verteidigung konzentriert man sich deshalb sehr stark auf den „einen Link“, der alles beherrscht. An ihm misst sich Erfolg oder Nichterfolg des Phishings. In der Verteidigung lehren wir deshalb, den Mauszeiger über den Link zu führen, ohne diesen anzuklicken. Damit wird das Ziel angezeigt.

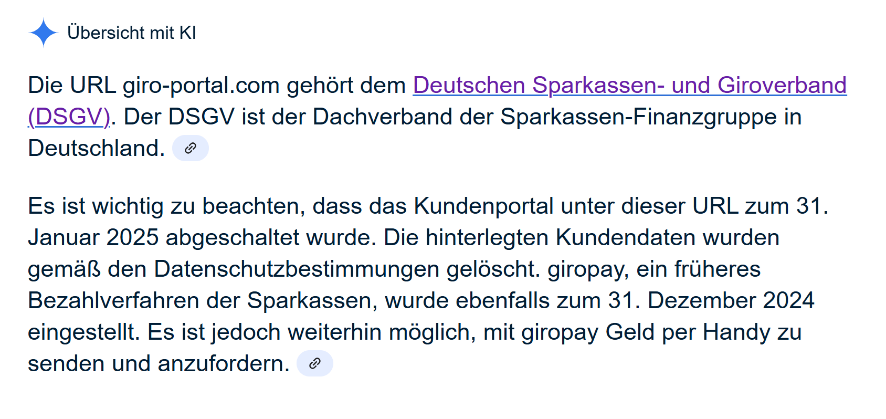

Da hat sich der bislang eher schlampige Angreifer hierfür besondere Mühe gegeben. Die abgebildete Domain wurde laut „Whois“-Datenbank am 4. Juli in Moskau registriert. Die persönlichen Daten des Registrierenden wurden durch Privatsphärenschutz verheimlicht. All das spricht eindeutig gegen eine Bank. Nur werden die wenigsten Opfer diese Recherche machen. Die meisten würden, wenn sie an dieser Stelle noch misstrauisch sind, „googeln“. Das habe ich auch gemacht – und oh Wunder… scheinbar ist die URL doch legal?

…. doch legal?

Google hat in seine Suchmaschine ebenfalls eine KI eingebaut. Diese nützliche Funktion unterstützt Suchende dabei, schnell eine Übersicht über mögliche Informationen zu erhalten. Was Webseitenbetreiber alles andere als lustig finden, ist für Anwender oft eine Erleichterung.

Aber die KI unterliegt dabei altbekannten Problemen. Sie berechnet die wahrscheinlichste Antwort und kann damit ziemlich weit danebenliegen. „Halluzinieren“ nennt man das in der Fachsprache, und hier hat dies fatale Auswirkungen. Denn durch das Annähern der Domain an eine reputable Quelle erhält die URL eine gefährliche Authentizität.

Die von der Suchmaschine weiterhin angebotenen Links enthalten dann auch Querverweise zum DSGV und zur Commerzbank. Die angebliche Zugehörigkeit der Domain zum DSGV ist über Archive historisch nicht belegbar. Und ja, kennt man sich in der Bankenwelt etwas aus, weiß man sicher auch, dass die Commerzbank nicht Teil des DSGV ist. Aber viele Menschen reicht die Auskunft, dass die URL einer Bank gehört. Wie Banken zusammenarbeiten, wissen die wenigsten.

Angesichts der doch eher geringen Qualität der anderen Bereiche dieser Mail ist die Täuschung der KI wohl bloßer Zufall. Durch Beeinflussung der Trainingsdaten („Training Data Poisoning“) oder Manipulation der Ausgabe („Prompt Injection“) wäre es durchaus möglich, solche falschen Aussagen künstlich zu erzeugen. Allerdings lohnt der Aufwand für eine einfache Mail nicht. Tatsächlich wurde nur bei der Auswahl der registrierten Phishing-Domain wirklich investiert. Dass dies ausreicht, um die Google KI zu täuschen, ist erstaunlich.

Kurioses

Sehr viel später – nach all der oben angesprochenen Recherche - fiel mir dann auch noch ein winziges Detail auf, dass es einem weniger technisch orientierten, dafür mit schneller Beobachtungsgabe ausgestatteten Betrachter deutlich leichter gemacht hätte, die Mail als Phishing zu identifizieren. Aber ich muss gestehen, dass ich einen solchen Fehler gar nicht auf dem Schirm hatte.

Vermutlich hatten die Täter das Wasserzeichen als Teil des Schildes gesehen. Naja, man kann ja schließlich nicht auf alles achten.

Fazit

Auch wenn Kriminelle deutlich schlagkräftigere Phishing-Angriffe durchführen könnten, bleibt das Gros der Taten für aufmerksame Betrachter noch immer identifizierbar. Natürlich ist diese Stichprobe nicht für alle Angriffe aussagekräftig, aber man erkennt deutlich, in welche Bereiche Täter investieren und in welche eher nicht.

Sprache und Ausdruck sind - wenig überraschend – kein Identifikationsmerkmal einer echten Mail mehr. Eindeutige Fehler deuten natürlich nach wie vor auf Fälschungen hin, werden aber seltener vorkommen. Die URL-Adresse anzeigen und bewerten zu lassen, ist ein oft gelehrtes und wichtiges Mittel zur Identifikation von Gefahren. Hier investieren Täter in besser ausgelegte Fallen. Ebenso in das Umgehen von Sicherheitsschranken, indem die Mails aus veritablen Quellen versendet werden. Weil auf Seiten der Verteidiger ebenfalls eine KI die Mail analysiert, werden darüber hinaus bekannt gutartige Details integriert wie z.B. Impressum-Links. In einem Mix aus unbekannten und bekannt gutartigen Bestandteilen werden Sicherheitsprogramme immer den Weg des geringeren False/Positive-Risikos gehen. Zumal es durchaus „normal“ ist in einer Kommunikation zwischen Bank und Kunde, Links zu haben, die durch Web Crawler nicht analysiert werden können.

Das hier besprochene Exemplar ist kein qualitativ besonders hochwertiges Beispiel, enthält aber doch bereits einige bemerkenswerte Aspekte. Mails wie diese zielen auf Konsumenten, nicht auf Unternehmen. Trotzdem schaffen sie es auch an fortschrittlicher IT-Sicherheitstechnik vorbei.

Wie praktisch bei jeder erfolgreichen Technik in der IT-Sicherheit arbeiten Kriminelle aktiv daran, den Wirkungsgrad von Mitarbeiterschulungen zu reduzieren. Dies ist eine erwartbare Entwicklung. Unternehmen sollten sich darauf einstellen, dass Mitarbeiter wieder zunehmend auf Phishing hereinfallen. Unabhängig von Frequenz und Qualität der Schulungen.