Malware

Crypto24: legitime Tools mit maßgeschneiderter Malware

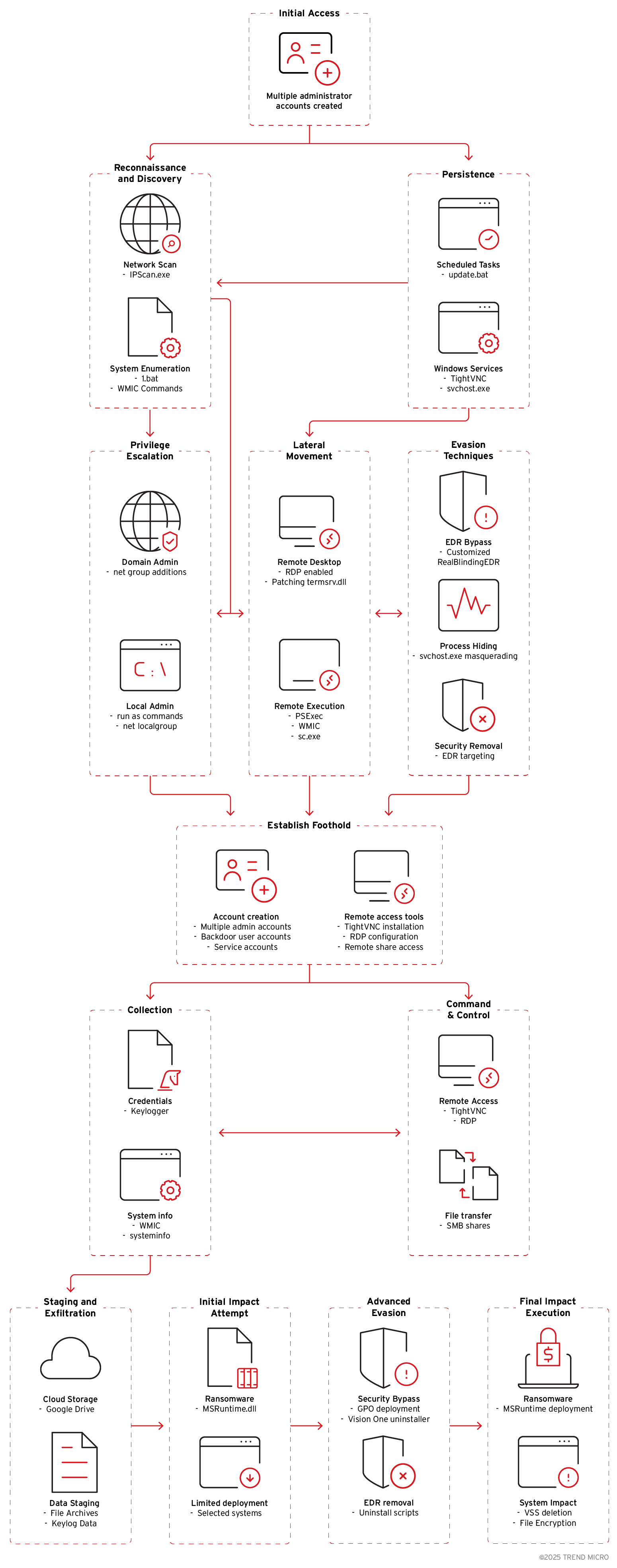

Die Crypto24-Ransomware-Kampagne zeigt die zunehmende operative Raffinesse und Anpassungsfähigkeit moderner Akteure. Sie nutzt für ihre Angriffe legitime Tools kombiniert mit maßgeschneiderter Malware sowie fortschrittliche Umgehungstechniken.

Wichtige Erkenntnisse

- Die Betreiber der Crypto24-Ransomware führen koordinierte, mehrstufige Angriffe durch, bei denen sie sowohl legitime Tools als auch maßgeschneiderte Malware einsetzen, um den gewünschten Zugriff zu erlangen, sich lateral zu bewegen und der Erkennung zu entgehen.

- Die Persistenz wird durch die Erstellung privilegierter Konten und geplante Aufgaben, die sich in normale Vorgänge integrieren und so bösartige Aktivitäten ermöglichen, aufrechterhalten.

- Die Angreifer verwenden fortschrittliche Evasion-Methoden, darunter maßgeschneiderte EDR-Umgehungstools und die gezielte Manipulation von Sicherheitslösungen.

- Datendiebstahl und kontinuierliche Überwachung werden durch Keylogger, Google Drive-Exfiltration und dauerhaften Fernzugriff erreicht.

- Crypto24 hat es auf Unternehmen in Asien, Europa und den USA abgesehen, wobei der Schwerpunkt auf Branchen wie Finanzdienstleistungen, Fertigung, Unterhaltung und Technologie liegt.

Unsere Analyse der Ransomware-Betreiber hinter Crypto24 zeigt, dass die Angreifer sehr koordiniert vorgehen und ihre Angriffe häufig außerhalb der hektischen Stoßzeiten starten, um einer Entdeckung zu entgehen und die Auswirkungen zu maximieren. Crypto24 hat es auf hochkarätige Unternehmen und Organisationen auf Unternehmensebene abgesehen. Der Umfang und die Raffinesse der jüngsten Angriffe deuten darauf hin, dass der Fokus bewusst auf Organisationen mit erheblichen operativen und finanziellen Assets liegt. Die Gruppe konzentriert sich auf Unternehmen in Asien, Europa und den USA, wobei ihre Ziele aus den Bereichen Finanzdienstleistungen, Fertigung, Unterhaltung und Technologie stammen.

Diese Gruppe setzt ein vielfältiges und ausgeklügeltes Toolkit ein. Ihr Arsenal umfasst PSExec für laterale Bewegungen, AnyDesk für dauerhaften Fernzugriff, Keylogger zum Sammeln von Anmeldedaten, verschiedene Backdoor-Malware und Google Drive für die heimliche Exfiltration von Daten. Die Angreifer wenden außerdem ausgefeilte Umgehungstechniken an, wie beispielsweise eine angepasste Version von RealBlindingEDR und den Missbrauch von gpscript.exe, einem legitimen Group Policy-Programm. Damit soll der Uninstaller von Trend Vision One™ aus einer Netzwerkfreigabe heraus remote ausgeführt werden.

Es hat Fälle gegeben, in denen Angreifer das Trend Vision One-Deinstallationsprogramm XBCUninstaller.exe über gpscript.exe starteten. Bei der fraglichen Datei handelt es sich um ein legitimes Tool von Trend Micro zur Fehlerbehebung, insbesondere bei Problemen wie inkonsistenten Agenten in Trend Vision One-Installationen. Es ist dafür vorgesehen, Endpoint BaseCamp bei Bedarf für Wartungs- oder Supportzwecke sauber zu deinstallieren.

XBCUninstaller.exe ist keine Sicherheitslücke. Angreifer konnten das Tool nur verwenden, nachdem sie sich zuvor durch Kompromittierung der betroffenen Systeme erweiterte (Administrator-)Rechte verschafft hatten. Das Tool selbst erfordert Administratorrechte, um ausgeführt zu werden, und kann nicht als initialer Infektionsvektor missbraucht werden.

Bedeutung

Die Crypto24-Kampagne stellt eine gefährliche Entwicklung bezüglich von Ransomware-Operationen dar.Die Angreifer zeigen ein hohes Maß an operativer Reife und kombinieren geschickt legitime Tools (PSExec, AnyDesk) mit maßgeschneiderter Malware, wodurch sie sich in den normalen IT-Betrieb einfügen und präzise Attacken ausführen können. Dieser mehrschichtige Ansatz geht über die Verschlüsselung hinaus und umfasst Keylogger zum Sammeln von Anmeldedaten und Google Drive zum Exfiltrieren von Daten.

Wichtiger noch, Crypto24 nutzte erfolgreich eine angepasste Variante von RealBlindingEDR (ein Open-Source-Tool zum Deaktivieren von Sicherheitslösungen), die unsere Sicherheitskontrollen neutralisierte. Dies zeigt, dass die Gruppe in der Lage ist, moderne Abwehrmaßnahmen zu umgehen. Die angepasste Version des Angreifers nutzt fortschrittliche Umgehungstechniken, wahrscheinlich über unbekannte anfällige Treiber, und das zeugt von tiefgreifendem technischen Fachwissen und einer kontinuierlichen Weiterentwicklung der Tools. Die Fähigkeit der Gruppe, vor der Verschlüsselung persistente Präsenz aufrechtzuerhalten, demonstriert die Geduld und strategische Planung, die bei handelsüblicher Ransomware ungewöhnlich sind.

Detaillierte technische Analyse

Gültige Konten: Im Rahmen seiner Angriffsroutine reaktivierte der Angreifer Standard-Administratorkonten und erstellte mehrere neue Nutzerkonten – oft mit gängigen oder generischen Namen, um keine Aufmerksamkeit zu erregen. Diese Konten wurden dann privilegierten Gruppen wie „Administratoren” hinzugefügt, um sich dauerhaft erweiterte Zugriffsrechte zu sichern.

Mithilfe von Standardbefehlen von Windows net.exe erstellte und änderte er Konten, setzte Passwörter zurück und aktivierte zuvor deaktivierte Profile wieder. Dieser Ansatz bot mehrere Einstiegspunkte in kompromittierte Systeme und erschwerte gleichzeitig die Erkennung bei routinemäßigen Sicherheitsüberprüfungen.

Discovery: Für jedes erstellte Konto verwendete der Angreifer die Datei „1.bat“, um Systeminformationen zu sammeln, Infos über die Partitionen auf der Festplatte abzurufen und über den WMIC-Befehl Informationen über das Betriebssystem abzufragen. Die gesammelten Daten umfassten Namen, Größen und Typen von Festplattenpartitionen, um die Speicherkonfiguration zu verstehen, den gesamten physischen Speicher und die Systembezeichnung, um die Hardwarefähigkeiten zu bewerten, lokale Benutzerkonten, um bestehende Zugriffsrechte abzubilden, sowie lokale Gruppenmitgliedschaften, um Berechtigungsstufen und hochwertige Ziele für laterale Bewegungen zu identifizieren. Anhand dieser Aufklärungsdaten konnte der Angreifer ein Profil des kompromittierten Systems erstellen und die nächsten Angriffsschritte planen.

Persistenz: Der Angreifer hält die Persistenz auf kompromittierten Systemen über geplante Windows-Aufgaben und -Services aufrecht und nutzt dabei legitime Prozesse wie svchost.exe, um sich in den normalen Systembetrieb einzufügen und einer Erkennung zu entgehen.

Batch- und Skriptdateien im Verzeichnis %ProgramData%\Update\ werden in regelmäßigen Abständen ausgeführt, wahrscheinlich um die Installation oder Ausführung schädlicher Payloads zeitnah zu ermöglichen. Darüber hinaus nutzt er sc.exe (Service Control), ein Tool zum Erstellen, Verwalten und Steuern von Windows-Services, um neue Services für die Bereitstellung eines Keyloggers und der Crypto24-Ransomware einzurichten.

Details zu den Evasions-Methoden, lateralen Bewegungen und Keylogging finden Sie im Originalbeitrag.

Fazit

Die Crypto24-Ransomware-Kampagne verdeutlicht die zunehmende operative Raffinesse und Anpassungsfähigkeit moderner Bedrohungsakteure. Unsere Analyse hat gezeigt, dass die Betreiber in der Lage sind, sicherheitsspezifische Kontrollen, einschließlich EDR-Lösungen, zu identifizieren und gezielt anzugreifen und speziell entwickelte Tools einzusetzen, um Abwehrmaßnahmen zu umgehen. Die Angreifer verfügen über ein klares Verständnis der Verteidigungsmechanismen von Unternehmen und sind in der Lage, diese zu umgehen.

Eine schnelle Reaktion auf Vorfälle bleibt ein wichtiger Bestandteil der Sicherheitsstrategie eines Unternehmens. Wenn Angreifer über einen längeren Zeitraum in einem Netzwerk präsent sind, können sie die Umgebung kartieren, maßgeschneiderte Ransomware-Binärdateien kompilieren und umfangreiche Datenexfiltration durchführen, bevor sie einen endgültigen Angriff ausführen. Proaktive Erkennung, zeitnahe Untersuchung und schnelle Behebung sind unerlässlich, um solche Aktivitäten zu unterbinden und potenzielle Auswirkungen zu minimieren.

Die folgenden Empfehlungen können Unternehmen dabei helfen, ihre Abwehrmaßnahmen gegen komplexe, mehrschichtige Angriffe wie die von Crypto24 weiter zu stärken.

- Überprüfen und beschränken Sie regelmäßig die Erstellung und Verwendung privilegierter Konten; deaktivieren Sie ungenutzte Standard-Administratorkonten.

- Beschränken Sie die Verwendung von RDP und Remote-Tools (z. B. PsExec, AnyDesk) auf autorisierte Systeme; aktivieren Sie MFA und überprüfen Sie regelmäßig die Firewall-Konfigurationen.

- Erkennen und untersuchen Sie ungewöhnliche Verwendungen von integrierten Windows-Dienstprogrammen und Remote-Zugriffstools von Drittanbietern auf Anzeichen für laterale Bewegungen.

- Stellen Sie sicher, dass EDR- und andere Sicherheitslösungen auf dem neuesten Stand sind und kontinuierlich auf Deinstallations- oder Umgehungsversuche überwacht werden.

- Überprüfen Sie regelmäßig geplante Aufgaben und die Erstellung von Services auf unbefugte oder verdächtige Aktivitäten.

- Überwachen Sie unbefugte Änderungen an wichtigen Systemdateien und ungewöhnlichen ausgehenden Datenverkehr, wie z. B. die Exfiltration von Daten in Cloud-Speicher.

- Erstellen Sie regelmäßig Offline-Backups und überprüfen Sie regelmäßig, ob die Wiederherstellungsprozesse wie vorgesehen funktionieren.

- Stellen Sie sicher, dass alle Systeme, insbesondere solche mit Administratorzugriff, über eine angemessene Sicherheitsagent-Abdeckung und -Überwachung verfügen.

- Implementieren Sie ein Zero Trust Framework, das nach dem Prinzip „niemals vertrauen, immer überprüfen“ funktioniert.

- Schulen Sie die Nutzer zu Phishing- und Anmeldedatenrisiken und pflegen Sie eine effektive Strategie für die Reaktion auf Vorfälle.

Der ganzheitliche Ansatz von Trend Vision One️™, die KI-getriebene Cybersicherheitsplattform, unterstützt Unternehmen dabei, Bedrohungen vorherzusagen und zu verhindern, und beschleunigt so proaktive Sicherheitsergebnisse in ihrer gesamten digitalen Umgebung.