Кибератака — это умышленная попытка физического лица или группы проникнуть в информационные системы организаций или физических лиц, чтобы украсть данные, нарушить бизнес-операции или цепочки поставок, изменить данные и использовать их, например, для шантажа.

Содержание

Что такое кибератака

Цифровизация бизнес-процессов повышает зависимость организаций от цифровых технологий и расширяет поверхность атаки, поэтому сейчас кибератаки представляют одну из самых значительных угроз для предприятий и физических лиц. Киберпреступники постоянно совершенствуют свои тактики, используют уязвимости в системах и адаптируются к последним технологическим достижениям. Ситуация усугубляется повсеместным внедрением технологий ИИ. Кибератаки становятся все более изощренными, и организации должны изучать тактики, техники и процессы злоумышленников, чтобы обеспечивать безопасность цифровой среды и защиту чувствительной информации.

Почему происходят кибератаки

Кибератаки происходят по разным причинам, включая финансовые и политические. Вот некоторые из наиболее распространенных мотивов:

Финансовая выгода

Многие киберпреступники пытаются заработать на краже чувствительной информации: данных кредитных карт и банковских счетов или логинов и паролей. Также злоумышленники могут блокировать системы с помощью программ-вымогателей и требовать выкуп за восстановления доступа.

Шпионаж

Такие атаки направлены на кражу интеллектуальной собственности, коммерческих тайн, исследований и других чувствительных данных с целью получить конкурентное преимущество. Часто они осуществляются скрытно и долго могут оставаться незамеченными.

Месть или злой умысел

Обозленные бывшие сотрудники или другие люди, желающие отомстить, могут с помощью кибератак нанести ущерб репутации или нарушить работу компании.

Желание прославиться

Некоторые хакеры с помощью кибератак хотят похвастаться своими навыками, завоевать репутацию в хакерском сообществе или просто создать хаос.

Типы кибератак

Кибератаки принимают разные формы, применяют разные методы и используют разные уязвимости. Самые распространенные типы кибератак:

Атаки с применением вредоносного ПО

Вредоносные программы предназначены для проникновения, повреждения или получения несанкционированного доступа к компьютерным системам. В сфере кибербезопасности вредоносные программы являются постоянной угрозой, которая приводит к краже чувствительных данных и значительному ущербу пользователям и организациям. Понимание разных форм и последствий вредоносного ПО помогает продумывать комплексную стратегию кибербезопасности.

Вредоносное ПО обычно использует существующие уязвимости в ИТ-среде организации для достижения желаемой цели.

Фишинг и целевой фишинг

Фишинг — это разновидность кибератак, при которой киберпреступники отправляют электронные письма якобы от настоящего адресата. Эти электронные письма содержат ссылки для кражи персональных данных пользователя. Фишинговые атаки наиболее эффективны, когда пользователи не знают о них, поскольку они имитируют типичные сообщения.

Целевой фишинг — одна из самых опасных форм кибератак. В отличие от обычных фишинговых атак, которые производятся наугад в надежде привлечь ничего не подозревающих жертв, целевой фишинг направлен на конкретного пользователя.

Атаки типа «отказ в обслуживании» (DoS) и распределенные атаки типа «отказ в обслуживании» (DDoS)

DDoS-атака предназначена для нарушения работы сети, сервиса или сайта. При DDoS-атаке злоумышленники используют обширную сеть удаленных ПК — ботнет, — чтобы перегрузить соединение или процессор другой системы и вызвать отказ в обслуживании законного трафика. Цель и конечный результат успешной DDoS-атаки — сделать сайт целевого сервера недоступным для обычных законных запросов.

Атаки типа «человек посередине» (MiTM).

При атаках типа MitM злоумышленники перехватывают и изменяют трафик между двумя сторонами без их ведома. Злоумышленники могут изменять данные или собирать чувствительную информацию, например логины и пароли.

SQL-инъекции

SQL-инъекции — это атаки, которые манипулируют информацией в базе данных, внедряя операторы SQL в приложения, обращающиеся к реляционной базе данных. Существует несколько типов SQL-инъекций в зависимости от метода и цели. Они используются для кражи информации, фальсификации данных и изучения уязвимостей.

Эксплойты нулевого дня

Эксплойты нулевого дня нацеливаются на неизвестные уязвимости в программном обеспечении до того, как разработчики смогут выпустить исправление. Эти атаки особенно опасны, поскольку от них пока не существует защиты.

Атаки программ-вымогателей

Программа-вымогатель — это вредоносная программа, которая шифрует важные файлы в локальных и сетевых хранилищах и требует выкуп за ключ для дешифровки файлов. Злоумышленники применяют эту разновидность вредоносных программ, чтобы получить деньги путем цифрового вымогательства. Программы-вымогатели зашифрованы, так что подобрать ключ к шифру не получится. Единственный способ восстановить информацию — использовать резервные копии. Способ действия программ-вымогателей делает их особенно опасными. Другие разновидности вредоносных программ уничтожают или крадут данные, но при этом остается несколько вариантов восстановления. В случае с программами-вымогателями, если нет резервных копий, чтобы восстановить данные, приходится платить выкуп. Случается и так, что жертва платит выкуп, но злоумышленники не присылают ключ для дешифровки.

Атака на цепочку поставок

Атака на цепочку поставок — это тип кибератак, которые нацелены на менее защищенные элементы в цепочке поставок организации, а не на нее саму. Цель состоит в проникновении в сеть или системы организации путем компрометации стороннего поставщика или партнера, имеющего доступ к данным, программному обеспечению или сетевой инфраструктуре организации.

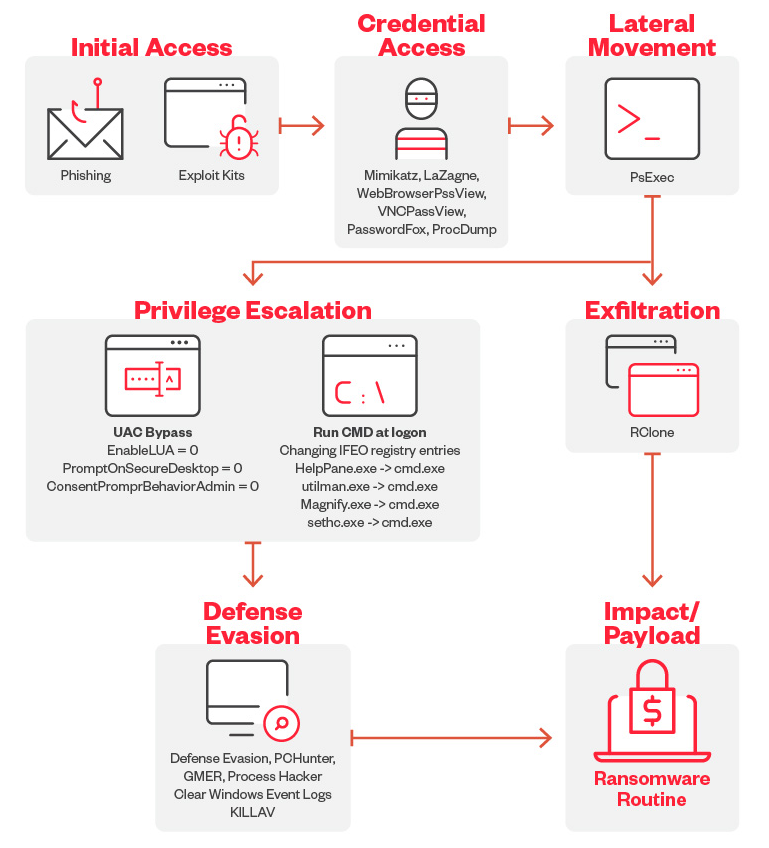

Примеры этапов кибератак

Мы рассмотрим различные этапы кибератаки на примере 8Base — известной группировке хакеров, занимающихся вымогательством. Мы разберем каждый шаг — от первого проникновения в сеть до шифрования данных и вымогательства.

Первоначальный доступ

Хакеры 8Base чаще всего прибегают к фишинговым атакам для первоначального доступа, обманом заставляя пользователей вводить логин и пароль в форме, которая выглядит как настоящая.

Доступ к учетным данным

Хакеры 8Base используют MIMIKATZ, LaZagne, WebBrowserPassView, VNCPassView, PasswordFox и ProcDump для получения логинов и паролей, хранящихся на компьютерах жертв.

Уклонение от средств защиты

Для обхода защиты хакеры 8Base исполняют командный файл с именем defoff.bat (обнаруживается как KILLAV), чтобы отключить компоненты Защитника Windows. Программа-вымогатель 8Base использует мусорный код, удаляет теневые копии, обходит Cuckoo Sandbox, очищает журналы событий Windows, отключает брандмауэры и использует SmokeLoader для расшифровки и доставки полезных данных.

Горизонтальное распространение

При горизонтальном распространении хакеры 8Base с помощью утилиты PsExec развертывают командный файл, а также код программ-вымогателей. Это пример неправомерного использования законного инструмента, который обычно установлен на компьютерах с Windows и не может считаться вредоносным ПО.

Эскалация привилегий

Хакеры 8Base меняли некоторые записи реестра, чтобы обойти контроль доступа пользователей. Они также меняли ключи реестра IFEO, чтобы прикрепить файл cmd.exe к программам специальных возможностей, которые доступны с экрана блокировки.

Эксфильтрация

Злоумышленники, стоящие за программами-вымогателями 8Base, крали информацию с помощью стороннего инструмента и веб-сервиса RClone.

Воздействие

Программа-вымогатель 8Base использует алгоритм AES-256 для шифрования целевых файлов, а затем шифрует каждый ключ шифрования с помощью RSA-1024 с жестко закодированным открытым ключом. Зашифрованный ключ затем добавляется к концу каждого зашифрованного файла. Он имеет встроенную конфигурацию, которая расшифровывается во время выполнения и содержит расширения файлов, имена файлов и папки, которых следует избегать.

Методы и тактики, используемые при кибератаках

Киберпреступники используют ряд техник для выполнения атак и предотвращения обнаружения:

Социальная инженерия

С помощью социальной инженерии злоумышленники обманным путем заставляют людей раскрывать чувствительную информацию, часто выдавая себя за законных представителей или прибегая к запугиванию.

Использование программных уязвимостей

Киберпреступники используют неисправленные уязвимости в программном обеспечении для получения несанкционированного доступа к системам. Уязвимости нулевого дня уже представляют высокий риск, но многие организации не успевают исправлять даже известные уязвимости и не могут эффективно приоритизировать задачи.

Фишинговые атаки

Многие фишинговые атаки проходят успешно из-за ошибок пользователей, таких как слабые пароли, случайная отправка данных или излишнее доверие.

Эти тактики помогают злоумышленникам закрепляться в системах и получать доступ к чувствительным данным, часто оставаясь незамеченными, поскольку они считаются законными пользователями.

Влияние кибератак на организации

Кибератаки могут серьезно навредить бизнесу — испортить репутацию, остановить работу, привести к потере данных и ударить по кошельку. Примеры последствий:

Перебои в работе:

Вредоносные программы или атаки типа «отказ в обслуживании» (DoS) могут привести к сбоям серверов и систем, а следовательно к перебоям в предоставлении услуг и потере прибыли. Согласно отчету за 2024 год, средняя стоимость утечки данных по всему миру составляет 4,45 млн долл. США.

Компрометация данных

SQL-инъекции позволяют хакерам изменять, удалять или красть критически важные данные из баз данных компании, что может нанести ущерб бизнес-операциям и доверию клиентов.

Финансовое мошенничество

Фишинговые атаки обманным путем вынуждают сотрудников переводить деньги или предоставлять конфиденциальную информацию, что приводит к прямым финансовым потерям и дополнительным рисками для организации.

Выплата выкупа

Программы-вымогатели блокируют важные системы до тех пор, пока не будет выплачен выкуп. В 2024 году средняя сумма выкупа составила почти 1 миллион долларов США — серьезный финансовый ущерб для компаний.

Каждая кибератака может привести к долгосрочным последствиям, для обнаружения и устранения которых потребуются значительные ресурсы, что только увеличивает общую стоимость взлома.

Как предотвратить кибератаку

Повышение осведомленности сотрудников

Поскольку социальная инженерия остается распространенной точкой входа для злоумышленников, регулярное обучение помогает сотрудникам распознавать фишинговые письма, избегать ловушек социальных инженеров и следовать рекомендациям по защите чувствительных данных. Рассказывая персоналу об этих тактиках, вы снижаете вероятность успешных атак.

Управление поверхностью атаки

Управление поверхностью атаки подразумевает выявление и мониторинг всех внешних точек, в которых злоумышленник может проникнуть в систему. Регулярная оценка и сокращение таких точек, как открытые сетевые порты, неисправленные приложения и неправильно настроенные серверы, помогает снизить уязвимости. Эффективная стратегия управления поверхностью атаки помогает организациям устранять потенциальные пробелы, которыми могут воспользоваться злоумышленники.

Платформы безопасности данных

Платформы безопасности данных обеспечивают комплексный надзор за доступом к данным и их перемещением по системам организации. Эти платформы помогают предотвратить несанкционированный доступ путем отслеживания чувствительных данных, выявления потенциальных нарушений и применения политик защиты данных. Комплексное управление безопасностью данных позволяет компаниям улучшить прозрачность и общую устойчивость к киберугрозам благодаря централизованному анализу данных, при котором не приходится распространять важную информацию по множеству разрозненных инструментов.

Управление идентификацией и доступом (IAM)

Решения IAM помогают управлять доступом пользователей к системам и данным. С помощью IAM организации реализуют доступ на основе ролей, гарантируя предоставление только данных, необходимых для работы. Инструменты IAM также поддерживают проверку и мониторинг личности, предотвращая несанкционированный доступ и минимизируя потенциальный ущерб от взлома учетных записей.

Регулярные аудиты безопасности и тестирование на проникновение

Регулярные аудиты безопасности и тестирование на проникновение помогают организациям проактивно выявлять и устранять уязвимости. Активно тестируя средства защиты и проверяя меры безопасности, компании повышают устойчивость к новым угрозам и защищаются от распространенных векторов атак.

Современный подход к тестированию на проникновение — формат Red Teaming, то есть привлечение «красных команд».

Надежные политики паролей и многофакторная аутентификация

Внедрение надежных политик паролей и применение многофакторной аутентификации (MFA) значительно снижают риск несанкционированного доступа.

Как обнаружить кибератаку

Система управления информацией о безопасности и событиями безопасности (SIEM)

Системы SIEM собирают и анализируют данные из разных источников в ИТ-среде организации для обнаружения подозрительных действий. Централизация журналов и сопоставление событий безопасности позволяет SIEM в реальном времени анализировать потенциальные угрозы и выявлять необычные паттерны, которые могут указывать на атаку.

Инновационный подход под названием агентский SIEM упрощает сбор, нормализацию и корреляцию данных из многочисленных центров обработки данных.

Обнаружение и реагирование на конечных точках (EDR)

Инструменты EDR отслеживают конечные точки, такие как компьютеры и мобильные устройства, на предмет аномального поведения. Они постоянно сканируют системы на наличие признаков вторжения, выявляя несанкционированный доступ или вредоносное ПО, и могут реагировать на угрозы, изолируя зараженные конечные точки. Решения EDR помогают обнаруживать атаки на ранней стадии, ограничивая масштабы и последствия утечки данных.

Обнаружение аномалий

Обнаружение аномалий включает выявление поведения, которое отклоняется от установленного эталонного уровня. Отслеживая такие показатели, как сетевой трафик или поведение пользователей, инструменты обнаружения аномалий отмечают отклоняющиеся действия, такие как попытки несанкционированного доступа или неожиданная передача данных, которые могут сигнализировать о текущей кибератаке.

Киберловушки

Киберловушки — это системы или файлы, которые имитируют ценные активы для привлечения злоумышленников. Когда злоумышленники взаимодействуют с киберловушкой, они раскрывают свое присутствие, тактику и намерения, при этом настоящие данные или системы не страдают. Киберловушки помогают обнаруживать атаки на ранних этапах, предоставляя ценную информацию о методах злоумышленников.

Аналитика угроз

Аналитика угроз подразумевает сбор информации об известных угрозах и уязвимостях из внешних источников для прогнозирования потенциальных атак. Аналитика интегрируется в системы безопасности для проактивного обнаружения индикаторов компрометации. Аналитика угроз обеспечивает стратегический уровень обнаружения, предупреждая команды об активных угрозах, направленных на аналогичные организации или отрасли.

Активный поиск угроз

Активный поиск угроз — это проактивный подход к выявлению скрытых угроз в сети организации. Квалифицированные аналитики безопасности ищут свидетельства вредоносной активности, которая могла ускользнуть от автоматизированных механизмов защиты. Активно выискивая индикаторы компрометации, команды по поиску угроз могут обнаруживать сложные атаки до усугубления проблемы.

Как реагировать на кибератаку

План реагирования на инциденты

Тщательно продуманное реагирование на инциденты — залог успешного смягчения последствий атаки. В этом плане описаны основные шаги, которые необходимо предпринять сразу после обнаружения кибератаки, включая назначение ключевых ролей, уведомление заинтересованных лиц и изоляцию затронутых систем. Цель состоит в том, чтобы свести ущерб к минимуму — быстро сдержать угрозу, обеспечить скоординированное реагирование во всех командах и определить четкие действия для защиты критически важных активов.

Оркестрация, автоматизация и реагирование на инциденты безопасности (SOAR).

Платформы SOAR оптимизируют процессы реагирования благодаря интеграции инструментов безопасности и автоматизации повторяющихся задач. В случае атаки SOAR может автоматически инициировать такие действия, как изоляция зараженных систем, блокировка вредоносных IP-адресов или развертывание исправлений. Благодаря автоматизации рабочих процессов SOAR сокращает время реагирования, позволяя специалистам по безопасности быстро устранять угрозы и сосредотачиваться на сложных задачах с высоким приоритетом.

Расширенное обнаружение и реагирование (XDR)

XDR обеспечивает унифицированный подход к обнаружению угроз и реагированию на них на нескольких уровнях корпоративной среды, включая конечные точки, сети и облачную инфраструктуру. В ходе кибератаки XDR собирает и анализирует данные из всех источников, чтобы составить полное представление о происхождении, охвате и воздействии угрозы. Такая прозрачная картина позволяет командам безопасности реагировать целенаправленно, более эффективно сдерживая атаку и предотвращая ее распространение по системам.

Документирование и анализ инцидента

После устранения инцидента важно создать подробную документацию, которая поможет организации понять, как произошла атака, что получилось хорошо, а что требуется улучшить. Анализ после инцидента также поможет на основе сделанных выводов скорректировать план реагирования на инциденты, дополнив его необходимыми стратегиями реагирования, процедурами и другими недостающими деталями.

Хактивизм

Хактивизм относится к кибератакам по политическим или социальным причинам, обычно с целью сделать заявление в поддержку какого-то вопроса или против правительств или организаций.

Термин «хактивизм» был придуман в 1996 году хакером Omega, членом хакерского коллектива Cult of the Dead Cow. Он состоит из слов «хакер» и «активизм».

Что мотивирует хактивистов

В прошлом хактивизм был относительно безобидным, почти как рисование цифровых граффити. Сегодня группы хактивистов напоминают городские банды. Раньше они состояли из неопытных активистов, а сейчас — из умелых хакеров. Группы стали меньше, но опаснее.

Группировки хактивистов имеют определенные политические убеждения, отражающие как характер их атак, так и их цели. В отличие от киберпреступников, хактивисты обычно не стремятся получить финансовую выгоду, хотя действуют преступными методами. По большей части эти группы сосредоточены на продвижении своих политических программ, которые они четко обозначают. В целом, их мотивацию можно разделить на четыре группы: идеологические, политические, националистические и оппортунистические. Некоторые группы явно попадают в одну категорию, другие преследуют несколько целей, часто имея дополнительные мотивы.

Киберпреступность

Киберпреступность — это организованная преступная деятельность, которая осуществляется с помощью компьютеров или сетей, часто для получения финансовой выгоды. Такие атаки обычно направлены на физических лиц, организации или финансовые учреждения с целью кражи чувствительной информации, вымогательства или нарушения работы сервисов.

Преступники иногда имеют узкую специализацию и работают вместе или предлагают свои услуги, например на черном рынке можно купить программы-вымогатели как услуги или услуги получения первоначального доступа.

Этот термин охватывает широкий спектр преступлений, как описано выше.

Атаки, спонсируемые государством

Кибератаки, спонсируемые государством, осуществляются в стратегических целях, таких как шпионаж или саботаж. Эти атаки, как правило, направлены на другие правительства, критически важную инфраструктуру или крупные частные предприятия.

Государства обладают значительными ресурсами и могут использовать новейшие технологии и привлекать квалифицированный персонал, что позволяет им проводить долгосрочные и очень сложные кампании, часто называемые сложными постоянными угрозами (APT).

Цели атак, спонсируемых государством

Такие атаки проводятся в национальных интересах. Они могут включать сбор разведданых, ослабление стран-конкурентов, вмешательство в выборы или подготовку к геополитическим конфликтам.

Такие операции, как правило, проводятся скрытно и долго остаются незамеченными. В отличие от хактивистов и киберпреступников, национальные игроки осуществляют структурированные стратегии, разработанные правительством, и часто остаются безнаказанными из-за дипломатического иммунитета или сложностей с юрисдикциями.

Цели можно разделить на несколько категорий: кибершпионаж, кибервойна, подрыв экономики или психологическое воздействие. Последствия таких атак могут быть масштабными, затрагивающими международные отношения и глобальную безопасность.

Платформа Trend Vision One™

Единая платформа поможет вам быстрее остановить злоумышленников и взять под контроль все киберриски. Единое управление безопасностью с помощью комплексных средств предотвращения и обнаружения угроз, а также реагирования на них с применением искусственного интеллекта, передовых исследований и аналитики угроз.

Trend Vision One поддерживает различные гибридные ИТ-среды, автоматизирует и координирует рабочие процессы, а также предоставляет экспертные услуги по кибербезопасности, чтобы вы могли упростить и свести воедино операции по обеспечению безопасности.

Jon Clay has worked in the cybersecurity space for over 29 years. Jon uses his industry experience to educate and share insights on all Trend Micro externally published threat research and intelligence.