Что происходит во время атаки программы-вымогателя?

Программы-вымогатели повреждают критичные данные

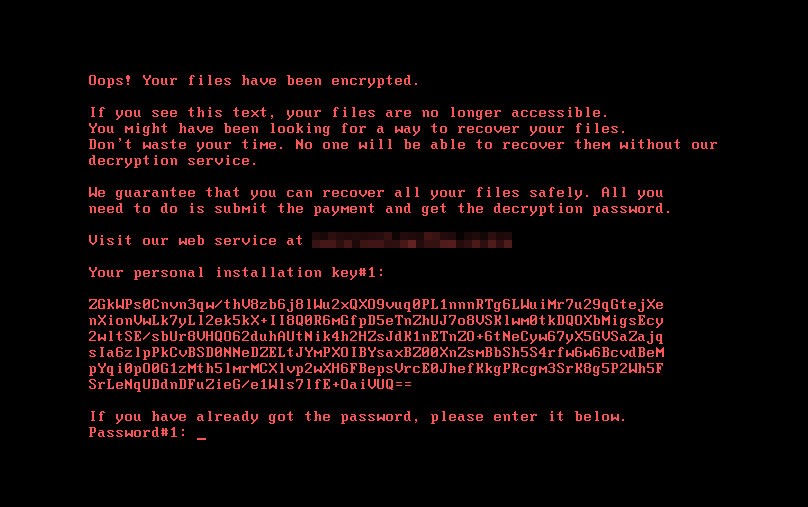

Вымогательское ПО разрушает важные данные, поэтому оно наносит большой ущерб бизнесу. Во время атаки программа-вымогатель сканирует важные файлы и шифрует так, что их невозможно расшифровать без ключа. Она наносит урон организации быстрее, чем любые другие вредоносные приложения.

Как возникает угроза атаки программы-вымогателя

Большинство атак программ-вымогателей начинается с вредоносного электронного письма. Оно часто содержит ссылку на веб-сайт злоумышленника, откуда пользователь скачивает вредоносную программу В письме также может быть вредоносное вложение с кодом, который скачает программу-вымогатель, как только пользователь откроет файл.

Злоумышленники часто используют в качестве вложения документы Microsoft Office. Во многие продукты MS Office встроен VBA (Visual Basic for Applications), который злоумышленники используют для создания скриптов. Более новые версии MS Office отключают функцию, которая автоматически запускает сценарии макросов при открытии файла. Вредоносная программа предлагает пользователю запустить скрипты, и многие пользователи так и поступают. По этой причине вредоносные макросы по-прежнему опасны.

Макрос MS Office скачивает программу-вымогатель с сайта злоумышленника, и программа запускается на локальном устройстве. Она сканирует сеть и локальное хранилище в поисках файлов и шифрует то, что обнаружила. Для шифрования обычно используется симметричный алгоритм шифрования AES (Advanced Encryption Standard), с размером ключа 128/196/256 бит. Такой ключ практически невозможно вскрыть методом перебора. Некоторые программы-вымогатели также используют криптографические системы с открытым/закрытым ключом, например, RSA (алгоритм Ривеста-Шамира-Алдемана).

Восстановление данных и удаление программы-вымогателя

Разработчики программ-вымогателей встраивают в них функции, которые блокируют удаление приложения пользователями до тех пор, пока не оплачен выкуп. Некоторые хакеры используют блокировку экрана, чтобы пользователи не могли получить доступ к рабочему столу Windows. Удаление программы-вымогателя само по себе не расшифрует зашифрованные данные, для расшифровки требуется ключ.

Одни эксперты советуют пострадавшим организациям не платить вымогателям, другие говорят, что оплата выкупа — это способ расшифровать данные. Но порой злоумышленники не предоставляют ключ даже после того, как им заплатили. Организация лишается денег и все равно остается без своих файлов. Единственно надежный способ — создавать резервные копии, тогда, удалив программу-вымогатель, вы восстановите данные из копии.

Большинство вендоров, которые выпускают продукты для защиты от вредоносного ПО, предлагают решения для удаления программ-вымогателей. После очистки системы от нее, вы можете восстановить файлы из копии. Также можно «откатить» компьютер к заводским настройкам. В таком случает ваш компьютер вернется к тому состоянию, в котором вы его купили. Все стороннее программное обеспечение придется переустановить.

Sophos Group, британский производитель средств ИБ, идентифицировал этапы атаки ПО Ryuk (также это называется «убийственная цепочка», Kill-Chain). Смотрите диаграмму ниже.

Защита от программ-вымогателей

Защитить устройства и данные от программ-вымогателей можно несколькими способами. Поскольку заражение обычно начинается с вредоносного электронного письма, начните с киберзащиты от вредоносных программ, которая сканирует входящие сообщения на наличие подозрительных ссылок или вложений. Если они обнаружены, поместите эти письма в карантин, не допустив их в почтовый ящик пользователя.

Также эффективно применение фильтрации контента в сети. Она блокирует доступ пользователей к веб-сайтам злоумышленников. Фильтрация контента в сочетании с фильтрами электронной почты эффективно предотвращает попадание программ-вымогателей и большинства других вредоносных программ во внутреннюю сеть.

ПО для защиты от вредоносных программ работает на всех сетевых устройствах, включая смартфоны. Оно предотвратит шифрование файлов и удалит из системы программу-вымогатель прежде, чем она загрузит полезную нагрузку. В организациях, где сотрудникам разрешают использовать на рабочем месте собственные устройства, очень важно устанавливать на эти устройства приложения для защиты от вредоносных программ.

Обучение пользователей — это проактивный способ защиты от программ-вымогателей. Осведомленность сотрудников о том, что атаки этих программ очень часто начинаются с фишинговых писем и других методов социальной инженерии, — хорошее дополнение к другим мерам защиты от вредоносных программ. Сочетая обучение с системами защиты от вредоносных программ, вы значительно снизите риски кибербезопасности. Даже при сбое систем защиты от вредоносных программ пользователи, умеющие распознавать атаки, не будут обмануты и не запустят вредоносные исполняемые файлы.

Примеры программ-вымогателей

Хотя в мире снизилась угроза вредоносных программ в целом, несколько типов программ-вымогателей по прежнему представляют большую опасность. Они применяются, чтобы вымогать деньги у частных лиц или компаний, которые не имеют эффективной защиты.

Одно из первых приложений-вымогателей, прогремевших на весь мир — CryptoLocker. Шифровальщик CryptoLocker широко распространился в 2014 году, его целью были машины Windows. Заражение, как правило, начиналось с вредоносного вложения в электронное письмо. Затем программа шифровала важные файлы с применением пары ключей (открытого и закрытого) для ассиметричного алгоритма шифрования RSA.

Пример программы-вымогателя, который использует социальную инженерию — Locky. Программа появилась в 2016 г. Заражение начиналось, как это часто бывает, с электронного письма, которое содержало вредоносное вложение в виде doc-файла. Когда пользователи открывали файл, его текст выглядел зашифрованным, за исключением сообщения, которое предлагало включить макросы. Как только пользователь это делал и повторно открывал файл, Locky срабатывал.

Еще один пример — Bad Rabbit. Эту программу-вымогатель пользователи загружали сами. Она обычно распространялась, замаскированная под обновления Adobe Flash. После запуска программа шифровала файлы и перезагружала систему. Bad Rabbit ограничивал загрузку компьютера и выводил на экран сообщение о необходимости заплатить выкуп для расшифровки файлов.

Предотвращение вторжений программ-вымогателей:

Названные примеры — это всего лишь несколько версий программ-вымогателей, которые до сих пор угрожают организациям. Разработчики программ-вымогателей продолжают изобретать новые способы «удерживать файлы в заложниках», чтобы получать за них выкуп. Чтобы организовать эффективную защиту от программ вымогателей, в первую очередь нужно разобраться в том, как они работают. Для предотвращения атак программ-вымогателей вам потребуется выбрать эффективное решение для защиты от вредоносных программ, обучать пользователей, а также применять фильтры электронной почты, которые блокируют вредоносные сообщения.

Исследования по теме

Статьи по теме