Кибератаки принимают самые разные формы и случаются все чаще, поскольку пользователи и организации все больше зависят от цифровых устройств и инфраструктуры. Кибератака — это намеренная попытка совершить кражу, нарушить работу или изменить информацию путем взлома цифровой системы. Быстрое внедрение новых технологий сопровождается ростом числа кибератак, поэтому важно понимать их типы и потенциальные последствия

Содержание

Кибератаки принимают разные формы, применяют разные методы и используют разные уязвимости. Ниже приведены некоторые из наиболее распространенных типов:

Атаки с применением вредоносного ПО

Вредоносное ПО — это широкий спектр вредоносных программ, которые нарушают работу, повреждают компьютерные системы или предоставляют злоумышленникам несанкционированный доступ. Сюда входят вирусы, черви, трояны, программы-вымогатели, шпионские программы и программы для показа рекламы. Вредоносные программы могут заражать устройства различными путями, включая вложения в электронной почте, скомпрометированные веб-сайты и загрузки программного обеспечения. После установки они выполняют вредоносные действия, например крадут данные, взламывают системы и повреждают устройства. Они могут действовать незаметно, чтобы их не обнаружили, используя уязвимости в программном обеспечении или тактики социальной инженерии, чтобы обманом заставить пользователей установить программу. Вредоносные программы создают значительные риски для кибербезопасности и конфиденциальности данных. Для удаления вредоносных программ обычно требуется специализированное антивирусное программное обеспечение, которое сканирует, обнаруживает и помещает на карантин или удаляет вредоносные файлы или программы, восстанавливая безопасность на зараженном устройстве.

Фишинг и целевой фишинг

Фишинг — это разновидность кибератак, при которой киберпреступники отправляют электронные письма якобы от настоящего адресата. Эти электронные письма содержат ссылки для кражи персональных данных пользователя. Фишинговые атаки наиболее эффективны, когда пользователи не знают о них.

Под фишингом в основном подразумеваются атаки через электронную почту с широким охватом целей. То есть злоумышленник рассылает электронные письма на максимально возможное количество адресов, якобы от таких распространенных сервисов, как платежные системы или крупные банки.

За годы своего существования фишинг эволюционировал настолько, что появились атаки, нацеленные на конкретные виды данных. Кроме денег целью атак могут быть чувствительные данные или фотографии.

Целевой фишинг является одной из самых опасных форм кибератак. В отличие от обычных фишинговых атак, которые производятся наугад в надежде привлечь ничего не подозревающих жертв, целевой фишинг направлен на конкретного пользователя.

Атаки типа «отказ в обслуживании» (DoS) и распределенные атаки типа «отказ в обслуживании» (DDoS)

DDoS-атака предназначена для нарушения работы сети, сервиса или сайта. При DDoS-атаке злоумышленники используют обширную сеть удаленных ПК, называемых ботнетами, чтобы перегрузить соединение или процессор другой системы и вызвать отказ в обслуживании законного трафика. Цель и конечный результат успешной DDoS-атаки — сделать сайт целевого сервера недоступным для обычных законных запросов.

DDoS-атаки имеют разные цели: от шутки и личной мести против компаний и организаций до преступных намерений, например шантажа для получения финансовой выгоды и протестов для привлечения внимания общества (например, хактивизма). В последние годы правительственные учреждения и компании часто подвергались DDoS-атакам в этих целях. На черном рынке преступники продают инструменты для DDoS-атак и услуги по проведению DDoS-атак. Теперь кто угодно может запустить DDoS-атаку, и эта угроза продолжит расти.

Атаки типа «человек посередине» (MitM).

Атаки типа «человек посередине» (MitM) включают вредоносный элемент, «прослушивающий» коммуникации между сторонами, и представляют собой значительную угрозу для организаций. Такие атаки компрометируют входящий и исходящий трафик, поскольку перехватчики не только имеют доступ к информации, но и могут внедрять свои данные. Учитывая важность информации, поступающей в организации, атаки типа MiTM представляют собой реальную и опасную угрозу, которую ИТ-специалисты должны иметь в виду.

SQL-инъекции

SQL-инъекции — это атаки, которые манипулируют информацией в базе данных через обращающиеся к ним приложения, в которые внедряются SQL-операторы. Существует несколько типов SQL-инъекций в зависимости от метода и цели. Они используются для кражи информации, фальсификации данных и изучения уязвимостей. Такие атаки наносят значительный ущерб.

Хотя внедрение SQL-кода практикуется уже давно, этот метод по-прежнему распространен, и организациям следует его опасаться. Если используется такая методика, как SQL-инъекция UNION, и атака прошла успешно, это может привести к масштабной утечке информации. К счастью, организации могут принять меры, чтобы этого не произошло. В качестве меры безопасности для корпоративных организаций помимо стандартных защитных мер мы рекомендуем регулярно проводить оценки безопасности, такие как внешние тесты на проникновение и диагностика уязвимостей.

Эксплойт нулевого дня

Уязвимость нулевого дня — это дефект, недостаток или ошибка в программном или аппаратном обеспечении, которые уже были публично раскрыты, но пока не исправлены. Исследователи уже сообщили об уязвимости, а поставщик или разработчик уже знают о проблеме безопасности, но официальный патч или обновление еще не вышли.

Такая уязвимость называется уязвимостью нулевого дня, потому что поставщик или разработчик, а вместе с ними пользователи таких систем, только что узнали об уязвимости. Если о уязвимости знают все, а поставщик или разработчик уже развернули для нее исправление, она становится известной уязвимостью.

Когда хакеры или злоумышленники успешно разрабатывают и развертывают доказательства концепции или фактическую вредоносную программу, которая использует уязвимость, пока поставщик все еще работает над исправлением (или даже не знает о существовании уязвимости), она становится эксплойтом, или атакой, нулевого дня. Разработчики и поставщики, а также исследователи и эксперты по безопасности тратят немало времени и сил на поиск и устранение недостатков в системе безопасности, но и злоумышленники занимаются тем же. Это настоящая гонка вооружений: злоумышленники ищут и используют уязвимости, а поставщики работают над выпуском исправлений.

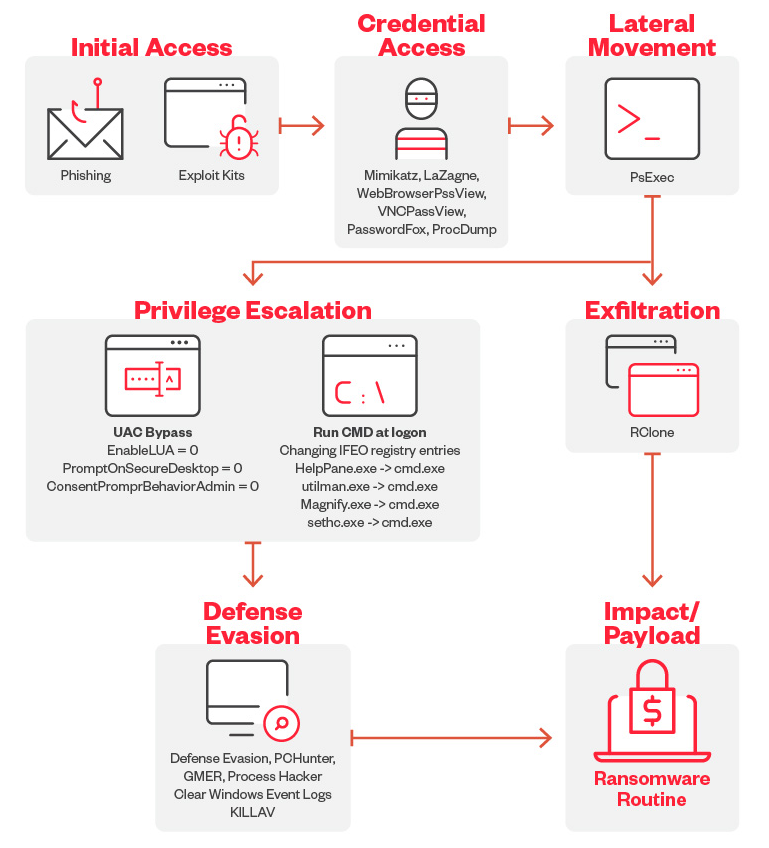

Атаки программ-вымогателей

Программа-вымогатель — это вредоносная программа, которая шифрует важные файлы в локальных и сетевых хранилищах и требует выкуп за ключ для дешифровки файлов. Злоумышленники применяют эту разновидность вредоносных программ, чтобы получить деньги путем цифрового вымогательства. Программы-вымогатели зашифрованы, так что подобрать ключ к шифру не получится. Единственный способ восстановить информацию — использовать резервные копии.

Способ действия программ-вымогателей делает их особенно опасными. Другие разновидности вредоносных программ уничтожают или крадут данные, но при этом остается несколько вариантов восстановления. В случае с программами-вымогателями, если нет резервных копий, чтобы восстановить данные, приходится платить выкуп. Случается и так, что жертва платит выкуп, но злоумышленники не присылают ключ для дешифровки.

Как только программа-вымогатель начинает работать, она сканирует локальное и сетевое хранилище, чтобы найти файлы для шифрования. Ее цель — файлы, важные для вашего бизнеса или для отдельных людей. Сюда входят и резервные копии файлов, которые могли бы помочь восстановить информацию.

Различные типы программ-вымогателей предназначены для атак на различные наборы файлов, но есть и общие для всех цели. Файлы Microsoft Office являются целью для большинства программ-вымогателей, так как в этих файлах часто хранится чрезвычайно важная бизнес-информация. Поскольку целью являются важные файлы, повышается вероятность, что жертва заплатит выкуп.

Атака на цепочку поставок

Атака на цепочку поставок — это тип кибератак, которые нацелены на менее защищенные элементы в цепочке поставок организации, а не на нее саму. Цель состоит в проникновении в сеть или системы организации путем компрометации стороннего поставщика или партнера, имеющего доступ к данным, программному обеспечению или сетевой инфраструктуре организации.

Вместо того чтобы атаковать целевую организацию напрямую, злоумышленники нацеливаются на надежную третью сторону, например поставщика программного обеспечения, вендора оборудования или подрядчика, предоставляющего услуги. Через третью сторону вредоносный код проникает в саму организацию.

Последствия атаки на цепочку поставок могут быть значительными, поскольку она затрагивает не только основную цель, но и потенциально тысячи других организаций, которые доверяют скомпрометированной третьей стороне.

Межсайтовый скриптинг (XSS)

Межсайтовый скриптинг (XSS) — это уязвимость, которая обычно обнаруживается на сайтах или в веб-приложениях, принимающих данные пользователей. Это могут быть поисковые системы, формы входа в систему, доски объявлений и поля для комментариев.

Киберпреступники используют эту уязвимость, вводя строки исполняемого вредоносного кода и тем самым внедряя его в контент целевого сайта, чтобы навредить его пользователям. Код также может на самом деле не являться частью сайта, но казаться таковым пользователю. Создается впечатление, что сайт действительно скомпрометирован киберпреступниками.

Киберпреступники могут использовать эту уязвимость, чтобы взять под контроль или напрямую скомпрометировать сайт, а также использовать другие существующие уязвимости на сервере или в программном обеспечении сайта.

Атаки с использованием социальной инженерии

Социальная инженерия — это тип атаки, при которой для достижения целей злоумышленники манипулируют людьми. Часто они убеждают жертв скомпрометировать безопасность или нарушить методы безопасности с целью получения финансовой выгоды или кражи информации. Злоумышленники прибегают к социальной инженерии, чтобы скрыть свои мотивы, часто выдавая себя за доверенные лица.

Их конечная цель — «взломать» человека, а не систему. Обычно такие эксплойты полагаются на доброжелательность, страх и желание избежать неприятных ситуаций. Социальная инженерия пользуется популярностью у злоумышленников, потому что людей обмануть проще, чем системы.

Уэйлинг

Уэйлинг — это специализированный тип фишинговой атаки, направленной на руководителей высшего звена или высокопоставленных лиц в организациях. Термин уэйлинг происходит он английского слова whale, которое переводится как «кит», поскольку злоумышленники охотятся за «крупной рыбой», обладающей значительными полномочиями и доступом к чувствительной информации. В отличие от традиционных фишинговых атак, которые направлены на большое число обычных людей, уэйлинг нацелен на конкретную жертву и использует подробную информацию о ней для создания убедительных и персонализированных электронных писем.

Киберпреступники выбирают своими жертвами руководителей высшего звена, потому что у них есть доступ к ценной информации, финансовым ресурсам и полномочиям для принятия решений. Взлом электронной почты руководителя позволяет злоумышленникам разрешать мошеннические транзакции, красть конфиденциальные данные и манипулировать организационными процессами.

Фишинг и уэйлинг

Троянская программа

В области кибербезопасности термин «троян» или «троянская программа» относится к типу вредоносного ПО, которое выдает себя за законное программное обеспечение. Эта цифровая угроза названа в честь древней греческой легенды про троянского коня — греческие солдаты спрятались в деревянной лошади, чтобы проникнуть в Трою и захватить ее. Точно так же троянская программа скрывается под видом безвредного приложения, обманом заставляя пользователей запускать вредоносный код на своих устройствах. Трояны превратились в одну из наиболее распространенных и универсальных форм вредоносного ПО, представляющего серьезные риски для пользователей и организаций. В отличие от вирусов или червей, трояны не могут воспроизводить или выполнять сами себя, и для их установки используются методы социальной инженерии.

Когда пользователь устанавливает троян на своем устройстве, вредоносная программа выполняет разные действия в зависимости от типа и цели. Например, предоставляет хакерам доступ в систему, считывает данные, крадет пароли и другую чувствительную информацию.

Атака на водопое

Атака на водопое — это скрытая киберугроза, при которой хакеры компрометируют надежный сайт, часто посещаемый определенной группой пользователей, например сотрудниками целевой организации. Внедряя на сайт вредоносные программы, злоумышленники заражают устройства посетителей, получая доступ к сетям и чувствительным данным. Эти атаки, часто связанные со сложными постоянными угрозами (APT), трудно обнаружить, но они могут привести к крупным утечкам.

Сложные постоянные угрозы (APT)

APT — это целевые атаки, направленные на получение долгосрочного доступа к сети для кражи чувствительных данных. Спонсируемые государством хакеры или хорошо финансируемые группировки киберпреступников часто проводят APT, нацеленные на такие критические сектора, как правительственные или финансовые учреждения. Незаметность APT затрудняет их обнаружение, так что злоумышленники скрытно похищают ценную информацию, уклоняясь от защиты.

Атаки на основе Интернета вещей

Распространение устройств Интернета вещей (IoT) приводит к новым проблемам безопасности, поскольку часто у них нет надежной защиты. Злоумышленники эксплуатируют эти уязвимости, используя скомпрометированные устройства в крупных ботнетах, таких как печально известный Mirai, для запуска DDoS-атак или проникновения в более широкие сети. Защита устройств IoT позволяет сводить к минимуму риски, связанные с быстро растущей сетью устройств.

Как защититься от кибератак

Обновляйте программное обеспечение

Обновление всего программного обеспечения и систем повышает отказоустойчивость. Обновления обычно содержат исправления всех обнаруженных уязвимостей.

Используйте надежные пароли и двухфакторную аутентификацию (2FA)

Создавайте надежные пароли, содержащие не менее 12 знаков, с комбинацией заглавных и строчных букв, цифр и специальных символов. Старайтесь не использовать один и тот же пароль для разных учетных записей, поскольку это повышает риск получения хакером доступа к вашей информации. Включите двухфакторную аутентификацию, чтобы добавить дополнительные уровни безопасности для ваших онлайн-аккаунтов.

Обучайте сотрудников

Поскольку социальная инженерия остается распространенной точкой входа для злоумышленников, регулярное обучение помогает сотрудникам распознавать фишинговые письма, избегать ловушек социальных инженеров и следовать рекомендациям по защите чувствительных данных. Рассказывая персоналу об этих тактиках, вы снижаете вероятность успешных атак.

Установите межсетевой экран

Межсетевые экраны помогают предотвратить различные атаки, блокируя несанкционированный доступ, например DDoS-атаки и применение бэкдоров. Межсетевые экраны контролируют входящий и исходящий трафик в системе и блокируют неразрешенное взаимодействие.

Укрепите безопасность с помощью XDR

Расширенное обнаружение и реагирование (XDR) повышает уровень кибербезопасности благодаря интеграции данных из конечных точек, электронной почты, сетей и облачных сред. Оно обнаруживает угрозы и реагирует на них в реальном времени, предотвращая распространение программ-вымогателей и аналогичные атаки на корпоративные сети. Благодаря аналитике и автоматизации на основе ИИ, XDR улучшает обнаружение угроз, сокращает время реагирования и повышает общую безопасность.

Платформа Trend Vision One™

Единая платформа поможет вам быстрее остановить злоумышленников и взять под контроль все киберриски. Единое управление безопасностью с помощью комплексных средств предотвращения и обнаружения угроз, а также реагирования на них с применением искусственного интеллекта, передовых исследований и аналитики угроз.

Trend Vision One поддерживает различные гибридные ИТ-среды, автоматизирует и координирует рабочие процессы, а также предоставляет экспертные услуги по кибербезопасности, чтобы вы могли упростить и свести воедино операции по обеспечению безопасности.

Jon Clay has worked in the cybersecurity space for over 29 years. Jon uses his industry experience to educate and share insights on all Trend Micro externally published threat research and intelligence.