Сканирование уязвимостей — это практика обнаружения, выявления и оценки уязвимостей кибербезопасности в ИТ-инфраструктуре организации.

Сканирование уязвимостей в ИТ-инфраструктуре является важным компонентом обнаружения угроз и реагирования на них и должно выполняться непрерывно. Сканирование охватывает всю ИТ-среду: от компьютерных сетей и приложений до конечных устройств, таких как ноутбуки, ПК, серверы и даже смартфоны.

Сканирование уязвимостей позволяет организациям находить и устранять любые недостатки, риски или слабые места в кибербезопасности, которыми злоумышленники могут воспользоваться, чтобы получить доступ к системам, нарушить работу или украсть конфиденциальную информацию. Примеры уязвимостей:

- Незащищенные порты на серверах, рабочих станциях, ноутбуках и других устройствах.

- Ошибки в коде, которые могут разрешить несанкционированный доступ.

- Отсутствие исправлений и обновлений программного обеспечения.

- Слабые пароли или неправильно настроенные разрешения, которые могут привести к краже конфиденциальных данных или вымогательству.

Распространенные заблуждения о сканировании уязвимостей

Сканирование уязвимостей определяет успешность стратегии управления угрозами. Несмотря на свою эффективность этот подход недостаточно широко используется из-за некоторых заблуждений.

Первое заключается в том, что сканирование на наличие уязвимостей необходимо выполнять только один раз. Каждый день появляются тысячи новых киберугроз, поэтому сканирование уязвимостей следует выполнять непрерывно.

Еще одно заблуждение заключается в том, что только крупные организации должны сканировать системы на предмет уязвимостей. На самом деле малые и средние предприятия так же уязвимы для атак, и у многих из них нет ресурсов для восстановления или устранения последствий. Сканирование уязвимостей помогает организациям любого размера защищаться от киберугроз, чтобы обезопасить себя, своих клиентов и бизнес.

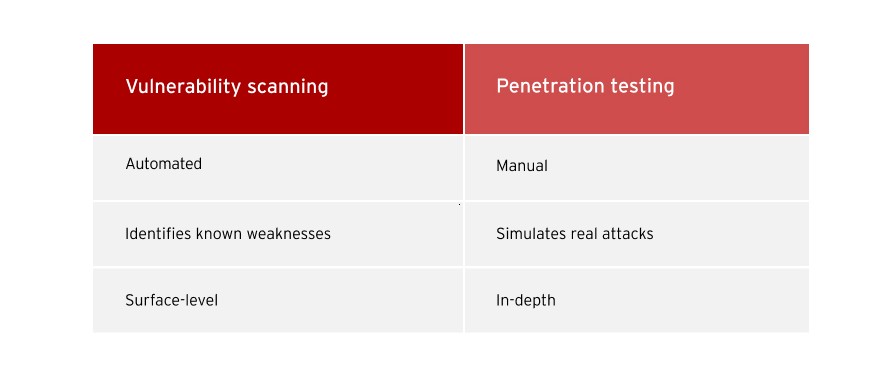

Сканирование уязвимостей и тестирование на проникновение

Хотя сканирование уязвимостей и тестирование на проникновение являются важными частями стратегии кибербезопасности организации, между ними есть несколько различий.

Сканирование уязвимостей — это автоматизированный процесс, который проактивно выявляет существующие слабые места в системе безопасности до того, как ими воспользуются злоумышленники. Тестирование на проникновение, с другой стороны, — это проводимая вручную имитация реальной кибератаки для тестирования средств безопасности в организации.

Хотя сканирование уязвимостей и тестирование на проникновение являются важными частями стратегии кибербезопасности организации, между ними есть несколько различий.

Сканирование уязвимостей — это автоматизированный процесс, который проактивно выявляет существующие слабые места в системе безопасности до того, как ими воспользуются злоумышленники. Тестирование на проникновение, с другой стороны, — это проводимая вручную имитация реальной кибератаки для тестирования средств безопасности в организации.

Почему важно сканировать системы на наличие уязвимостей?

Киберугрозы становятся все более изощренными, и компании хотят быть уверены в надежности, универсальности и актуальности своих средств кибербезопасности. Сканирование уязвимостей выявляет уязвимости в ИТ-инфраструктуре организации или мерах кибербезопасности и помогает понять, как эффективно их устранить.

Сканирование уязвимостей также позволяет организациям сократить значительные финансовые и репутационные расходы, связанные с нарушениями безопасности, и обеспечить соответствие средств кибербезопасности требованиям регулирующих органов, включая стандарт безопасности данных индустрии платежных карт (PCI DSS), стандарты Национального института стандартов и технологий (NIST) и Закон США о преемственности и подотчетности медицинского страхования (HIPAA). Кроме того, инструменты сканирования уязвимостей позволяют организациям постоянно отслеживать эффективность мер кибербезопасности, чтобы справляться с новыми и развивающимися угрозами, рисками или дефектами.

Как работает сканирование уязвимостей?

Сканирование уязвимостей опирается на базы аналитических данных об угрозах, которые могут нанести ущерб сети, системам или данным организации. Затем с помощью различных программных инструментов и технологий они ищут любые признаки уязвимостей перед этими угрозами, используя следующий пятиэтапный процесс:

Шаг первый: конфигурация

Сканер собирает всю доступную информацию об ИТ-сети организации: от IP-адресов и операционных систем до каждого устройства, подключенного к сети. Это гарантирует правильную настройку инструмента для сканирования системы.

Шаг второй: сканирование

Сканер анализирует сеть или систему, выявляя все потенциальные недостатки, слабые места или уязвимости.

Шаг третий: анализ

Результаты сканирования анализируются для оценки рисков и серьезности каждой уязвимости.

Шаг четвертый: отчеты

Сканер отправляет специалистам по безопасности отчет с подробным описанием обнаруженных данных и предлагает способы устранения каждой уязвимости.

Шаг пятый: снижение рисков

На основе этой информации специалисты по безопасности устраняют слабые места в сети. Например, обновляют программное обеспечение, устанавливают исправления или меняют конфигурацию целых систем.

Интерпретируя результаты сканирования, организации могут расставить приоритеты и устранять недостатки по порядку, начиная с самых безотлагательных. После завершения процесса сканер возвращается к первому шагу и начинает цикл заново.

Типы сканирования уязвимостей

Сканирование на наличие уязвимостей работает примерно одинаково, но можно выделить три основных типа сканирования для кибербезопасности: сканирование сети, сканирование веб-приложений и сканирование на хосте.

- Сканирование уязвимостей сети. Поиск слабых мест в ИТ-сети организации, включая серверы, межсетевые экраны, маршрутизаторы, компьютеры и другие сетевые устройства.

- Сканирование уязвимостей веб-приложений. Поиск слабых мест в веб-приложениях, в том числе уязвимостей для SQL-инъекций или межсайтового скриптинга (XSS).

- Сканирование уязвимостей на хосте. Поиск уязвимостей на локальных рабочих станциях, ноутбуках и серверах организации.

Как создать политику сканирования уязвимостей?

Политика сканирования уязвимостей предоставляет четкий набор рекомендаций, инструкций и стандартов, в которых точно указано, когда, как и как часто следует сканировать сеть на наличие уязвимостей.

Эффективная политика должна определять объем и цели сканирования, устанавливать точный график и описывать роль каждого члена команды кибербезопасности в проведении сканирования и реагировании на результаты.

Чтобы обеспечить максимальную защиту, сканирование уязвимостей также должно бесшовно интегрироваться в любые существующие политики, инструменты и стратегии кибербезопасности. Это позволяет организации максимально повысить скорость и точность своего решения для обнаружения угроз и реагирования на них (TDR).

Где получить помощь со сканированием уязвимостей?

Trend Vision One™ Cyber Risk Exposure Management (CREM) позволяет организациям перейти от реактивной к проактивной кибербезопасности путем непрерывного сканирования сетей для выявления, оценки и устранения уязвимостей в режиме реального времени. Обнаружив потенциальные недостатки до того, как это сделают злоумышленники, CREM помогает приоритизировать и устранять слабые места в вашей среде, чтобы обеспечить надежную устойчивость к киберрискам по всей сети.

Статьи по теме