Bezpieczeństwo technologii operacyjnej (OT) to praktyka ochrony systemów i technologii, które monitorują i kontrolują procesy fizyczne w środowiskach przemysłowych i operacyjnych.

Spis treści

Jego celem jest zapewnienie niezawodności, bezpieczeństwa i odporności systemów, które bezpośrednio wpływają na świat fizyczny.

Technologia operacyjna (OT) odnosi się do technologii, które współdziałają ze światem fizycznym. Bezpieczeństwo OT oznacza ochronę systemów kontrolnych i urządzeń używanych do monitorowania i zarządzania środowiskami, takimi jak automatyzacja fabryk i operacje zakładowe, obiekty wytwarzania energii, operacje rafinacji stali, kontrola zrzutu wody z tam, obsługa kontenerów w portach oraz sprzęt medyczny w szpitalach.

Termin „OT” jest często używany w kontraście do bezpieczeństwa IT, które koncentruje się na ochronie informacji i systemów w cyberprzestrzeni.

Czym Jest Technologia Operacyjna (OT)?

Technologia operacyjna (OT) odnosi się do systemów i urządzeń używanych do monitorowania, kontrolowania i zarządzania procesami fizycznymi. Te technologie od dawna wspierają środowiska przemysłowe i infrastruktury krytyczne, jeszcze zanim termin „OT” stał się powszechnie używany.

Termin bezpieczeństwo OT pojawił się głównie jako sposób na odróżnienie OT od bezpieczeństwa IT. Na długo przed tym, jak „OT” stało się powszechnym terminem, istniały już technologie do kontrolowania i zarządzania krytycznymi systemami wspierającymi społeczeństwo i infrastrukturę przemysłową.

Dwa reprezentatywne przykłady systemów i urządzeń OT szeroko stosowanych w przemyśle wytwórczym, energetycznym, naftowym i gazowym to:

- Systemy SCADA (Supervisory Control and Data Acquisition) do zdalnego monitorowania i kontroli

- PLC (Programmable Logic Controllers) używane do automatyzacji i kontroli procesów

Te systemy monitorują procesy i zdarzenia fizyczne—takie jak napęd i działanie pociągów, czy kontrola temperatury w produkcji stali—wykrywają zmiany i odpowiednio wykonują działania kontrolne. Podczas gdy IT koncentruje się głównie na przetwarzaniu informacji i danych, OT można zdefiniować jako technologię, która współdziała z otoczeniem fizycznym.

Termin OT często odnosi się do tradycyjnych systemów kontroli przemysłowej (ICS), ale może również obejmować systemy IIoT (Industrial IoT) wykorzystujące nowsze technologie, takie jak usługi chmurowe i 5G. Oczekuje się, że bezpieczeństwo OT będzie chronić nie tylko niezawodność i bezpieczeństwo, ale także odporność—zdolność do szybkiego odzyskania i powrotu do normalnych operacji po zakłóceniach.

Jakie Są Przykłady Systemów OT?

Systemy OT obejmują szeroką gamę technologii używanych do monitorowania i kontrolowania procesów w świecie rzeczywistym w różnych branżach. Te systemy są powszechnie spotykane w infrastrukturach krytycznych, produkcji, opiece zdrowotnej i środowiskach operacyjnych.

Przykłady Systemów OT:

Sala monitoringu i kontroli elektrowni

System kontroli zakładu

PLC na hali produkcyjnej

Pompa infuzyjna w szpitalu

Nota: PLC (Programmable Logic Controller) to urządzenie używane w ICS (Industrial Control Systems) do kontrolowania maszyn. ICS odnosi się do systemów, które kontrolują obiekty produkcyjne i operacje przemysłowe.

Dlaczego Bezpieczeństwo OT Zyskuje Na Uwagi?

Bezpieczeństwo OT zyskuje na uwadze, ponieważ ryzyka cybernetyczne mają teraz bezpośrednie konsekwencje fizyczne, operacyjne i bezpieczeństwa. W miarę jak systemy OT i IT stają się coraz bardziej połączone, incydenty cybernetyczne mogą zakłócać produkcję i wpływać na społeczeństwo.

W ostatnich latach bezpieczeństwo OT stało się głównym punktem zainteresowania z powodu kilku zbiegających się czynników.

Konwergencja Światów Cybernetycznego i Fizycznego w Społeczeństwie i Przemyśle

Na przykład, wizja Society 5.0 Japonii ma na celu napędzanie rozwoju gospodarczego i rozwiązywanie wyzwań społecznych poprzez integrację cyberprzestrzeni i świata fizycznego. W przemyśle systemy OT i IT są coraz bardziej połączone jako część transformacji łańcucha dostaw i szerszych inicjatyw transformacji cyfrowej (DX).

W rezultacie ryzyko cybernetyczne może bezpośrednio wpływać na operacje fizyczne—a incydenty fizyczne mogą również mieć konsekwencje cybernetyczne.

Adopcja Otwartych Technologii

Tradycyjnie systemy OT były budowane przy użyciu specyficznych dla OT lub dostawcy platform i protokołów. Dziś środowiska OT coraz częściej przyjmują te same otwarte platformy i protokoły używane w IT, poprawiając interoperacyjność między IT a OT.

Środowiska OT już zaczynają używać technologii takich jak serwery i urządzenia końcowe oparte na Windows i Linux, Ethernet, Wi-Fi i sieci komórkowe. To rozszerza powierzchnię ataku: zagrożenia mogą wykorzystać unikalne luki w projektach OT legacy, jak również luki wspólne dla otwartych platform IT—często z szerokim wpływem operacyjnym.

Incydenty o Wysokim Wpływie i Wzmacnianie Regulacji

Incydenty bezpieczeństwa OT niekoniecznie występują tak często jak incydenty IT. Jednak gdy już się zdarzają, ich wpływ może być poważny. Globalne przykłady pokazały, że zatrzymania produkcji w sektorach wytwórczym i energetycznym powodują znaczące zakłócenia społeczne.

W odpowiedzi rządy i organizacje branżowe na całym świecie opublikowały regulacje i wytyczne mające na celu promowanie i wzmacnianie bezpieczeństwa OT. W sektorach uznanych za infrastrukturę krytyczną odpowiedzialność i zarządzanie na poziomie wykonawczym są coraz bardziej oczekiwane.

Ostatecznie bezpieczeństwo OT ma na celu ochronę nie tylko tradycyjnych systemów i urządzeń OT, ale także systemów IIoT i urządzeń IoT, chroniąc zaufanie i bezpieczeństwo zarówno w domenach cybernetycznych, jak i fizycznych.

Jak Organizacje Powinny Strukturyzować i Prowadzić Bezpieczeństwo OT?

Bezpieczeństwo OT wymaga koordynacji na poziomie całej przedsiębiorstwa, obejmującej przywództwo, funkcje centralne i wykonanie na poziomie zakładu. Skuteczne programy łączą zarządzanie, wdrażanie, monitorowanie i reakcję na incydenty w całej organizacji.

Struktura Organizacyjna do Prowadzenia Bezpieczeństwa OT

Bezpieczeństwo OT wymaga koordynacji na poziomie całego przedsiębiorstwa—od przywództwa wykonawczego po wykonanie na poziomie zakładu. Chociaż struktury różnią się w zależności od organizacji, wspólny model obejmuje:

- Przywództwo wykonawcze (np. CISO / CSO)

- Strategię i planowanie (zespół bezpieczeństwa IT centrali)

- Wykonanie (liderzy bezpieczeństwa zakładu / witryny)

- Monitorowanie (OT-SOC)

- Raportowanie i koordynację (OT-SIRT)

W tym artykule w stylu słownika kluczowe punkty są wyjaśniane przy użyciu dwóch wspólnych scenariuszy:

- Zespół bezpieczeństwa IT centrali prowadzi bezpieczeństwo OT w zakładach fabrycznych

- Właściciele bezpieczeństwa OT zakładu / witryny prowadzą bezpieczeństwo OT lokalnie

Co Zespoły Bezpieczeństwa IT Muszą Wiedzieć o Bezpieczeństwie OT?

Zespoły bezpieczeństwa IT muszą zrozumieć, że środowiska OT działają pod innymi priorytetami i ograniczeniami niż systemy IT. Stosowanie tradycyjnych podejść do bezpieczeństwa IT bez adaptacji może wprowadzić ryzyka operacyjne i bezpieczeństwa.

Kiedy zespół bezpieczeństwa IT centrali definiuje polityki i wdraża kontrole w zakładach fabrycznych, musi najpierw zrozumieć specyficzne dla OT realia, założenia i ograniczenia. Główna różnica w stosunku do tradycyjnego bezpieczeństwa IT polega na tym, że OT współdziała ze światem fizycznym.

Podczas gdy bezpieczeństwo IT zazwyczaj koncentruje się na ochronie triady CIA—Poufność, Integralność i Dostępność—środowiska OT często priorytetyzują Dostępność ponad wszystko, ponieważ przestoje mogą bezpośrednio zakłócić operacje. Bezpieczeństwo OT musi również uwzględniać wpływ na Zdrowie, Bezpieczeństwo i Środowisko (HSE).

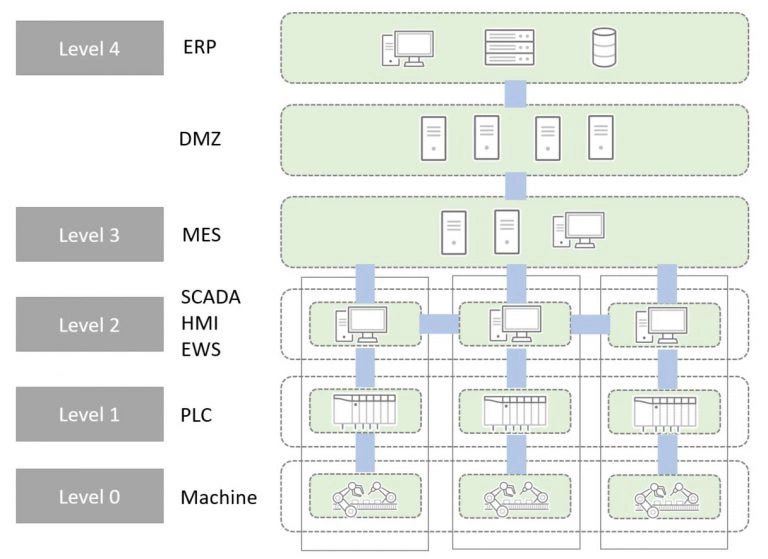

Czym Jest Model Purdue i Jak Jest Wykorzystywany w Bezpieczeństwie OT?

Model Purdue to warstwowy model architektoniczny używany do zrozumienia i segmentacji systemów OT i IT. Pomaga organizacjom definiować wymagania bezpieczeństwa na podstawie funkcji systemu i łączności.

Model Purdue opisuje warstwową architekturę, zazwyczaj obejmującą:

- Poziomy 4–5: Systemy IT, takie jak ERP

- Poziom 3.5: Warstwa graniczna OT / IT, taka jak DMZ

- Poziom 3: Systemy zarządzania wykonaniem, takie jak MES

- Poziom 2: Systemy kontrolne, takie jak SCADA

- Poziomy 1–0: Procesy fizyczne i urządzenia

Celem jest grupowanie wymagań bezpieczeństwa według poziomów i ułatwienie definiowania wymagań bezpieczeństwa dla połączeń między poziomami. Ta architektura jest wymieniana w międzynarodowych standardach, takich jak IEC 62443 i NIST SP 800-82.

Jakie Kontrole Techniczne Są Powszechnie Stosowane w Bezpieczeństwie OT?

Kontrole bezpieczeństwa OT są zaprojektowane w celu redukcji ryzyka cybernetycznego przy zachowaniu stabilności operacyjnej. Muszą uwzględniać systemy legacy, ograniczone opcje łatania i ograniczenia produkcyjne.

Przykłady powszechnych wyzwań bezpieczeństwa OT i związanych z nimi kontroli obejmują:

- Segregację sieci IT i OT

- Ochronę urządzeń końcowych, gdzie łatanie nie jest możliwe

- Walidację bezpieczeństwa urządzeń końcowych offline

- Wykrywanie nieautoryzowanych urządzeń

- Ochronę urządzeń końcowych Windows w środowiskach OT

W miarę postępu transformacji cyfrowej, zespoły bezpieczeństwa IT muszą również uwzględniać spójność w zarządzaniu bezpieczeństwem przedsiębiorstwa i adaptację do nowych systemów wewnątrz OT, w tym łączności chmurowej i prywatnego 5G.

Co Zespoły OT Muszą Wiedzieć o Ryzyku Cybernetycznym?

Zespoły OT muszą zrozumieć, jak ryzyko cybernetyczne bezpośrednio wpływa na niezawodność operacyjną, bezpieczeństwo i wydajność. Incydenty cybernetyczne w środowiskach OT mogą zakłócać produkcję i tworzyć zagrożenia fizyczne.

Ryzyko cybernetyczne w środowiskach OT obejmuje wpływ na:

- Poufność

- Integralność

- Dostępność

- Zdrowie, Bezpieczeństwo i Środowisko (HSE)

Ważne jest również, aby rozpoznać, że powszechne reakcje bezpieczeństwa IT—takie jak izolowanie urządzeń końcowych lub blokowanie podejrzanego ruchu—mogą czasami wprowadzać ryzyka operacyjne wpływające na dostępność i bezpieczeństwo.

"Air-Gapped" Nie Znaczy Wolne od Ryzyka

Nawet środowiska OT bez bezpośredniego połączenia z internetem są nadal narażone na ryzyko cybernetyczne. Incydenty bezpieczeństwa często występują poprzez ścieżki offline, takie jak laptopy konserwacyjne, nośniki wymienne i dostęp kontrahentów.

Niektóre środowiska OT są uważane za bezpieczne, ponieważ nie są połączone z internetem. Jednak incydenty coraz częściej pochodzą z wewnętrznych lub pośrednich połączeń, a organizacje muszą być w stanie rozróżnić między awariami sprzętu a cyberatakami.

Jakie Standardy i Ramy Cyberbezpieczeństwa Stosują się do Bezpieczeństwa OT?

Ramy cyberbezpieczeństwa zapewniają strukturalne wytyczne dotyczące zarządzania ryzykiem bezpieczeństwa OT. Pomagają organizacjom zrównoważyć prewencję, wykrywanie, reakcję i odzyskiwanie.

Jednym z najbardziej powszechnie stosowanych ram jest NIST Cybersecurity Framework (CSF), który definiuje pięć głównych funkcji:

- Identyfikacja

- Ochrona

- Wykrywanie

- Reakcja

- Odzyskiwanie

Ogólnie rzecz biorąc, Identyfikacja i Ochrona zmniejszają prawdopodobieństwo udanych ataków, podczas gdy Wykrywanie, Reakcja i Odzyskiwanie minimalizują wpływ i przywracają operacje.

Pełny Cykl Życia Bezpieczeństwa OT

Bezpieczeństwo OT wymaga skoordynowanych działań organizacyjnych i technicznych na całym cyklu życia bezpieczeństwa. Skuteczne programy obejmują prewencję, wykrywanie, reakcję i odzyskiwanie razem, zamiast skupiać się wyłącznie na zatrzymywaniu ataków.

Korzystając z NIST CSF jako odniesienia, typowe środki bezpieczeństwa OT obejmują zarządzanie zasobami, ocenę ryzyka, świadomość i szkolenia, technologie ochronne, monitorowanie, reakcję na incydenty i odzyskiwanie. Zarówno gotowość organizacyjna, jak i kontrole techniczne są niezbędne.

Gdzie Mogę Uzyskać Pomoc w Zakresie Bezpieczeństwa OT?

Trend Vision One™ oferuje kompleksowe możliwości, które pomagają organizacjom wzmocnić bezpieczeństwo OT i zmniejszyć ryzyko operacyjne. Łączy zaawansowane zarządzanie powierzchnią ataku, wgląd w ryzyko i zarządzanie lukami z strategiami ochrony świadomymi OT, umożliwiając widoczność i kontrolę zarówno w środowiskach IT, jak i OT.

Dzięki Vision One™ możesz identyfikować i priorytetyzować luki OT, monitorować zagrożenia w czasie rzeczywistym i wdrażać kontrole kompensacyjne, gdy łatanie nie jest możliwe. To podejście pomaga chronić infrastrukturę krytyczną i utrzymywać ciągłość operacyjną bez kompromisów w zakresie bezpieczeństwa.

Trend Vision One™ może pomóc w ochronie systemów OT, zmniejszeniu ryzyka i budowaniu odporności na ewoluujące zagrożenia cybernetyczne.

Często zadawane pytania (FAQ)

Czym jest bezpieczeństwo OT w cyberbezpieczeństwie?

Bezpieczeństwo OT chroni systemy, które monitorują i kontrolują procesy fizyczne. Koncentruje się na zabezpieczaniu środowisk przemysłowych i operacyjnych przed zagrożeniami cybernetycznymi, zapewniając bezpieczeństwo, niezawodność i ciągłość operacji, które bezpośrednio wpływają na aktywa fizyczne.

Czym różni się bezpieczeństwo OT od bezpieczeństwa IT?

Bezpieczeństwo OT różni się od bezpieczeństwa IT, priorytetyzując dostępność i bezpieczeństwo. Podczas gdy bezpieczeństwo IT chroni dane i systemy informacyjne, bezpieczeństwo OT chroni systemy, które współdziałają ze światem fizycznym, gdzie przestoje lub awarie mogą zakłócić operacje lub spowodować szkody.

Jakie systemy są uważane za systemy OT?

Systemy OT obejmują technologie używane do kontrolowania i monitorowania operacji fizycznych. Powszechne przykłady to systemy SCADA, PLC, systemy kontroli przemysłowej oraz połączone urządzenia używane w środowiskach produkcyjnych, energetycznych, transportowych i opieki zdrowotnej.

Dlaczego bezpieczeństwo OT jest ważne?

Bezpieczeństwo OT jest ważne, ponieważ incydenty cybernetyczne mogą wpływać na operacje fizyczne i bezpieczeństwo. Ataki na środowiska OT mogą powodować przestoje w produkcji, uszkodzenia sprzętu lub incydenty bezpieczeństwa, które wpływają na ludzi i infrastrukturę krytyczną.

Jakie ryzyka cybernetyczne dotyczą środowisk OT?

Ryzyka cybernetyczne w środowiskach OT dotyczą poufności, integralności, dostępności i bezpieczeństwa. Obejmują one nieautoryzowany dostęp, manipulację danymi kontrolnymi, awarie systemów oraz incydenty, które mogą prowadzić do obrażeń fizycznych lub zakłóceń operacyjnych.