Cyber-Kriminalität

Über Fake KI-Editor Website zum Datendiebstahl

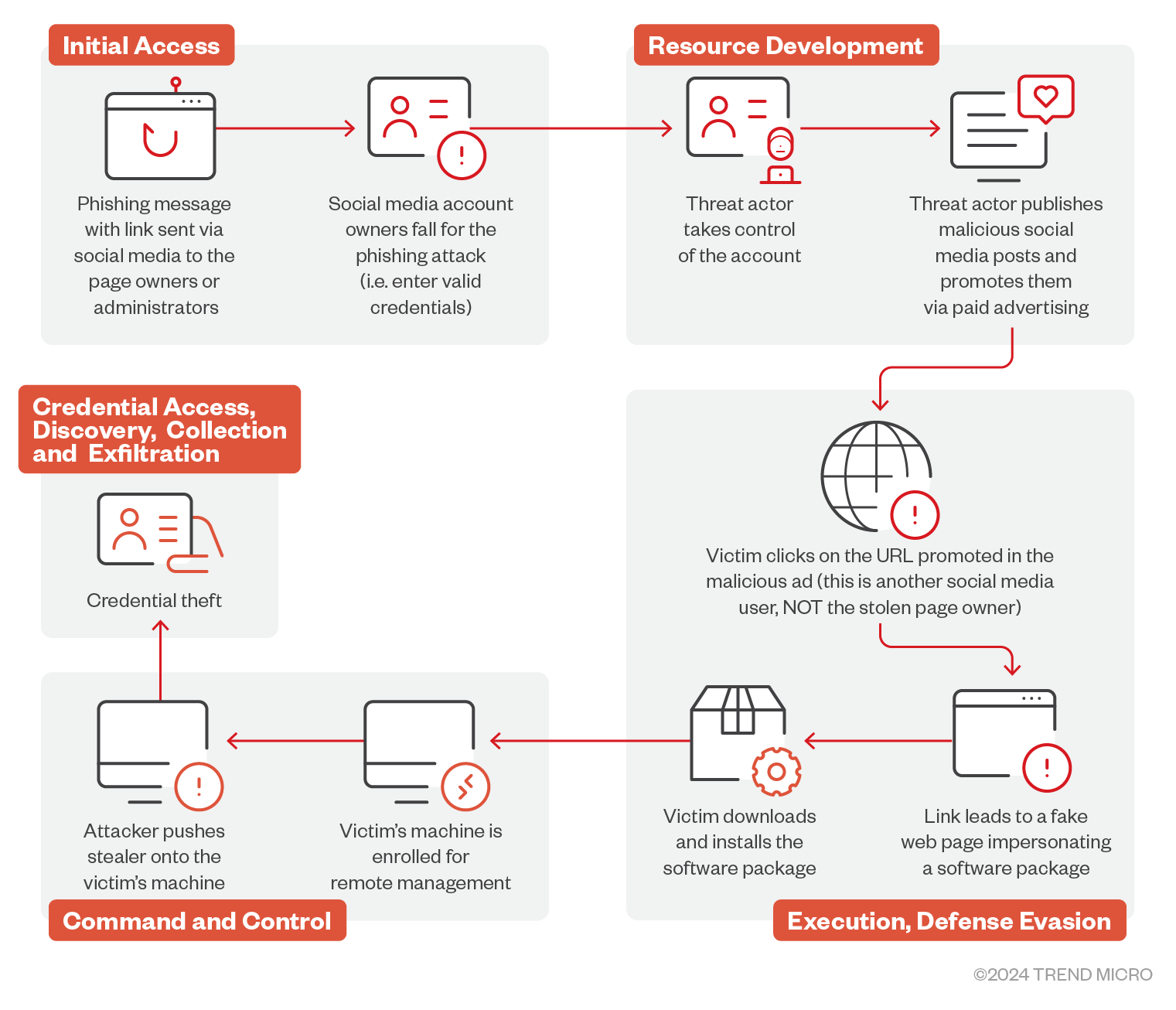

In einer Malvertising-Kampagne kapern Bedrohungsakteure Social-Media-Seiten und tricksen Nutzer mit einem Fake legitimen KI-Fotoeditor und bösartigen Links aus, ihre sensiblen Daten anzugeben. Wir zeigen, wie der Angriff funktioniert.

Überblick

- Bedrohungsakteure kapern Social-Media-Seiten, benennen sie so um, dass sie einem legitimen KI-Fotoeditor ähneln, und posten dann bösartige Links zu gefälschten Websites, die durch bezahlte Werbung aufgewertet werden.

- Sie verwenden Spam-Nachrichten mit Phishing-Links, um Admin-Anmeldedaten zu stehlen. Diese Links führen zu gefälschten Kontosicherheitsseiten, die Nutzer dazu bringen, ihre Anmeldedaten anzugeben.

- Sobald der Angreifer die Kontrolle über die Seite hat, wird Werbung für den KI-Fotoeditor geschaltet, um die Opfer dazu bringen, ein als Fotoeditor getarntes Dienstprogramm zur Endpunktverwaltung herunterzuladen.

- Die ITarian-Software wird genutzt, um zusätzliche Payloads wie Lumma Stealer auszuführen, der sensible Daten wie Kryptowährungs-Wallet-Dateien, Browserdaten und Passwortmanager-Datenbanken exfiltriert.

- Cyberkriminelle nutzen die Beliebtheit von KI-Tools aus, indem sie sie als Köder für bösartige Aktivitäten wie Phishing-Betrug, Deepfakes und automatisierte Angriffe einsetzen.

Der Missbrauch von bezahlter Facebook-Werbung für bösartige Aktivitäten ist nicht neu. 2023 veröffentlichten wir zwei Beiträge über Profildiebe, die als Browser-Erweiterungen oder eigenständige Anwendungen implementiert wurden.

Beim Öffnen der bösartigen Websites werden die Opfer dazu verleitet, den Download-Bereich zu besuchen und das Paket zu installieren, bei dem es sich - wie erwartet - nicht um einen Foto-Editor, sondern um ein legitimes Dienstprogramm für die Endpunktverwaltung mit einer bösartigen Konfiguration handelt. Dieses Dienstprogramm erlaubt die Fernverwaltung von Geräten. Der Angreifer kann dann Credential Stealers herunterladen und ausführen, was letztlich zum Exfiltrieren sensibler Daten und Anmeldeinformationen führt.

Technische Analyse

Um die Kontrolle über die anvisierte Social Media-Seite zu erlangen, sendet der Bedrohungsakteur zunächst Nachrichten mit Phishing-Links an den Administrator, bei denen es sich entweder um direkte Links oder um personalisierte Link-Seiten handeln kann. Manchmal missbrauchen diese Links die offene Weiterleitungs-URL von Facebook, >, um legitimer zu erscheinen.

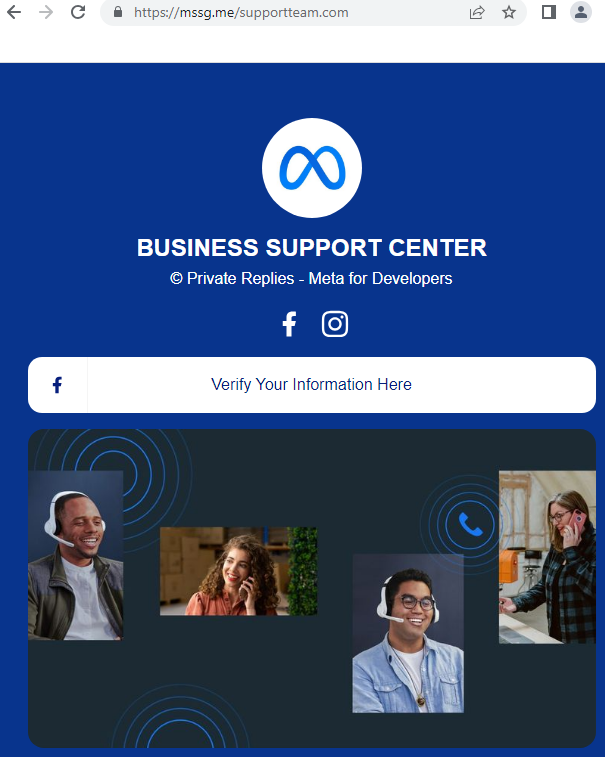

Der Absender der Nachricht verwendet in der Regel ein leeres Profil mit zufällig generierten Benutzernamen, gefolgt von ein paar Ziffern. Klicken die Betreiber der anvisierten Facebook-Seiten auf die personalisierten Links, wird ihnen ein Bildschirm angezeigt.

Ein Klick auf den Link „Verify Your Information Here“ führt zu einer gefälschten Kontenschutzseite, die in mehreren Schritten die Nutzer nach den für die Anmeldung und die Übernahme ihres Kontos erforderlichen Informationen wie Telefonnummer, Mail-Adresse, Geburtstag und Passwort fragt. Nachdem das Opfer alle erforderlichen Informationen zur Verfügung gestellt hat, stiehlt der Angreifer sein Profil und beginnt mit der Veröffentlichung bösartiger Anzeigen mit Links zur Fake KI Fotoeditor Domäne.

Die gefälschte Fotoeditor-Webseite sieht dem Original sehr ähnlich und täuscht dem Opfer vor, dass es einen Fotoeditor herunterlädt. In Wirklichkeit handelt es sich jedoch um den Download und die Installation einer Endpunktverwaltungssoftware. Bei der Ausführung des MSI-Installationspakets (getarnt als Fotobearbeitungsprogramm) werden die Geräte sofort für die Verwaltung registriert, wodurch der Bedrohungsakteur vollen Zugriff auf die Fernsteuerung des Geräts erhält. Dabei geht es um einen ITarian Installer, eine kostenlose Endpoint Management Software. Die endgültige Payload dann ist Lumma Stealer. Den Ablauf in allen Einzelheiten können Interessiert im Originalbeitrag nachlesen.

Sicherheitsempfehlungen

Diese Angriffe auf Nutzer sozialer Medien machen deutlich, wie wichtig robuste Sicherheitsmaßnahmen sind, um Kontodaten zu schützen und unbefugten Zugriff zu verhindern. Dazu gehören die folgenden Best Practices:

Verstärken der Sicherheit von Social Media-Konten

- Nutzer sollten die Multi-Faktor-Authentifizierung (MFA) für alle Social-Media-Konten aktivieren, um einen zusätzlichen Schutz vor unbefugtem Zugriff zu gewährleisten.

- Sie sollten regelmäßig updaten und starke, einzigartige Passwörter verwenden.

Training und Awareness

- Unternehmen sollten ihre Mitarbeiter über die Gefahren von Phishing-Angriffen aufklären und ihnen zeigen, wie sie verdächtige Nachrichten und Links erkennen können.

- Nutzer müssen immer die Legitimität von Links überprüfen, insbesondere von solchen, die nach persönlichen Informationen oder Anmeldedaten fragen.

Monitoring auf verdächtige Aktivitäten

- Sowohl Unternehmen als auch einzelne Nutzer sollten ihre Konten auf ungewöhnliches Verhalten überwachen, z. B. auf unerwartete Anmeldeversuche oder Änderungen an den Kontoinformationen.

- Unternehmen sollten Sicherheitslösungen einsetzen, die auffällige Kontoaktivitäten erkennen können.

Einsatz der geeigneten Sicherheitstechnologien

- Unternehmen sollten auf Endpunkttechnologien setzen, die einen mehrschichtigen Schutz und Verhaltenserkennung bieten und bösartige Tools blockieren können.

- Bei anderen Arten des Missbrauchs von KI-Tools, insbesondere im Zusammenhang mit Deepfakes, können Nutzer den Deepfake Inspector von Trend einsetzen, der vor Betrügern schützt, die bei Live-Videoanrufen die KI-Gesichter austauschen. Nutzer können das Tool aktivieren, wenn sie einem Videoanruf beitreten, und werden so auf KI-generierte Inhalte oder Deepfake-Betrug aufmerksam gemacht.

Der Originalbeitrag beinhaltet eine Übersicht über die MITRE ATT&CK Techniken und die Indicators of Compromise.