Originalbeitrag von Jindrich Karasek

Viele Menschen nutzen Social Networking Sites wie Facebook, Twitter und Instagram sowohl privat als auch geschäftlich. Allein Instagram zählt mehr als eine Milliarde Nutzer jeden Monat – das ist grob geschätzt jeder achte auf der Welt. Da ist es nicht weiter verwunderlich, dass auch Cyberkriminelle sich für diese beliebten Sites interessieren, um Profit aus Angriffen zu schlagen. In den letzten Jahren haben wir verschiedene diesbezügliche Gruppenund Köder beobachten können. Und frei nach dem Motto „Wissen ist die halbe Miete“ zeigen wir, wie eine Hacking-Kampagne eines Instagram-Kontos abgelaufen ist. Ein geschärftes Bewusstsein für die in der Kampagne verwendeten Taktiken bedeutet, dass weniger Menschen dazu verleitet werden können, praktisch ihre Kontoanmeldeinformationen an Cyberkriminelle zu übergeben. Außerdem erinnert die Untersuchung dieser und anderer, ähnlicher Betrugsversuche die Benutzer daran, ordnungsgemäße Cybersicherheitshygiene nie als selbstverständlich anzusehen.

Um maximale Wirkung zu erzielen, setzten die Hacker hinter dieser Kampagne auf Social-Media-Influencer - ein Muster, das auch bei früheren Kampagnen zu beobachten war. Da sie Tausende, wenn nicht gar Millionen von Followern haben und oft an Markendeals, Affiliate-Marketing und über andere Mittel Geld verdienen, haben Influencer viel zu verlieren, wenn ihre Konten kompromittiert werden.

Um Ziele zu ködern, tarnen Hacker ihre Konten oft als technischen Support. Mitunter nehmen sie die Identität eines Freundes des Zielkontobesitzers an. Anschließend nutzen sie Phishing-Mails, Messaging-Apps wie Telegram und WhatsApp oder Instagram selbst, um das potenzielle Opfer zu erreichen. Zu diesem Zweck erstellen sie entweder neue Konten oder verwenden gestohlene wieder. In einer ersten Nachricht wird der Kontobesitzer nicht mit seinem Namen angesprochen. Stattdessen beginnt die Nachricht mit einer generischen Begrüßung, was eines der verräterischen Anzeichen für einen Betrug ist.

Bild 1. Die Nachricht eines Hackers an den anvisierten Kontobesitzer

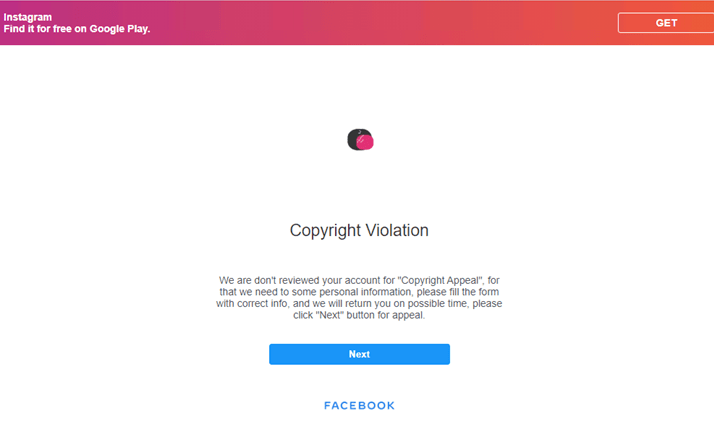

Wie bei einer bereits früher beobachteten Kampagne behauptet der Hacker entweder, dass der Kontobesitzer eine Urheberrechtsverletzung begangen hat oder dass er ein Verifizierungsabzeichen vorlegen muss. Laut der Nachricht wird das Konto gelöscht, wenn der Benutzer sein Konto nicht verifiziert, indem er seine Daten auf einer Webseite eingibt, zu der die Hacker einen Link in die Nachricht einfügen. Der Link führt zu einer Phishing-Seite, die die offizielle Instagram-Benutzeroberfläche imitiert.

Bild 2. Eine Phishing-Seite, die behauptet, der Besitzer des Zielkontos habe eine Urheberrechtsverletzung begangen

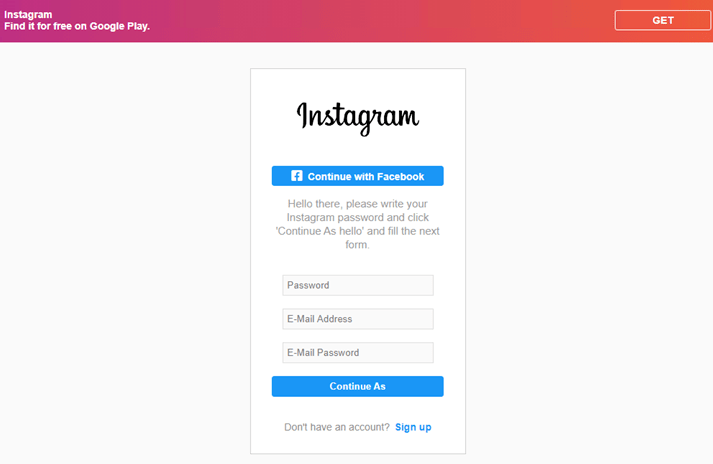

Landet der Nutzer auf der Phishing-Seite, so wird er dort durchgeleitet, um Nutzername und dann das Passwort für das Instagram-Konto und die zugehörige Mail-Adresse, ebenfalls mit Passwort einzugeben.

Bild 3. Phishing-Seite, die das Passwort, die Mail-Adresse und das Mail-Passwort des Kontoinhabers abfragt

Die Seite verifiziert nicht, ob die Zugangsdaten korrekt sind. Auch der Button mit dem Link zu Facebook funktioniert nicht. Wählt der Benutzer „Weiter als“, zeigt die Website eine Bestätigungsseite an. Die Seite weist den Benutzer auch an, seine Kontoinformationen nicht zu ändern, vordergründig, um den Hackern genügend Zeit für die Rücknahme der Urheberrechtsverletzung zu geben. In Wirklichkeit wird diese Meldung jedoch von den Hackern eingefügt, um genügend Zeit zu gewinnen, um sich mit den vom Benutzer angegebenen Anmeldeinformationen in das Konto einzuloggen.

Danach wird der Nutzer zu dem Abschnitt bezüglich des Urheberrechts auf der eigentlichen Instagram-Supportseite weitergeleitet. Die Hacker haben diesen Abschnitt in die Phishing-Seite eingefügt, vermutlich um ihrem Vorhaben Glaubwürdigkeit zu verleihen.

Gibt der Benutzer unwissentlich seine echten Anmeldedaten weiter, ändern die Cyberkriminellen das Passwort des Kontos, sodass der ursprüngliche Besitzer den Zugriff auf das Konto verliert. Anschließend laden die Kriminellen alle Bilder und Nachrichten herunter, entweder manuell oder über die Datensicherungsfunktion von Instagram. Sie können sogar die Kontobiografie ändern, Inhalte über die Stories-Funktion teilen oder die Kontakte des Opfers erreichen.

Gleichzeitig beginnen sie, mit dem Opfer zu verhandeln. In der Regel betreiben sie das gehackte Konto weiter, während das Opfer über ein anderes Konto mit ihnen kommuniziert. Sie verlangen eine Zahlung in Bitcoin, Prepaid-Kreditkarten oder Gutscheinen im Tausch gegen die Wiederherstellung des Zugangs. Ausgehend von den Aktivitäten, die in einigen Bitcoin-Wallets im Zusammenhang mit dieser Kampagne entdeckt wurden, scheineneinige Opfer gezahlt zu haben.

Allerdings sind die Verhandlung nur eine List, um das Opfer davon abzuhalten, den Vorfall zu melden, und um Zeit zu gewinnen, da das Herunterladen aller Daten vom Konto bis zu zwei Tage dauern kann. Nachdem das Opfer gezahlt hat, geben die Hacker das Konto nicht zurück. Im Gegenteil, sie werden nur eine weitere Zahlung verlangen.

In vielen Fällen kompromittiert ein einzelner böswilliger Akteur manuell mehrere Konten auf einmal. Es gibt auch Fälle, in denen jeder Akteur, der zu einer Gruppe gehört, eine bestimmte Rolle in der Kampagne innehat, wie z. B. der Betreiber des Hacks, der Eintreiber von Zahlungen oder der Anführer, der die Operation beaufsichtigt.

Von den gestohlenen Konten, die die Hacker behalten, werden diejenigen mit mindestens 50.000 Followern verwendet, um die Scams am Laufen zu halten, während diejenigen mit einer Follower-Zahl zwischen 10.000 und 20.000 als Beweis unter Gleichgesinnten dienen, dass ein Hacker Teil der Crew ist. Einige Hacker verkaufen ihr Hacking-Know-how auch im cyberkriminellen Untergrund.

In einer weiteren Version des Scams nutzen die Hacker ein gefälschtes Anwendungsformular für ein Instagram-Verifizierungsabzeichen als Köder. Es ist ein blaues Häkchen, das neben den Kontonamen der meisten Influencer, Prominenten, Marken, Unternehmen und anderen beliebten Entitäten auf Instagram erscheint. Das Abzeichen zeigt an, dass Instagram die Identität und Legitimität des Kontobesitzers verifiziert hat. Details zum Angriffsablauf liefert der Originalbeitrag.

Wie Kriminelle gestohlene Konten zu Geld machen

Hacker können ein gestohlenes Konto auf vielfache Weise ausnutzen:

- Zahlungsforderung, um angeblich im Gegenzug das Konto wiederherzustellen.

- Betrug bei den Kontakten des Opfers. Die Hacker können die Identität des Opfers annehmen und sich an die Kontakte des Opfers wenden, um Phishing-Links zu versenden oder direktGeld zu verlangen.

- Verkaufen des Kontos auf illegalen Märkten. Interessierte Käufer können das Konto kaufen, um ihre eigenen Scams zu verbreiten oder ihre Propaganda zu verbreiten.

- Verwenden des Kontos für ihre Operationen. Die Hacker können den Namen des Kontos so ändern, dass er dem technischen Support von Instagram ähnelt, und dessen große Fangemeinde ausnutzen, um Glaubwürdigkeit zu vermitteln.

- Anzügliche Fotos oder Videos vom Kontobesitzer verlangen. Die Hacker können obszöne Inhalte von dem Opfer verlangen. Sie können diese Inhalte dann für Erpressung, Verkauf oder Catfishing auf Online-Dating-Seiten verwenden.

- Markieren des Kontos als Trophäe. Die Hacker verwenden das Konto einfach als Beweis für ihren Erfolg verwenden, den sie ihrer Crew oder zukünftigen Opfern zeigen können.

Sichern von Konten

Nutzer sind gut beraten, Multifaktor-Authentifizierung aufzusetzen. Damit können Hacker nicht auf ein Konto zugreifen, selbst wenn sie das Passwort haben. Instagram und viele andere Seiten haben konfigurierbare Einstellungen dafür. Auch sollten Nutzer keine Links in Mails und Nachrichten aus unbekannten Quellen anklicken, denn diese könnten zu Phishing-Sites führen.

User sollten auf der offiziellen Support-Seite des betroffenen Dienstes oder der Website nach weiteren Informationen suchen, falls ein Konto gehackt oder deaktiviert wurde.

Lösungen, die mehrschichtige Sicherheit bieten, können ebenfalls Schutz bieten. Trend Micro™ Cloud App Security kann die Sicherheit von Microsoft Office 365, Google Workspace und weiteren Cloud Services verbessern, denn die Lösung erkennt bösartige URLs (etwa Phishing Sites), die in Inhalten und Anhängen eingebettet sind. Trend Micro™ Worry-Free™ Services kann mithilfe von ML- und anderen Techniken Phishing-Nachrichten und andere Mail-Bedrohungen daran hindern, ins Netzwerk zu gelangen. Trend Micro Security wiederum bietet Home-Anwendern Schutz vor Mail-, Datei- und Web-Bedrohungen auf den Geräten.